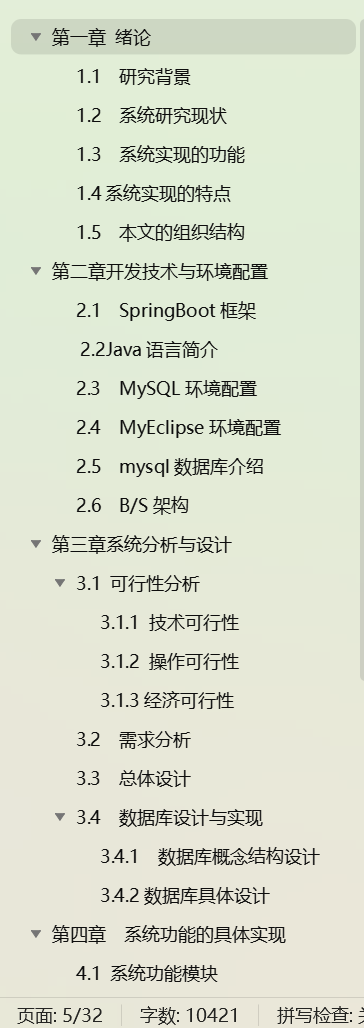

目录

概述

IAE引擎流程

DPI深度包检测

基于特征字的检测技术

基于应用网关的检测技术

基于行为模式的检测技术

DFI深度流检测

基于数据流进行识别检测的技术

DPI和DFI对比

IDS(入侵检测)

IPS(入侵防御)

优势

入侵检测方法

异常检测

误用检测

预定义签名

自定义签名

可以执行动作

在防火墙Web页面中签名位置

liense在防火墙Web页面中配置位置

升级在防火墙Web页面中配置位置编辑

签名咋写

先看预定义签名

自定义签名

不启用关联签名

基本特征

规则

启用关联签名

入侵防御配置

IPS配置文件

自定义IPS配置文件

新建签名过滤器

选项解释

例外签名

AV(反病毒)

传统病毒扫描--代理扫描

新一点的病毒扫描--流扫描

病毒传播途径

病毒分类

病毒、木马和蠕虫区别

病毒

特点

传播方式

木马

特点

传播方式

工作原理

工作过程

蠕虫

特点

传播方式

工作原理

区别

传播方式

复制能力

影响方式

病毒杀链

防病毒流程

支持的协议

命中白名单

病毒例外

应用例外

宣告和删除附件

宣告

删除附件

URL过滤

URL过滤的方式

通过黑白名单进行过滤

预定义的URL分类

自定义的URL分类

下面是一个URL分类的过程

HTTP头部

防火墙对于HTTP协议做控制管理的流程

防火墙针对HTTPS做控制管理

中间人解密

直接针对加密流量过滤

url分类

编辑

url过滤配置位置

选项解释

加密流量过滤

缺省动作

恶意URL检测(这个东西启用会消耗更多的资源)

高级里面的动作模式

安全策略中url分类

补充的知识点(防火墙和服务中心的一些交互)

想要交互就要创建相应的安全策略

首先需要放通对应服务

创建相应的安全策略

DNS过滤

在哪配置

区别

内容过滤

文件过滤技术

要识别的东西

文件过滤处理流程

内容过滤技术

邮件过滤技术

常见邮件传输协议

SMTP

POP3

IMAP

邮件发送过程

邮件过滤的是过滤的垃圾邮件

什么是垃圾邮件

垃圾邮件的特点

垃圾邮件过滤法

统计法

基于贝叶斯算法统计

基于连接带宽的统计

基于信誉评分的技术

列表法

源头法

意图分析

邮件过滤流程

应用行为控制

概述

内容安全是指对互联网上的内容进行监测、筛选和管理,以确保用户在浏览、使用互联网内容时的安全和合法性。

各个厂商在进行内容安全的检测、分析和处理的过程被称为引擎。

下面以华为IAE引擎来对内容安全进行学习

IAE引擎流程

数据先来到设备后进行分片重组,然后进行TCO流重组,首先让数据包完整的呈现在我们面前,然后进行模式匹配,协议识别(不同协议处理方式不同),协议解码,然后再进入IPS然后进行下面操作。

这个流程最后都会深入到应用层,这个深度行为检测技术到后面会用到两个深层检测技术,DPI和DFI

DPI深度包检测

基于特征字的检测技术

例如识别HTTP包头中的字段,比如说HOST字段、UA字段等等

基于应用网关的检测技术

基于行为模式的检测技术

例如如何识别垃圾邮件,垃圾邮件大部分是群发大批量的发送给用户,然后这种群发行为和正常用户的行为是不同的,然后我们可以基于IP来对这个行为进行封锁

DFI深度流检测

基于数据流进行识别检测的技术

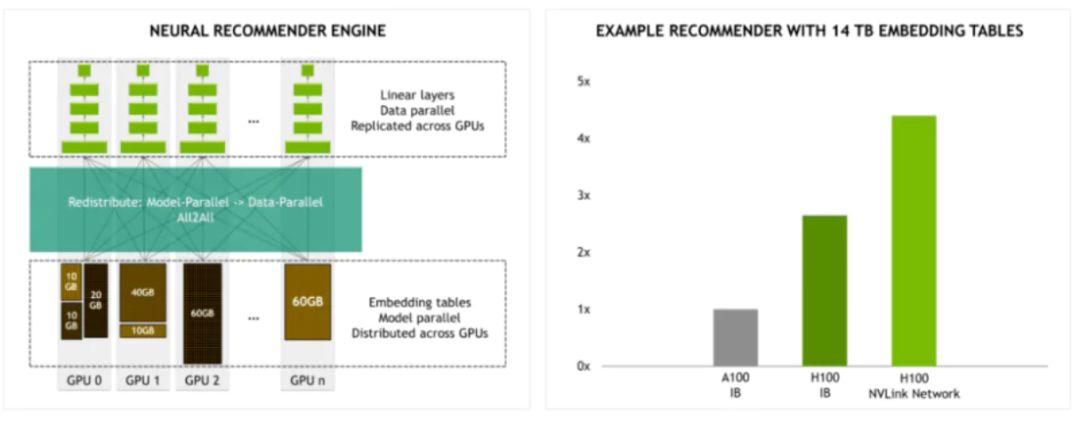

流量会有一些特征比如说RTP流(通常使用UDP作为传输协议,因为UDP能够提供较低的延迟和更简单的数据包结构,适合实时传输需求)和P2P流,下面来一张图来比较两种区别

DPI和DFI对比

IDS(入侵检测)

侧重风险管理的设备,仅能进行监控,不能处理问题,存在滞后性。

部署灵活,可以布置旁路部署。

早期有一些异常流量IDS查看不出来,IDS误报率较高。

(为什么现在还存在IDS因为IDS不用处理问题资源占用率小,且IDS部署简单,成本较低)

IPS(入侵防御)

侧重于风险控制的设备

优势

入侵检测方法

异常检测

这种检测假设用户行为可以被分析和理解的,对用户行为进行统计总结,若用户行为脱离了统计结果,则说明有异常

误用检测

预定义签名

自定义签名

网络管理员可以根据自定义的需求来创建威胁签名

可以执行动作

在防火墙Web页面中签名位置

liense在防火墙Web页面中配置位置

升级在防火墙Web页面中配置位置

签名咋写

先看预定义签名

针对预定义签名,我们只能修改其默认的执行动作,以及启用与否,其他的都不能修改

(注:所有的配置修改完都需要提交,不提交是不生效的。提交相当于重启了IPS模块,才能使新加的或者修改的东西生效)

自定义签名

不启用关联签名

基本特征

在基本特征中自己定义签名执行动作

规则

用规则命中签名

检测范围

启用关联签名

入侵防御配置

我们在配置安全策略的时候就可以配置入侵防御

配置入侵防御的时候需要配置入侵防御配置文件

配置这个东西他是指定要做的动作,匹配流量是安全策略来做

IPS配置文件

下图就是配置配置文件的地方,防火墙默认有很多配置文件

随便点进来一条看一下这个入侵防御列表,发现主要是依靠签名过滤器来进行过滤

签名过滤结果,这个默认的过滤结果过滤东西太多,这意味着过滤速度会慢一点

真正的环境中我们配置过滤器需要过率的只有自己想要过滤的一部分

真正的环境中我们配置过滤器需要过率的只有自己想要过滤的一部分

自定义IPS配置文件

下面自己写个配置文件做例子来了解一下

关联检测当你配置服务器有关的策略的时候建议配置

新建签名过滤器

防火墙如果把签名过滤器写的太粗矿的话会很消耗性能,所以我们要做精细一点,更专业一点的说话,筛选签名不要将所有维度全部选择,这样会消耗大量的设备性能仅针对需求进行筛选即可

这里可以配置多个签名过滤器,如果配置多个则自当而下逐一匹配,如果选择采用签名的缺省动作,一个流量同时匹配上多个签名,如果所有动作都是告警,则直接告警,如果有一个动作是阻断,则执行阻断操作。

选项解释

对象是指在刚刚那个签名里面针对客户端或服务端的签名都筛选出来 。

操作系统是如果我们要过滤一个有关FTP服务器的的东西,那么这个FTP服务器是什么操作系统就选那个

下面是签名的过滤结果

例外签名

例外签名的意思是,刚刚的签名过滤器是同一的动作,这个例外签名是当你匹配到这个后,执行例外签名中的配置

AV(反病毒)

传统病毒扫描--代理扫描

新一点的病毒扫描--流扫描

基于文件片段进行扫描,效率较高(接收一部分就开始扫描),但是检测力度较低(脱壳处理不行,无法应对压缩的问题)

病毒传播途径

可移动存储介质:例如USB闪存驱动器、外部硬盘等,如果这些设备被感染的计算机使用过,病毒可能会传播到其他设备上。

恶意软件下载:通过下载和安装来自不可信来源或被感染的软件,比如一些非官方的下载网站、破解软件或盗版软件。

电子邮件和附件:病毒可能作为电子邮件的附件或链接的形式传播。一些病毒会利用电子邮件的社交工程手段诱使用户点击链接或下载附件。

感染网站和广告:某些被感染的网站或者通过广告中的恶意代码,可以自动下载和安装病毒到用户的计算机上。

远程攻击:利用系统漏洞或弱点进行远程攻击,例如未经修补的操作系统漏洞或不安全的网络服务。

社交工程:通过社交工程手段,诱使用户执行某些操作或下载软件,从而使计算机感染病毒。

P2P文件共享:一些P2P文件共享网络可能会包含被感染的文件,用户下载这些文件后可能会感染病毒。

无线网络:通过未加密的或者弱加密的无线网络,病毒可以利用网络的漏洞传播到其他设备。

病毒分类

病毒、木马和蠕虫区别

病毒

特点

病毒是一种可以感染并植入到其他可执行文件或文档中的恶意代码。它通常需要用户手动运行或者系统执行被感染的程序才能激活。病毒可以在主机上复制和传播,一旦感染,它可以破坏数据、修改或删除文件,甚至完全禁用系统功能。

传播方式

主要通过可移动存储介质、感染的软件、电子邮件附件等传播。

木马

特点

木马是一种伪装成有用软件但实际上包含恶意功能的程序。与病毒不同,木马通常不会自我复制或传播,它依赖用户误以为其是合法程序而自愿下载和运行。一旦激活,木马可以开启后门、窃取用户信息、记录键盘输入等。

传播方式

主要通过社交工程、下载盗版软件或从不安全来源下载等方式传播。

工作原理

工作过程

蠕虫

特点

蠕虫是一种自我复制的恶意软件,它能够在网络中传播,并通过网络上的漏洞或弱点感染其他主机。蠕虫可以独立运行,无需依赖用户操作或程序执行。

传播方式

蠕虫主要通过利用网络上的漏洞,自动扫描和感染连接到同一网络的其他设备传播。

工作原理

区别

传播方式

病毒和木马通常需要用户的参与或操作来传播,而蠕虫可以自行在网络中传播。

复制能力

病毒能在受感染的程序中复制自身,木马通常不会复制,而蠕虫会自行复制并传播。

影响方式

病毒和木马通常会在受害计算机上直接执行恶意操作,而蠕虫则更注重在网络上快速传播和感染

病毒杀链

防病毒流程

支持的协议

命中白名单

是更具设备的IP或一些配置信息设置的白名单

病毒例外

应用例外

宣告和删除附件

宣告

删除附件

URL过滤

下面是一个完整的URL

URL过滤的方式

通过黑白名单进行过滤

预定义的URL分类

自定义的URL分类

下面是一个URL分类的过程

HTTP头部

防火墙对于HTTP协议做控制管理的流程

防火墙针对HTTPS做控制管理

中间人解密

新版本的防火墙一般都支持一个叫做SSL代理的东西,SSL代理就是中间人解密,让防火墙代为传话,客户端在去找服务器的时候防火墙会冒充服务器,然后三次握手就和防火墙做了,然后客户端就会自以为和服务器建立了连接。然后防火墙冒充客户端和服务器建立TCP连接,然后协商SSL通道的时候客户端和服务器也都是和防火墙去协商。然后客户端和服务器各自和防火墙建立了SSL通道.。这样防火墙就可以得知客户端和服务器两方的内容。然后防火墙就可以根据内容进行规则的匹配。这种情况下防火墙不会进行重定向,而是直接回复TCP的RST报文断开连接。

这个东西会消耗防火墙资源,降低防火墙传输效率

直接针对加密流量过滤

url分类

url过滤配置位置

选项解释

加密流量过滤

缺省动作

这里定义的就是所有分类包括远程服务查询都无法识别的URL分类的处理方案

恶意URL检测(这个东西启用会消耗更多的资源)

高级里面的动作模式

可能很多网站在url分类的不同分类里,然后有些分类是允许有些分类是阻断的那么到底用哪个。这里就要看这个动作模式

安全策略中url分类

安全策略中的url分类是抓取流量时候用的,而url过滤是用于抓取后的流量整了一手过滤

补充的知识点(防火墙和服务中心的一些交互)

想要交互就要创建相应的安全策略

首先需要放通对应服务

创建相应的安全策略

由于服务中心是是从外面到防火墙本身的所以原安全区域就是外网,目的安全区域是local,然后把刚刚放通的服务添加

DNS过滤

在哪配置

DNS过滤和URL过滤很像

也有一个DNS分类

区别

内容过滤

深入到内容本身过滤

文件过滤技术

要识别的东西

文件过滤处理流程

内容过滤技术

邮件过滤技术

常见邮件传输协议

SMTP

POP3

IMAP

邮件发送过程

发件人写邮件,用户代理(用户代理比如说qq邮箱之类的东西,上图中的Outlook是微软自带的)使用SMTP协议发送给,离你最近的邮箱服务器。然后再找远端的邮箱服务器服务器,为啥要远端的邮箱服务器,因为收件人不一定用的是和你一样的用户代理,所以发送到远端的邮箱服务器后,再由远端的邮箱服务器发送给收件人用的用户代理的邮箱服务器,最后再发送给收件人。

邮件过滤的是过滤的垃圾邮件

什么是垃圾邮件

垃圾邮件的特点

垃圾邮件过滤法

统计法

基于贝叶斯算法统计

基于连接带宽的统计

基于信誉评分的技术

看发送方信誉评分来决定邮件是否可以通过

列表法

源头法

意图分析

通过内容过滤去查看内容,然后分析意图

邮件过滤流程

应用行为控制

如下图