1. 什么是HW行动?

HW行动是一项由公安部牵头,旨在评估企事业单位网络安全防护能力的活动,是国家应对网络安全问题所做的重要布局之一。

具体实践中,公安部组织攻防红、蓝两队(红队为攻击队,主要由“国家队”和厂商的渗透技术人员组成;蓝队为防守队,一般是随机抽取一些单位参与),通过模拟网络攻击,检测企事业单位存在的安全漏洞。

HW行动一般按照行政级别分为国家级HW、省级HW、市级HW等,除此之外,一些对网络安全要求较高的行业,如金融行业,也会在内部展开HW行动。自2016年起,国家级的HW通常在每年的6-8月份左右开始,持续时间不定,HW允许攻击的范围也有逐年扩大趋势。

2. 对邮件系统的常见攻击手段

2.1 Nday漏洞利用

攻击队利用邮件系统的已知漏洞进行攻击。Nday漏洞包括邮件系统自身漏洞、中间件漏洞、数据库漏洞、第三方组件(如openssl)漏洞等。

2.2 0day漏洞攻击

攻击方巧妙地利用尚未被公众知晓的漏洞(即0day漏洞)发动攻击,这种行动具有高度隐蔽性。在HVV(黑客与黑客之间的较量)中,一旦攻击方成功实施0day漏洞攻击,将给防守方带来极大的困扰和挑战。

2.3 社会工程学攻击

钓鱼邮件/病毒邮件是最常见的攻击手段。攻击者会伪装成可信的实体(如HR部门、IT部门、监管部门、匿名举报者等),定向发送(如发给关键领导、关键业务部门等)或者广撒网包含恶意链接或附件的邮件。受害者点击这些链接或下载附件后,可能会泄露个人信息或导致计算机终端被植入木马,从而被攻击队利用。除了钓鱼邮件/病毒邮件之外,攻击队还可能通过电话、上门等各种手段获取邮件系统相关信息。

一封典型的病毒邮件样例

案例来源:邮件攻击案例系列六:攻击队冒充 HR 给发送的加密带毒邮件

2.4 弱口令账户利用

攻击队通过工具对各种服务、中间件、邮箱用户的口令进行常用弱口令测试,最终通过技术手段获得主机系统、用户账户、组件的权限。其中最常见的场景是获取某个用户邮箱密码,通过登录该用户邮箱获取往来邮件信息,寻找更多敏感信息;或者通过该账户发送钓鱼邮件进行横向攻击。

2.5 横向渗透

红方通过系统漏洞或弱口令等方式获取到特定目标权限后,利用该主机系统权限、网络可达条件进行横向移动,进而可能绕过安全设备监测获取邮件系统主机或邮件系统本身的权限。

3. 邮件系统常用防护手段

3.1 系统安全加固

在HW期间,建议持续关注邮件厂商发布的补丁信息,及时对系统进行安全加固。同时,关闭不必要的端口、服务、主机,规范管理已下线的系统(最好全部关闭)。

3.2 启用多因子身份验证

建议对邮件系统启用多因子身份验证和客户端授权码等机制。这些机制能够显著增强系统的访问控制,即使用户的密码不幸被盗,攻击者也将难以轻易进入邮件系统。通过多因子身份验证,用户需要提供额外的验证信息(如手机验证码、动态口令),而不仅仅是密码,从而大大提高了系统的安全性。

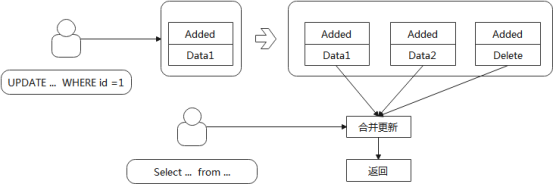

3.3 完善日志管理

通过完善日志管理,可以集中存储和查询系统的日志数据,有助于在护网行动中快速定位系统故障和异常。当系统出现问题时,运维人员可以通过查看相关的日志信息,了解问题的根源,从而快速采取措施解决问题,提高响应速度。

3.4 对系统进行实时监测

通过采用先进的可视化监控系统,防守方能够实现对邮件系统的全面监控。可视化监控系统除了需要具备实时监控的功能,还需要能够针对暴力破解账号、邮件群发、钓鱼邮件等潜在威胁行为进行精准识别与预警,从而确保防守方能够及时发现并应对潜在的安全风险,保障邮件系统的稳定与安全运行。

某厂商安全管理中心产品

3.5 多种防护手段相结合

可以充分利用反垃圾邮件网关、入侵检测系统(IDS/IPS)、WEB应用防火墙(WAF)、用户电脑终端防护软件以及多种先进的安全技术手段,构建一个多层次的防护体系,对邮件系统进行全方位、立体化的安全防护,确保在HVV中系统的安全。

3.6 部署蜜罐系统

可以精心部署蜜罐系统,故意暴露一些经过严格控制的已知漏洞,以诱使潜在的攻击者尝试利用这些漏洞进行攻击。一旦攻击方进入蜜罐环境,就可以收集并分析其攻击行为,进而溯源定位攻击者的来源和身份,为防守方提供重要的情报支持,并有助于防守方在HW中得分。

3.7 用户安全意识培训

在HW之前,对内部用户进行全面而深入的安全意识培训是至关重要的。这种培训旨在增强用户的安全防范意识,提升他们识别和分辨各种潜在攻击的能力,特别是社会工程攻击。通过案例学习、模拟场景演练以及定期的安全知识更新,可以帮助用户建立坚固的心理防线,使他们在面对精心设计的诱饵和策略时能够保持警惕,避免被攻击队利用人性弱点和社会工程学原理成功渗透。

参考来源:HW行动在即,邮件系统该怎么防守? | MailABC邮件知识百科