目录

[SWPUCTF 2022 新生赛]funny_php

1、题目

2、知识点

3、思路

[ASIS 2019]Unicorn shop

4、题目

5、知识点

6、思路

[SWPUCTF 2022 新生赛]funny_php

1、题目

2、知识点

弱比较、双写绕过

3、思路

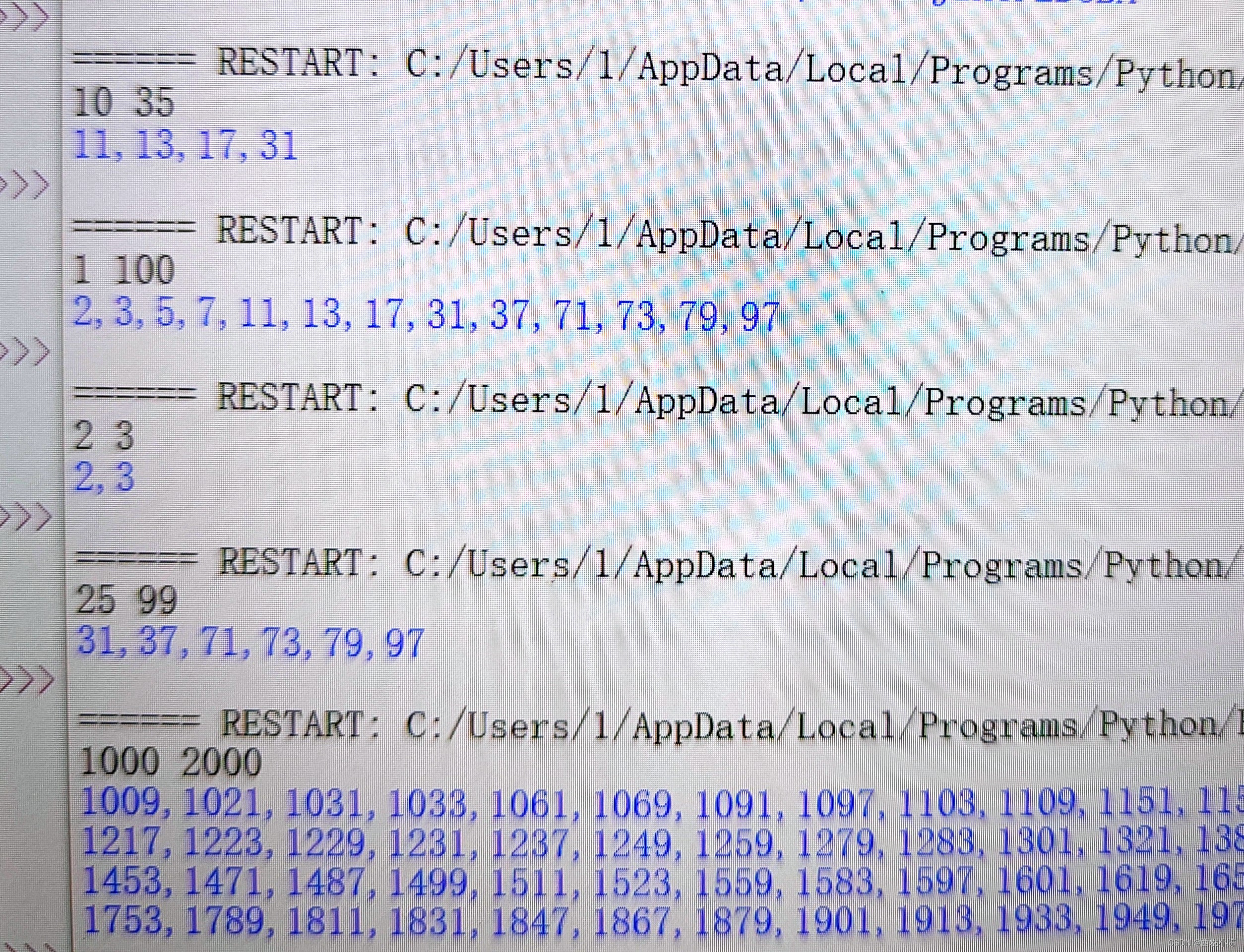

出现源代码,我们进行审计

第一个if

这里要我们GET方式上传num变量,但num的值要大于999999999,但是数字的长度不能大于3

这里要怎么绕过呢?,可以使用科学计数法1e9,1e9=1*10的9次方

也可以使用数组绕过

payload:?num=1e9 或者?num[]=0

第二个if

这里要我们GET方式上传str变量,str的内容跟NSSCTF进行强比较,也就是说要str=NSSCTF,但是在比较前进行了替换,NSSCTF会替换成空,这里要怎么绕过呢?

可以使用双写绕过,

payload:str=NSSNSSCTFCTF

第三个if

这里要POST方式上传md5_1和md5_2两个变量,两个变量必须是字符串(使用is_string作了检验),但两个值不能相同,md5加密后又必须相同,如果不要求是字符串,那么可以使用数组绕过,上网搜一下md5加密后相同的字符串

payload:s878926199a 和 s155964671a

第四个if

当我们绕过上面三个过滤,L1、L2、L3里面就会赋值,然后就会满足这个if,得到flag

得到flag:NSSCTF{da2b0b56-c0b5-4007-8bbb-73e5a733233d}

[ASIS 2019]Unicorn shop

4、题目

5、知识点

字符编码

6、思路

这里出现一个商店,随便输入数值

提示我们只能输入一个字符

这里使用的是Unicode编码

我们输入的价格要大于商品的价格

买前面三个都会报错,我们只能买四个

只要我们输入的值大于1337就可以

使用网站,寻找一个大于1337的字符

Compart - Customer Communication Management Company, Software Vendor, CCM Provider

得到flag:NSSCTF{10dc343f-ba05-48fb-a872-f54aa9856e0b}

这篇文章就先写到这里了,哪里不懂的或者哪里不足的欢迎指出