目录

- 漏洞说明

- 解决方法

-

- 1. 查看可用的算法

- 2. 禁用弱算法

- 3.检查ssh配置

- 4.重启ssh服务

- 5.ssh测试连接是否正常

- 6.漏扫测试

- 参考链接

漏洞说明

通过漏扫得出,服务器SSH支持密钥交换算法,而此算法被认为是弱算法,存在高风险问题。

启用了以下弱算法:

diffie-hellman-group-exchage-sha1

解决方法

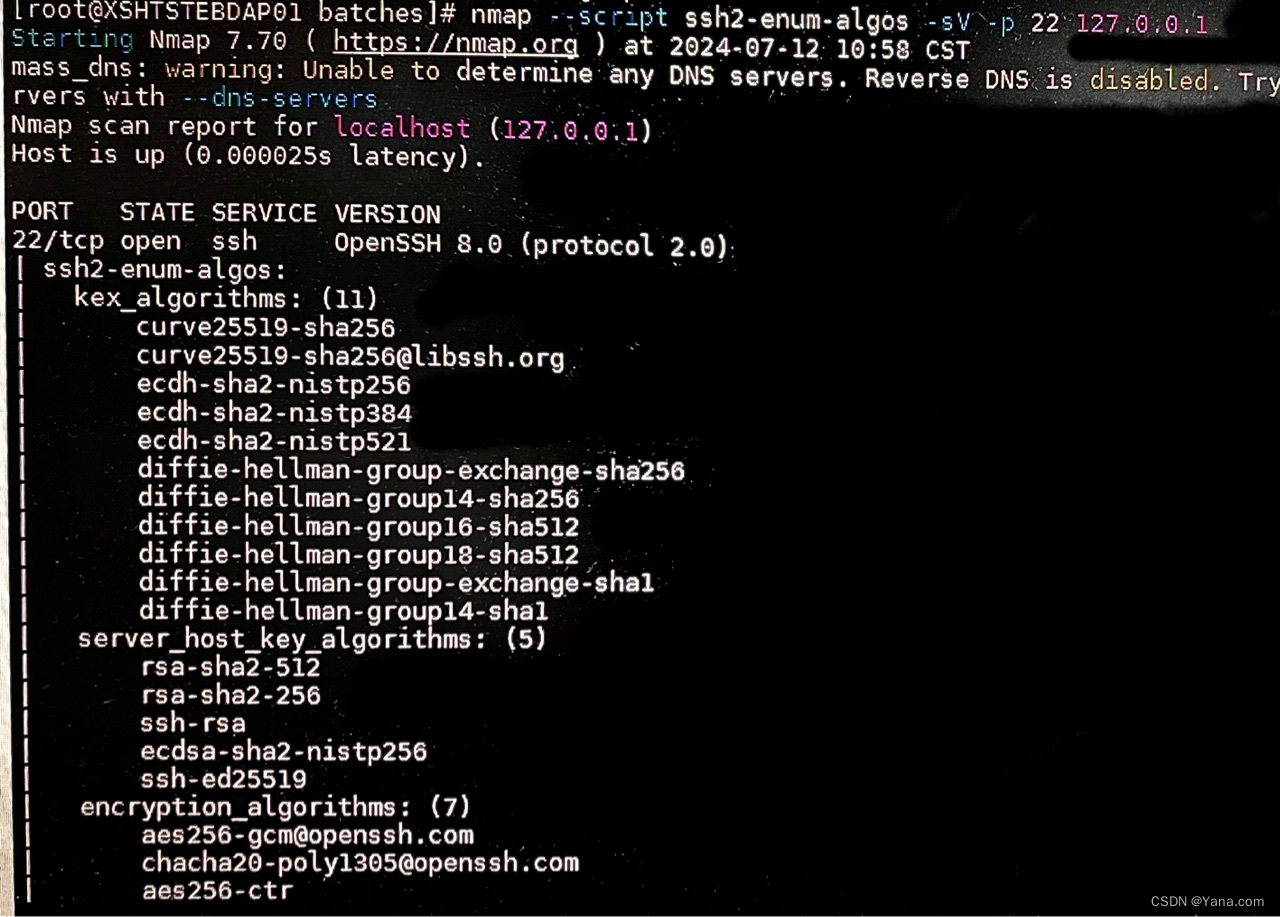

1. 查看可用的算法

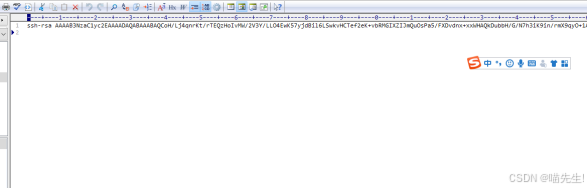

nmap --script ssh2-enum-algos -sV -p 22 [IP] 命令用于使用Nmap扫描SSH服务器上可用的加密算法和密钥交换算法。你需要将 [IP] 替换为你要扫描的实际IP地址。

--script ssh2-enum-algos:运行Nmap的ssh2-enum-algos脚本,该脚本扫描SSH服务器上可用的加密算法和密钥交换算法。-sV:进行版本探测,以获取目标主机的SSH版本信息。-p 22:指定SSH服务器的端口号为22。如果你的SSH服务器在不同的端口上运行,请相应地更改端口号。

运行以上命令后,Nmap将扫描目标IP地址上的SSH服务器,并返回可用的加密算法和密钥交换算法列表,以及SSH服务器的版本信息。

请注意,运行此命令可能需要管理员权限,并且目标主机必须允许从你的位置进行扫描。

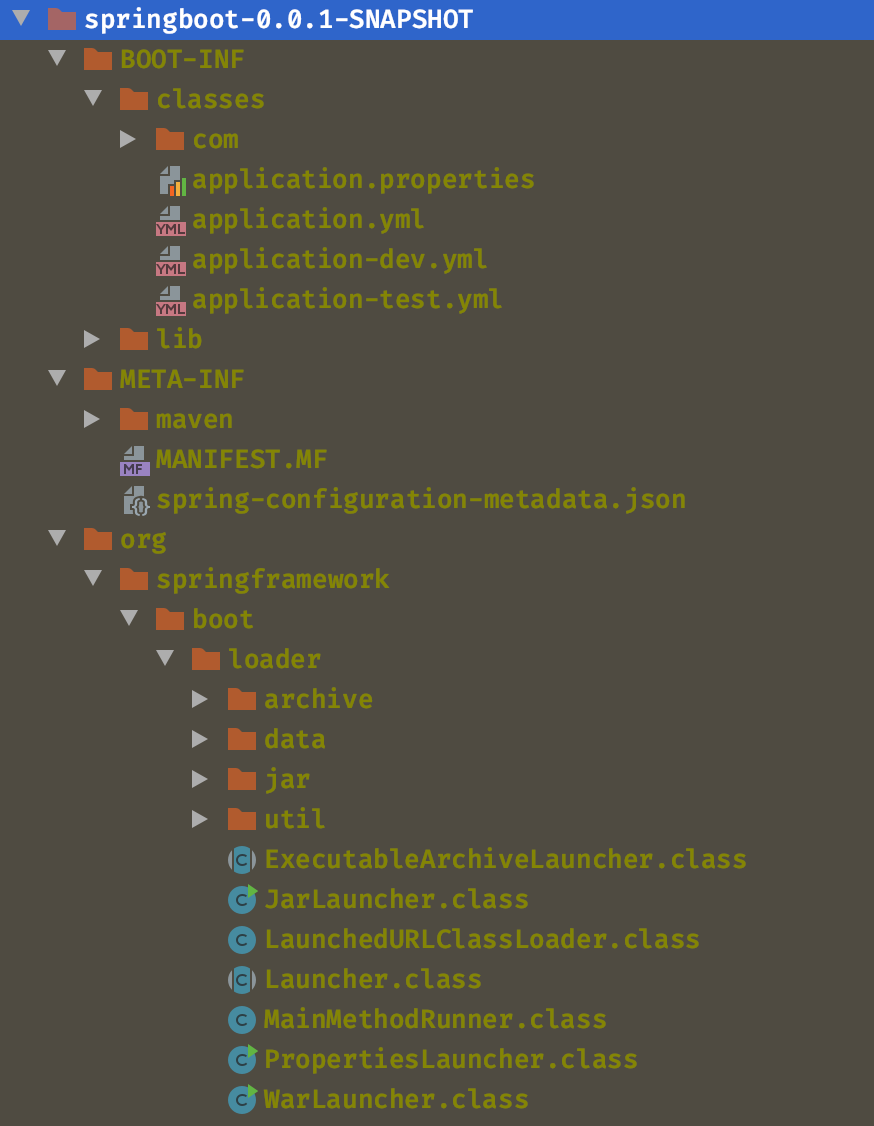

2. 禁用弱算法

一般情况下要禁