首发公众号网络研究观,微信搜索关注每日获取更多内容。

在大多数项目中,发现了低复杂度(38%)和中等复杂度(50%)的攻击向量,即使是低技能的黑客也可以执行这些攻击向量。

Positive Technologies 专家谈到了2023 年为组织进行的渗透测试的结果。

研究人员验证了执行客户额外指定的 90% 不可接受事件的可能性。

专家发现,每三个已识别的漏洞都具有严重或高度危险。

其中大多数与公司信息系统中存在过时的软件有关。

研究人员分析了俄罗斯各行业组织的内部和外部渗透测试项目的结果:IT(25%)、金融部门(23%)、工业(13%)等。

2023年外部渗透测试发现423个漏洞,其中34%构成严重威胁。

组织安全状况不理想的主要原因是所用软件版本过时、IT系统组件配置不安全以及密码策略缺陷。

38% 的组织在内部渗透测试期间发现了与过时软件版本相关的严重危险漏洞。

已经在网络攻击中使用的漏洞以及预计在不久的将来会被利用的漏洞称为趋势。首先需要消灭他们。

研究结果表明,成功渗透到组织内部基础设施的主要原因是密码策略缺陷、Web应用程序(包括第三方产品)代码中的漏洞以及位于网络上的服务配置缺陷。

网络外围(例如 VPN 和 Citrix )。

在绝大多数项目中,检测到了低复杂度(38%)和中等复杂度(50%)的攻击向量。

仅具有基础知识并使用公开可用的漏洞4和自动攻击软件的攻击者就可以实施低级网络攻击。

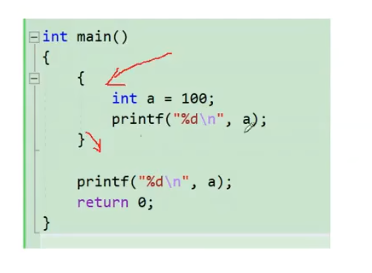

例如,此类向量可以通过公开的漏洞利用 Microsoft Exchange 中的两个漏洞:第一个用于远程代码执行 ( CVE-2022-41082 ),第二个用于权限升级 ( CVE-2022-41080 )。

利用这些漏洞组合将允许攻击者渗透系统并提升主机的权限。这可能会导致组织无法接受的事件。

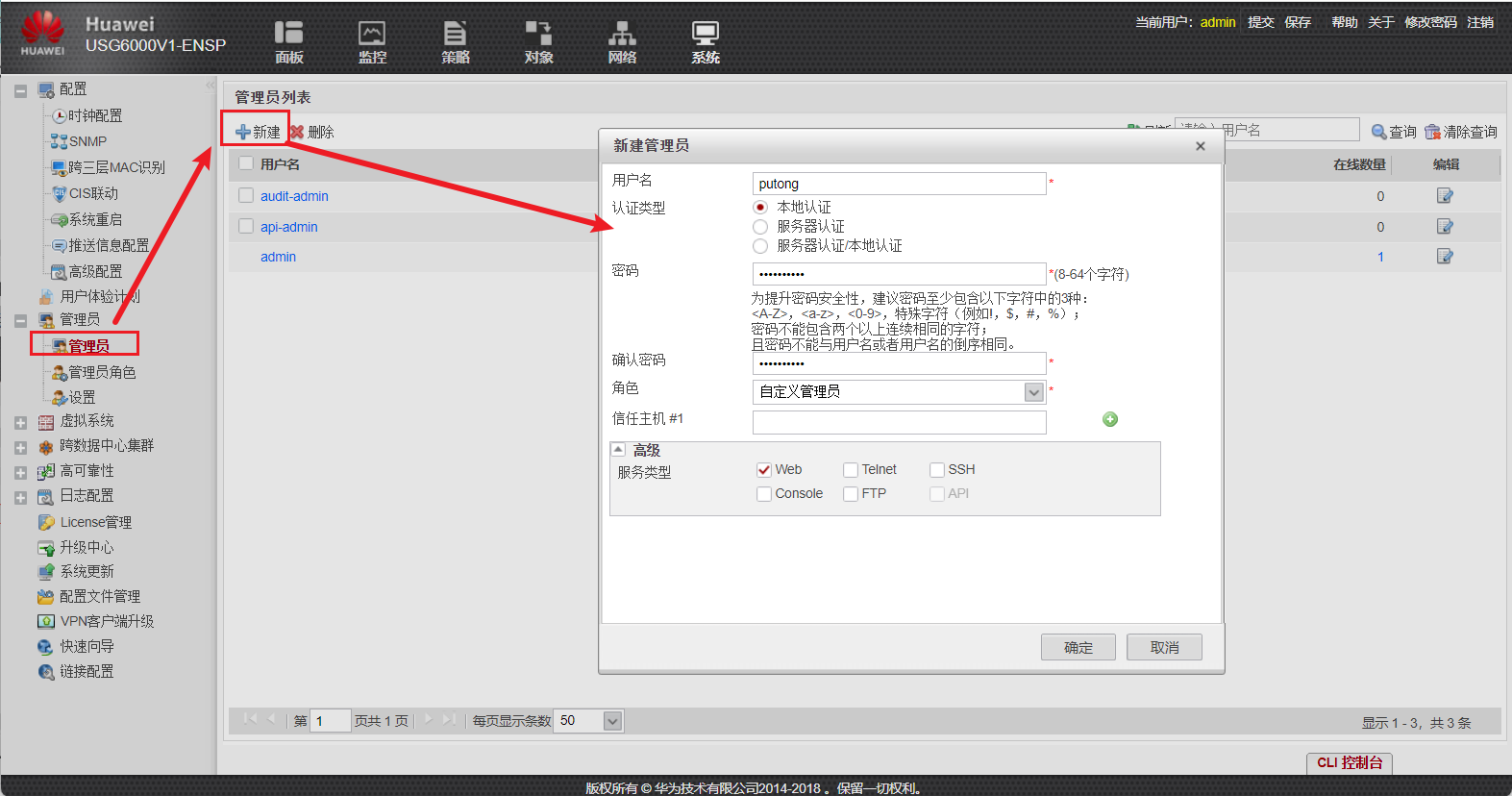

专家建议企业特别关注密码政策、Web应用程序安全以及信息系统中使用的第三方产品的漏洞。

加强Web应用的安全性,需要实施定期的安全分析、安全开发和漏洞管理方法,并使用应用级防火墙。

此外,使用公司基础设施监控系统也很重要。例如,MaxPatrol SIEM,它可以快速检测 IT 基础设施中的可疑活动并及时向专家报告。

为了降低风险,建议定期更新软件并监控有关新漏洞和安全补丁的通知。

1. 渗透测试或渗透测试是评估信息系统安全性的工作,涉及对攻击者的真实攻击进行建模,并确认在真实攻击期间对组织(财务、声誉或其他)造成损害的可能性。

2. VPN(虚拟专用网络)是允许提供一个或多个网络连接的技术的通用名称。

3. 适用于 Windows 的 Citrix Workspace 使用 Citrix Virtual Apps and Desktops 和 Citrix DaaS(以前称为 Citrix Virtual Apps and Desktops 服务)从远程客户端设备提供对应用程序和桌面的访问。

4. 漏洞利用是利用错误或安全缺陷来传播网络威胁的恶意代码。