A Survey on Metaverse: Fundamentals, Security, and Privacy

https://ieeexplore.ieee.org/abstract/document/9880528

摘要

元宇宙,作为下一代互联网的一个不断发展的范式,旨在建立一个完全沉浸式、超时空、自我维持的虚拟共享空间,供人类玩耍、工作和社交。在扩展现实、人工智能和区块链等新兴技术的最新进展的推动下,元宇宙正在从科幻小说走向即将到来的现实。然而,严重的隐私侵犯和安全漏洞(继承自底层技术或出现在新的数字生态中)可能会阻碍其广泛部署。与此同时,由于元版本的内在特征,如沉浸式现实主义、超时空性、可持续性和异质性,在元版本安全配置中可能会出现一系列基本挑战(如可扩展性和互操作性)。

在本文中,我们提出了一个全面的基本调查,安全,和隐私的元宇宙。

具体来说,我们首先研究了一种新的分布式元宇宙结构及其与三元世界相互作用的关键特征。

然后,我们讨论了安全和隐私方面的威胁,提出了元宇宙系统的关键挑战,并回顾了最先进的对策。

最后,我们为构建未来的元宇宙系统开辟了开放的研究方向。

I.引言

元宇宙,字面意思是前缀“meta”(意思是超越)和后缀“宇宙”(宇宙的缩写)的组合,是一个计算机生成的世界,具有一致的价值系统和一个与物理世界相连的独立经济系统。元宇宙这个词是由尼尔·斯蒂芬森在他1992年的科幻小说《雪崩》中创造的。在这部小说中,实体世界中的人类通过数字化身(类似于用户的物理自我)通过虚拟现实(VR)设备进入并生活在元宇宙(一个平行的虚拟世界)中。自第一次出现以来,元宇宙的概念仍在随着各种各样的描述而发展,比如第二人生[1]、3D虚拟世界[2]和生命记录[3]。通常,元宇宙被认为是一个完全沉浸式、超时空、自我维持的虚拟共享空间,混合了三元物理、人类和数字世界[4]。元宇宙被认为是在网络和移动互联网革命[5]之后的下一代互联网的一个演变范式,用户可以作为数字本地人生活,体验另一种虚拟生活。元宇宙,字面意思是前缀“meta”(意思是超越)和后缀“宇宙”(宇宙的缩写)的组合,是一个计算机生成的世界,具有一致的价值系统和一个与物理世界相连的独立经济系统。元宇宙这个词是由尼尔·斯蒂芬森在他1992年的科幻小说《雪崩》中创造的。在这部小说中,实体世界中的人类通过数字化身(类似于用户的物理自我)通过虚拟现实(VR)设备进入并生活在元宇宙(一个平行的虚拟世界)中。自第一次出现以来,元宇宙的概念仍在随着各种各样的描述而发展,比如第二人生[1]、3D虚拟世界[2]和生命记录[3]。通常,元宇宙被认为是一个完全沉浸式、超时空、自我维持的虚拟共享空间,混合了三元物理、人类和数字世界[4]。元宇宙被认为是在网络和移动互联网革命[5]之后的下一代互联网的一个演变范式,用户可以作为数字本地人生活,体验另一种虚拟生活。

元宇宙集成了多种新兴技术[6]-[8]。特别是,数字双胞胎生产现实世界的镜像,虚拟现实和增强现实(AR)提供沉浸式3D体验,5G及超越,为大型元宇宙设备提供超高可靠和超低延迟连接,可穿戴设备传感器和脑机接口(BCI)支持元宇宙中的用户/化身交互,人工智能(AI)支持大规模元宇宙的创建和渲染,区块链和不可替代令牌(NFT)在确定元宇宙资产[9]的真实权利方面发挥了重要作用。目前,随着智能设备的普及和启用技术的成熟,元宇宙正在走出其起步阶段,进入在不久的将来即将到来的现实。此外,上述新兴技术的重大创新和进步正在带来新的信息生态和对应用的新需求,以及成为新生态和应用[8]平台的元领域。在现实需求和超宇宙建设可行性前景的推动下,超宇宙最近吸引了世界各地越来越多的关注,许多科技巨头,如脸书、微软、腾讯和NVIDIA都宣布将进军超宇宙。特别是,脸书将自己重新命名为“Meta”,致力于构建未来的元宇宙[10]。

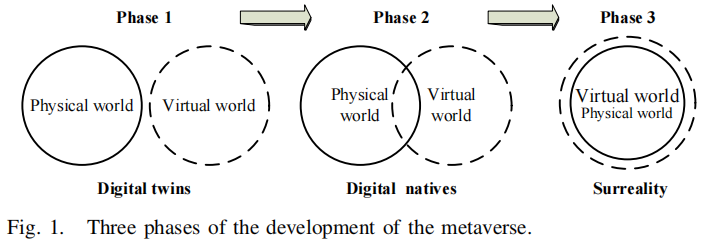

一般来说,从宏观的角度来看,元宇宙的发展包括三个连续的阶段:[6]:

(i)数字双胞胎,

(ii)数字原生代,

(iii)超现实,如图1所示。

第一阶段产生了一个镜像世界,由人类和虚拟环境中的大规模和高保真数字双胞胎组成的数字双胞胎,旨在实现物理现实的生动数字表示。在这一阶段,虚拟活动和属性,如用户的情感和运动,都是对其物理对应物的模仿,其中现实和虚拟性是两个平行的空间。第二阶段主要关注原生内容的创作,以化身为代表的数字原生内容可以在数字世界中产生创新和见解,而这些数字创作可能只存在于虚拟空间中。在这一阶段,数字世界中大量创建的内容与实体内容相等,数字世界有能力改变和创新实体世界的生产过程,从而在这两个世界之间创造更多的交集。元宇宙在最后一个阶段成长到成熟变成一个持久和自我维持的超现实世界,将现实吸收为自己。物理世界和虚拟世界的无缝集成和相互共生将在这个阶段实现,虚拟世界的范围将大于现实世界,现实领域中可以存在更多现实中不存在的场景和生活。

A.保护元宇宙的挑战

尽管保护元宇宙的挑战有前景的迹象,但安全和隐私问题是阻碍其进一步发展的主要问题。从大量数据流的管理、普遍的用户分析活动、人工智能算法的不公平结果,到物理基础设施和人体的安全,可能会出现广泛的安全漏洞和隐私侵犯。首先,由于元宇宙以集成了各种最新的技术和系统为基础,它们的漏洞和内在缺陷也可能被元宇宙所继承。新兴技术出现了一些事件,如劫持可穿戴设备或云存储、虚拟货币盗窃以及人工智能制造假新闻。其次,在各种技术交织的驱动下,现有威胁的影响可能会在虚拟世界中被放大并变得更加严重,而在物理和网络空间中不存在的新威胁可能会繁殖,如虚拟跟踪和虚拟间谍[11]。特别是,元宇宙中涉及的个人数据可以更加细粒度和前所未有的普遍存在,以构建现实世界的数字副本,这为私人大数据[12]上的犯罪打开了新的视野。例如,要使用人工智能算法构建虚拟场景,用户将不可避免地佩戴内置传感器的可穿戴AR/VR设备,全面收集脑电波模式、面部表情、眼球运动、手运动、语音和生物特征,以及周围环境。此外,由于用户需要在元宇宙中被唯一识别,这意味着耳机、VR眼镜或其他设备可以用来非法跟踪用户的真实位置。最后,黑客可以利用系统漏洞和妥协设备作为入口点入侵现实世界的设备如家用电器威胁个人安全,甚至威胁关键基础设施如电网系统、高速铁路系统和供水系统通过先进的持续威胁(APT)攻击[14]。

然而,现有的安全对策仍然可能是无效的,并且缺乏对元逆应用程序的适应性。特别是,元宇宙的内在特征,包括沉浸性、超时空性、可持续性、互操作性、可伸缩性和异构性,可能会给有效的安全提供带来一系列挑战。1)元宇宙中的实时完全沉浸式体验不仅带来了完美的虚拟环境的感官乐趣,而且还挑战了大量多模式用户敏感大数据的安全融合,以实现用户与化身/环境之间的交互。2)三元世界的整合导致了元宇宙[15]的超时空性,大大增加了信任管理的复杂性和难度。由于真实和虚拟之间的界限越来越模糊,元宇宙将使事实和虚构更加混乱,比如深度虚假事件,特别是在法规和数字取证方面。3)为了避免单点故障(SPoF)和由少数强大的实体控制,元宇宙应该建立在分散的架构上,以实现自我维持和持久的[16],这在时变元宇宙的大型实体之间达成明确的共识方面提出了严峻的挑战。4)元版本中的互操作性和可伸缩性表明,用户可以在不同的场景和交互模式下同时自由地跨越不同的子元版本,这也给在无缝服务缓解和多源数据融合中确保快速服务授权、合规审计和问责执行带来了挑战。5)大规模元世界中的虚拟世界在硬件实现、通信接口和软件方面都可能是高度异构的,这带来了巨大的互操作性困难。

V.元时代的隐私威胁及对策

A. 元世界中的隐私威胁

在享受元时代的数字生活时,用户隐私、位置隐私、习惯、生活方式等可能会影响数据感知、传输、处理、治理和存储等数据服务的生命周期。

1)无处不在的数据收集。为了沉浸式地与虚拟角色互动,它需要在不合理的颗粒级[12]上进行普遍的用户分析活动,包括面部表情、眼睛/手的运动、语音和生物特征,甚至是脑电波模式。此外,通过先进的XR和HCI技术,它可以方便地进行对身体运动和用户属性的分析,甚至支持用户跟踪[13]。例如,当我们浏览Roblus头盔中的运动传感器和四个内置摄像头进行互动时,帮助跟踪头部的方向和运动,绘制我们的房间,并以亚毫米的精度实时监控我们的位置和环境。如果该设备被攻击者攻击,这些大量的敏感数据就会犯下严重的犯罪行为。

另一个例子是很有吸引力的虚拟办公室(例如,地平线工作室和微软网格),这可能会给员工带来重大的安全和隐私风险。一方面,员工的对话、他们发送的电子邮件、他们访问的url、他们的行为,甚至他们的声音,都可能会被经理们监控。另一方面,沉浸式工作场所可能容易出现其他安全和隐私问题,如入侵、窥探和冒名顶替者。

2)在数据传输中的隐私泄露。在元宇宙系统中,从可穿戴设备(如hmd)收集的大量个人可识别信息通过有线和无线通信传输,应禁止未经授权的个人/服务[65]的机密性。虽然通信是加密的,而且信息是保密的传输后,对手仍然可以通过窃听特定的通道来访问原始数据,甚至通过差异攻击[89]和高级推理攻击[90]来跟踪用户的位置。

3)在数据处理中的隐私泄漏。在元宇宙服务中,从人体及其周围环境收集的大量数据的聚合和处理对于创建和呈现化身和虚拟环境至关重要,在这些环境中,用户的敏感信息可能会泄露[91]。例如,将私有数据(属于不同用户)聚合到一个中央存储,以训练个性化的虚拟形象模型,可能会侵犯用户隐私,违反现有的现实法规,如通用数据保护条例(GDPR)[92]。此外,对手还可以通过分析和链接在《Roblox》和《堡垒之夜》等各种虚拟空间中发布的处理结果(如合成虚拟角色)来推断用户的隐私(如偏好)。

4) 云/边缘存储中的隐私泄漏。在云服务器或边缘设备中存储大量用户的私有和敏感信息(例如,用户分析)也可能引发隐私披露问题。例如,黑客可能通过差异攻击[89]的频繁查询来推断用户的隐私信息,甚至通过分布式拒绝服务(DDoS)攻击[93]来破坏云/边缘存储。2006年,“第二人生”(一个元宇宙游戏)的客户数据库被黑客入侵,用户数据被泄露,包括未加密的用户名和地址,以及加密的支付细节和密码[94]。

5)流氓或妥协的终端设备。在元宇宙中,更多的可穿戴传感器将被放置在人体及其周围环境上,让化身进行自然的眼神接触,捕捉手势,反映面部表情,等等。一个重大的风险是,这些可穿戴设备可以完全真实地了解你是谁,你如何说话、行为、感受和表达自己。在元宇宙中使用流氓或受损的可穿戴终端设备(如VR眼镜)正在成为数据泄露和恶意软件入侵的入口,随着进入元宇宙[13]的可穿戴设备的普及,问题可能会更为严重。在对流氓或妥协的终端设备的操纵下,元宇宙中的化身可能会变成数据收集的来源,从而侵犯用户的隐私。例如,由于Oculus头盔和触觉手套等先进的可穿戴设备可以跟踪眼球运动和手势,黑客可以通过敲击虚拟键盘上的代码,跟踪眼睛和手指的动作,重新创建用户的行为,甚至是个人账户的敏感密码。

6)威胁到数字足迹。由于元宇宙中化身的行为模式、偏好、习惯和活动可以反映他们的真实状态,攻击者可以收集化身的数字足迹,并利用与真实用户相关的相似性,以促进准确的用户分析,甚至非法活动[4]。此外,与现实世界的[11]相比,虚拟视角通常会在不意识的情况下侵犯其他玩家的行为隐私。例如,一个化身可能会在Roblox中通过跟踪你的化身并记录虚拟跟踪/间谍攻击,记录你所有的数字足迹,例如,购买行为,以促进社会工程攻击。

7)在三元世界中的身份认同的可链接性。元将现实同化为自身,人类、物理和虚拟世界无缝地集成到元宇宙中,导致跨三元世界[70]的身份链接性关注。例如,Roblox中的恶意玩家A可以通过玩家B对应化身上方的名字来追踪另一个玩家B,并推断出他/她在现实世界中的位置。另一个例子是,黑客可能会通过损坏的VR头盔或眼镜[13]来跟踪用户的位置。

8)威胁问责制。与传统的智能设备相比,XR和HCI设备本质上会收集更敏感的数据,如用户的位置、行为模式和周围环境。例如,在Pok‘emonGo(一款基于位置的AR游戏)中,玩家可以使用带有GPS的移动设备来发现、捕获并对抗Pok’emon。元宇宙中的问责制对于确保处理用户的敏感数据具有隐私遵从性非常重要。对于元宇宙服务提供商,例如,在集中式服务提供体系结构下,遵守隐私法规(如GDPR)的审计过程可能是笨拙和耗时的。此外,在数据管理[64]的生命周期中,vsp很难确保法规合规性的透明度,特别是在新的元宇宙数字生态中。

9)威胁到定制化的隐私。与现有的互联网服务平台类似,不同的用户通常会在不同的子元节下对不同的服务或交互对象[95]表现出定制的隐私偏好。例如,Roblox中的用户可能对货币交易活动比社交活动更敏感。此外,用户/化身在与陌生人互动时可能比熟人、朋友或亲戚更敏感。然而,在考虑元元中的化身作为个人信息主题[96],以及用户和子元的特征时,在为个人数据管理开发定制的隐私保护政策方面存在挑战。