一、drizzleDumper的下载使用

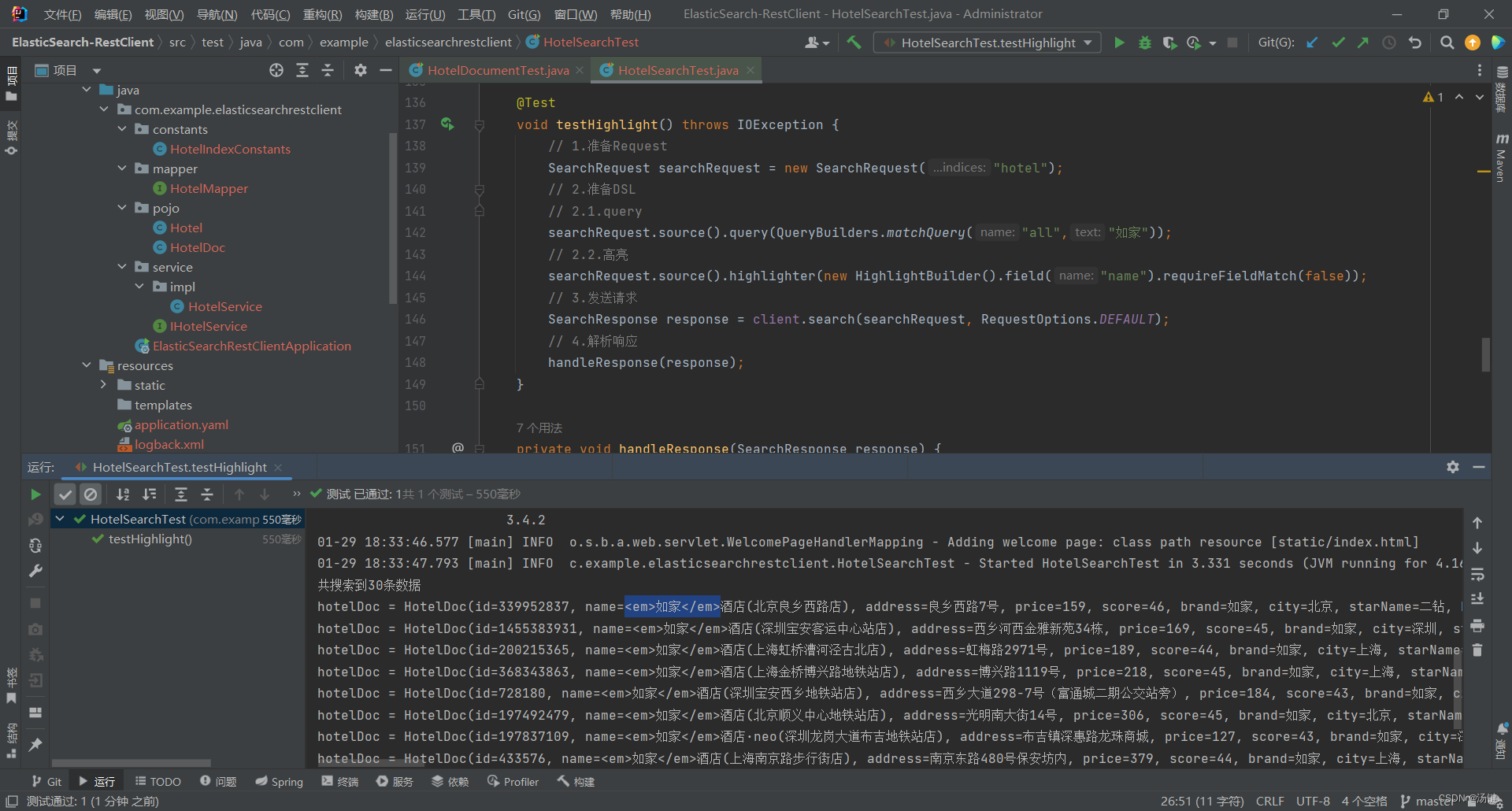

1.上GitHub下载开源的脱壳工具mirrors / DrizzleRisk / drizzleDumper · GitCodedrizzleDumper是一款基于内存搜索的Android脱壳工具。 🚀 Github 镜像仓库 🚀 源项目地址 ⬇ ⬇...![]() https://gitcode.net/mirrors/DrizzleRisk/drizzleDumper?utm_source=csdn_github_accelerator2.在libs目录下选择跟自己系统(命令:adb shell getprop ro.product.cpu.abi)匹配的文件并推送到手机或模拟器中(adb push \drizzleDumper-master\libs\x86\drizzleDumper /data/local/tmp/)

https://gitcode.net/mirrors/DrizzleRisk/drizzleDumper?utm_source=csdn_github_accelerator2.在libs目录下选择跟自己系统(命令:adb shell getprop ro.product.cpu.abi)匹配的文件并推送到手机或模拟器中(adb push \drizzleDumper-master\libs\x86\drizzleDumper /data/local/tmp/)

![]()

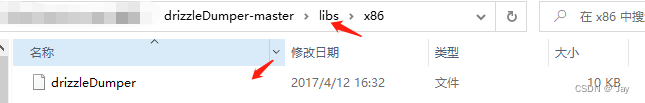

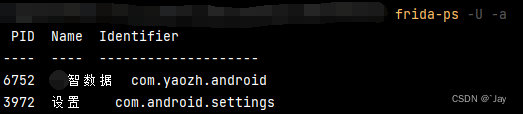

3.赋予权限(chmod 7777 drizzleDum),查看(frida-ps -U -a)需要脱壳的包名

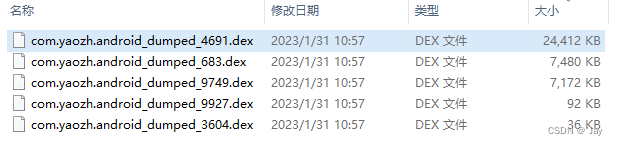

开始脱壳(com.yaozh.android)

二、接口分析

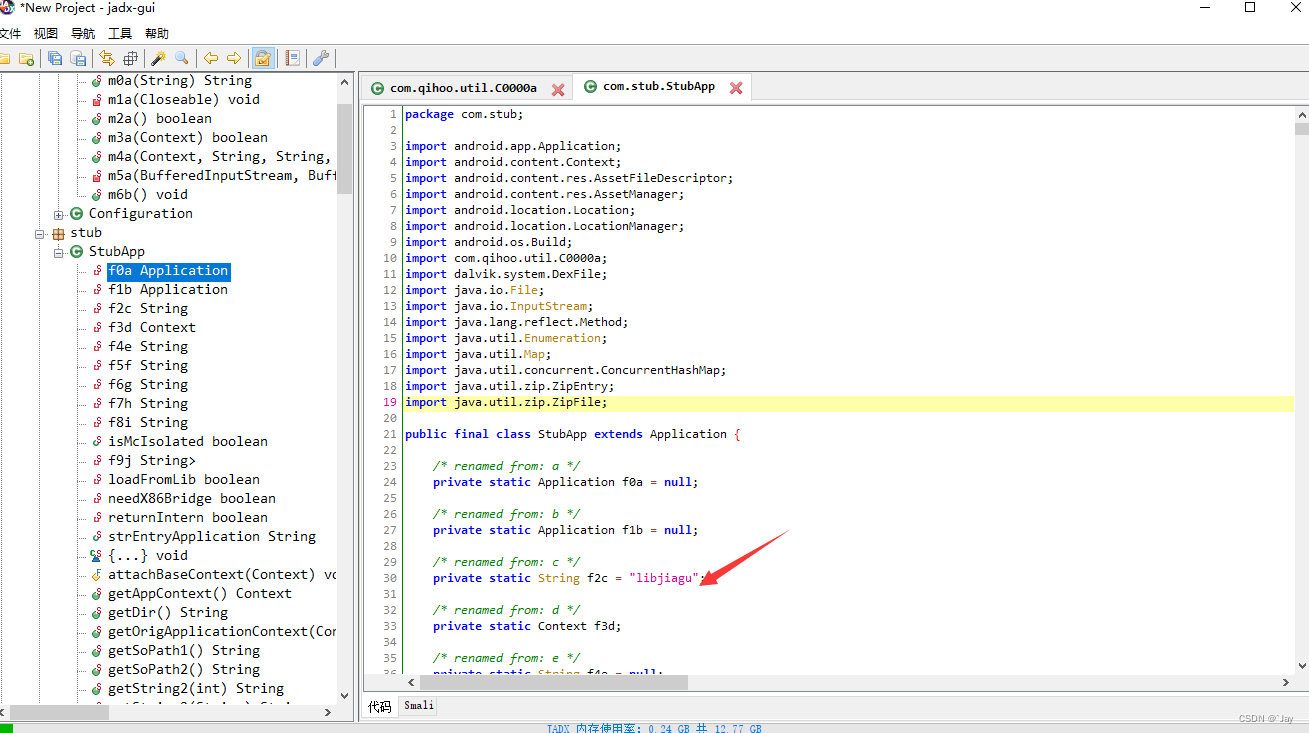

1.360(drizzleDumper)加固之后会有个"libjiagu",用上面教程脱壳就好了

2.本期apk,自己去百度下载了这里就不提供安装包了

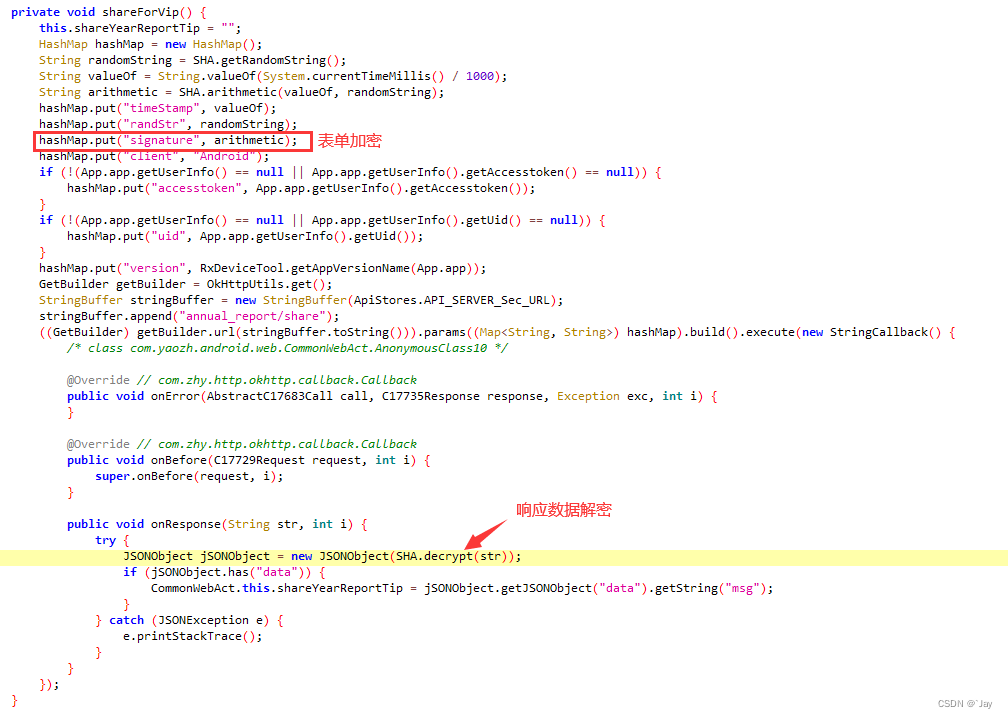

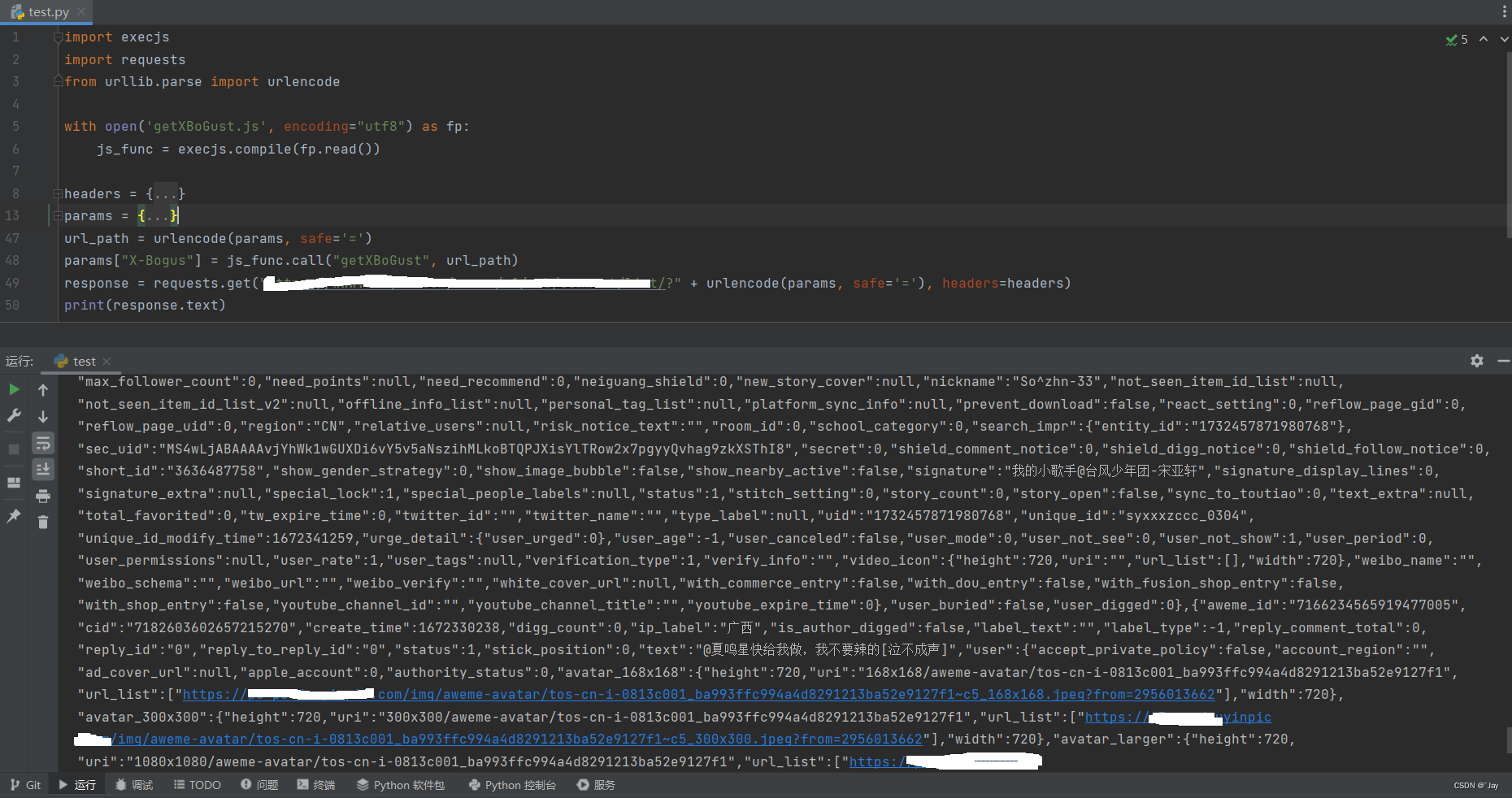

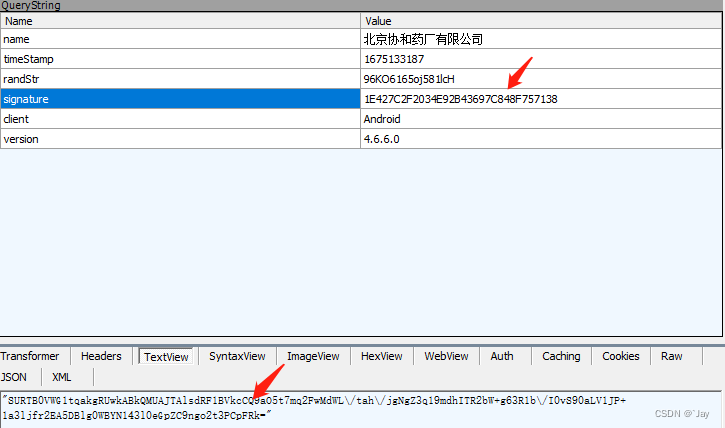

3.抓包看下数据接口,signature跟返回都是加密的,jadx打开分析dex

4.jadx搜索"signature",就出来了sha1跟md5的加密很好,响应的数据解密也在真棒

import hashlib

def get_signature(txt: str) -> str:

return hashlib.md5(hashlib.sha1(txt.encode()).hexdigest().encode()).hexdigest().upper()

print(get_signature(

"1675135322" # timeStamp时间戳

+ "Xe7ex113Mdv1tlUq" # randStr随机字符串

+ "newdb" # 固定

))