对信息系统的安全需求是任何单一安全技术都无法解决的,要设计一个信息安全体系架构,应当选择合适的安全体系结构模型。信息系统安全设计重点考虑两个方面;其一是系统安全保障体系;其二是信息安全体系架构。

1.系统安全保障体系

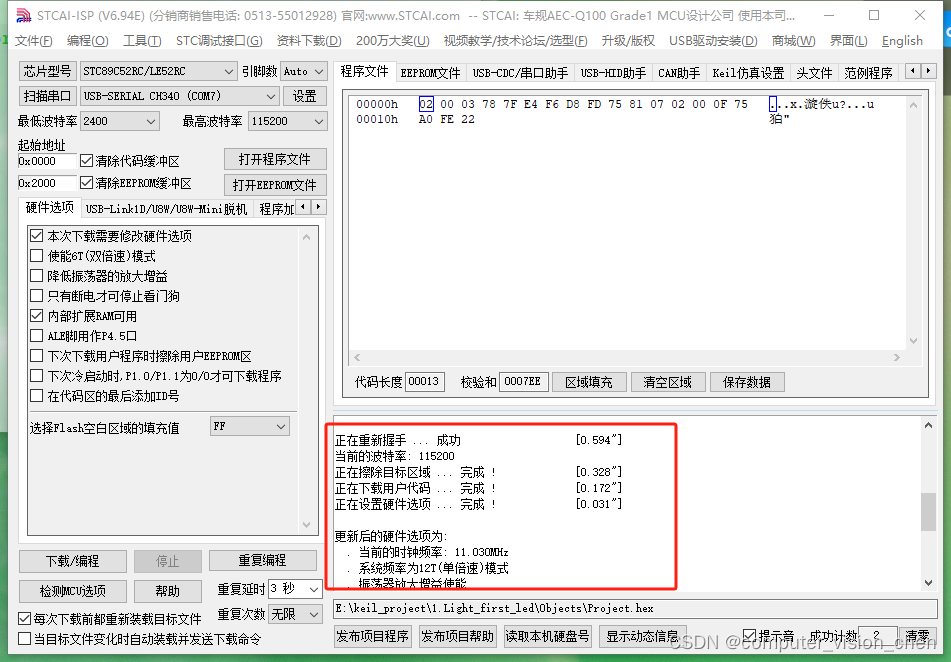

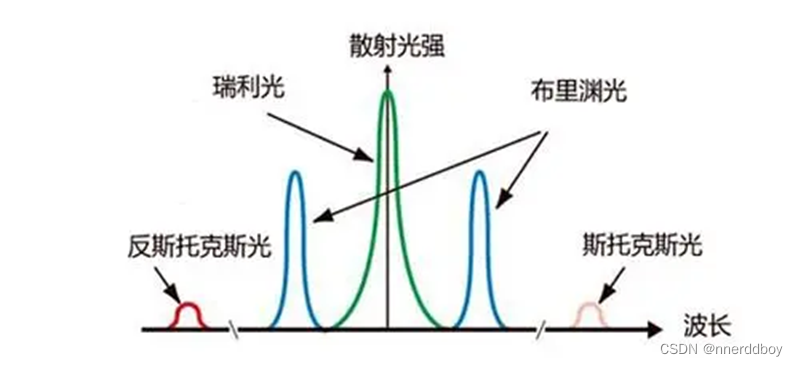

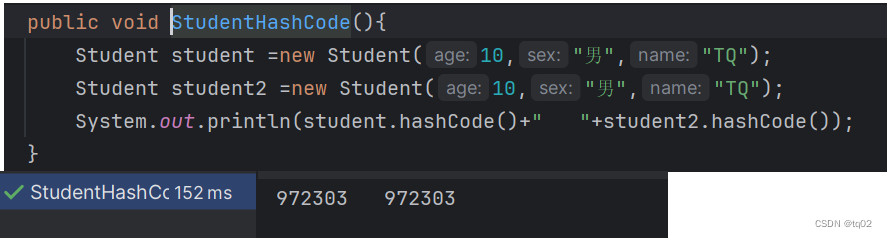

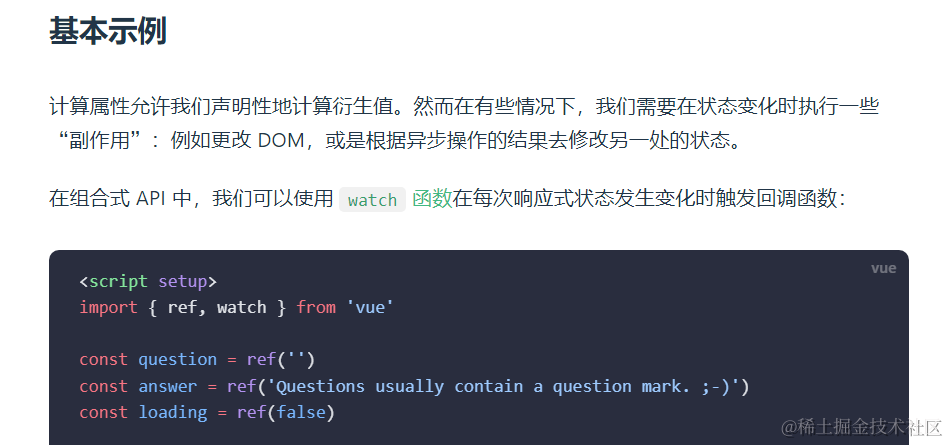

安全保障体系是由安全服务、协议层次和系统单元等三个层面组成,且每个层都涵盖了安全管理的内容。图1给出了安全保障体系结构技术模型示意图。

图1 安全体系结构技术模型示意图

系统安全保障体系设计工作主要考虑以下几点:

(1)安全区域策略的确定:根据安全区域的划分,主管部门应制定针对性的安全策略。如定时审计评估、安装入侵检测系统、统一授权、认证等;

(2)统一配置和管理防病毒系统:主管部门应当建立整体防御策略,以实现统一的配置和管理。网络防病毒的策略应满足全面性、易用性、实时性和可扩展性等方面要求;

(3)网络安全管理:在网络安全中,除了采用一些技术措施之外,加强网络安全管理,制定有关规章制度。在安全管理中,任何的安全保障措施,最终要落实到具体的管理规章制度以及具体的管理人员职责上,并通过管理人员的工作得到实现。安全管理遵循国家标准ISO17799,它强调管理体系的有效性、经济性、全面性、普遍性和开放性,目的是为希望达到一定管理效果的组织提供一种高质量、高实用性的参照。

2.信息安全体系架构

通过对网络应用的全面了解,按照安全风险、需求分析结果、安全策略以及网络的安全目标等方面开展安全体系架构的设计工作。具体在安全控制系统,我们可以从物理安全、系统安全、网络安全、应用安全和管理安全等5个方面开展分析和设计工作。

1)物理安全

保证计算机信息系统各种设备的物理安全是保障整个网络系统安全的前提。物理安全是保护计算机网络设备、设施以及其他媒体免受地震、水灾、火灾等换机事故以及人为操作失误或错误及各种计算机犯罪行为导致的破坏过程。它主要包括:环境安全、设备安全、媒体安全等。

2)系统安全

系统安全主要是指对信息系统组成中各个部件的安全要求。系统安全是系统整体安全的基础。它主要包括:网络结构安全、操作系统安全和应用系统安全。

3)网络安全

网络安全是整个安全解决方案的关键。它主要包括:访问控制、通信保密、入侵检测、网络安全扫描系统和防病毒等。

4)应用安全

应用安全主要是指多个用户使用网络系统时,对共享资源和信息存储操作所带来的安全问题。它主要包括资源共享和信息存储两个方面。

5)安全管理

安全管理主要体现在三个方面。其一是制定健全的安全管理体制。其二是构建安全管理平台。其三是增强人员的安全防范意识。