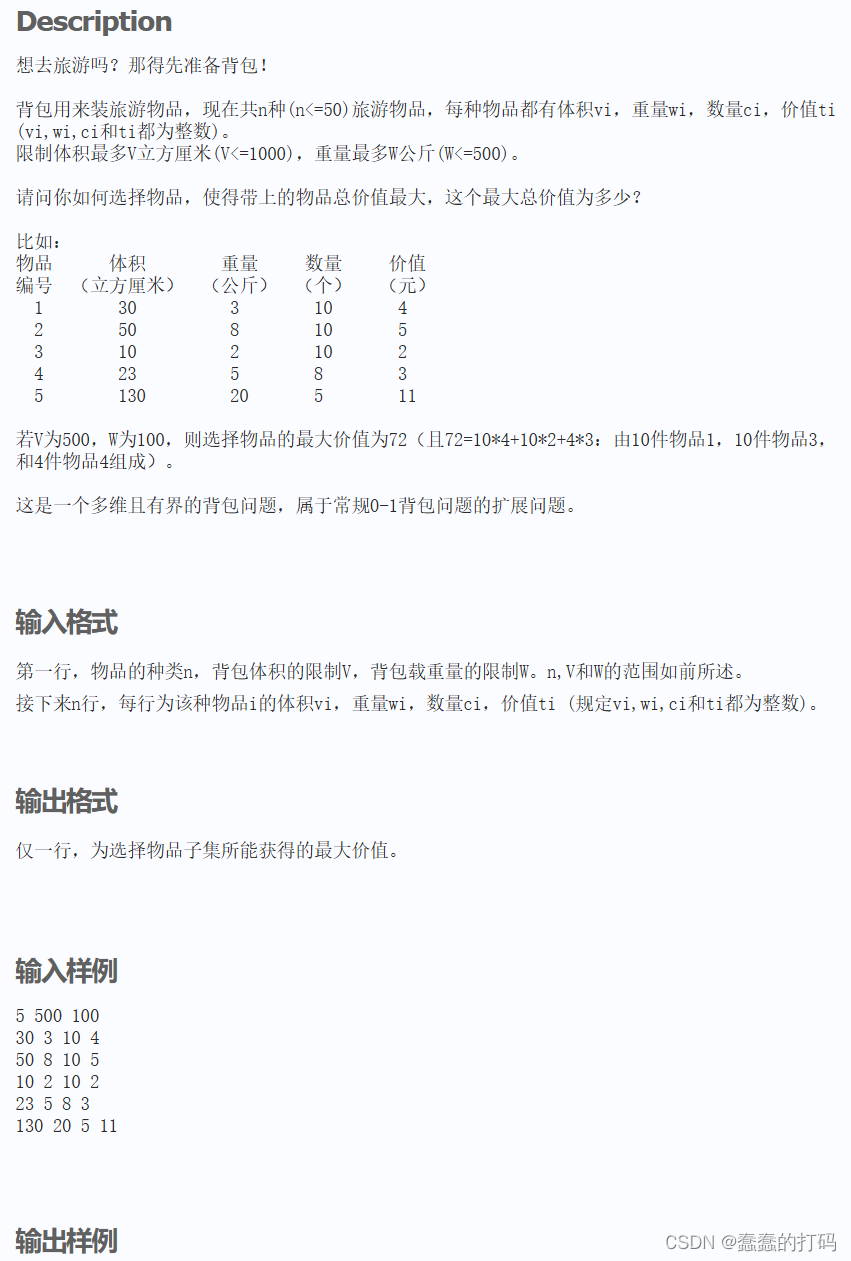

欢迎来到我的博客,很高兴能够在这里和您见面!欢迎订阅相关专栏:

⭐️ 全网最全IT互联网公司面试宝典:收集整理全网各大IT互联网公司技术、项目、HR面试真题.

⭐️ AIGC时代的创新与未来:详细讲解AIGC的概念、核心技术、应用领域等内容。

⭐️ 全流程数据技术实战指南:全面讲解从数据采集到数据可视化的整个过程,掌握构建现代化数据平台和数据仓库的核心技术和方法。

文章目录

- 常见的初级面试题

- 1. 什么是信息安全?

- 2. 请解释CIA三要素。

- 3. 什么是防火墙?

- 4. 请解释什么是漏洞扫描。

- 5. 什么是加密技术?

- 6. 请简述什么是多因素认证(MFA)。

- 7. 什么是社会工程攻击?

- 8. 解释什么是安全事件管理。

- 9. 什么是恶意软件(Malware)?

- 10. 解释什么是SOC(安全运营中心)。

- 常见的中级面试题

- 1. 解释渗透测试的基本步骤。

- 2. 什么是零日漏洞?

- 3. 请描述常见的网络攻击类型。

- 4. 解释什么是SOC 2标准。

- 5. 请简述ISO 27001标准的核心内容。

- 6. 什么是SIEM?它的主要功能是什么?

- 7. 请解释什么是入侵检测系统(IDS)。

- 8. 如何应对勒索软件攻击?

- 9. 请解释什么是数据脱敏。

- 10. 什么是APT(高级持续性威胁)?

- 常见的高级面试题

- 1. 请解释PKI(公钥基础设施)的组成部分及其作用。

- 2. 如何设计企业级的网络安全架构?

- 3. 讨论GDPR对信息安全的要求。

- 4. 解释如何使用Metasploit进行渗透测试。

- 5. 如何实现和管理企业级的SIEM系统?

- 6. 讨论零信任架构的实施策略。

- 7. 如何进行网络取证分析?

- 8. 解释什么是SOC 2 Type II报告。

- 9. 如何评估和管理网络风险?

- 10. 讨论区块链技术在信息安全中的应用。

- 常考知识点总结

常见的初级面试题

1. 什么是信息安全?

信息安全是指保护信息的机密性、完整性和可用性,防止未经授权的访问、篡改和破坏。其核心目标是确保信息在存储、处理和传输过程中免受各种威胁。

2. 请解释CIA三要素。

CIA三要素包括机密性(Confidentiality),防止信息泄露给未经授权的用户;完整性(Integrity),确保信息的准确和完整;可用性(Availability),确保合法用户在需要时能够访问信息和资源。

3. 什么是防火墙?

防火墙是一种网络安全设备或软件,用于监控和控制进出网络的数据包,根据预定义的安全规则过滤流量,保护内部网络免受外部威胁。

4. 请解释什么是漏洞扫描。

漏洞扫描是一种自动化的安全测试过程,利用工具扫描系统、应用或网络设备,识别潜在的安全漏洞和弱点,从而帮助组织修复这些问题。

5. 什么是加密技术?

加密技术通过将明文数据转换为密文,以保护信息的机密性。常见的加密方法包括对称加密(如AES)和非对称加密(如RSA)。

6. 请简述什么是多因素认证(MFA)。

多因素认证(MFA)是一种增强安全性的认证方法,通过结合两种或多种不同类型的验证方式(如密码、指纹、短信验证码),提高用户身份验证的安全性。

7. 什么是社会工程攻击?

社会工程攻击是一种利用心理操纵手段欺骗用户泄露敏感信息或执行某些操作的攻击方式,例如通过钓鱼邮件获取用户密码。

8. 解释什么是安全事件管理。

安全事件管理包括检测、记录、分析和响应网络和信息系统中的安全事件,以防止或减少事件对组织的影响。

9. 什么是恶意软件(Malware)?

恶意软件是指设计用于破坏、窃取或损害计算机系统、网络或数据的软件,包括病毒、蠕虫、特洛伊木马、间谍软件和勒索软件等。

10. 解释什么是SOC(安全运营中心)。

安全运营中心(SOC)是集中管理和监控组织网络安全的设施,使用技术和专家团队来检测、分析和响应安全事件和威胁。

常见的中级面试题

1. 解释渗透测试的基本步骤。

渗透测试的基本步骤包括信息收集、扫描和枚举、漏洞分析、利用漏洞进行攻击、获取访问权限和维持访问权限,最后生成报告并提出修复建议。

2. 什么是零日漏洞?

零日漏洞是指在被公开或修复之前,攻击者已经利用的安全漏洞。由于没有现成的修复补丁,因此这种漏洞尤其危险。

3. 请描述常见的网络攻击类型。

常见的网络攻击类型包括DDoS攻击、SQL注入、跨站脚本攻击(XSS)、中间人攻击(MITM)、钓鱼攻击、缓冲区溢出攻击等,每种攻击都有不同的机制和目标。

4. 解释什么是SOC 2标准。

SOC 2标准是针对服务组织的内部控制和数据安全的认证标准,涵盖安全性、可用性、处理完整性、保密性和隐私五个方面,确保服务提供商保护客户数据。

5. 请简述ISO 27001标准的核心内容。

ISO 27001是信息安全管理体系(ISMS)标准,提供系统化的方法来管理敏感信息,确保信息安全的持续改进,包括风险评估、控制措施的实施和绩效评估。

6. 什么是SIEM?它的主要功能是什么?

SIEM(安全信息和事件管理)是一种综合性的安全管理系统,收集、分析和汇总来自各种来源的安全日志和事件,帮助识别和响应潜在的安全威胁。

7. 请解释什么是入侵检测系统(IDS)。

入侵检测系统(IDS)是一种监控网络或系统活动的设备或软件,检测和报警潜在的安全威胁和入侵行为,分为基于网络的IDS和基于主机的IDS。

8. 如何应对勒索软件攻击?

应对勒索软件攻击的方法包括:备份关键数据、实施强有力的防病毒和反恶意软件措施、保持系统和软件的及时更新、进行员工安全意识培训和制定应急响应计划。

9. 请解释什么是数据脱敏。

数据脱敏是通过对敏感数据进行修改,使其在保留业务功能的同时,保护数据隐私的方法。常用技术包括数据掩蔽、替换、混淆和加密。

10. 什么是APT(高级持续性威胁)?

APT是一种长期对目标网络进行持续攻击的策略,通常由组织良好、资源丰富的攻击者(如国家级黑客)发起,目标是窃取敏感信息或破坏系统。

常见的高级面试题

1. 请解释PKI(公钥基础设施)的组成部分及其作用。

PKI包括证书颁发机构(CA)、注册机构(RA)、证书存储库、证书吊销列表(CRL)和密钥对,主要用于管理公钥和私钥,确保数据通信的安全性和真实性。

2. 如何设计企业级的网络安全架构?

设计企业级网络安全架构需要考虑多层防护,包括防火墙、IDS/IPS、VPN、访问控制、端点保护、数据加密、安全事件监控、定期安全评估和员工安全培训。

3. 讨论GDPR对信息安全的要求。

GDPR要求组织保护欧盟公民的个人数据,确保数据处理的合法性、安全性和透明度,涉及数据主体权利、数据保护责任、数据泄露通知和跨境数据传输等方面。

4. 解释如何使用Metasploit进行渗透测试。

使用Metasploit进行渗透测试包括选择合适的漏洞利用模块、配置攻击参数、运行攻击载荷、获取目标系统访问权限,并生成报告分析攻击结果和提供修复建议。

5. 如何实现和管理企业级的SIEM系统?

实现和管理SIEM系统需要确定监控范围和目标、部署和配置SIEM平台、收集和分析日志和事件数据、制定和调整规则和警报、定期审计和评估系统性能,确保有效威胁检测和响应。

6. 讨论零信任架构的实施策略。

零信任架构通过始终验证和严格访问控制,确保每个访问请求的安全性。实施策略包括微分段、持续身份验证、应用层加密、实时监控和分析、采用多因素认证等。

7. 如何进行网络取证分析?

网络取证分析包括收集和保全证据、分析网络流量、日志文件、系统和应用数据,使用取证工具恢复和解码数据,重建事件过程,生成取证报告,确保证据的法律有效性。

8. 解释什么是SOC 2 Type II报告。

SOC 2 Type II报告评估服务提供商在特定时期内内部控制的有效性,重点在于安全、可用性、处理完整性、保密性和隐私,通常用于证明服务提供商的合规性和可靠性。

9. 如何评估和管理网络风险?

评估和管理网络风险包括识别和分类资产、威胁和漏洞,评估风险影响和概率,制定风险应对策略(如接受、避免、减轻和转移),实施控制措施,持续监控和审查风险状况。

10. 讨论区块链技术在信息安全中的应用。

区块链技术通过去中心化、加密和不可篡改的特性,增强数据的完整性和安全性,应用于身份认证、数据存证、交易记录和供应链管理等领域,提供高水平的信息安全保障。

常考知识点总结

信息安全分析师面试常考知识点包括:网络安全基础(CIA三要素、防火墙、漏洞扫描)、加密技术(对称和非对称加密、PKI)、渗透测试(步骤、工具如Metasploit)、安全事件管理(SOC、SIEM、IDS)、合规标准(ISO 27001、SOC 2、GDPR)、高级威胁(APT、零日漏洞)、风险管理和网络取证。应聘者需具备扎实的信息安全理论基础,熟练掌握各种安全工具和技术,了解行业合规标准及其应用,具备设计和实施企业级安全架构、检测和应对安全事件的能力。

💗💗💗 如果觉得这篇文对您有帮助,请给个点赞、关注、收藏吧,谢谢!💗💗💗

👇扫👇 码👇+ V👇获取👇更多👇福利👇