目录

零. 简介

一. 安装

二. 安全的加密传输

三. 部署缓存服务器

四. 总结

零. 简介

BIND(Berkeley Internet Name Domain)是一款广泛使用的开源 DNS(域名系统)服务器软件。

域名系统的主要作用是将易于人类理解的域名(如 www.example.com)转换为计算机可识别的 IP 地址(如 192.168.0.1),从而实现网络中的通信和资源访问。

BIND 具有以下重要特点和功能:

强大的域名解析能力:支持多种类型的记录,如 A 记录(将域名映射到 IPv4 地址)、AAAA 记录(将域名映射到 IPv6 地址)、CNAME 记录(别名记录)、MX 记录(邮件交换记录)等,以满足各种复杂的域名解析需求。

缓存功能:可以缓存已经解析过的域名信息,提高后续解析的效率,减少对外部 DNS 服务器的查询次数。

区域管理:允许管理员对域名区域进行精细的管理和控制,包括创建、修改和删除区域文件,以及设置区域的传输和授权等策略。

安全性:提供了多种安全机制来防范 DNS 攻击,如 DNSSEC(域名系统安全扩展)用于验证域名数据的完整性和真实性,访问控制列表(ACL)用于限制对 DNS 服务器的访问等。

可扩展性:能够处理大量的并发查询请求,并可以通过配置多个服务器进行负载均衡和容错,以适应不同规模的网络环境。

配置灵活性:通过编辑配置文件(通常是 named.conf),管理员可以根据具体的网络架构和需求定制 DNS 服务的行为。

在实际应用中,BIND 通常运行在服务器上,接收来自客户端的域名解析请求,并返回相应的 IP 地址或其他所需的域名信息。正确配置和管理 BIND 对于确保网络的正常运行和用户能够顺利访问网络资源至关重要。

一. 安装

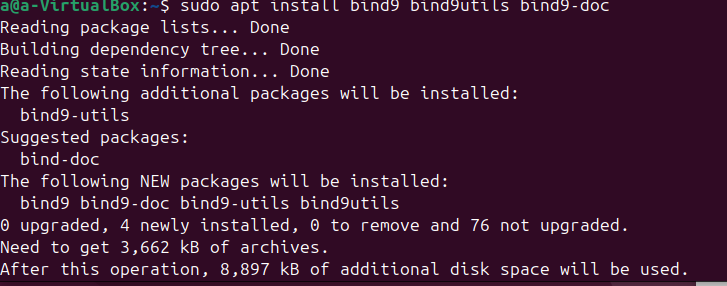

步骤 1 - 安装 BIND

通过命令行终端执行以下命令来安装 BIND:

sudo apt update

sudo apt install bind9 bind9utils bind9-doc

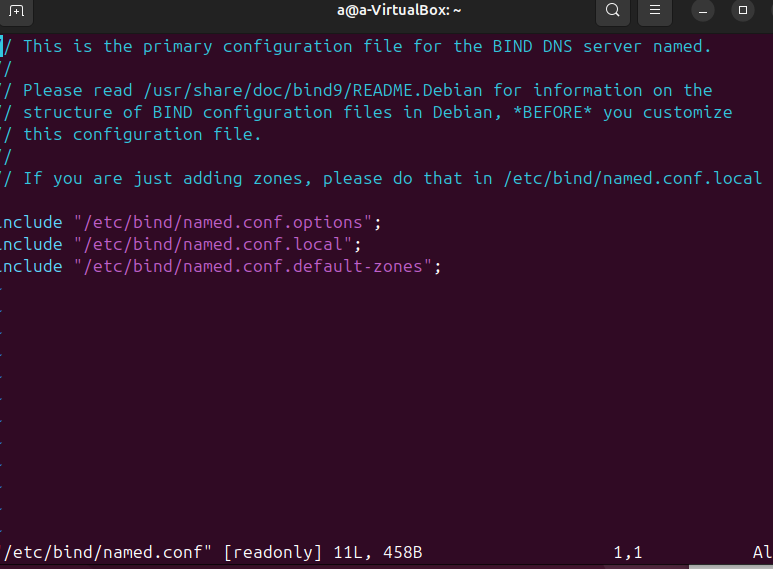

步骤 2 - 配置 BIND

BIND 的主要配置文件是/etc/bind/named.conf。此外,还有一些相关的配置文件也可能需要根据具体需求进行修改。

打开/etc/bind/named.conf文件进行编辑,以下是一个示例配置,其中定义了一个主域名服务器区域:

zone "your_domain" {

type master;

file "/etc/bind/db.your_domain";

};将"your_domain"替换为你要管理的实际域名。

然后,创建对应的区域资源文件,例如/etc/bind/db.your_domain,用于指定域名相关的记录信息,如 A 记录(域名到 IPv4 地址的映射)、MX 记录(邮件交换记录)等。以下是一个简单的示例:

; BIND data file for your_domain

$TTL 604800

$ORIGIN your_domain.

@ IN SOA your_domain. root.your_domain. (

2024062501 ; Serial (每次修改递增)

604800 ; Refresh (刷新时间)

86400 ; Retry (重试时间)

2419200 ; Expire (过期时间)

604800 ) ; Negative Cache TTL

@ IN NS ns1.your_domain.

@ IN A your_server_ip ; 替换为服务器的 IP 地址

ns1 IN A your_server_ip

www IN A your_server_ip

mail IN A your_mail_server_ip 步骤 3 - 设置 DNS 转发(可选)

如果你的 DNS 服务器需要在无法解析某些域名时将请求转发到其他 DNS 服务器,可以在/etc/bind/named.conf.options文件中添加forwarders部分。例如:

options {

directory "/var/cache/bind";

forwarders {

other_dns_server_ip; ; 可以添加多个 DNS 服务器 IP

};

auth-nxdomain no;

};步骤 4 - 重启 BIND 服务

使配置生效,执行以下命令

sudo systemctl restart bind9步骤 5 - 测试 DNS 服务器

可以使用nslookup命令或其他 DNS 测试工具来验证 DNS 服务器是否正常工作。例如,查询域名对应的 IP 地址:

nslookup your_domain请根据你的实际网络环境和需求调整上述配置。同时,确保你的服务器的防火墙设置允许 DNS 相关的流量通过。

二. 安全的加密传输

BIND(Berkeley Internet Name Domain)服务可以通过 TSIG(Transaction Signature,事务签名)机制实现安全的加密传输,以保护 DNS 服务器之间传输域名区域信息的安全性。以下是配置 BIND 服务使用 TSIG 加密传输的一般步骤:

实验环境:假设主服务器为 pc1,IP 为 192.168.10.10;从服务器为 pc2,IP 为 192.168.10.20。

主服务器配置:

- 在主服务器中生成公钥私钥对。执行命令:

dnssec-keygen -a hmac-md5 -b 128 -n host master-slave,执行后会在当前目录生成公钥和私钥文件。 - 在主服务器中创建密钥验证文件。进入

/var/named/chroot/etc/目录,编辑transfer.key文件,内容如下:

key "master-slave"{

algorithm hmac-md5;

secret "生成的密钥字符串";

};

请将“生成的密钥字符串”替换为实际生成的私钥字符串(在私钥文件中查看)。修改该文件的权限、所属组:

- 修改所属组:

chown root:named transfer.key - 修改权限:

chmod 640 transfer.key

并在/etc目录下创建硬链接:ln transfer.key /etc/transfer.key

- 修改主服务器的主配置文件

/etc/named.conf,加载密钥验证文件并开启 bind 服务的密钥验证功能。在文件中添加或修改以下行:

include "/etc/transfer.key";加载密钥验证文件。allow-transfer { key master-slave; };指定密钥验证名称。- 重启主服务器的 bind 服务:

systemctl restart named。

从服务器配置:

- 安装 bind-chroot 服务(如果尚未安装)。

- 进入

/var/named/slave目录,清空该目录。- 创建密钥认证文件。可以将主服务器上的

/etc/transfer.key文件复制到从服务器的相应位置。- 编辑从服务器的主配置文件

/etc/named.conf,添加以下内容:

include "/etc/transfer.key";加载密钥验证文件。- 加载并开启从服务器的密钥验证功能。编辑区域配置文件(如

/etc/named.rfc1912.zones),在从服务器的相关区域配置中添加keys { master-slave; };。- 重启从服务器的 bind 服务,观察是否可以实现从主服务器备份域名解析数据。

完成上述配置后,主从服务器之间的数据传输将使用 TSIG 加密机制进行加密,增强了传输的安全性,防止数据在传输过程中被篡改。

加密算法可选择如 RSAMD5(RSA)、RSASHA1、DSA、NSEC3RSASHA1、NSEC3DSA 等。在生成密钥对时通过-a参数指定具体的加密算法,例如-a HMAC-MD5表示使用 HMAC-MD5 算法。

请注意,实际操作中需根据你的服务器环境和需求进行适当调整。同时,确保主从服务器的时间同步,因为 TSIG 机制要求时间必须准确。此外,为了安全性和稳定性,建议在生产环境中使用经过充分测试和验证的配置。

三. 部署缓存服务器

要使用 BIND 部署缓存服务器,您可以按照以下步骤进行操作:

安装 BIND :

在 Ubuntu 系统中,使用以下命令安装 BIND :

sudo apt update

sudo apt install bind9

配置 BIND :

主要的配置文件是 /etc/bind/named.conf.options 。您需要对以下部分进行设置:

options {

directory "/var/cache/bind";

// 允许递归查询

recursion yes;

// 缓存大小设置(根据您的需求调整)

dnssec-validation auto;

auth-nxdomain no; // 关闭无法验证的域名的否定缓存

// 定义转发器(可选,如果需要)

forwarders {

8.8.8.8;

8.8.4.4;

};

// 缓存清理时间间隔(以秒为单位)

max-cache-ttl 3600;

min-cache-ttl 600;

};

重启 BIND 服务:

sudo systemctl restart bind9

通过以上步骤,您就成功部署了一个使用 BIND 的缓存服务器。请注意,根据您的实际网络环境和需求,可能需要进一步调整配置参数。

四. 总结

BIND(Berkeley Internet Name Domain)是互联网上最广泛使用的开源 DNS(域名系统)服务器软件。

工作原理

- 接收客户端的域名查询请求。

- 根据配置的区域文件和解析规则,查找对应的 IP 地址或其他资源记录。

- 将查询结果返回给客户端,实现域名到 IP 地址的解析。

区域配置

- 正向区域:将域名解析为 IP 地址。

- 反向区域:将 IP 地址解析为域名。

资源记录

- A 记录:将域名映射到 IPv4 地址。

- AAAA 记录:将域名映射到 IPv6 地址。

- CNAME 记录:创建域名的别名。

- MX 记录:指定邮件交换服务器。

二、加密传输

为了保障域名解析过程中的数据安全,通常会采用加密传输技术。

DNSSEC(域名系统安全扩展)

- 通过数字签名来验证 DNS 数据的完整性和来源真实性。

- 防止 DNS 欺骗和数据篡改。

TLS(传输层安全协议)

- 在 DNS 客户端和服务器之间建立加密连接。

- 保护 DNS 查询和响应的机密性。

通过合理配置 BIND 提供高效准确的域名解析服务,并结合加密传输技术增强安全性,能够提升网络服务的质量和可靠性。

![[鹏城杯 2022]babybit](https://img-blog.csdnimg.cn/img_convert/bbc60706c0869bd064275fd6a8b07c86.png)