在等保2.0(即《信息安全技术 网络安全等级保护基本要求》GB/T 22239-2019)的合规性审查中,企业和机构经常会遇到一些难点和误区,主要包括以下几个方面:

常见误区

1. “三同步”不同步:等保2.0强调“同步规划、同步建设和同步运维”,但实践中,有些单位可能会等到系统建设完成后才考虑等保要求,这与等保2.0的精神不符。

2. 重技术轻管理:等保2.0中技术和管理同等重要,但在实际操作中,企业往往更重视技术措施而忽视了管理制度和流程的建立。

3. 等保3.0的误解:有部分单位误以为存在等保3.0的概念,实际上等保2.0是在2019年12月1日正式实施的最新版本。

4. 等保合规“应试”心态:一些企业将等保测评视为一种考试,仅仅是为了应付检查,而没有真正将等保要求融入日常的安全管理和技术实践中。

5. 信息系统上云后的安全性误区:认为信息系统迁移到云端后,安全责任完全由云服务商承担,忽视了自身的安全管理责任。

6. 物理隔离的误区:认为物理隔离的网络就不需要实施等保,忽略了内部管理和技术控制的重要性。

常见难点

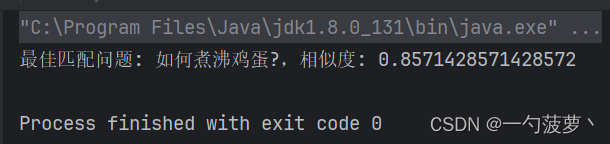

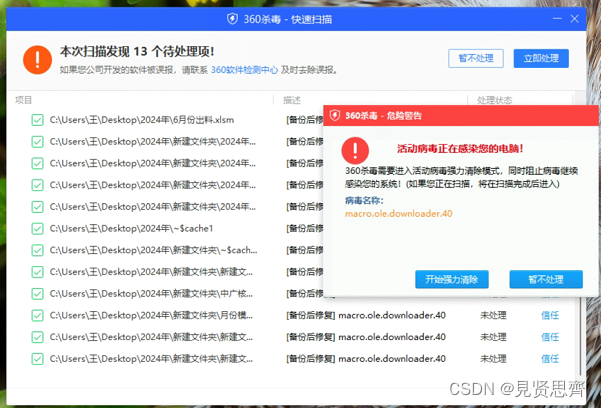

1. 移动互联网安全合规:在移动互联网环境下,终端应用的多样性和复杂性使得应用管控成为一大难点,特别是应用合法性和恶意代码防范。

2. 技术与管理的均衡:确保技术防护措施与管理流程的平衡发展,避免任何一方的缺失影响整体安全。

3. 资源投入与成本控制:中小企业尤其在资源有限的情况下,如何合理分配资源以满足等保要求,同时控制成本,是一个挑战。

4. 持续运维与更新:等保合规不仅仅是初期的一次性工作,而是需要持续的运维和定期的安全评估与升级,这需要长期的投入和关注。

5. 人员培训与意识提升:确保所有员工了解等保要求并具备相应的安全意识,这通常需要时间和持续的培训。针对上述难点和误区,企业应采取综合性的策略,包括加强内部培训、制定合理的安全政策、选择合适的合规工具和技术、以及与专业的安全服务提供商合作,以确保等保2.0的顺利实施和长期维护。