前言

DVWA代表Damn Vulnerable Web Application,是一个用于学习和练习Web应用程序漏洞的开源漏洞应用程序。它被设计成一个易于安装和配置的漏洞应用程序,旨在帮助安全专业人员和爱好者了解和熟悉不同类型的Web应用程序漏洞。

DVWA提供了一系列的漏洞场景和练习环境,用户可以通过攻击这些漏洞场景来学习和实践漏洞利用技术。这些漏洞包括常见的安全问题,如SQL注入、跨站脚本攻击(XSS)、文件包含漏洞等。通过攻击这些漏洞,用户可以了解漏洞的原理、影响和防御方法。

DVWA提供了不同的安全级别,从低到高,以满足不同技能水平的用户需求。用户可以根据自己的能力选择适当的安全级别,并进行相应的练习和挑战。

DVWA还提供了一些额外的功能和工具,如Web代理、密码破解、弱密码检测等,以帮助用户更好地理解和处理漏洞问题。

总之,DVWA是一个用于学习和练习Web应用程序漏洞的开源应用程序。它提供了一系列的漏洞场景和练习环境,帮助安全专业人员和爱好者提高对Web应用程序安全的理解和实践能力。通过使用DVWA,用户可以加深对Web应用程序漏洞的认识,并学习如何有效地保护Web应用程序免受攻击

介绍

文件上传是 Web 应用程序中常见的功能,但如果设计或实现不当,文件上传功能可能成为安全漏洞,导致严重的安全问题。以下是对文件上传的详细介绍,包括其原理、常见漏洞、攻击手法、防御措施和实例分析。

一、文件上传的原理

文件上传功能允许用户通过浏览器将本地文件传输到服务器。通常,用户在 Web 表单中选择文件,然后提交表单,服务器接收文件并将其存储在指定位置。

典型的文件上传过程:

- 用户在 Web 表单中选择文件。

- 用户提交表单,浏览器通过 HTTP POST 请求将文件传输到服务器。

- 服务器接收文件,进行处理和验证。

- 服务器将文件存储在指定位置,并返回响应给用户。

二、常见漏洞和攻击手法

-

任意文件上传

- 攻击者上传恶意脚本文件(如 PHP、ASP、JSP 等),利用服务器解析执行这些文件,实现远程代码执行。

-

文件类型验证绕过

- 通过修改文件扩展名、MIME 类型或使用双重扩展名(如

file.php.jpg),绕过文件类型验证机制。

- 通过修改文件扩展名、MIME 类型或使用双重扩展名(如

-

文件名处理不当

- 使用特殊字符或路径遍历字符(如

../)在文件名中,可能导致文件覆盖或目录遍历攻击。

- 使用特殊字符或路径遍历字符(如

-

文件内容未验证

- 文件内容未进行验证,可能导致上传恶意文件或压缩包炸弹(包含大量小文件或极大文件的压缩包,解压时耗尽服务器资源)。

-

文件存储位置不安全

- 将上传的文件存储在 Web 服务器的可访问目录中,可能导致文件直接访问或下载。

三、防御措施

-

严格验证文件类型

- 通过白名单验证文件扩展名和 MIME 类型,确保只允许上传特定类型的文件。

-

使用随机文件名

- 生成随机的文件名存储上传的文件,避免使用用户上传的原始文件名。

-

文件存储位置隔离

- 将上传的文件存储在 Web 服务器不可直接访问的目录中,防止直接访问。

-

验证文件内容

- 对文件内容进行验证,如检查图像文件的实际格式和内容,防止伪装文件。

-

限制文件大小

- 设置合理的文件大小限制,防止上传过大的文件。

-

使用安全的文件上传库

- 使用经过验证和安全的文件上传库,避免自定义实现中的安全漏洞。

-

启用防病毒扫描

- 对上传的文件进行防病毒扫描,检测和删除恶意文件。

-

对文件进行沙箱处理

- 在安全隔离的环境中处理上传的文件,防止恶意文件影响服务器。

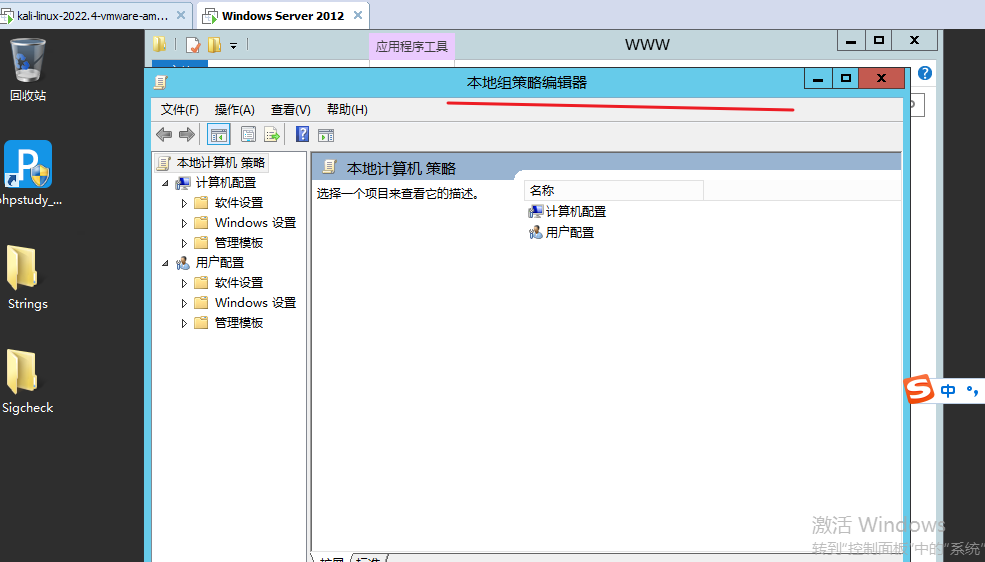

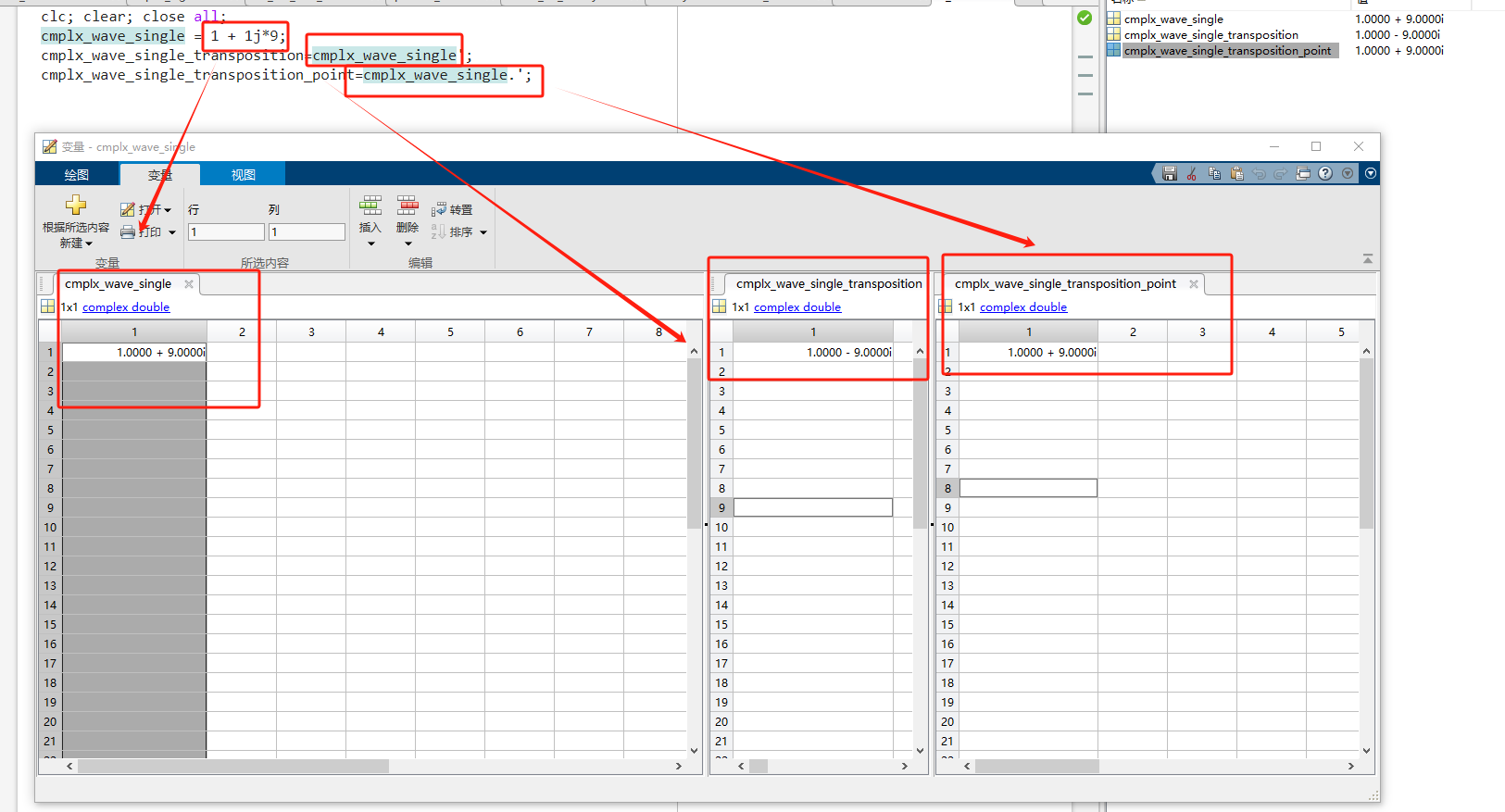

一、Low

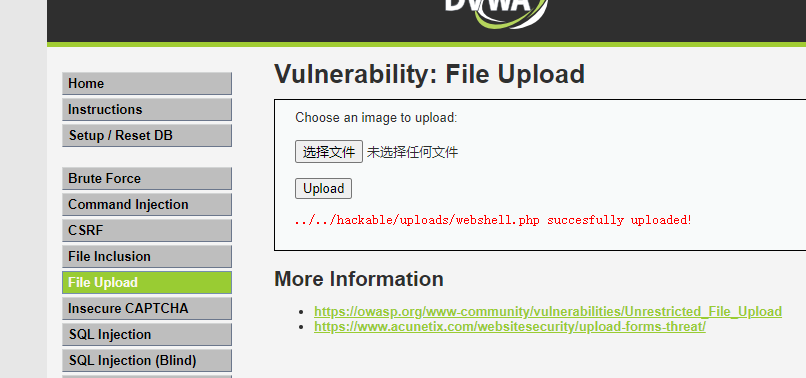

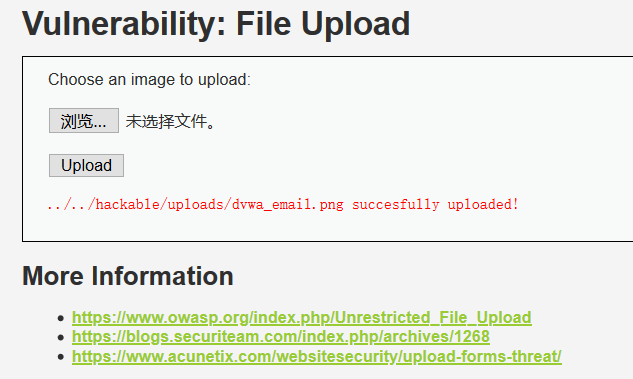

第一关没有做任何过滤,直接上传即可

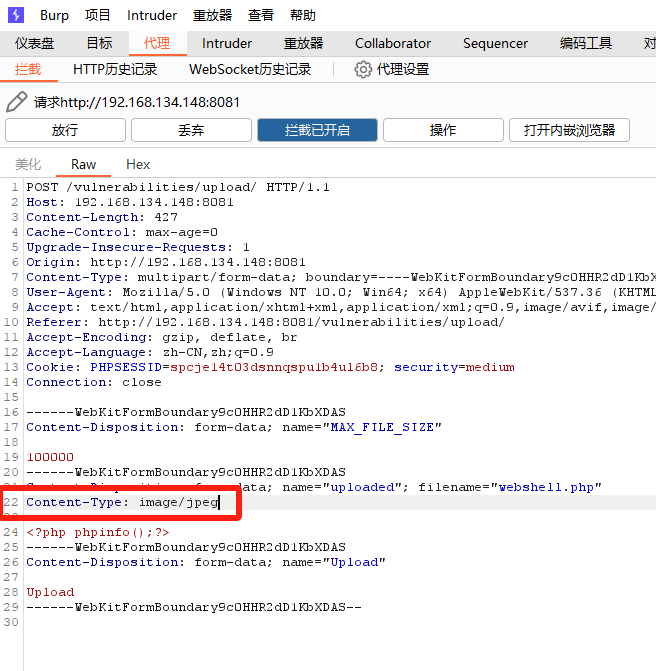

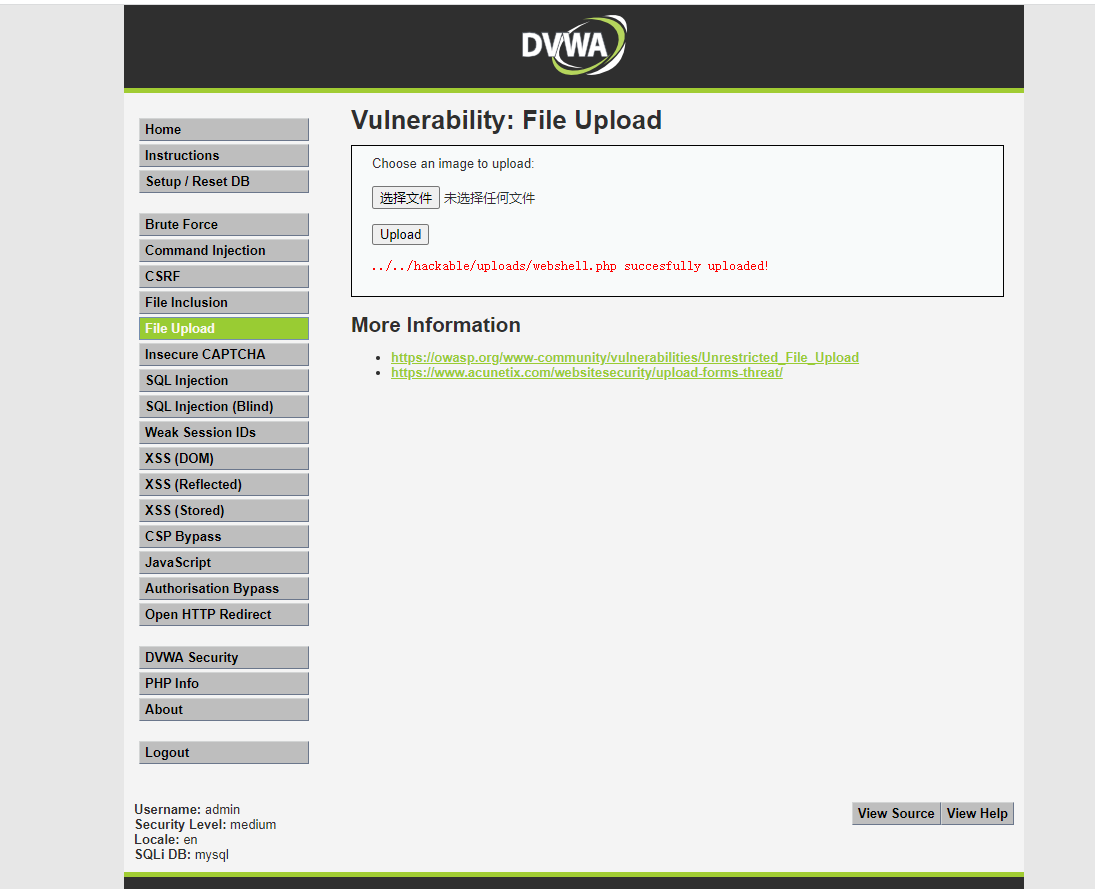

二、Medium

这一关增加了过滤,还是先抓包,然后更改类型为图片类型

上传成功

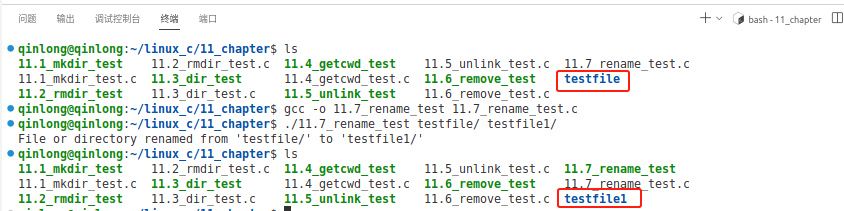

三、High

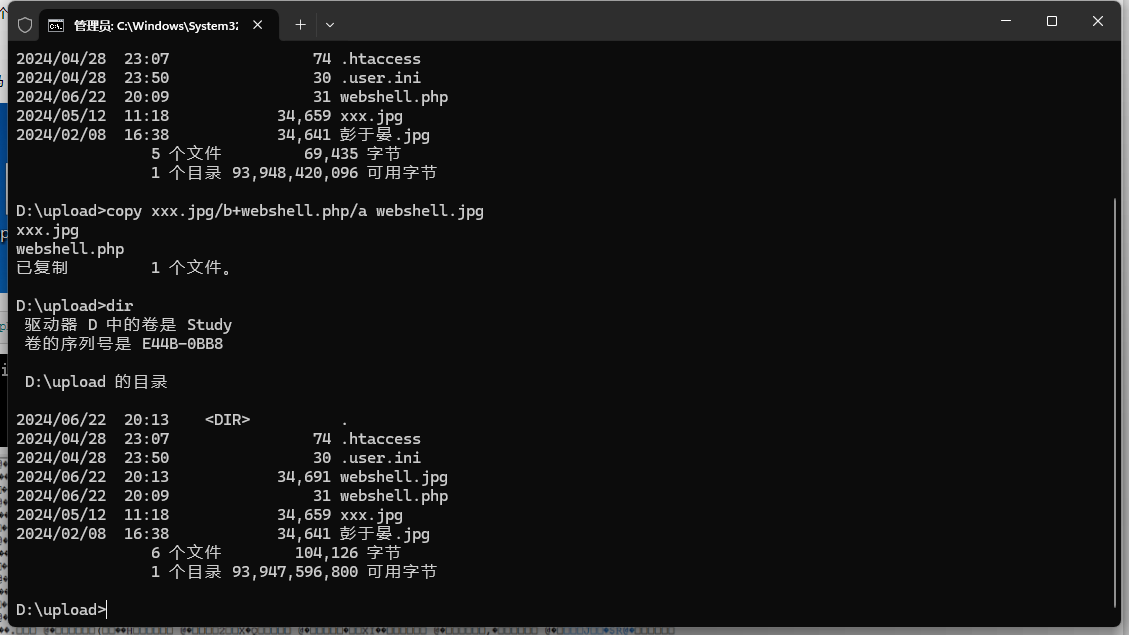

先将木马和图片结合在一起

再上传即可

最后通过文件包含漏洞使其解析图片内容即可使用蚁剑连接

四、结论

文件上传功能是 Web 应用程序中的重要功能,但如果设计和实现不当,可能带来严重的安全风险。为了防止文件上传漏洞,开发者应采取多层次的防御措施,包括严格验证文件类型、使用随机文件名、隔离文件存储位置、验证文件内容、限制文件大小、使用安全的文件上传库、启用防病毒扫描和沙箱处理。通过这些措施,可以有效提高文件上传功能的安全性,保护应用程序免受攻击。