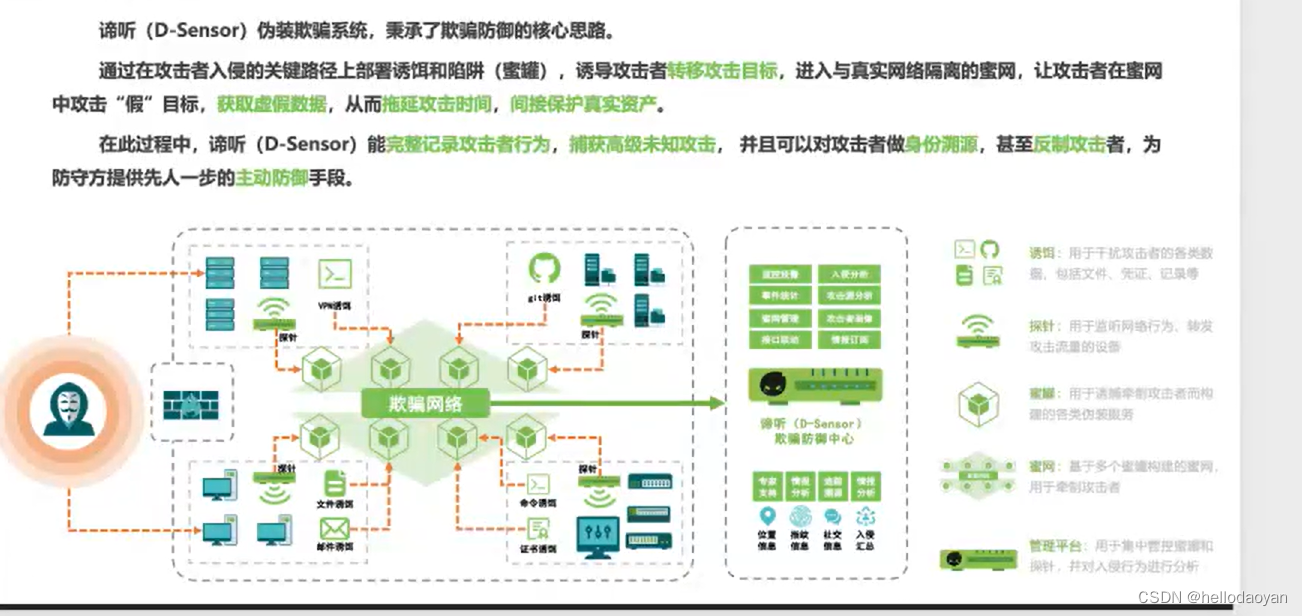

PPT 图片先挂着 挺概念的

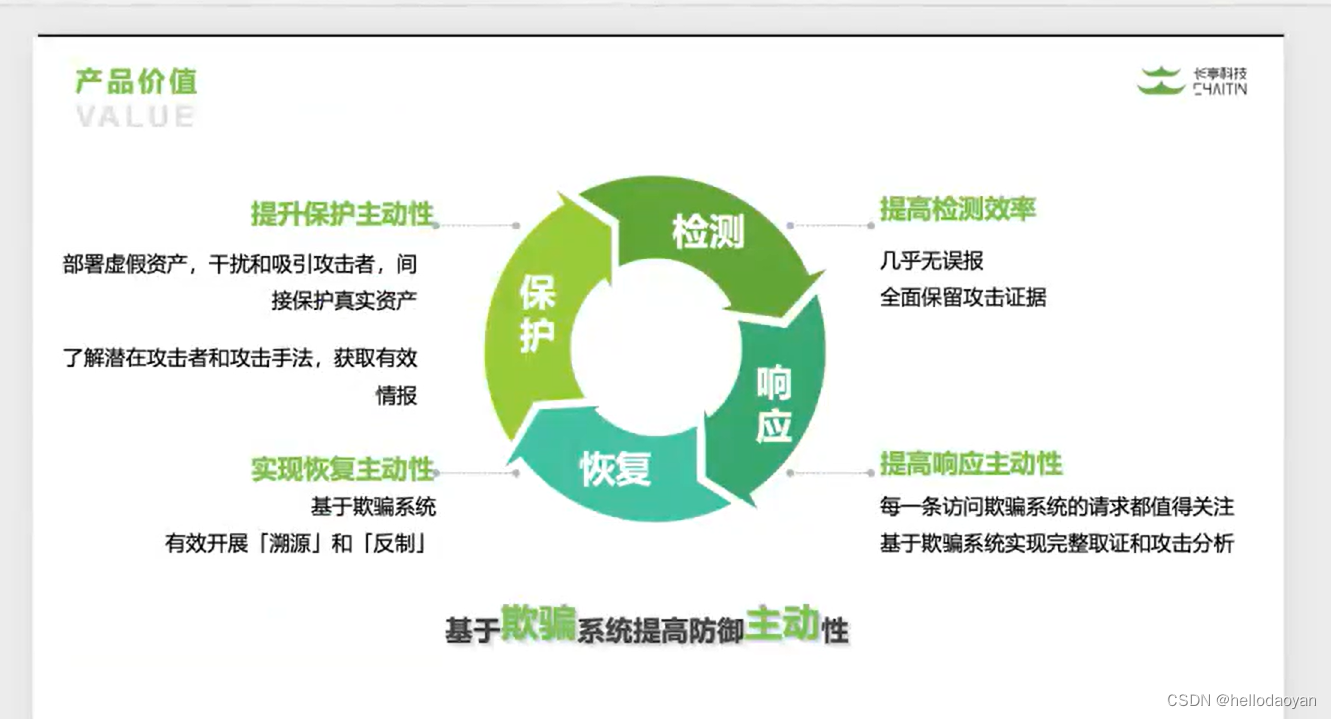

谛听的能力 hw的时候可能会问你用过的安全产品能力能加分挺重要

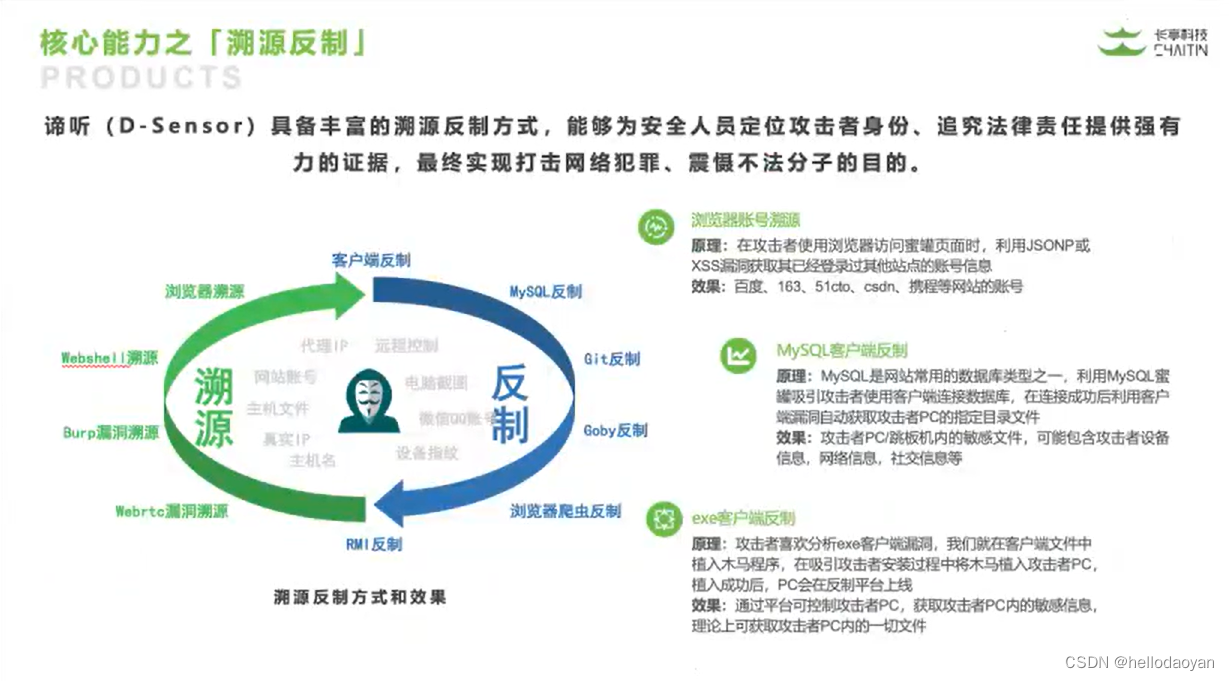

溯源反制 反制很重要感觉很厉害

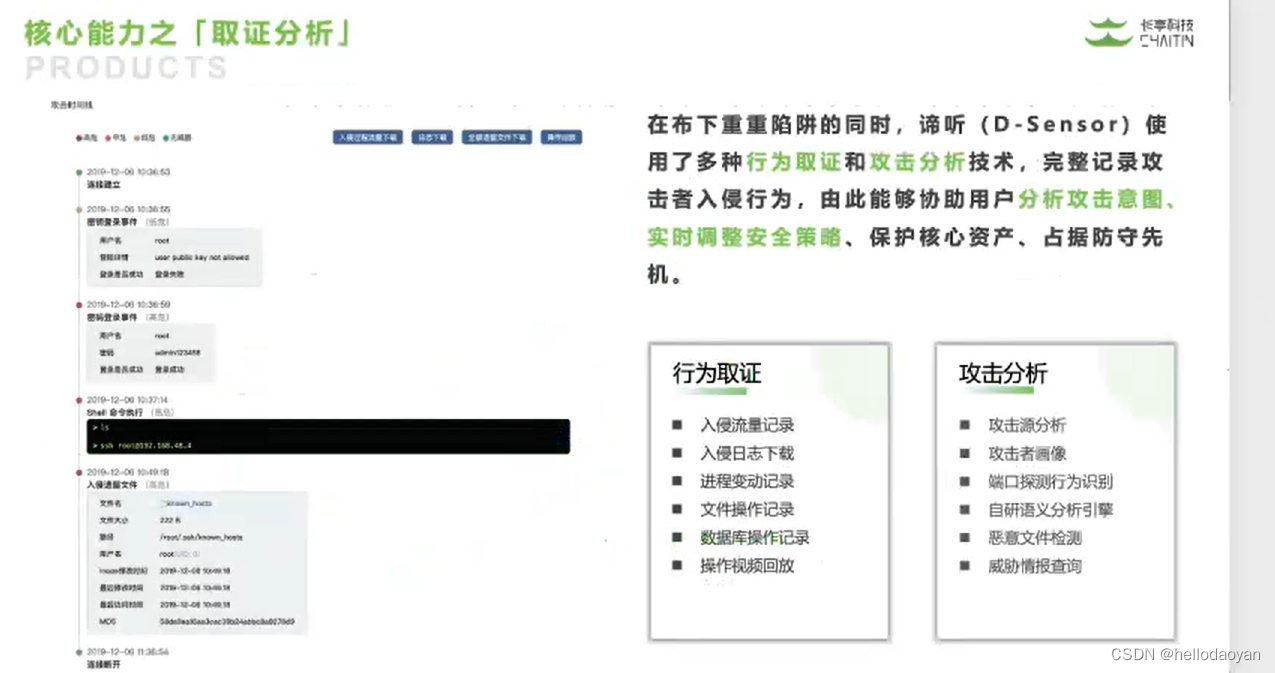

取证分析

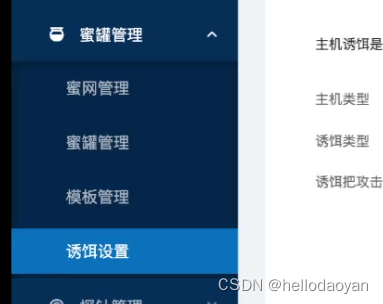

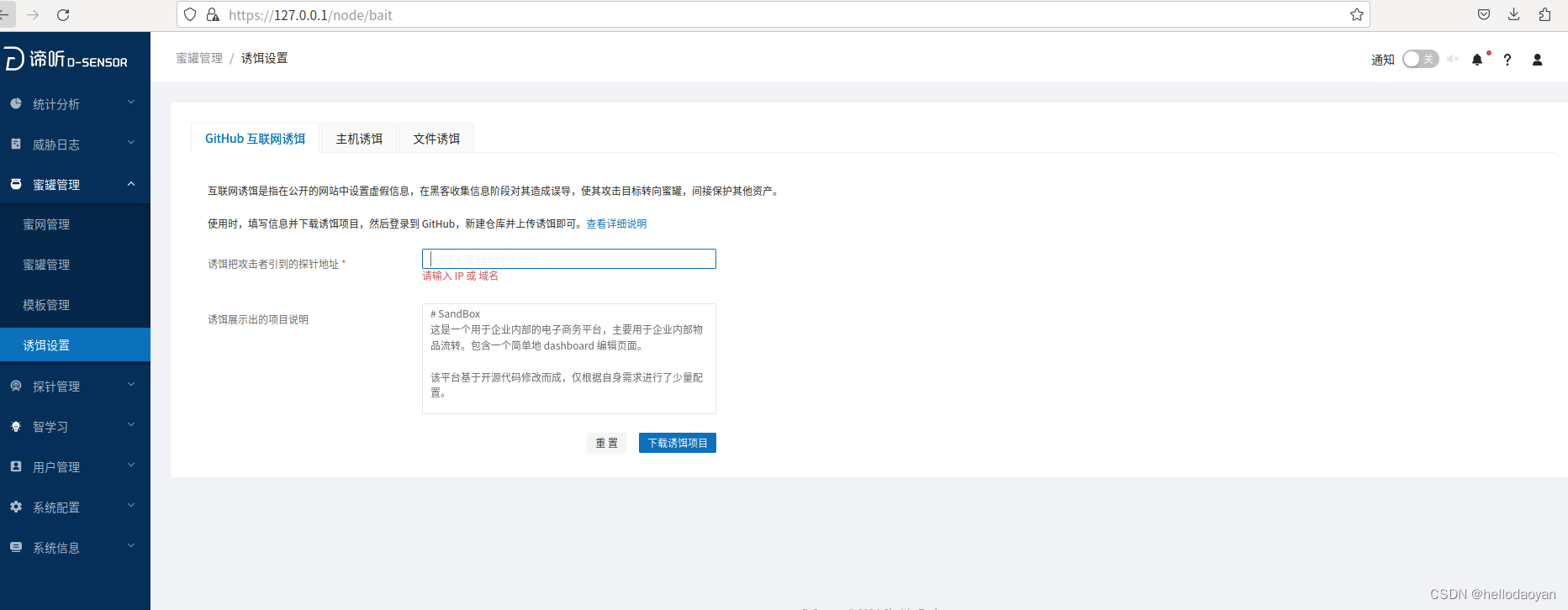

诱捕牵制 其实就是蜜罐 有模板直接爬取某些网页模板进行伪装

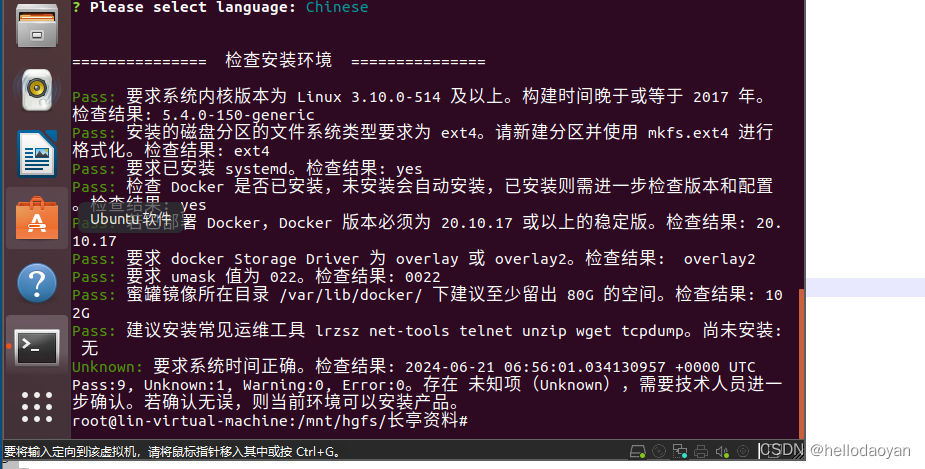

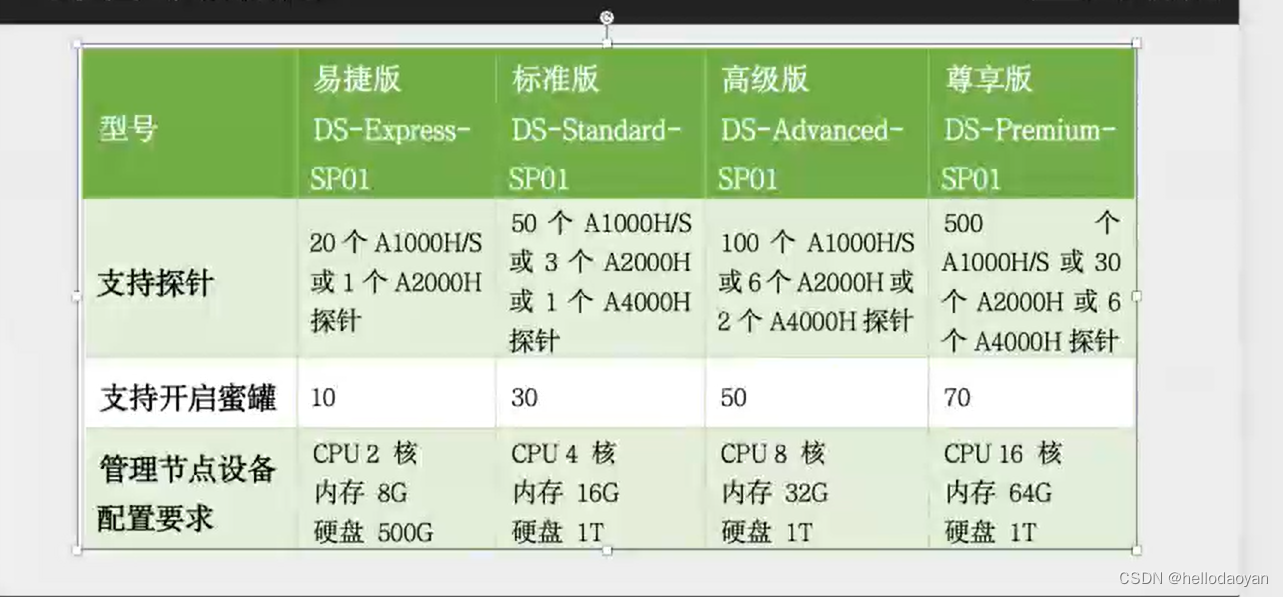

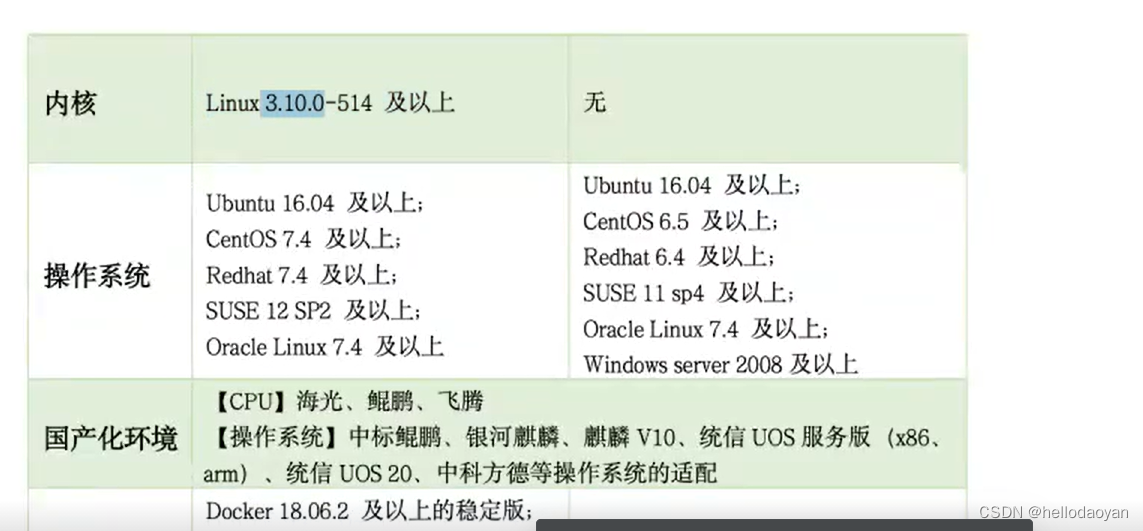

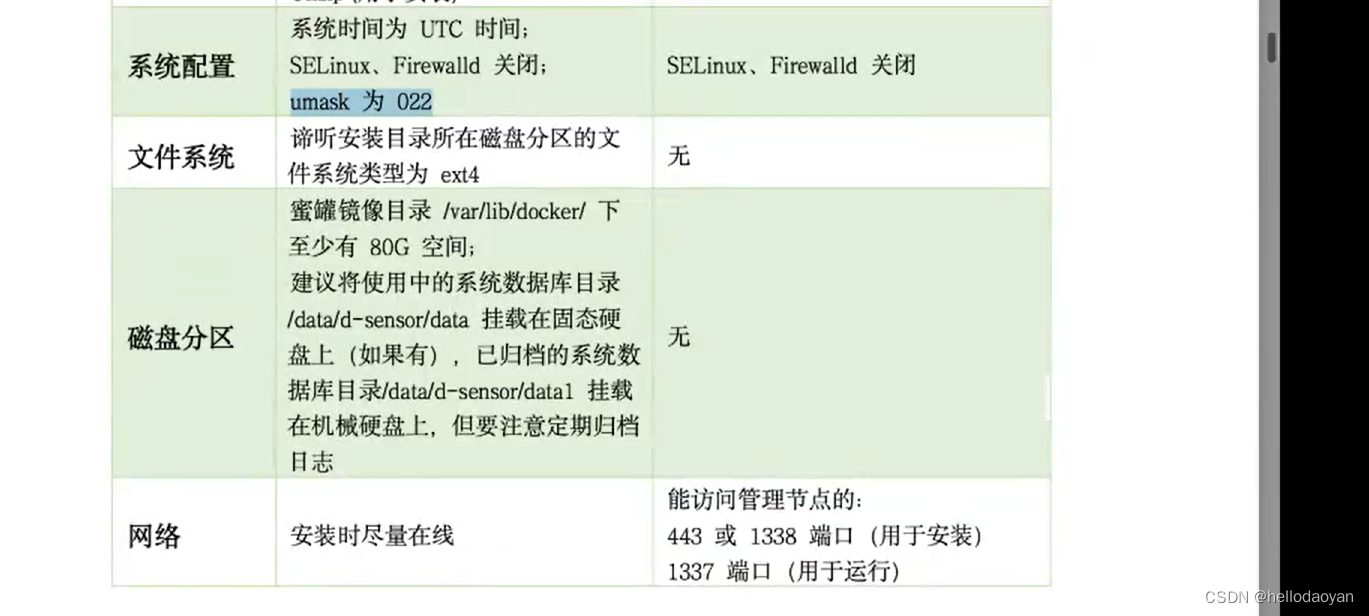

部署要求 挺低的

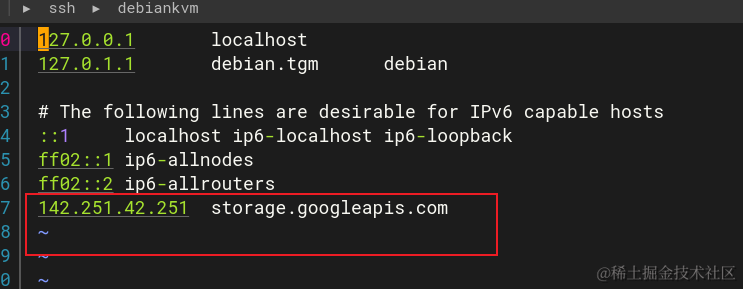

对linux内核版本有要求 需要root 还有系统配置也要修改

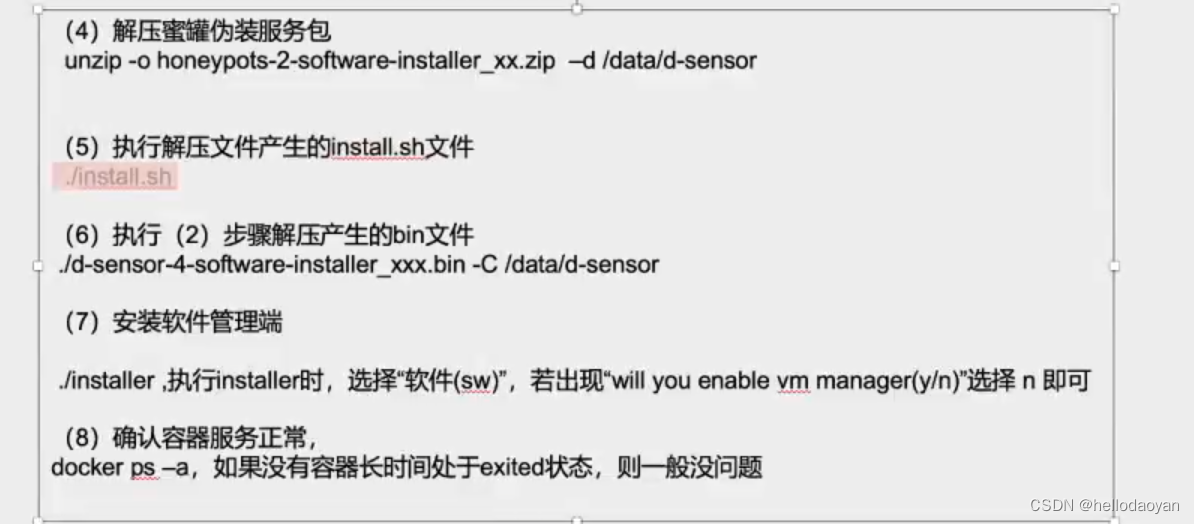

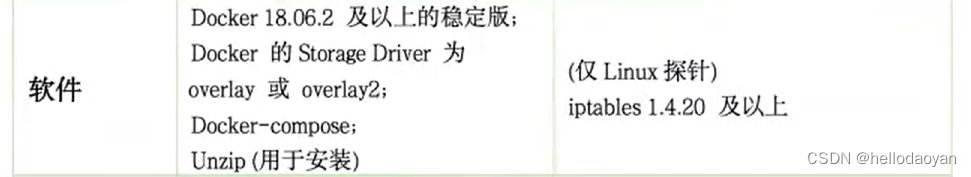

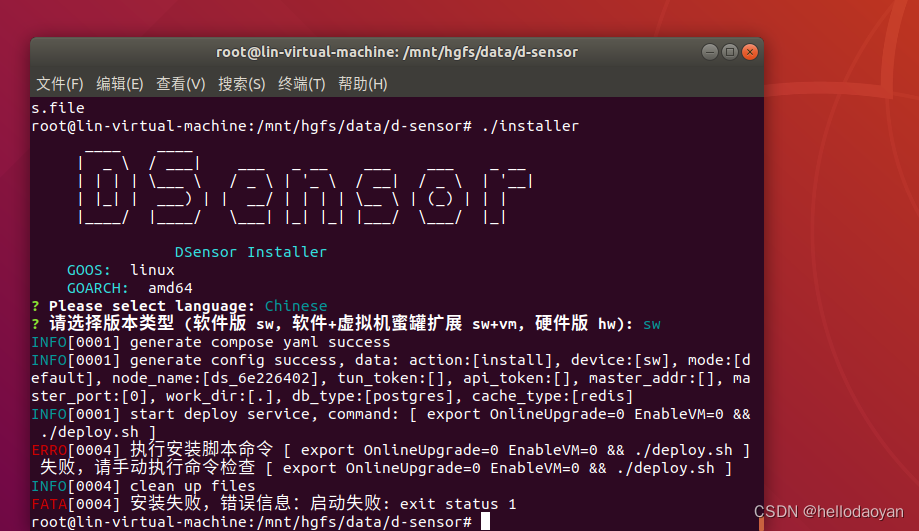

安装过程:重点!! 谛听

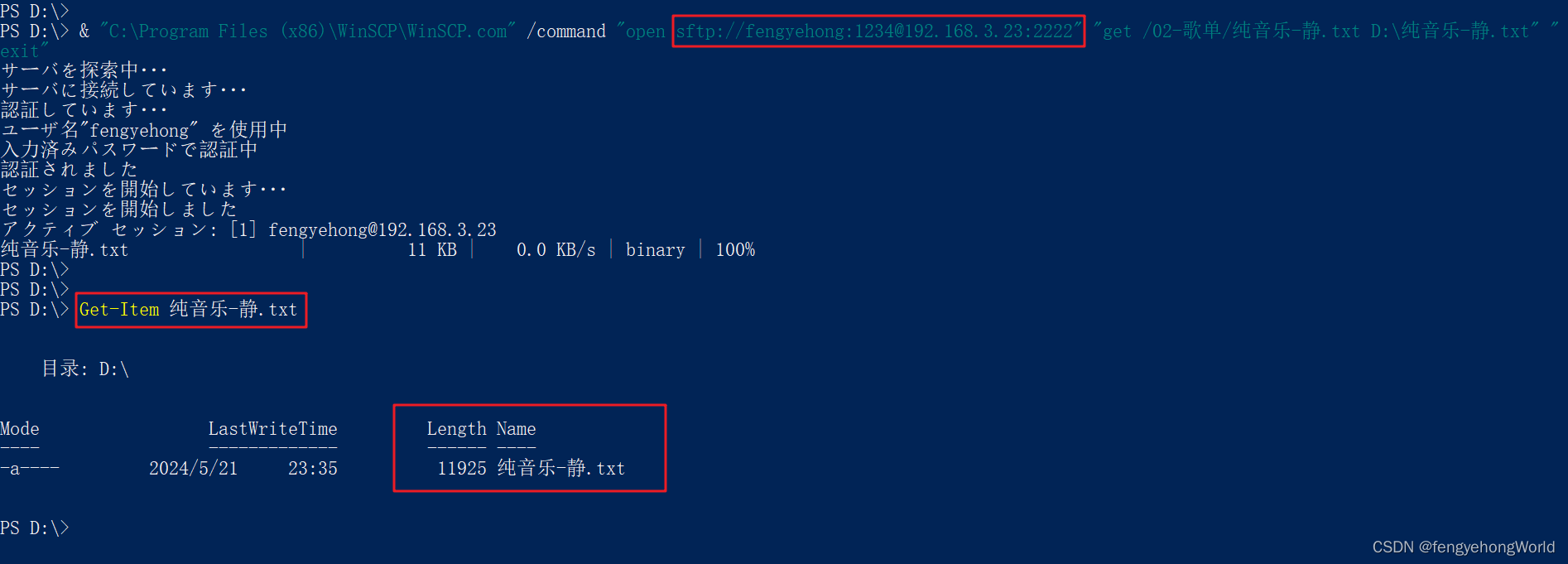

假如虚拟机 硬 盘不够 使用共享文件夹

1.mkdir -p /mnt/hgfs/data/d-sensor mkdir -p /data/d-sensor

2 sudo apt-get install unzip

3 unzip D自己tab

4 Ayee7ahK9g

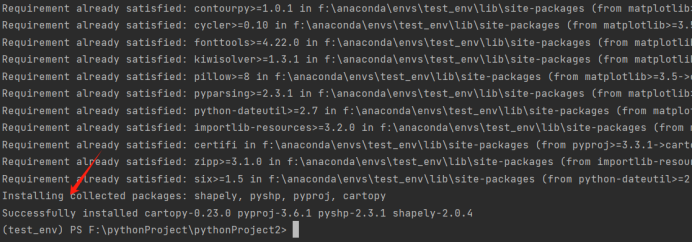

5./checkEnv 安装 net-tools || lrzsz | docker | dockercompose

6 unzip -o honey Tab -d /data/d-sensor

7 ./install.sh

8./d-sensor Tab -C /mnt/hgfs/data/d-sensor ./d-sensor Tab -C /data/d-sensor

9 cd /data/d-sensor 然后 ./installer 选sw 然后有一个选项需要选n

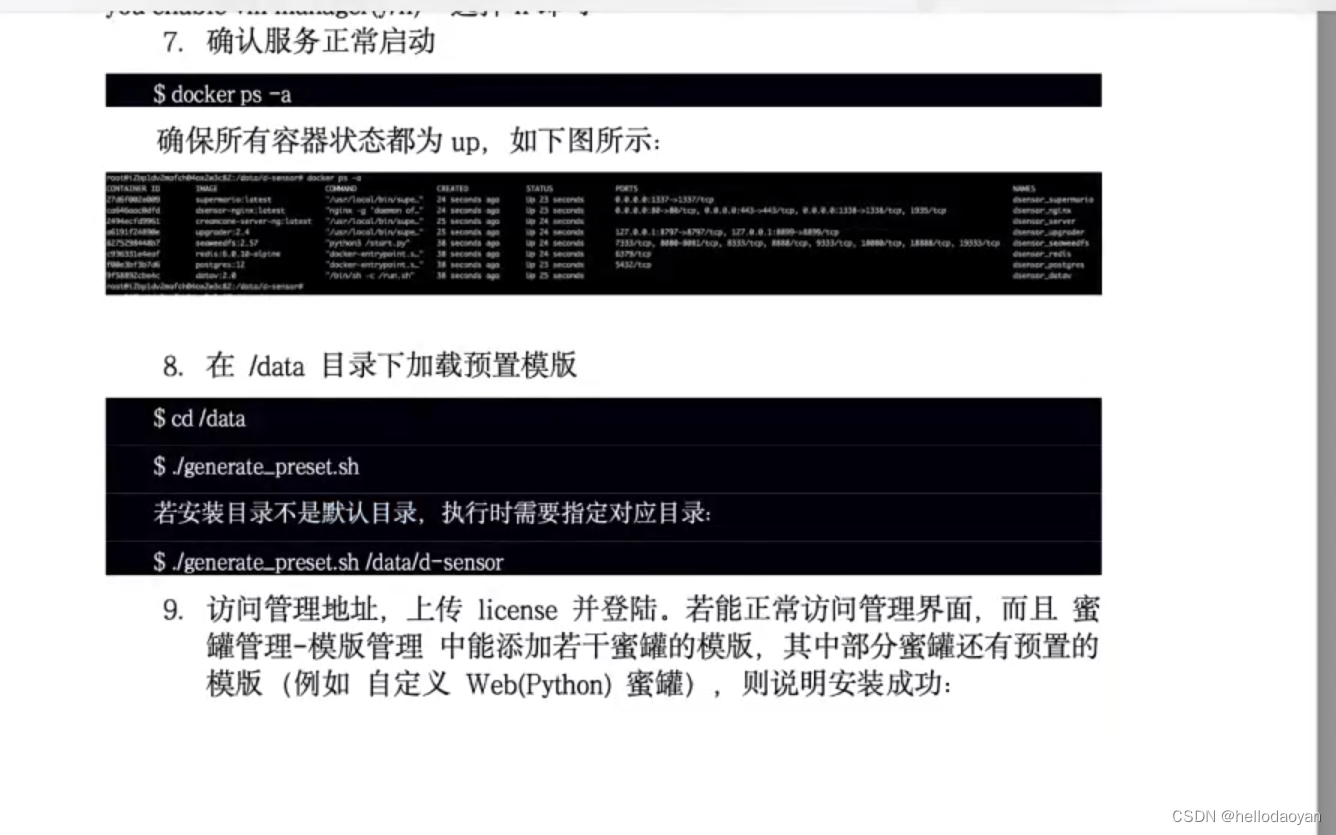

10 docker pa -a

然后进入127.0.0.1:80 安装机器码

登录

admin

URNUmmhM

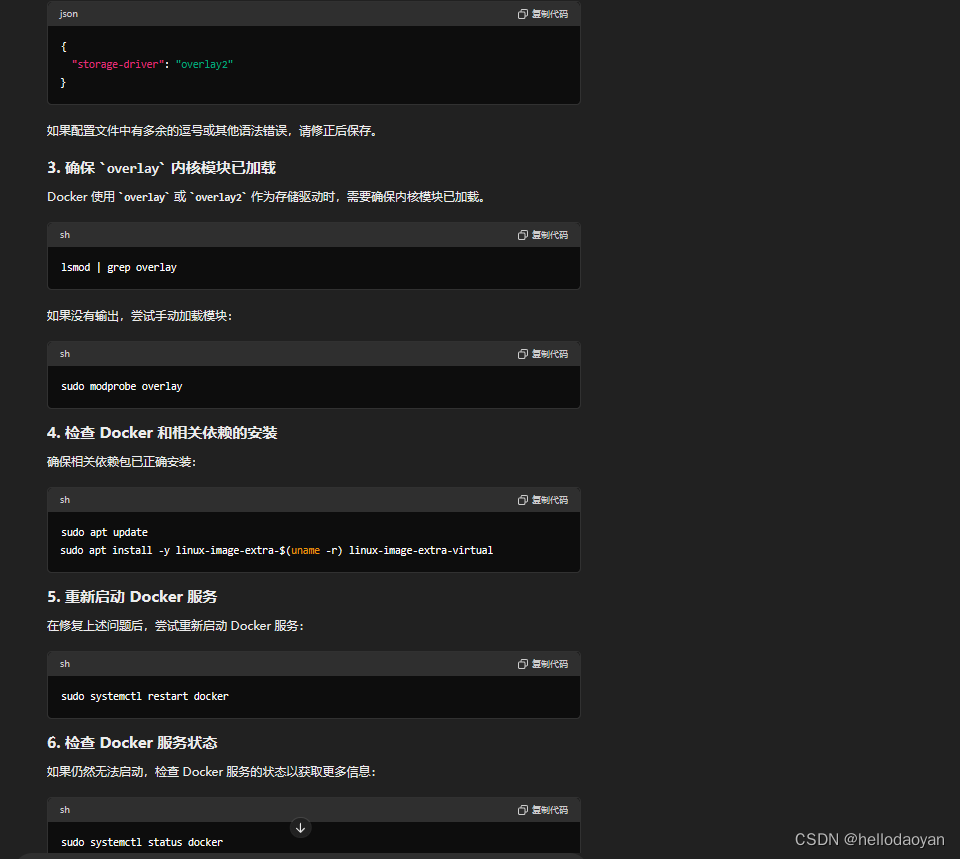

docker环境有问题的话如下解决 并且 20240621推荐ubuntu完整安装加第三方不然docker安装很麻烦 被ban了

看来挂载还是会失败只能扩展硬盘大小

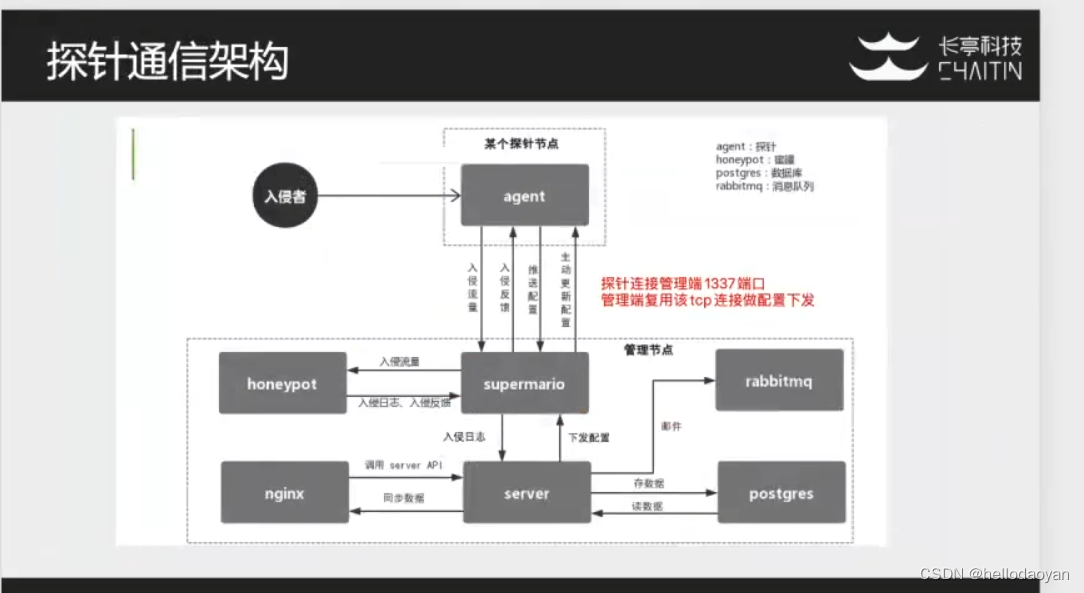

探针通信架构 1337端口

supermario 是管理端

消息队列 管理邮件 储存生产者的消息发送给消费者

nginx 假如别人访问https访问了 就由它推送服务

测试方法

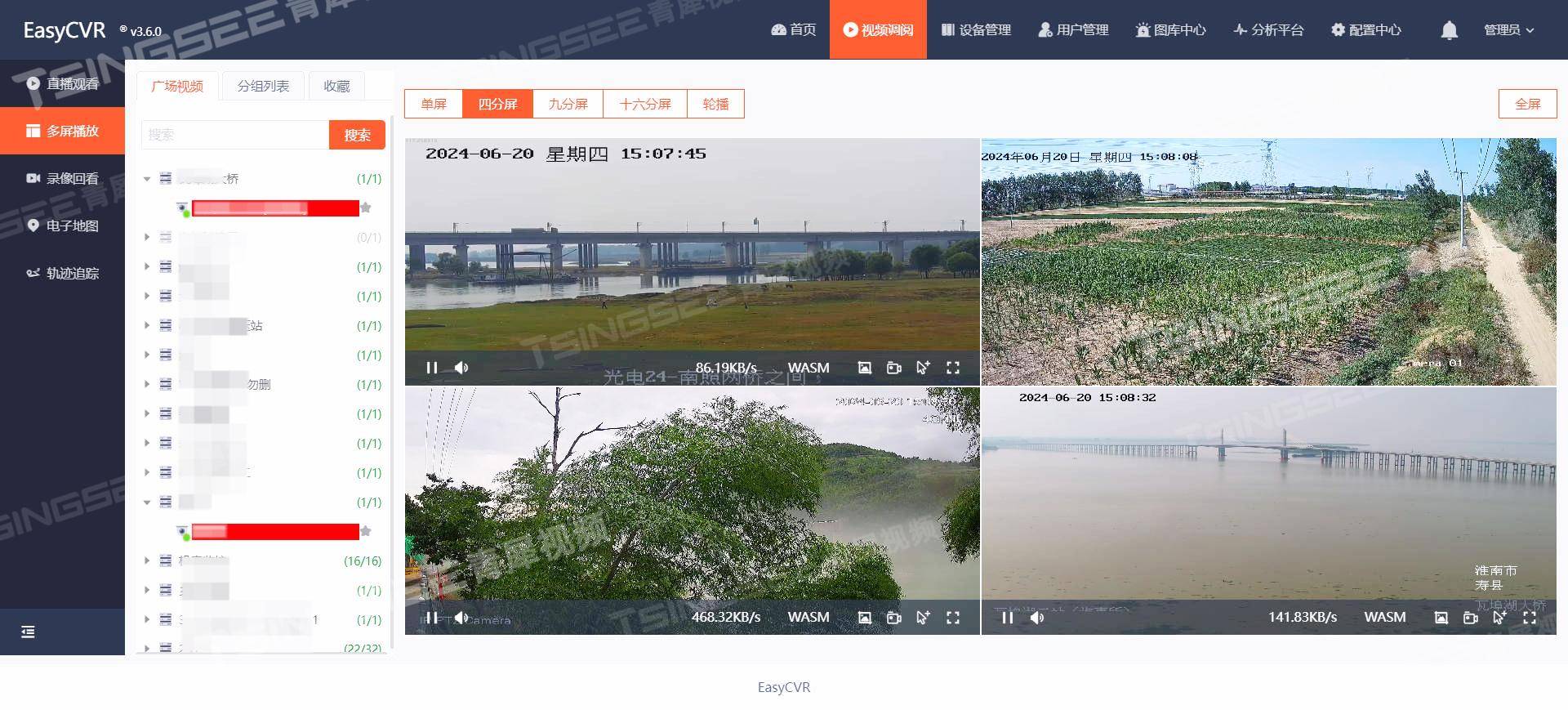

谛听功能 这些功能都点点点吧 是个人都看得懂

威胁日志

比较复杂的 和自己产品联动

和主机ip产品 webshell 到管理端 流量给管理端

下图假如你威胁日志有ip扫描你

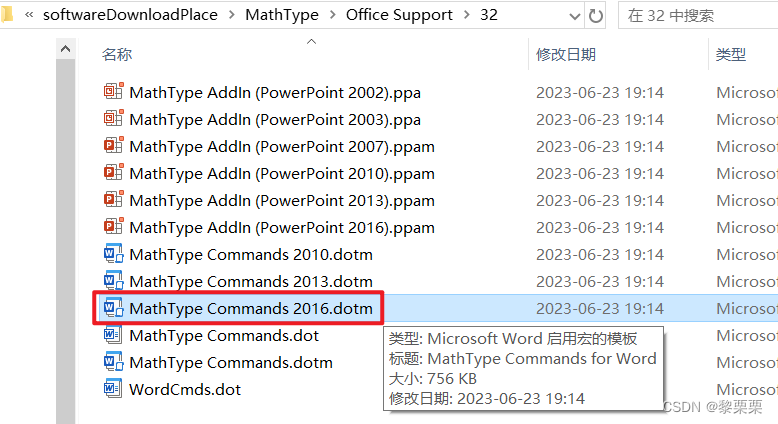

docker-compose 环境安装不好的 可以看这个文章

Ubuntu下 Docker、Docker Compose 的安装教程_ubuntu安装docker compose-CSDN博客

然后安好了后我们学习怎么使用谛听

蜜罐和蜜网络的搭建

配好网段就是点点点

探针 本身不处理流量只是转发流量 并不是很吃配置

个人中心重置或重置tokenm

探针的搭建

sudo find . -name "install_agent_amd64"

pwd

cd

ll

chmod +x install_agent_amd64

./install_agent_amd64 --host 127.0.0.1 --token ca822b493010ed93c2723e099746814e

(这是我的token)反正这个token是限时且我时不时会回档虚拟机应该可以漏出来

选择添加服务

探针:在客户真是业务网段申请linux主机win主机

提供ip地址入口

访问到了这个探针ip 就会把告警告诉管理端

模版管理

挺有意思自己创建一个有漏洞的服务器

比如数据库就能创建自己想构造的数据

诱饵

传播假的信息 到网上 用的时候也有解释

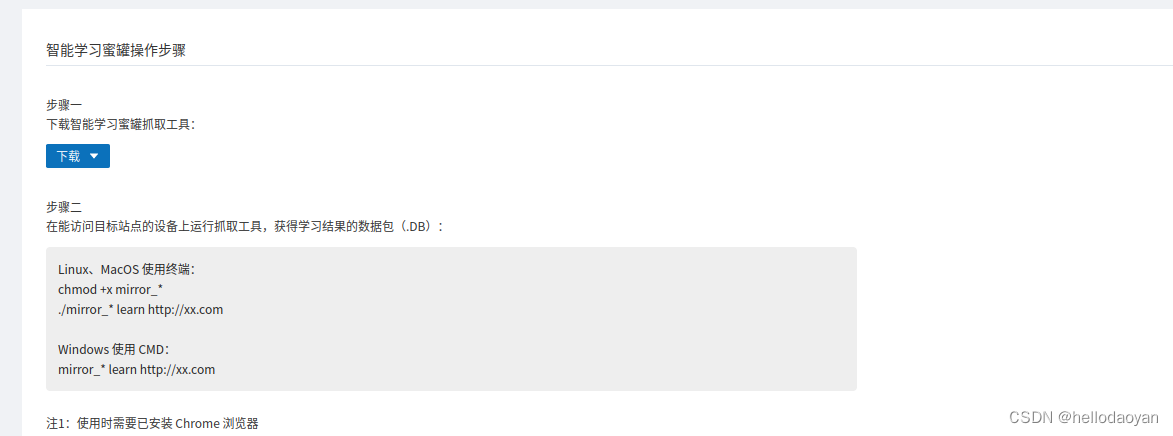

智学习

相当于储存一些我们要关闭的蜜罐和服务 不知道为什么我不能用

爬取我们想学习的网站的服务 帮助我们伪装的更像

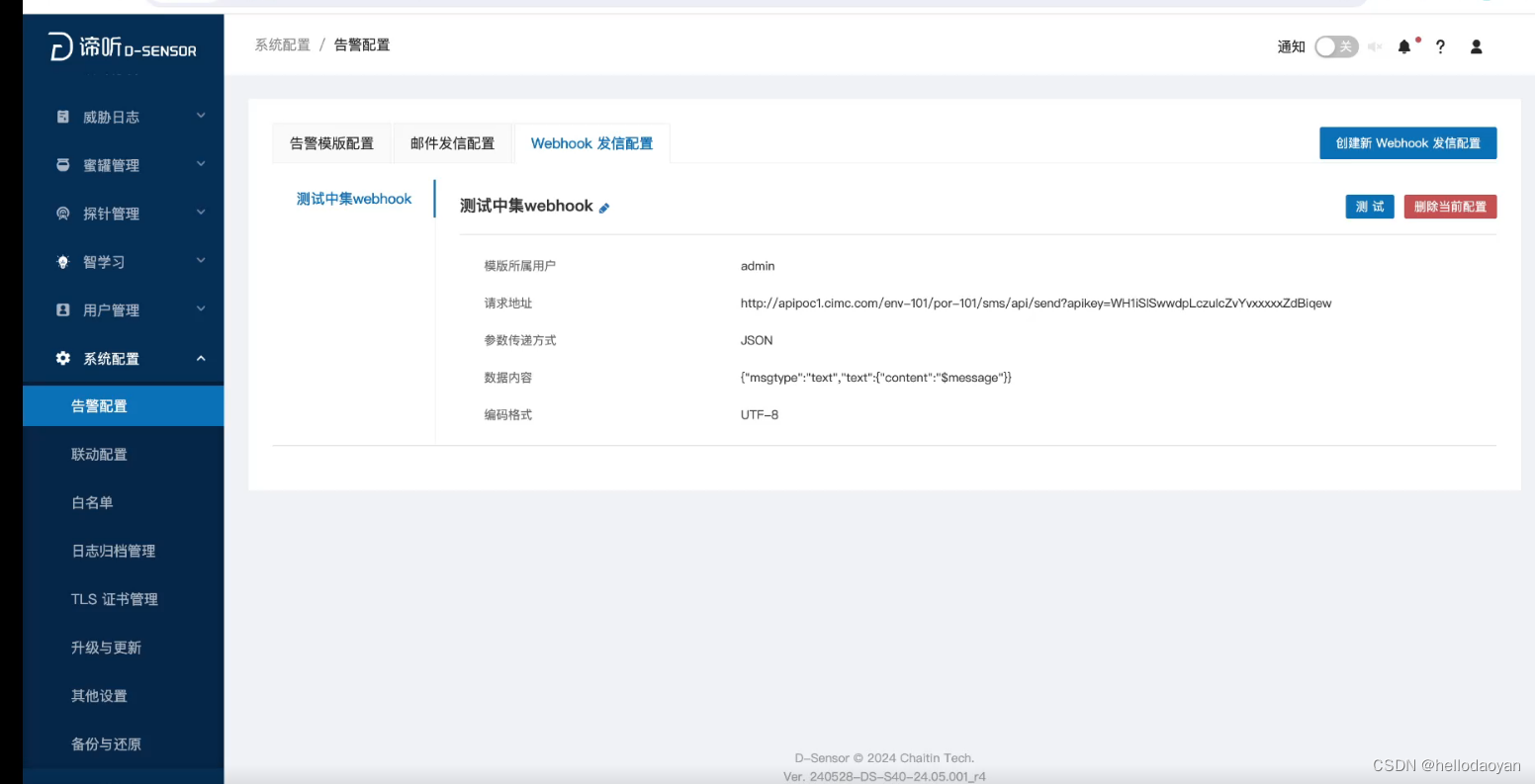

告警配置

用的比较少 可以用邮件和钉钉推送我们的服务器被入侵的通知

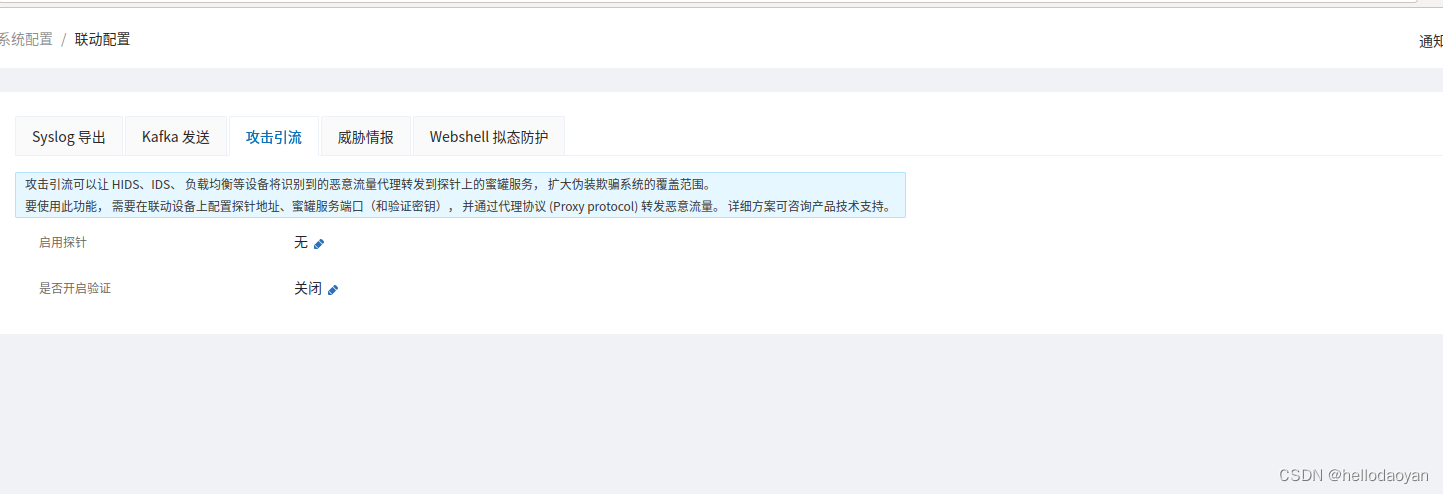

联动配置 蜜罐告警告诉其他服务器

白名单 有些ip造成的告警不告警

下面其他的就是如其名 很简单

好了学完了

不懂的地方就是 关于 让自己主机能访问自己虚拟机的蜜网不知道为什么会失败

并且网络也会崩溃不知道为什么