🌈个人主页: 鑫宝Code

🔥热门专栏: 闲话杂谈| 炫酷HTML | JavaScript基础

💫个人格言: "如无必要,勿增实体"

文章目录

- POS(Proof of Stake)权益证明算法深度解析

- 引言

- 1. POS基本概念

- 1.1 定义

- 1.2 工作原理

- 2. POS的关键机制

- 2.1 币龄与随机选择

- 2.2 利息与通胀控制

- 2.3 安全性与攻击成本

- 3. 主流POS变种

- 3.1 Delegated Proof of Stake (DPoS)

- 3.2 Leased Proof of Stake (LPoS)

- 3.3 Pure Proof of Stake (PPoS)

- 4. POS的优势与挑战

- 4.1 优势

- 4.2 挑战

- 5. 结语

POS(Proof of Stake)权益证明算法深度解析

引言

随着区块链技术的迅速发展,共识机制作为其核心组成部分,对整个系统的安全、效率与去中心化程度起着决定性作用。在比特币引入工作量证明(Proof of Work, PoW)机制后,为了解决PoW能耗高、扩展性差等问题,权益证明(Proof of Stake, POS)作为一种更为环保、高效的共识方案应运而生。本文将深入探讨POS权益证明算法的基本原理、运作机制、优势与挑战,并简要介绍几种主流的POS变种。

1. POS基本概念

1.1 定义

权益证明(POS)是一种基于持有代币数量及时间来决定区块链网络中下一个区块生产者(验证者)的共识机制。与PoW通过计算能力竞争不同,POS依赖于验证者的“权益”——即他们在系统中持有的加密货币量,以此作为参与共识过程的资格和影响力大小的衡量标准。

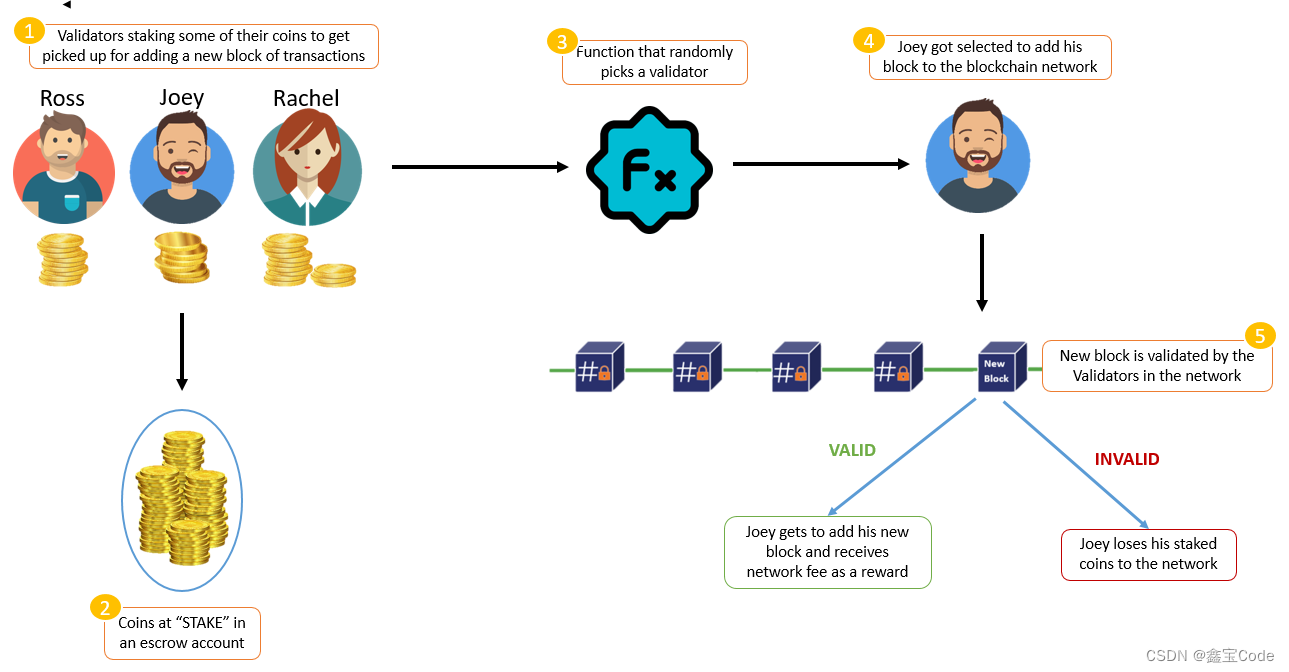

1.2 工作原理

在POS系统中,用户通过锁定一定数量的代币作为“押金”,成为验证节点。系统根据节点所持代币的数量和时间(称为“币龄”)来随机选择验证节点创建新区块。被选中的验证节点负责验证交易并添加新区块到区块链上,作为回报,他们将获得一定的区块奖励和交易费用。

2. POS的关键机制

2.1 币龄与随机选择

为了确保公平性,POS引入了“币龄”概念,即代币持有时间与数量的乘积。节点的币龄越高,被选为下一个区块生产者的概率越大。一旦节点成功创建新区块,其币龄将被清零,代币解锁,但节点可以立即重新投入以积累新的币龄,继续参与下一轮的区块生产竞争。

2.2 利息与通胀控制

POS机制鼓励代币持有,因为持有代币不仅意味着拥有网络的决策权,还能通过区块验证获得额外的代币奖励,类似于存款利息。这种设计有助于减少代币的抛售压力,同时,合理的奖励分配机制也是控制通货膨胀、维持经济模型稳定的关键。

2.3 安全性与攻击成本

相较于PoW,POS显著降低了51%攻击的成本。然而,为防止恶意验证者操控网络,POS系统设计了一系列惩罚机制,如“ slashing条件”——如果验证者行为不诚实(如双重签名),其抵押的代币将被部分或全部没收,这种机制大大增加了恶意行为的成本。

3. 主流POS变种

3.1 Delegated Proof of Stake (DPoS)

委托权益证明允许代币持有者投票选举出代表(见证人),由这些见证人负责验证交易和生成区块。这种方式进一步提高了系统的效率,但可能面临中心化风险。

3.2 Leased Proof of Stake (LPoS)

租赁权益证明允许代币持有者将其权益暂时出租给其他节点,增加网络的参与度和资源利用效率,同时让小持有者也能获得验证奖励。

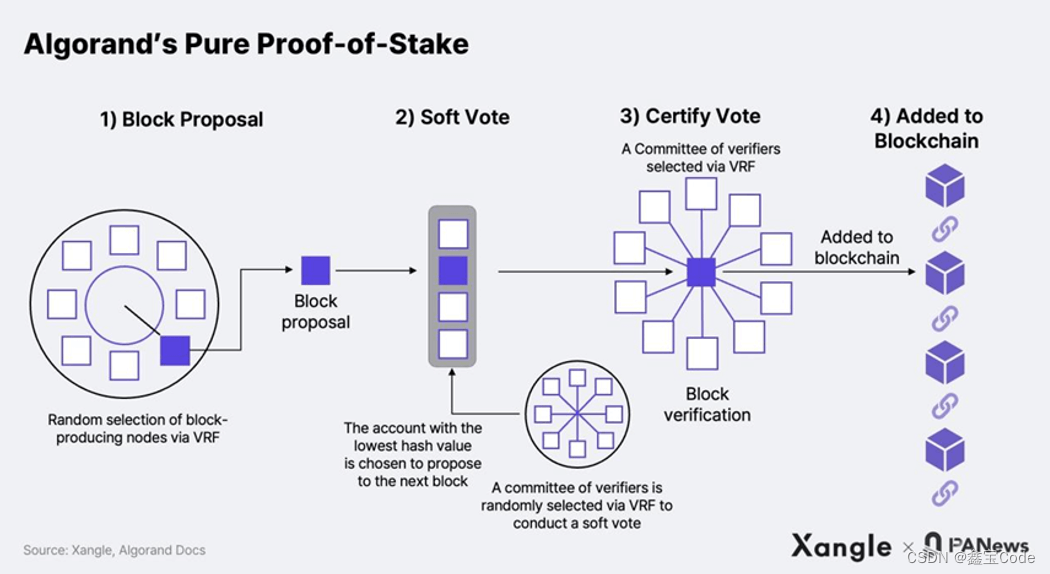

3.3 Pure Proof of Stake (PPoS)

纯粹权益证明直接根据节点的代币数量和时间来决定其创建区块的权利,简化了机制,但在公平性和安全性方面需要更精细的设计。

4. POS的优势与挑战

4.1 优势

- 能源效率:无需大量计算,极大减少了能源消耗。

- 更快的交易确认:POS系统能实现更高的交易处理速度。

- 增强的安全性:通过经济激励和惩罚机制,提高了网络的抗攻击性。

- 更好的可扩展性:为区块链技术的大规模应用提供了基础。

4.2 挑战

- 中心化风险:若代币分布不均,可能导致权力集中。

- 无利害关系问题:持有大量代币但不积极参与网络维护的“懒惰”验证者。

- 初始分配难题:如何公平地分配初始代币,避免早期参与者过度控制网络。

5. 结语

POS权益证明算法以其高效、节能的特点,被视为区块链技术未来发展的重要方向之一。随着技术的不断成熟和完善,解决现有挑战,POS及其变种有望推动区块链应用进入更加广泛和深入的领域,实现真正的去中心化、高效能和可持续发展。未来,随着跨链技术、分片技术等创新的融合,POS机制的应用前景将更加广阔,为全球数字经济的基础设施建设提供坚实的基础。