1、网络安全威胁的种类及途径

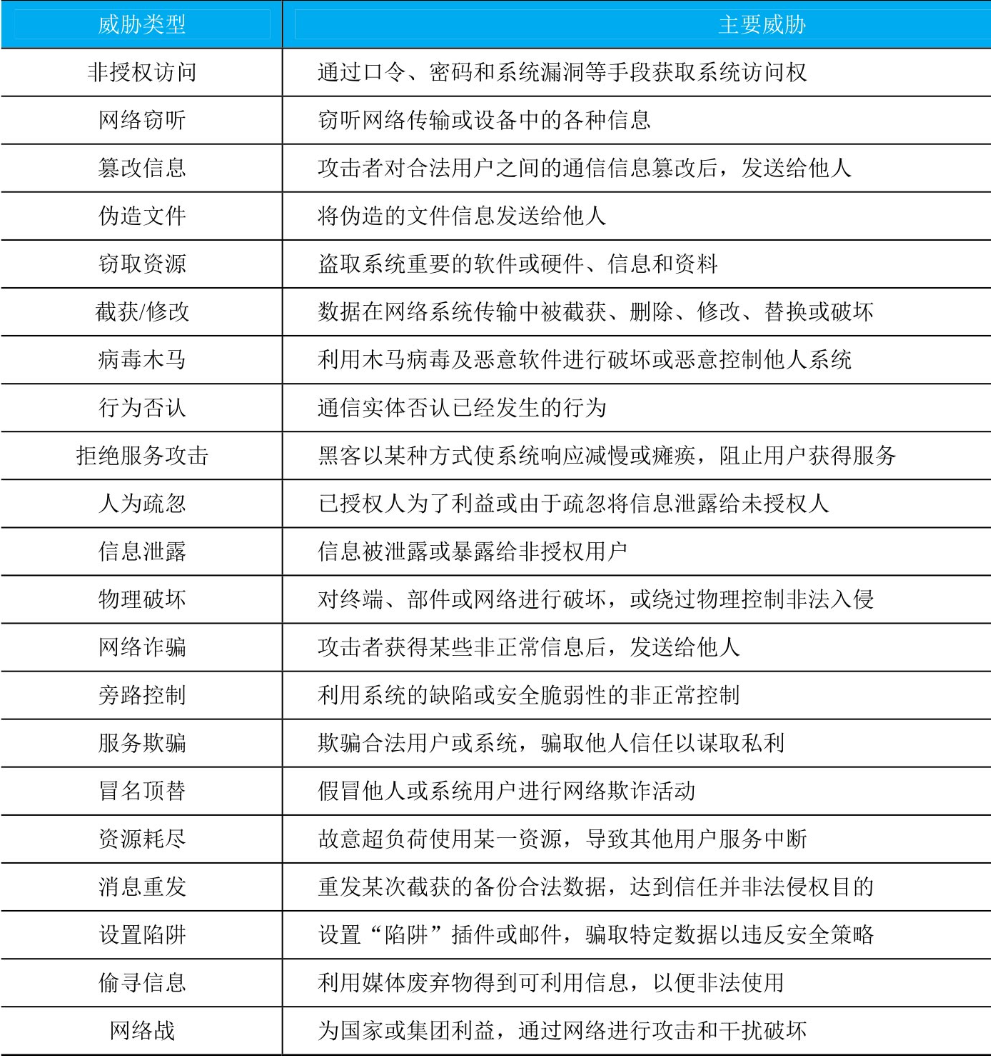

(1)网络安全威胁的主要类型

网络安全面临的威胁和隐患种类繁多,主要包括人为因素、网络系统及数据资源和运行环境等影响。网络安全威胁主要表现为:黑客入侵、非授权访问、窃听、假冒合法用户、病毒影响或破坏、干扰系统运行、篡改或破坏数据等。网络安全攻击威胁有多种分类方法,按照对网络的威胁攻击方式可以分为主动攻击和被动攻击两大类。

常见网络安全威胁的主要种类如下图所示:

(2)网络安全威胁的主要途径

全球各种计算机网络、手机网络或物联网等网络被入侵攻击的事件频发,各种网络攻击的途径及方式各异且变化多端,大量网络系统的功能、数据资源和应用服务等已经成为黑客攻击的主要目标。目前,网络的主要应用包括:电子商务、网上银行、股票、证券、期货交易、即时通信、邮件、网游、下载文件或点击链接等,这些应用都存在大量的安全威胁和隐患。

2、网络安全的威胁及风险分析

网络安全的威胁和风险主要涉及网络系统研发、结构、层次、范畴、应用和管理等,要做好网络安全防范,必须进行认真深入的调研、分析和研究,以解决网络系统的安全风险及隐患。

(1)网络系统安全威胁及风险

- 网络系统面临的主要威胁和风险。互联网在创建研发初期,只用于计算和科研,根本没有考虑安全问题。现代互联网的快速发展和广泛应用,使其具有国际性、开放性、共享性和自由性等特点,导致网络系统出现了很多安全风险和隐患,主要因素包括8个方面:网络开放性隐患多、网络共享风险大、系统结构复杂有漏洞、身份认证难、边界难确定、传输路径与节点隐患多、信息高度聚集易受攻击、国际竞争加剧。

- 网络服务协议面临的安全威胁。常用的互联网服务安全包括:Web站点及浏览服务安全、文件传输(FTP)服务安全、E-mail服务安全、远程登录(Telnet)安全、DNS域名安全和设备设施的实体安全等。网络运行机制依赖网络协议,不同节点间以约定机制通过网络协议实现连接和数据交换。TCP/IP在设计初期只注重异构网互联,并没有考虑安全问题,Internet的广泛应用使网络系统安全威胁和风险增大。互联网基础协议TCP/IP、FTP、E-mail、(RPC)远程过程调用协议、DNS(域名解析服务协议)和ARP(地址解析协议)等开放、共享的同时也存在安全漏洞。

(2)操作系统的漏洞及隐患

操作系统安全(Operation System Secure)是指各种操作系统本身及其运行的安全,通过其对网络系统软硬件资源的整体有效控制,并对所管理的资源提供安全保护。操作系统是网络系统中最基本、最重要的系统软件,在设计与开发过程中难免遗留系统漏洞和隐患。主要包括:操作系统体系结构和研发漏洞、创建进程的隐患、服务及设置的风险、配置和初始化问题等。

(3)防火墙的局限性及风险

网络防火墙可以有效地阻止对内网基于IP数据报头的攻击和非信任地址的访问,却无法阻止基于数据内容等的攻击和病毒入侵,也无法控制内网的侵扰破坏等。安全防范的局限性还需要入侵检测系统、防御系统或统一威胁资源管理(Unified Threat Management,UTM)等进行弥补,应对各种复杂的网络攻击,以增强和扩展系统管理员的防范能力,包括安全检测、异常辨识、响应、防范和审计等。

(4)网络数据库及数据的安全风险

网络数据库安全不仅包括应用系统本身的安全,还包括网络系统最核心、最关键的数据安全,需要确保业务数据资源的安全可靠和正确有效,确保数据的安全性、完整性和并发控制。数据库及数据的不安全因素包括:非授权访问、使用、更改、破坏或窃取数据资源等。

(5)网络安全管理及其他问题

网络安全是一项重要的系统工程,需要各方面协同管控才能更有效地防范。网络安全管理中出现的漏洞和疏忽都属于人为因素,网络安全中最突出的问题是缺乏完善的法律法规、管理准则规范和制度、网络安全组织机构及人员,不够重视或缺少安全检测及实时有效的监控、维护和审计。

- 网络安全相关法律法规和管理政策问题。包括网络安全相关的法律法规或组织机构不健全,如管理体制、保障体系、策略、标准、规范、权限、监控机制、措施、审计和方式方法等不健全。

- 管理漏洞和操作人员问题。主要包括管理疏忽、失误、误操作及水平能力不足等。如系统安全配置不当所造成的安全漏洞、用户安全意识不强与疏忽、密码使用不当等都会对网络安全构成威胁。疏于管理与防范,甚至个别内部人员的贪心邪念往往成为最大威胁。

- 网络系统安全、运行环境及传输安全是网络安全的重要基础。常见的系统问题或各种网络传输方式,容易出现黑客侵入、电磁干扰及泄漏或系统故障等各种安全隐患。

3、网络空间安全威胁的发展态势

网络空间安全威胁的发展态势是多方向、多层次的。网络空间安全威胁是一项全球性挑战,其发展态势包含了多个方向和层次的内容。

以下对网络空间安全威胁的发展态势进行具体分析:

(1)关键行业成为攻击重点

- 能源、交通、电信等关键行业频繁遭受网络攻击事件,对社会稳定运行和民众生活产生深远影响。

- 攻击方为了利益,越来越精准地收集信息并瞄准“高价值”目标实施攻击。

(2)新技术领域安全威胁增加:

- 新技术如车联网等基础设施的安全风险愈加复杂。

- 随着网络攻击方式不断升级,网络攻防对抗激烈化。

(3)网络安全立法和执法强化:

- 《数据安全法》《个人信息保护法》等法律的实施加强了网络安全领域的法律保障。

- 执法检查活动增多,执法力度加大,确保网络空间的安全。

(4)网络安全产业迎来复苏:

- 网络安全市场预计将迎来复苏,特别是在数据安全、安全服务等领域的增长。

(5)数字化推动安全概念升级:

- 数字化衍生出的安全需求推动安全界限向网络物理融合空间拓展。

- 网络安全逐渐发展成为过程性因素,向着数字安全体系演进。

(6)安全技术和产品创新发展:

- 智能化、主动化安全技术发展,应对未知威胁和蛰伏攻击。

- 安全产品创新将在网络攻防对抗中凸显其价值。

(7)网络安全市场增长:

- 未来网络安全产业规模将保持高速增长,尤其是在数据安全领域。

(8)新时代网络安全的战略需求:

- 网络安全是数字中国建设的重要基础,数字经济的安全内容。

- 网络安全成为新时代我国面临的复杂挑战之一。

![【2024最新华为OD-C/D卷试题汇总】[支持在线评测] 内存访问热度分析(100分) - 三语言AC题解(Python/Java/Cpp)](https://img-blog.csdnimg.cn/direct/6ef64e77c6a04e4aa6eeca23400e95dd.png)

![[WTL/Win32]_[中级]_[MVP架构在实际项目中应用的地方]](https://img-blog.csdnimg.cn/direct/466ffe7b1bcf4f74a032871c30ad58b8.png)