目录

一、Eth-trunk(以太通道或链路捆绑)

1.1、 链路聚合模式

1.2、链路选举规则(选举活跃和备份)

1.3、负载分担方式

1.4、配置流程

二、vlan聚合

三、MUX vlan(混合vlan)

四、QinQ

五、VRRP

六、BFD

七、NAT

八、ACL

一、Eth-trunk(以太通道或链路捆绑)

将多个以太网接口捆绑成一个逻辑接口。

作用:增加带宽、冗余、链路负载均衡

两个交换机双路由连接如果不做捆绑会有环路,生成树会丢弃一条链路。

两个路由器双路由连接不会有环路,但是需要在四个接口配置四个ip且两个路由不在同网段,浪费资源。

1.1、 链路聚合模式

- 手工负载分担模式(两台设备至少有一台不支持LACP协议情况下使用)

- LACP模式(LACP协议,需协商;M:N模式,M条链路处于活跃转发,N条链路作为非活跃备份,N可为0)

1.2、链路选举规则(选举活跃和备份)

1)系统优先级:设备优先级小者优先

通过系统优先级确定哪台设备为主动端

2)接口优先级:接口优先级小者优先

主动端根据自己接口的优先级确定活跃和备份,并告知对端设备

1.3、负载分担方式

逐流:按照源目ip、源目mac、协议区分发送至同一链路

逐包:每个报文按次序单独处理,多个物理链路均摊,但完整信息会被打散

1.4、配置流程

- 创建Eth-trunk

- 选择链路聚合模式

- 加入成员接口

设备一:

interface Eth-trunk0

mode lacp-static

trunkport g0/0/1

trunkport g0/0/2

port link-type trunk

port trunk allow-pass vlan 10

##负载均衡在用源目mac方式逐流

load-balance src-dst-mac

##查看Eth-trunk0有哪些接口

disp Eth-trunk0

##查看Eth-trunk0多大带宽

disp int Eth-trunk0

设备二:

interface Eth-trunk1

mode lacp-static

trunkport g0/0/1

trunkport g0/0/2

port link-type trunk

port trunk allow-pass vlan 10

##负载均衡在用源目mac方式逐流

load-balance src-dst-mac

或者在接口下配置Eth-trunk

int g0/0/1

Eth-trunk 1

port link-type trunk

port trunk allow-pass vlan 10

int g0/0/2

Eth-trunk 1

port link-type trunk

port trunk allow-pass vlan 10二、vlan聚合

超级vlan(super-vlan)

作用:简化ip地址的管理和规划工作,主要用于isp。

网络规划如下图,在计算机A上ping 192.168.1.80,因为掩码都是24,所以判断目的ip与主机ip在同网段,会发起arp请求,但是vlan隔离了广播域,所以无法找到计算机B的mac地址,无法ping通。

如下图,vlanif类比路由器接口,路由器接口ip需要在不同网段,因此不同vlanif需要在不同网段,在设备上添加聚合vlan(超级vlan),将vlan10、20、30聚合到vlan100中,配置了超级vlan的交换机会认为标记为vlan10、20、30的流量同属于vlan100,然后给vlanif100配置网关ip,vlan10、20、30的流量共用一个网关。

因此,通过子vlan10、20、30隔离了客户A、B、C,而且没有做子网划分,节约了ip地址资源。

同时,也会引发一个问题:A客户使用192.168.1.64也能连接网络,因此需要在交换机上作ACL限制,A方向上的只允许1-63的ip地址访问接入。

如下图,计算机Aping计算机B,发现目的ip在同广播域,会发起arp请求,但vlan隔离了广播域,计算机B无法收到arp请求,但是网关会收到arp请求,在网关上开启arp代理功能,收到arp请求后,网关会把arp请求发送至超级vlan聚合的所有vlan下,网关收到arp应答后,会将网关自己的mac地址回复给计算机A。

核心交换机

vlan 10

##聚合vlan

aggregate-vlan

##聚合vlan3001、3002

access-vlan 3001 3002

int vlanif 10

ip add 192.168.1.254 24

##开启arp代理

arp-proxy inter-sub-vlan-proxy enable

接入交换机1

vlan 3001

完成端口透传

接入交换机2

vlan 3002

完成端口透传三、MUX vlan(混合vlan)

主机规划在同网段在二层的前提下用MUX vlan控制流量转发,主要用于企业内网

主机规划在不同网段在三层的前提下用ACL控制流量转发。

作用:在企业网络中,各部门间相互独立,要求不允许互访,使用传统vlan技术能够实现,但需要消耗大量的vlan id,增加了维护量。

主vlan:可以与所有设备通信,只有一个

从vlan

隔离vlan:内部不通,和其他小组不通,与主vlan通

小组vlan:组内部可以通信,组间不通,与主vlan通

所有交换机:

vlan batch 10 20 30 40

vlan 40

##设置主vlan

mux-vlan

##设置从vlan为组vlan10 20

subordinate group vlan 10 20

##设置从vlan为隔离vlan30

subordinate separate vlan 30

SWB

int g0/0/3

p t a

p d v 40

##开启主vlan

port mux-vlan enable

int g0/0/4

p t a

p d v 40

##开启主vlan

port mux-vlan enable

SWC

int g0/0/1

p t a

p d v 10

##开启主vlan

port mux-vlan enable

int g0/0/2

p t a

p d v 10

##开启主vlan

port mux-vlan enable

其他与pc连接端口同理

四、QinQ

802.1q in 802.1q,純二层通信

作用:

- 解决不同企业进入运营商公网后使用运营商vlan进行区分,isp无需管企业内部的vlan规划。

- 企业内VLAN多,运营商只需要用一个vlan打标,扩展VLAN支持的空间。

基础qinq

所有vlan打一个VLAN标签,如内部VLAN10、20、30都打外部VLAN100标签

灵活qinq

内部vlan与外部vlan一一映射,如内部VLAN10打外部vlan100标签,内部VLAN20打外部 vlan200标签

五、VRRP

VRRP:虚拟路由器冗余协议,通过把几台路由设备联合组成一台虚拟的“路由设备”,使用一定的机制保证当主机的下一跳路由设备出现故障时,及时将业务切换到备份路由设备,从而保持通讯的连续性和可靠性。

单网关:只有一个网关

问题:如上图

问题:如上图

当网关路由器坏掉之后,更换路由器,网关ip不变,但是网关mac已更改,而计算机arp缓存表中对应网关ip的mac还是旧mac,此时无法与外界通信(因为局域网你的计算机想要与外界通信第一步是找网关,此时目的mac为旧网关mac,数据包到达交换机后无法转发),需要在计算机上输入arp -d清空缓存表。

VRRP:虚拟路由器冗余协议,通过把几台路由设备联合组成一台虚拟的“路由设备”,使用一定的机制保证当主机的下一跳路由设备出现故障时,及时将业务切换到备份路由设备,从而保持通讯的连续性和可靠性。

VRRP路由器:运行VRRP协议的路由器,如R1和R2。VRRP是配置在路由器的接口上的,而且也是基于接口来工作的。

VRID: 一个VRRP组由多台协同工作的路由器(的接口)组成,使用相同的VRID(虚拟路由器标识符)进行标识。

虚拟路由器:属于同一个VRRP组的路由器之间交互VRRP协议报文并产生一台虚拟“路由器”。该路由器并非真实存在的物理设备,而是由VRRP虚拟出来的逻辑设备,一个VRRP组中只能出现一台Master路由器。

虚拟IP地址及虚拟MAC地址:虚拟路由器拥有自己的IP地址以及MAC地址,其中IP地址由网络管理员在配置VRRP时指定,一台虚拟路由器可以有一个或多个IP地址,通常情况下用户使用该地址作为网关地址。而虚拟MAC地址的格式是“0000-5e00-01xx”,其中xx为VRID。

Master路由器:“Master路由器”在一个VRRP组中承担报文转发任务。在每一个VRRP组中,只有Master路由器才会响应针对虚拟IP地址的ARPRequest。Master路由器会以一定的时间间隔周期性地发送VRRP报文,以便通知同一个VRRP组中的Backup路由器关于自己的存活情况。

Backup路由器:也被称为备份路由器。Backup路由器将会实时侦听Master路由器发送出来的VRRP报文,它随时准备接替Master路由器的工作。

Priority:优先级值是选举Master路由器和Backup路由器的依据,优先级取值范围0-255(只有虚拟ip与接口ip相同时强制优先级255),值越大越优先,值相等则比较接口IP地址大小,大者优先。

VRRP报文:组播报文,组播地址224.0.0.18,1s周期,3s超时,

VRRP抢占模式(Preempt Mode):

- 抢占模式(默认激活):如果Backup路由器激活了抢占功能,那么当它发现Master路由器的优先级比自己更低时,它将立即切换至Master状态,成为新的Master路由器

- 非抢占模式:如果Backup路由器没有激活抢占功能,那么即使它发现Master路由器的优先级比自己更低,也只能依然保持Backup状态,直到Master路由器失效。

但是外网的远端端口断开后不影响内网发送vrrp报文,所以不会自动切换,需要追踪外网端口状态。

六、BFD

BFD:双向转发检测

第三方检测机制,链路状态down/up

构造BFD会话,双方互相发送BFD报文

通过会话down/up状态反应链路状态并通知vrrp

链路故障后,vrrp根据BFD的检测,降低优先级

如果R3为运营商路由器,运营商不一定会配合双向检测BFD,因此需要单臂回声BFD。

单臂回声通过源目mac检测,往返报文源目ip都是自己,因此只能检测直连路由器。

OSPF+BFD

- OSPF发现邻居

- OSPF把邻居参数告知BFD模块

- BFD根据OSPF邻居建立BFD会话(双向)

- BFD检测会话状态

- BFD发现会话down,通知OSPF模块

- OSPF改变邻居关系

七、NAT

地址分类

- A类:0开头,0-127

- B类:10开头,128-191

- C类:110开头,192-223

- D类:1110开头,224-239

- E类:1111开头,240-255

A、B、C可作为主机地址用

私网地址

- A类:10.0.0.0/8

- B类:172.16.0.0/16-172.31.0.0/16

- C类:192.168.0.0/24-192.268.0.0/24

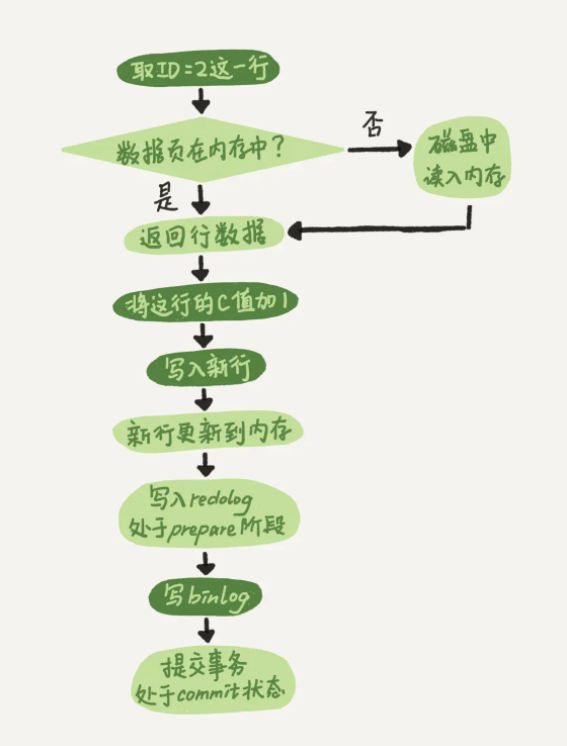

NAT:地址转换技术

静态NAT:手动配置,私网公网一一映射,不能节约公网地址,开放服务器(内网服务器可被公网主机访问)

int g0/0/0

nat static global 外网地址(直连链路网络号中除了自己和对端接口的公网地址) inside 内网地址动态NAT:内网访问外网,分配一个临时地址池,将公网地址标记位in use或not use,并发私网数量小于等于公网数量,节约了一部分公网地址。(ping测时每一个ping包都会单独拿一个地址)

网络地址端口转换(NAPT或PAT):内网访问外网,既转换地址又转换端口,将私网看作是一台大电脑,每台主机代表一个程序(端口),大量节约公网地址。(不同主机私网ip+端口映射到同公网ip+不同端口,单个ip由65535个端口)

一般PAT与动态NAT结合使用(利用PAT的端口映射和动态NAT的地址池结合)。

##创建地址池

nat address-group 地址池编号 起始地址 结束地址

##规定地址转换规则

acl number 2000

rule permit source 源地址

##接口关联acl与地址池,配置上no-pat为不进行端口转换

int g0/0/0

nat outbound 2000 address-group 地址池编号 (no-pat)easy IP:与NAPT类似,不同的是没有地址池,使用接口地址作为NAT转换的公有地址,适用于不具备固定公网ip的场景

##规定地址转换规则

acl number 2000

rule permit source 源地址

##接口关联acl

int g0/0/0

nat outbound 2000 NAT sever:静态NAPT,公网地址+端口与私网地址+端口一一映射,开放服务器端口(只有被映射的服务器端口才能被公网主机访问)

int g0/0/0

nat sever global 外网地址 inside 内网地址

NAT是直接替换ip,不是做ip二次封装。

内网地址不确定的用acl。

如果公网地址池用完了怎么办?需要购买新的公网IP但是之前已经配置好了互联地址和网段,无法修改。

int g0/0/0

nat server global 100.1.1.1 inside 192.168.1.1

在nat设备上配置新地址的映射关系运营商侧路由器,需要手动添加静态路由:

ip route-static 100.1.1.1 32 12.1.1.1(指向NAT设备)

八、ACL

ACL(Access control list),访问控制列表,是一套规则,由一系列permit或deny语句组成的、有序规则的列表。

ACL应用

- 匹配IP流量(IP五元组:源目ip、源目端口、协议类型)

- 在Traffic-filter(流量过滤)中被调用

- 在NAT(Network Address Translation)中被调用

- 在路由策略中被调用

- 在防火墙的策略部署中被调用

- 在QoS中被调用

- 其他.....

acl number 2000(acl编号)

##5为规则编号,缺省值为5,如添加规则时未设置编号,则默认按5的步长增加

rule 5 deny source 10.1.1.1 0.0.0.0(ipv4+通配符,通配符中0表示匹配,1表示随机匹配)

rule 10 permit source 10.1.1.0 0.0.255

rule 11 permit source 20.1.1.0 0.0.0.255匹配原则:一旦命中立即 停止匹配

因此,越精确的就在前面

| 分类 | 编号范围 | 规则定义描述 |

| 基本ACL | 2000-2999 | 仅使用报文的源IP地址分片信息和生效时间段信息来定义规则 |

| 高级ACL | 3000-3999 | 可使用IPv4报文的源IP地址、目的IP地址、IP协议类型、ICMP类型、TCP源/目的端口号、UDP源/目的端口号、生效时间段等来定义规则 |

| 二层ACL | 4000-4999 | 使用报文的以太网帧头信息来定义规则,如根据源MAC地址、目的MAC地址二层协议类型等 |

| 用户自定义ACL | 5000-5999 | 使用报文头、偏移位置、字符串掩码和用户自定义字符串来定义规则 |

| 用户ACL | 6000-6999 | 既可使用IPv4报文的源IP地址或源UCL(User Control List)组,也可使用目的IP地址或目的UCL组、IP协议类型、ICMP类型、TCP源端口/目的端口、UDP源端口/目的端口号等来定义规则 |

分类

- 数字型ACL:acl number 2000

- 命名型ACL:acl name to sever basic/adv

ACL的匹配位置

区分入方向(inbound)和出方向(outbound)流量

同一个口,同一个方向,只能写一个ACL

acl number 3000

rule 5 deny ip source 192.168.1.10

##允许192.168.1.2通过tcp协议访问服务器192.168.2.1的网页端口(80或www)

rule 9 permit tcp source 192.168.1.2 0 destination 192.168.2.1 0 destination-port eq www

rule 10 deny ip source 192.168.1.2 0 destination 192.168.2.1 0

##允许ip协议的所有流量

rule 100 permit ip

#入端口入方向按acl 3000进行流量过滤

int g0/0/0

traffic-filter inbound acl 3000dis acl 3000

![[Shell编程学习路线]——探讨Shell中变量的作用范围(export)](https://img-blog.csdnimg.cn/direct/9a35acc2336d468599968e63c736200d.png)