非法接人是指非授权终端与无线局域网中的接入点(Access Point,AP)之间建立关联的过程,非法接入使得非授权终端可以与无线局域网中的授权终端交换数据,并可以通过AP访问网络资源。

非法登录是指非授权用户远程登录网络设备和服务器,并对网络设备和服务器进行配置和管理的过程,非法登录使得黑客能够非法修改网络设备配置和服务器内容。

非法接入无线局域网

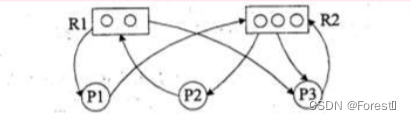

黑客通过移动终端接入无线局域网需要完成三个过程:同步过程、鉴别过程和建立关联过程。

黑客终端通过同步过程获得AP的MAC地址、AP所使用的信道、AP支持的物理层标准及双方均支持的数据传输速率等。

通过鉴别过程使自己成为合法的基本服务集(Basic Service Set,BSS)工作站。

通过建立关联过程完成无线局域网的接入。BSS中只有MAC地址包含在AP关联表中的终端才能实现和AP之间的数据交换过程。

黑客终端完成这三个过程必须解决两个问题,一是必须获得BSS的服务集标识符(Service Set Identifier,SSID),二是必须完成共享密钥鉴别机制下的身份鉴别过程。

获取SSID

AP周期性地公告信标帧,信标帧中以明文方式给出AP的SSID,因此,只要通过侦听AP公告的信标帧,就可获得AP的SSID。虽然有些AP作为可选项可以屏蔽掉信标帧中的SSID,但必须在探测响应帧中以明文方式给出SSID,因此,黑客终端可以通过侦听信标帧或探测响应帧获得AP的SSID。

授权终端或者通过侦听AP发送的信标帧,或者通过和AP交换探测请求和响应帧完成同步过程,由于无线电通信的开放性,黑客终端可以侦听到授权终端和AP之间在同步过程中交换的MAC帧,并因此获得SSID。

共享密钥鉴别机制

共享密钥鉴别机制的思路是为所有授权终端分配一个共享密钥GK,AP和某个终端是否建立关联的依据是,该终端是否拥有共享密钥GK。

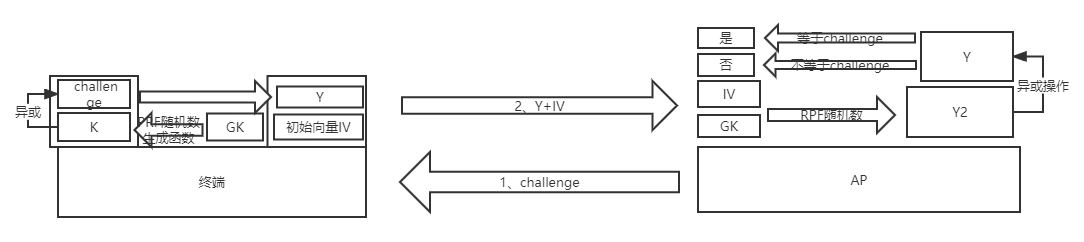

1、为了判别某个终端是否拥有共享密钥GK,AP先向其发送一个固定长度的随机数challenge

2、终端以共享密钥GK和初始向量IV为随机数种子,通过随机数生成函数PRF生成一个和随机数challenge相同长度的一次性密钥K(K=PRF(GK,IV)),用K异或随机数challenge,并将异或操作结果Y(Y=challenge+K)和初始向量IV一同发送给AP。

3、AP同样以共享密钥GK和发送端以明文方式发送的初始向量IV为随机数种子,通过相同的随机数生成函数PRF生成一个和随机数challenge相同长度的一次性密钥K'(K'=PRF(GK,IV)),如果K=K',意味着AP和该终端拥有相同的共享密钥GK。AP判别K是否等于K'的方法是用K'异或发送端发送的密文Y,如果异或运算结果等于随机数challenge,表明K等于K'。因为如果K等于K',则K'=KY=KchallengeK=challenge。

随机数生成函数PRF必须保证所生成的随机数和随机数种子——对应。同时用共享密钥GK和初始向量IV作为随机数种子是为了在共享密钥GK不变的情况下,通过改变初始向量IV,改变和随机数challenge异或的一次性密钥K。

黑客终端欺骗 AP过程

黑客终端一直侦听其他授权终端进行的共享密钥鉴别机制下的身份鉴别过程,由于无线电通信的开放性,黑客终端可以侦听到授权终端和AP之间在身份鉴别过程中相互交换的所有鉴别请求/响应帧。AP发送给授权终端的鉴别响应帧中给出固定长度的随机数P,授权终端发送给 AP的鉴别请求帧中给出密文Y和初始向量IV,其中密文

K=PRF(GK,IV)

由于黑客终端侦听到了 AP以明文方式发送给授权终端的随机数P,以及授权终端发送给 AP的对随机数P加密后的密文Y和明文方式给出的初始向量IV,黑客终端完全可以得出授权终端用于此次加密的一次性密钥K和对应的初始向量IV。当黑客终端希望通过AP鉴别时,它也发起鉴别过程,并用侦听到的一次性密钥K加密AP给出的随机数P',并将密文Y'和对应的初始向量IV封装

在鉴别请求帧中发送给AP,其中Y'=P'⊕K。由于黑客终端使用的一次性密钥K和初始向量IV都是有效的,即K=PRF(GK,IV),AP通过对黑客终端的身份鉴别,即错误地认为黑客终端拥有共享密钥GK。

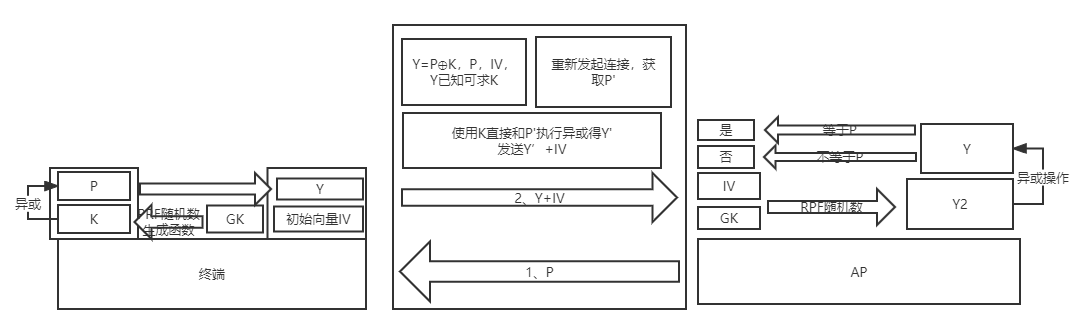

非法接入防御机制

黑客终端之所以能够完成共享密钥鉴别机制下的身份鉴别过程,有以下两个原因:一是黑客终端可以同时侦听到明文P和密文Y,因而能够推导出这一次加密用的一次性密钥K(K=P壬Y);二是由于黑客终端可以侦听到一次性密钥K对应的IV,且AP是通过判断一次性密钥K与IV之间的对应关系(K=PRF(GK,IV))来判别黑客终端是否拥有共享密钥GK。因此,当黑客终端能够同时提供一次性密钥K和K对应的IV时,被AP误认为拥有共享密钥GK。

防御黑客终端非法接入的主要方法是,AP不用通过一次性密钥K异或随机数P生成的密文Y来证明授权终端拥有共享密钥GK。2.6.2 非法登录

WIfi接入原理

工作站(STA,即无线客户端)首先需要通过主动/被动扫描发现周围的无线服务,再通过认证和关联两个过程后,才能和接入点(AP,Access Point)建立连接,最终接入无线局域网。

1. 扫描(Scanning)

无线客户端有两种方式可以获取到周围的无线网络信息:

- 被动扫描(passive scanning):监听周围 AP 发送的 Beacon(信标帧)

- 主动扫描(active scanning):主动发送一个探测请求帧(Probe Request帧),接收 AP 返回的探查响应帧(Probe Response)

获取到的无线网络信息:

- SSID: 网络名称,接入点(Access Point)回应客户端(工作站 STA)扫描时所带的参数

- BSSID: 可理解为接入点的 MAC 地址

- 信号强度

- 加密和认证方式等

主动扫描(active scanning)

无线客户端定期搜索周围的无线网络

根据Probe Request帧(探测请求帧)是否携带SSID,可以将主动扫描分为两种

- 客户端发送 Probe Request 帧(SSID 为空,即 SSID IE 的长度为 0):

- 客户端会定期地在其支持的信道列表中,发送探查请求帧(Probe Request)扫描无线网络。

- 当AP收到探查请求帧后,会回应探查响应帧(Probe Response)通告可以提供的无线网络信息。

- 无线客户端通过主动扫描,可以主动获知可使用的无线服务。

- 客户端发送 Probe Request 帧(携带指定的 SSID):

- 当无线客户端配置希望连接的无线网络或者已经成功连接到一个无线网络情况下,客户端也会定期发送探查请求帧(Probe Request)(该报文携带已经配置或者已经连接的无线网络的SSID),当能够提供指定SSID无线服务的AP接收到探测请求后回复探查响应。

- 通过这种方法,无线客户端可以主动扫描指定的无线网络。

被动扫描(Passive scanning)

客户端通过侦听 AP 定期发送的 Beacon 帧发现周围的无线网络。

提供无线网络服务的 AP 设备都会周期性发送 Beacon 帧,所以无线客户端可以定期在支持的信道列表监听信标帧获取周围的无线网络信息。

当用户需要节省电量时,可以使用被动扫描。一般 VoIP 语音终端通常使用被动扫描方式。

认证(Authentication)

常见的认证方式:

- 开放系统认证(Open System)

- 共享密钥认证(Shared Key):WEP

- WPA:WPA/WPA2 Enterprise、WPA/WPA2 PSK

- 802.1X EAP认证

开放系统认证(Open System)

开放系统认证实质上是完全不认证也不加密,任何人都可以连接并使用网络。

连接无线网络时,基站并没有验证工作站的真实身份。认证过程由以下两个步骤组成:

- 工作站发送身份声明和认证请求

- 基站应答认证结果,如果返回的结果是“successful”,表示两者已相互认证成功。

共享密钥认证(Shared Key)

共享密钥认证依赖于 WEP(Wired Equivalent Privacy,有线等效加密)机制,是最基本的加密技术,其加密方法很脆弱。

工作站与接入点拥有相同的网络金钥,才能解读互相传递的数据。金钥分为64bits及128bits两种,最多可设定四组不同的金钥。当用户端进入WLAN前必须输入正确的金钥才能进行连接。

WPA

WPA: Wi-Fi Protected Access,Wi-Fi 保护访问,有 WPA 和 WPA2 两个标准,是一种保护无线电脑网络(Wi-Fi)安全的系统,它是应研究者在前一代的系统有线等效加密(WEP)中找到的几个严重的弱点而产生的。

该标准的数据加密采用TKIP协议(Temporary Key Integrity Protocol),认证有两种模式可供选择

- 802.1x: WPA/WPA2 Enterprise,企业版,针对企业等对安全性要求很高的用户。比 WPA-PSK/WPA2-PSK 多了一个 Radius 服务器,即认证服务器

- PSK(Pre-Shared Key): WPA/WPA2 PSK,个人版,主要是针对个人或家庭网络等,对安全性要求不是很高的用户。

WPA-PSK = PSK + TKIP + MIC

WPA2-PSK = PSK + AES + CCMP- PSK:PreShared Key,预共享密钥。它是一种802.11身份验证方式,以预先设定好的静态密钥进行身份验证,此密钥必须手动进行传递,即是我们的手机连接WIFI热点时需要输入的密码。

- TKIP:Temporal KeyIntegrity Protocol,临时密钥完整性协议

- TKIP的开发目的是为了提高原有的基于WEP硬件的安全性,因此它和WEP一样都是采RC4加密算法,同时保留了WEP的基本结构和操作方式

- TKIP是一种过渡的加密协议,现已被证明安全性不高。

-

MIC:Message IntegrityCode,消息完整性校验码

- AES:Advanced EncryptionStandard,高级加密标准。

- AES是美国NIST制定的替代DES的分组加密算法。

- AES具有优秀的密钥扩展方案,灵活的密钥生成算法。算法对内存要求极低,即使在限制较大的环境中也能获得很好的性能。

- 分组和密钥被设计成可以在三种长度中自由选择的形式,AES具有128、192、256位的密钥。

- 802.11规定CCMP中的AES使用的是128位密钥,它的加密块大小也是128位。

- CCMP:Counter modewith Cipher-block chaining Message authentication code Protocol,计数器模式及密码块链消息认证码协议。

- 它是基于高级加密标准(AES)的CCM(CTR with CBC-MAC)模式。

- CCM是一种通用的模式,它可以使用在任何成块的加密算法中。

- CCM模式使用CTR(Counter Mode)提供数据保密,并采用密码块链信息认证码(Cipher-Block Chaining with Message Authentication Code,CBC-MAC)来提供数据认证和完整性服务。

- CCMP加密时由以下四个输入项组成:

- 明文(Plaintext MPDU)

- 临时密钥(TK)

- 封包编号(PN)

- 密钥标识符(KeyId)

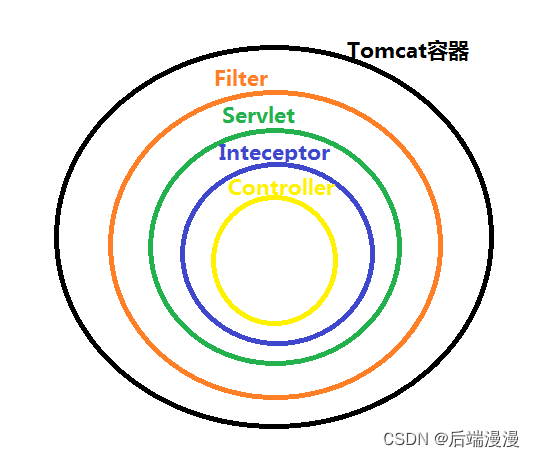

关联(Association)

工作站与接入点进行关联,以便获得网络的完全访问权。

关联属于一种记录(record keeping)过程,它让分布式系统(Distribution System)得以记录每个移动式工作站的位置,以便将传送给移动式工作站的帧,转送给正确的基站。

形成关联之后,基站必须为该移动式工作站在网络上注册,如此一来,发送给该移动式工作站的帧,才会转送至其所属基站。其中一种注册方式是送出一个ARP信号,让该工作站的MAC地址得以跟与基站连接的交换端口形成关联。

关联只限于基础型(Infrastructure)网络,在逻辑上等同于在有线网络中插入网线。一旦完成此过程,无线工作站就可以通过分布式系统连接互联网,而其他人也可以经由分布式系统予以回应。IEEE802.11在规格中公开禁止工作站同时与一个以上的基站形成连接。

和认证一样,关联过程是由移动式工作站发起的。在此并不需要用到顺序编号,因为关联程序只牵涉到三个步骤。其中所用到的两个帧,被归类为Association管理帧。和单点传播(Unicast)管理帧一样,关联程序的步骤是由一个连接帧及必要的链路层回应所组成:

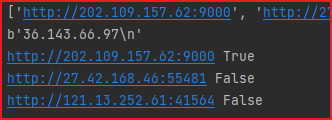

Wifi破解

暴力破解

所谓暴力破解,就是CPU结合字典的战斗,穷举.

Aircrack-ng算是wifi破解中常出现的工具之一

无论是后面的PIN码破解还是社工破解,都是需要Aircrack-ng的帮助的

其本身也具备破解wifi的本领

PIN码破解

PIN码其实就是可以快速连接上wifi的识别码(PIN码可以更改).

reaver就是一款针对PIN码的破解工具,不过也是需要穷举的

社工破解

社工就是社会工程学,这种方法与穷举法思路不同,是针对’人’来进行的破解攻击.

Fluxion是一个很不错的破解工具,Fluxion的运行需要许多其他工具的帮助

好处就是,不需要消耗过多的资源,只需要等待目标wifi使用者自行输入密码即可

![[数据库迁移]-ES集群的部署](https://img-blog.csdnimg.cn/c25adad0549c4981a481da29e1654e7f.png#pic_center)