简介

靶机名称:BoardLight

难度:简单

靶场地址:https://app.hackthebox.com/machines/603

本地环境

靶机IP :10.10.11.11

ubuntu渗透机IP(ubuntu 22.04):10.10.16.17

windows渗透机IP(windows11):10.10.14.20

扫描

nmap起手

nmap -sT --min-rate 10000 -p0- 192.168.56.104 -oA nmapscan/ports ;ports=$(grep open ./nmapscan/ports.nmap | awk -F '/' '{print $1}' | paste -sd ',');echo $ports >> nmapscan/tcp_ports;

经典22和80端口

tcp细扫

nmap -sT -sV -sC -O -p$ports 192.168.56.104 -oA nmapscan/detail

没啥东西啊……

HTTP

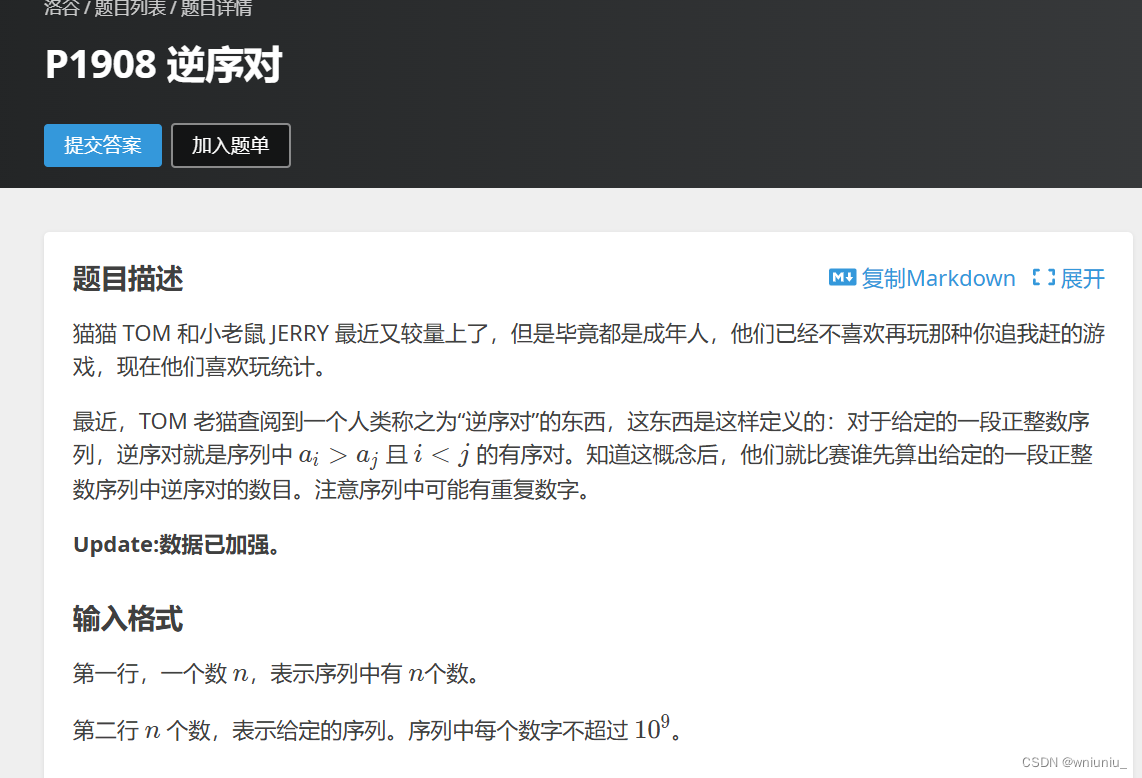

子域名爆破

网站底部指出域名是Board.htb,加入hosts进行子域名爆破

ffuf -u http://board.htb -w $HVV_PATH/8_dict/SecLists-master/Discovery/DNS/subdomains-top1million-110000.txt -c -H "Host:FUZZ.Board.htb" -t 5 -fw 6243

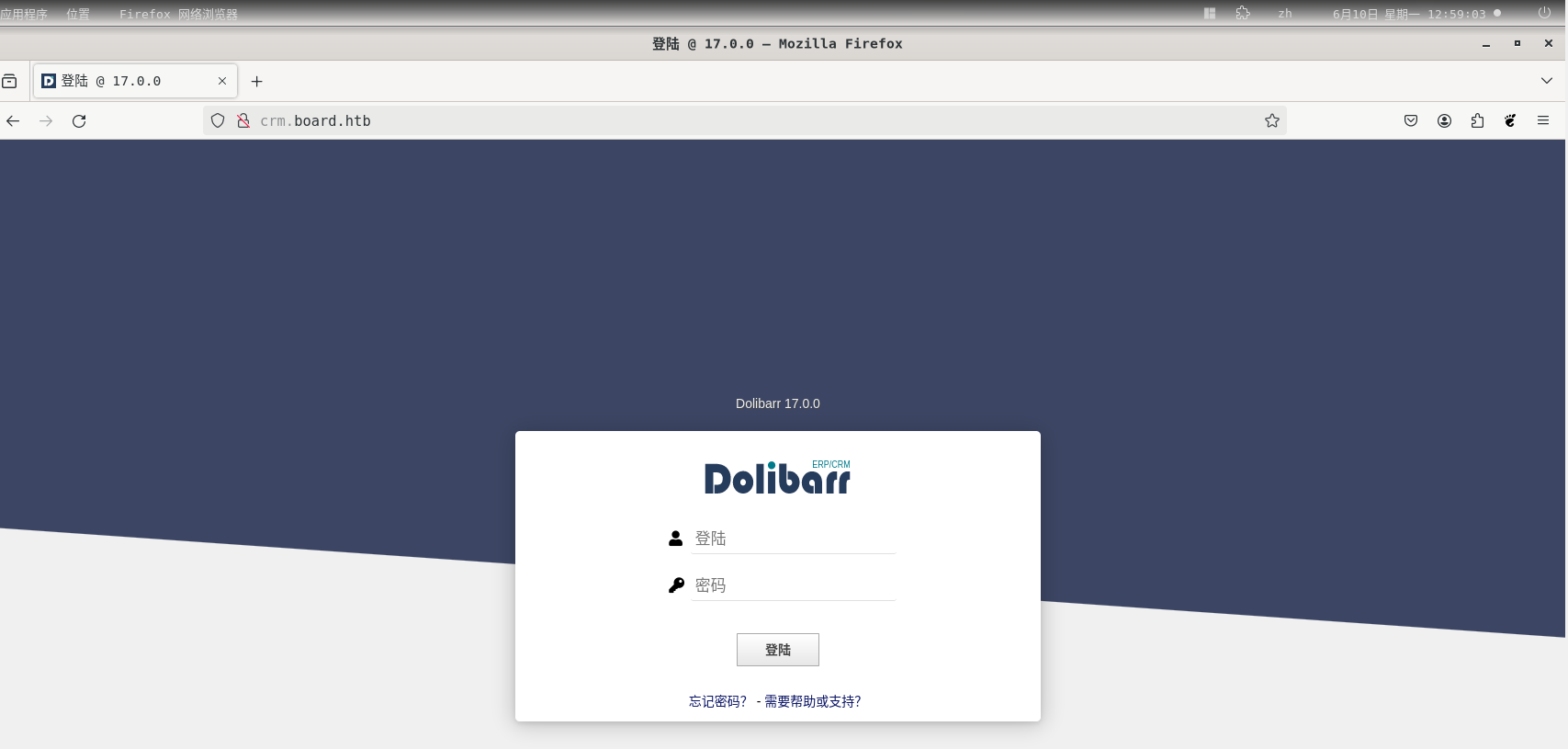

得到crm.Board.htb

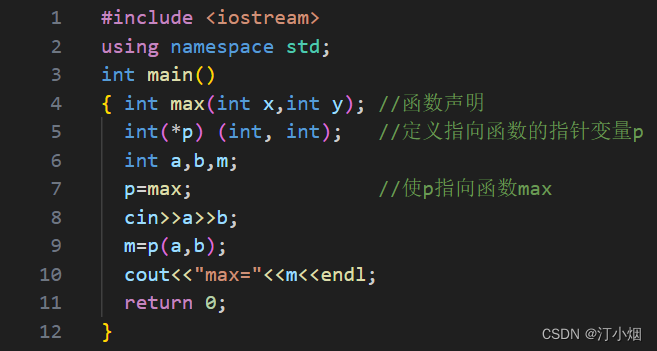

漏洞利用

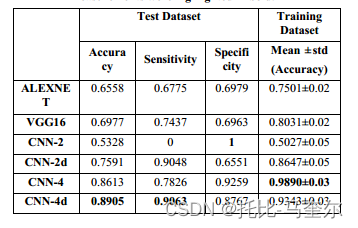

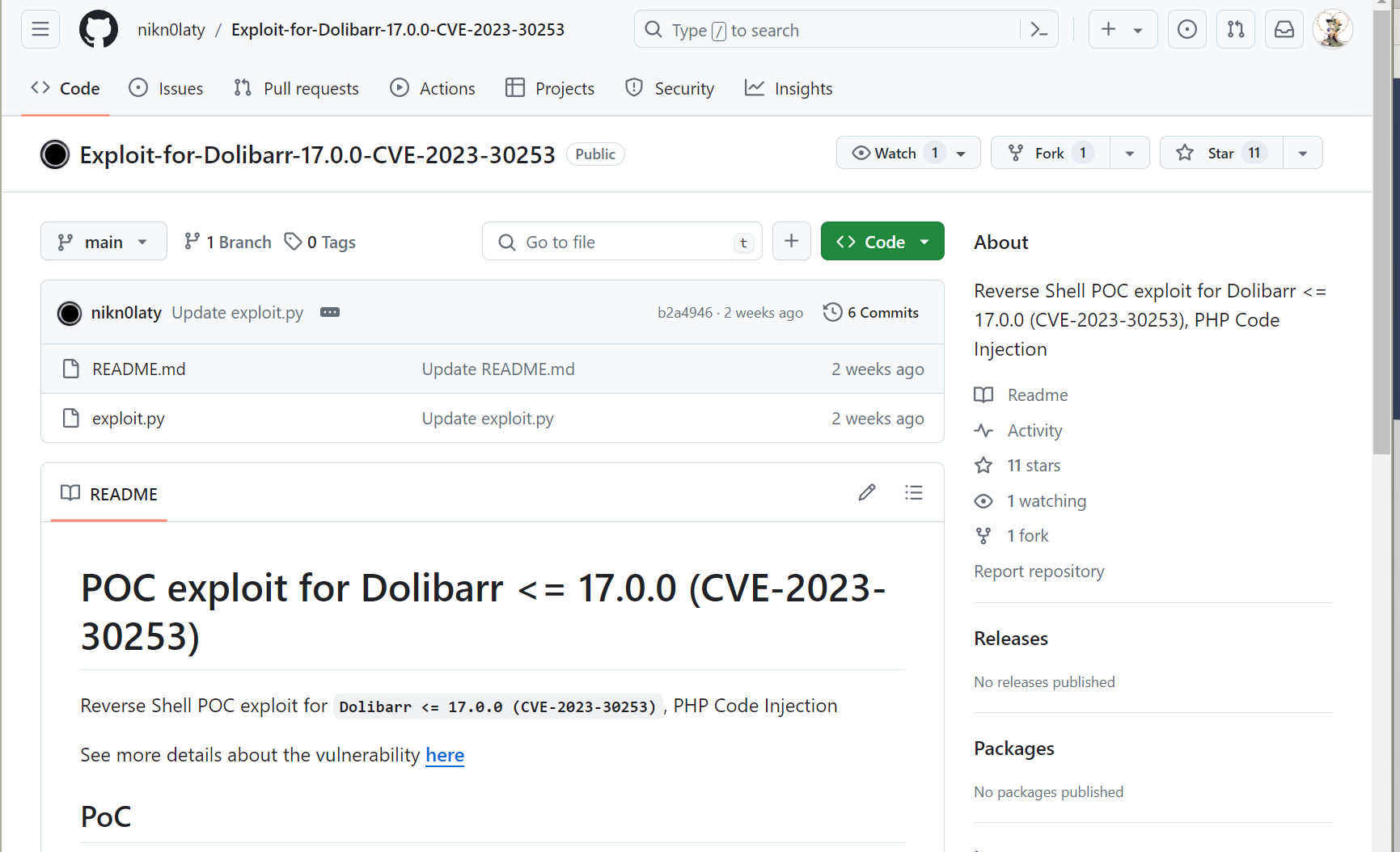

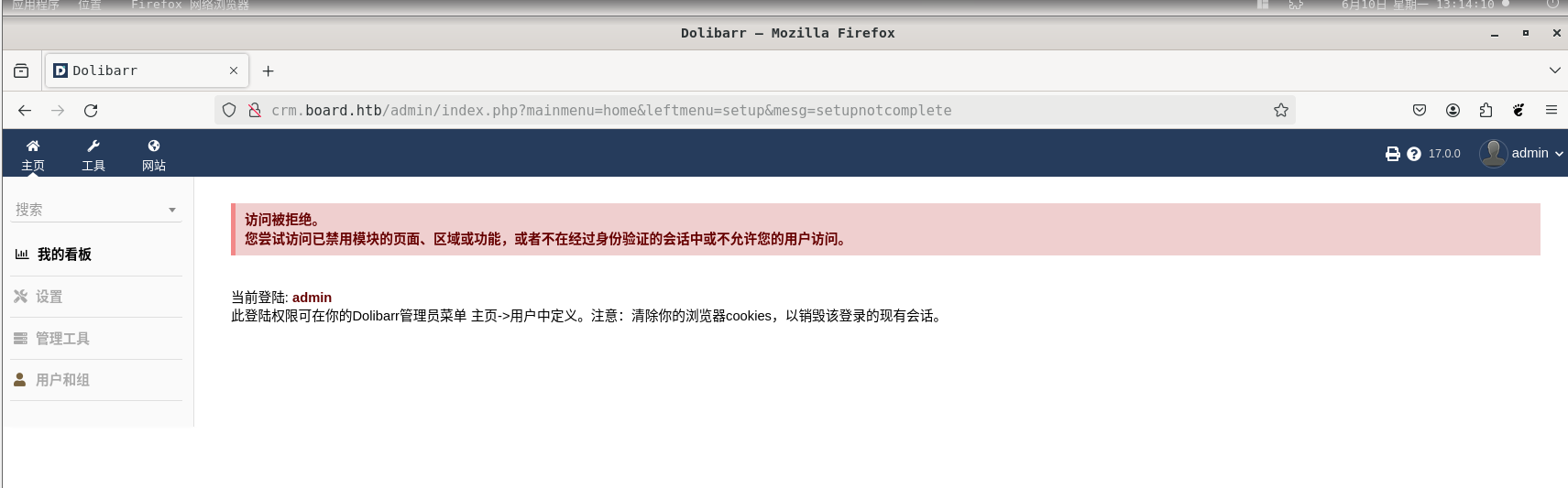

根据框架版本找到CVE-2023-30253和CVE-2023-4198

利用前提是知道账密。查了一下默认账密admin/admin,然后就进了……

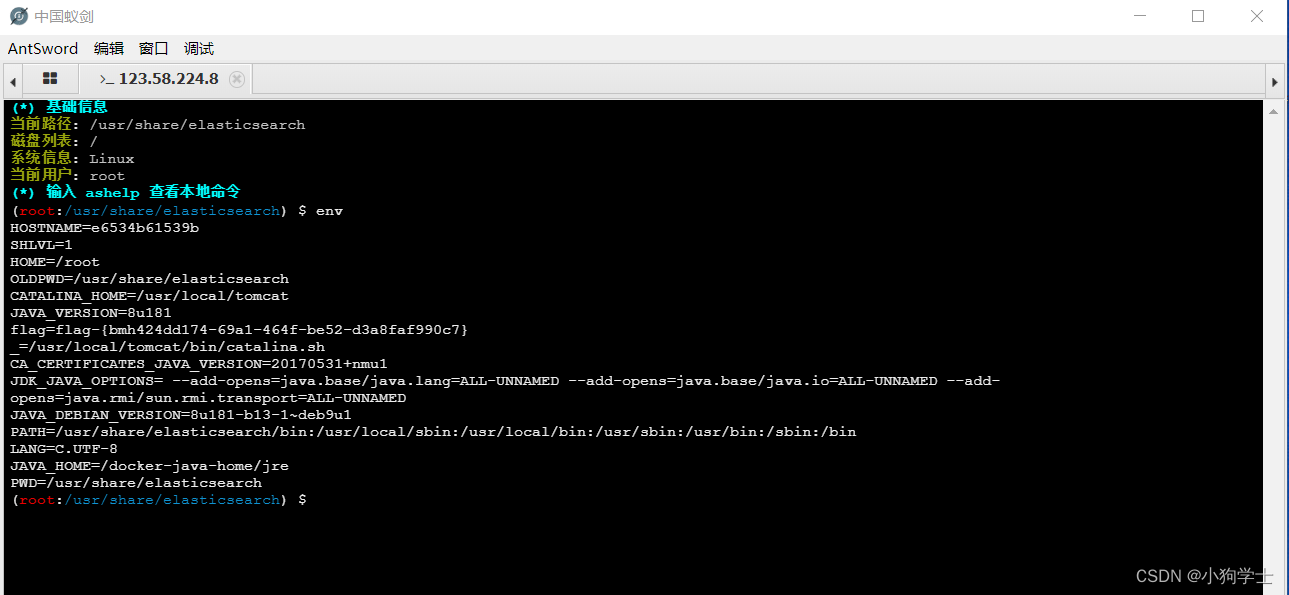

poc直接打进去拿shell

提权

信息收集

在/var/www/html/crm.board.htb/htdocs/conf/conf.php文件中找到凭据

使用serverfun2$2023!!成功登入用户larissa

得到user.txt为59d6c6a1cf171cc14d724323c453c341

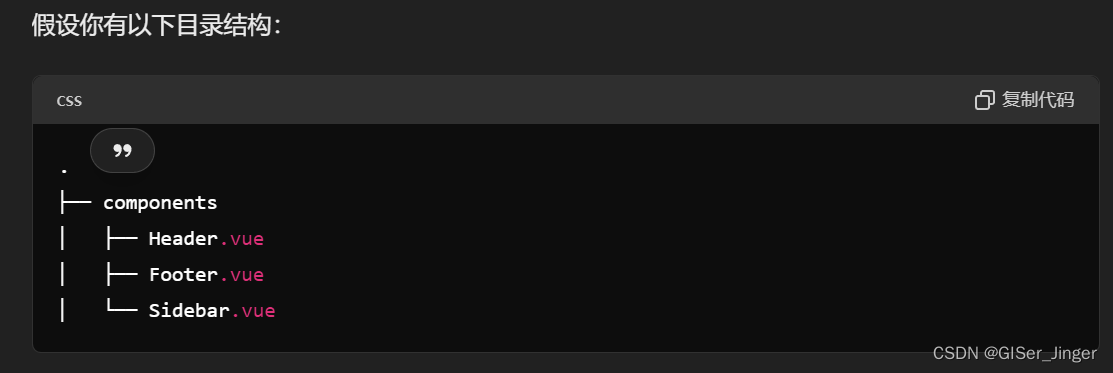

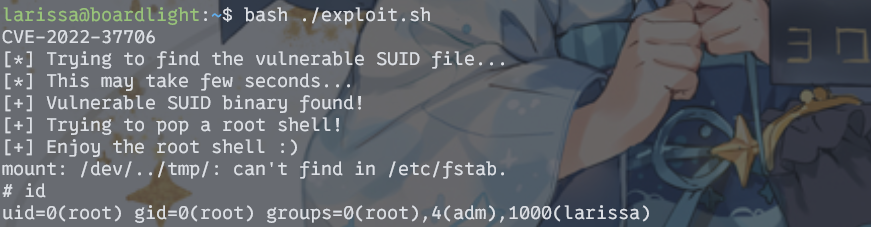

enlightenment提权

linpeas找到SUID有问题的文件

enlightenment因为setuid的问题导致用户可以越权,网上有现成的poc

执行后即可得到root

root.txt为7991378b42c144f9f9c599df37cf104b