前言:事情是这样的。最近部门在进行故障演练,攻方同学利用iptables制造了一个故障。演练最终肯定是取得了理想的效果,即业务同学在规定时间内定位了问题并恢复了业务(ps:你懂得)。

对我个人来讲一直知道iptables的存储,但是说起来使用还真有些陌生,为此专门做个记录。

1、iptables介绍

1.0、iptables基本介绍

iptables是Linux防火墙系统的重要组成部分,其主要功能是实现对网络数据包进出设备及转发的控制。

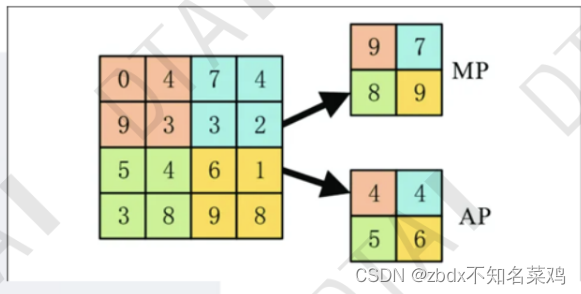

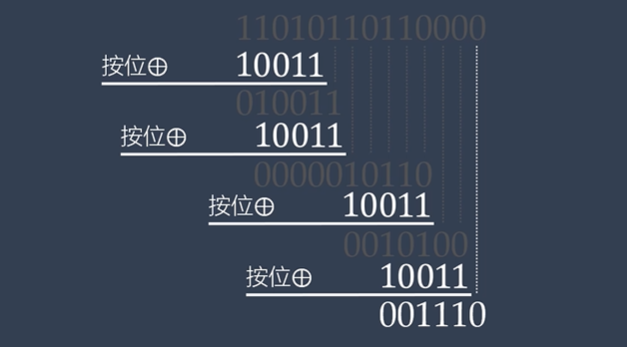

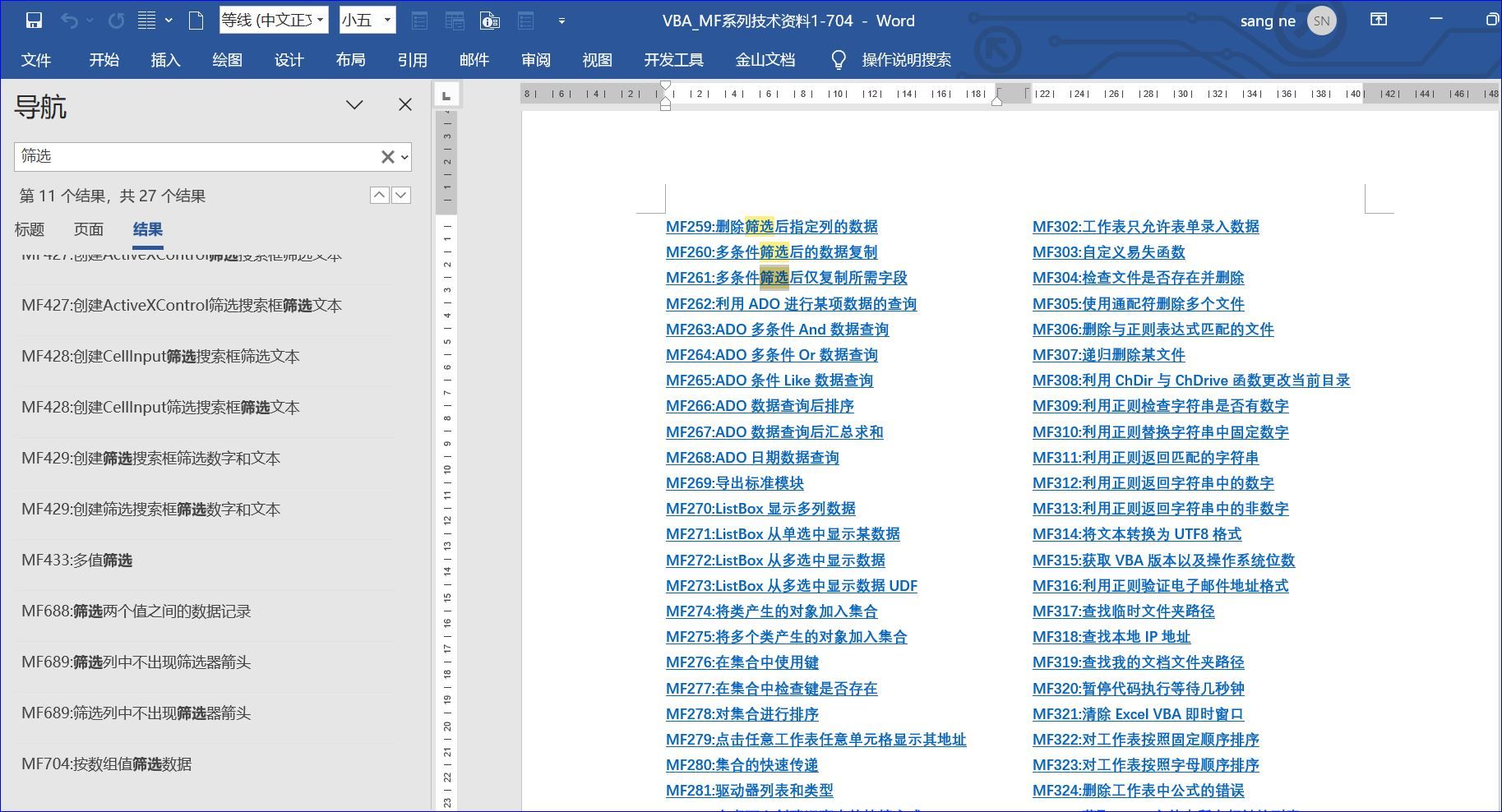

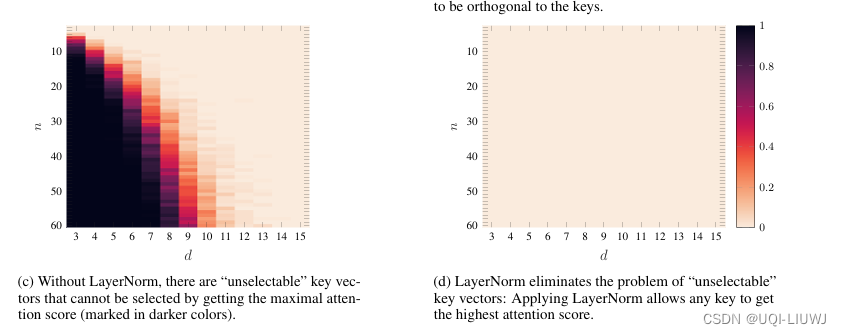

iptables是集成在Linux内核中的包过滤防火墙系统。使用iptables可以添加、删除具体的过滤规则,iptables默认维护着4个表(table)和5个链(chain),所有防火墙策略规则都被分别写入这些表与链中。如下图所示为数据包到达linux主机网卡后,内核处理数据包的大致流程。

1.1、什么是规则?

规则就是管理员对数据包制定的触发机制,简单来说就是当数据包满足某种条件就执行指定的动作。对于网络协议这里的条件显然就是"五元组"那些东西:例如数据包源地址、目的地址、协议的给。动作:可以是拒绝、接受、丢弃等。ps:后面会详细介绍。

iptables基本语法格式如下:

iptables [-t table] COMMAND [chain] CRETIRIA -j ACTION

各参数含义如下(各取值后面会有介绍):

- -t:指定需要维护的防火墙规则表(filter/nat/mangle/raw等),不指定默认filter。

- COMMAND:子命令,定义对规则的管理。

- chain:指明链表。

- CRETIRIA:匹配参数。

- ACTION:触发什么动作(ACCEPT/DROP/等)。

下面提供一个iptables命令规则,便于直观理解。

iptables -t filter -A INPUT -i eth0 -p tcp -s 192.23.2.0/24 -m multiport --dports 443,80 -j ACCEPT

#-t:操作filter表

#-A:在表末追加规则;-I为表首插入规则、-D为删除规则

#INPUT:链名称;该规则在那条链上生效

#-j:数据包处理动作;比如接受、拒绝等命令解释:允许经过本机网卡eth0,访问协议是TCP,源地址是192.23.2.0/24段的数据包访问本地端口80和443的服务。

1.2、什么是表?

表主要是用来存放具体的防火墙规则的。规则就是为了达到某种约束目的,比如修改数据包源/目的ip、拒绝来自某个网段的数据包访问本机等;我们可以对规则进行分类,不同的功能存入不同的表。分类如下:

- filter表:主要用于过滤流入和流出的数据包,根据具体的规则决定是否放行该数据包;

- nat表:主要用于修改数据包的源地址和目的地址、端口号等信息(实现网络地址转换,如SNAT、DNAT、MASQUERADE、REDIRECT);

- raw表:主要决定数据包是否被状态跟踪机制处理;

- mangle表:主要用于超姐报文修改数据包的IP头信息;

- security表:最不常用的表,用在SELinux上;用于强制访问控制(MAC)网络规则,由Linux安全模块(SELinux)实现其中nat表和filter表最常用。

1.3、什么是链?

"链"是指内核中控制网络定义的几个规则链。根据上图我觉得可以简单的理解为规则生效的时机(表中存放了具体的规则,那规则什么时候生效呢?)。其实就是一条链路链接在一起的规则。 由上图我们知道有如下五个数据链:

- INPUT(入站数据过滤):路由判断后确定数据包流入本机,此时应用这里的规则;

- OUTPUT(出站数据过滤):本机应用向外发出数据包时,应用这里的规则;

- FORWARD(转发数据过滤):路由判断之后确定数据包要转发给其他主机,应用此规则;注:linux主机需要开启ip_forward功能才支持转发,在/etc/sysctl.conf文件中配置参数net.ipv4.ip_forward=1

- PREROUTING(路由前过滤):数据包到达防火墙时,进行路由判断之前指定的规则;

- POSTROUTING(路由后过滤):在数据包离开防火墙时候进行路由判断之后执行的规则。规则按照从上到下的顺序进行匹配,当一个数据包与某个规则匹配成功后就会按照规则的动作处理,即后续的规则不再会被考虑。

如下梳理几个典型场景数据链路情况:

(1)外部主机发送数据包给防火墙主机:数据会经过PREROUTING链与INPUT链。

(2)防火墙本机发送数据包到外部主机:数据会经过OUTPUT链与POSTROUTING链;

(3)防火墙备机作为路由负责转发数据:数据经过PREROUTING链、FORWARD链以及POSTROUTING链。

2、iptables的语法规则

2.1、iptables基本语法格式

(1)语法格式

iptables [-t table] COMMAND [chain] CRETIRIA -j ACTION

各参数含义如下:

- -t:指定需要维护的防火墙规则表(filter/nat/mangle/raw等),不指定默认filter。

- COMMAND:子命令,定义对规则的管理。

- chain:指明链表。

- CRETIRIA:匹配参数。

- ACTION:触发什么动作(ACCEPT/DROP/等)。

(2)规则表

见上述规则表的介绍。这里知道不指定的时候回默认为filter就可以了。

(3)命令COMMAND

-A 添加防火墙规则

-D 删除防火墙规则

-I 插入防火墙规则

-F 清空防火墙规则

-L 列出添加防火墙规则

-R 替换防火墙规则

-Z 清空防火墙数据表统计信息

-P 设置链默认规则(4)chain

参见上述链的介绍

(5)标准criteria(其实就是匹配条件)

参 数 功 能

[!]-p 匹配协议,! 表示取反

[!]-s 匹配源地址

[!]-d 匹配目标地址

[!]-i 匹配入站网卡接口

[!]-o 匹配出站网卡接口

[!]--sport 匹配源端口

[!]--dport 匹配目标端口

[!]--src-range 匹配源地址范围

[!]--dst-range 匹配目标地址范围

[!]--limit 四配数据表速率

[!]--mac-source 匹配源MAC地址

[!]--sports 匹配源端口

[!]--dports 匹配目标端口

[!]--stste 匹配状态(INVALID、ESTABLISHED、NEW、RELATED)

[!]--string 匹配应用层字串

(6)触发动作(其实就是行为)

触发动作 功 能

ACCEPT 允许数据包通过

DROP 丢弃数据包

REJECT 拒绝数据包通过

LOG 将数据包信息记录 syslog 曰志

DNAT 目标地址转换

SNAT 源地址转换

MASQUERADE 地址欺骗

REDIRECT 重定向

2.2、看个具体的例子

下面提供一个iptables命令规则,便于直观理解。

iptables -t filter -A INPUT -i eth0 -p tcp -s 192.23.2.0/24 -m multiport --dports 443,80 -j ACCEPT

#-t:操作filter表

#-A:在表末追加规则;-I为表首插入规则、-D为删除规则

#INPUT:链名称;该规则在那条链上生效

#-j:数据包处理动作;比如接受、拒绝等命令解释:允许经过本机网卡eth0,访问协议是TCP,源地址是192.23.2.0/24段的数据包访问本地端口80和443的服务。

3、iptables常用指令

3.1、查看规则

iptables -nvL #查看默认的filter表

iptables -nvL -t nat #指定查看nat表

iptables -nvL --line-number #显示规则行号(可用于指定行号删除规则)各参数含义如下:

-L表示查看当前表的所有规则,默认查看的是filter表;如果要查看nat表需追加"-t nat"指定;

-n表示不对IP进行反查,加上这个参数显式速度会更快;

-v表示输出详细信息,包含通过改规则的数据包数据量、总字节数以及相应的网络接口;

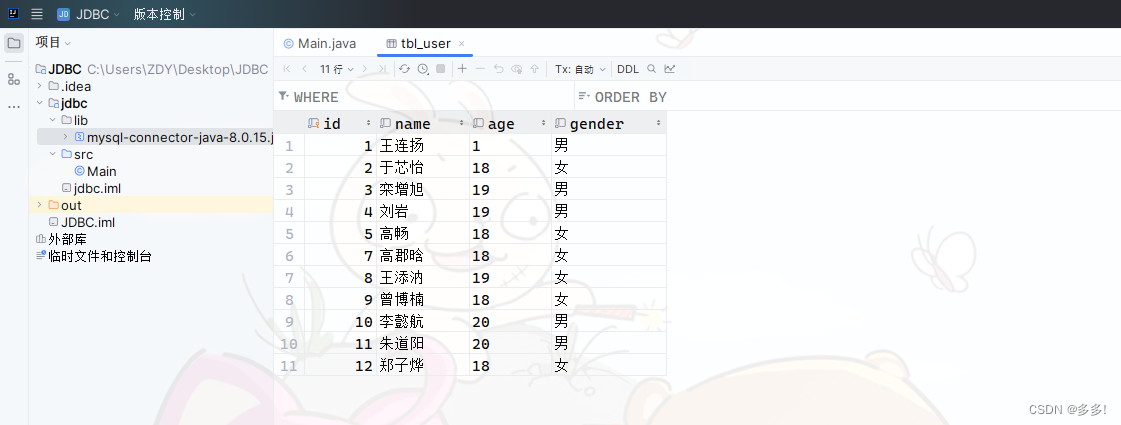

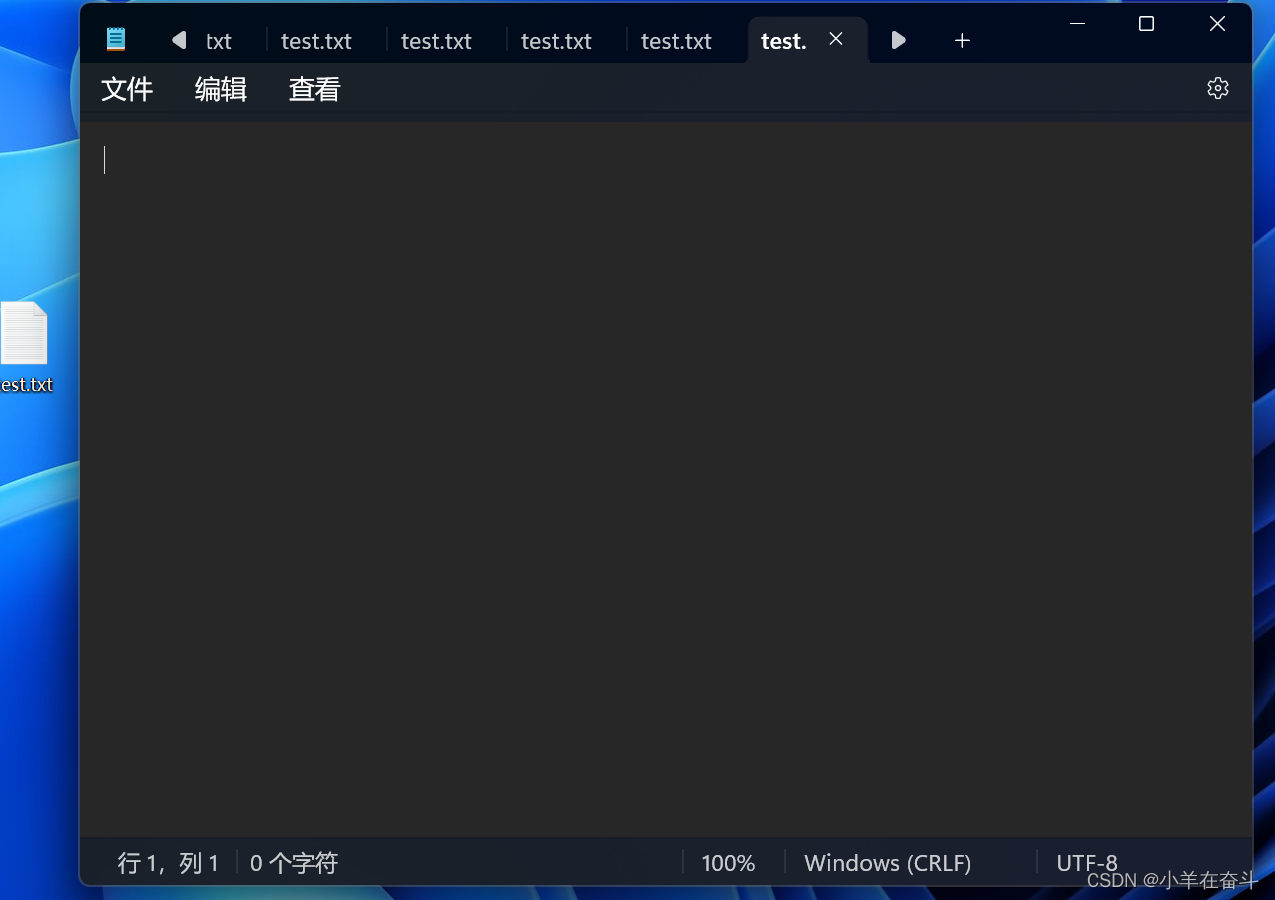

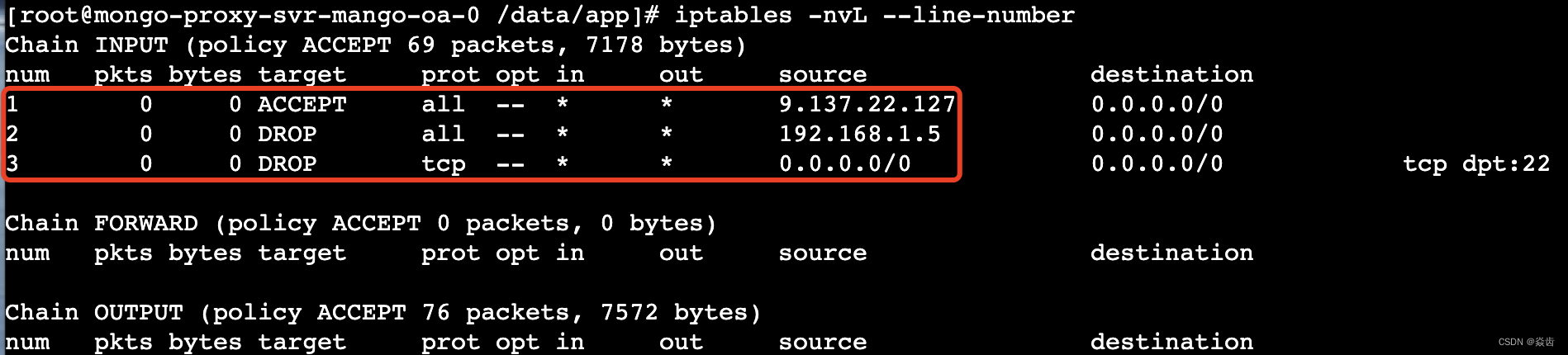

iptables -nL --line-number如下图所示圆框部分即为规则号、方框部分即为一条具体的规则。

注:可以看到这个规则作用filter表的INPUT链,对于来源是9.137.22.127的数据包直接drop。

3.2、添加规则

添加规则有两个命令,分别是-A添加到规则的末尾) 和 -I 插入指定位置(如果没有指定的话就默认插入到规则的首部)。

//丢弃来自特定IP的所有数据包。

//filter表的INPUT链插入一条规则。规则为:来源是9.137.22.127/192.168.1.5的请求全部丢弃。

iptables -A INPUT -s 9.137.22.127 -j DROP

iptables -A INPUT -s 192.168.1.5 -j DROP

//丢弃某个端口的所有tcp数据包

//filter表的INPUT链超如一条规则。规则为:来自22端口的任何TCP数据包都直接丢弃。

iptables -A INPUT -p tcp --dport 22 -j DROP

//允许tcp协议目标端口22的数据包进入

iptables -A INPUT -p tcp --dport=22 -j ACCEPT

//允许tcp协议来源ip是1.2.3.4的数据包的进入

iptables -A INPUT -p tcp -s 1.2.3.4 -j ACCEPT

查看规则如下:

3.3、修改规则

修改规则时候需要使用 -R 参数。

//修改上述规则号为1的规则,修改成"s 9.137.22.127 -j ACCEPT"

iptables -R INPUT 1 -s 9.137.22.127 -j ACCEPT

#修改上述规则好为6的规则,修改成"-s 1.3.4.2 -j DROP"

iptables -R INPUT 5 -p tcp -s 1.3.4.2 --dport=9380 -j DROP执行两条指令后,查看iptables效果如下。

3.4、删除规则

修改规则有两种方法,但都必须使用-D参数。

#指定规则号及规则删除(太麻烦)

#仅指定规则号删除

iptables -D INPUT 5

iptables -D INPUT 4

删除后再次查看规则,如下就只剩下三个规则了:

iptables -nvL --line-number

4、验证效果

4.1、限制某个IP不能访问

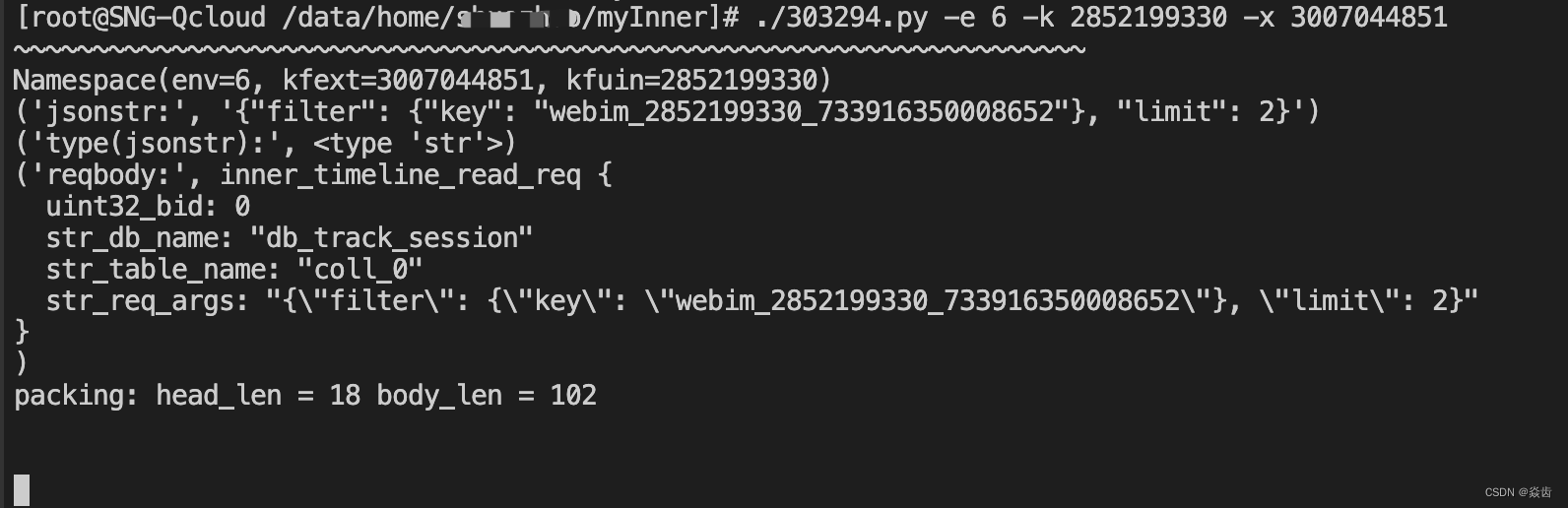

初始状态。工具机 9.137.22.127上执行脚本访问mongo_proxy服务所在的机器(30.169.0.179)。

如下图,显然可以正常访问到数据:

接下来在mongo_proxy所在机器上限制来自ip 9.137.22.127的访问,即添加如下规则:

iptables -A INPUT -s 9.137.22.127 -j DROP

然后就访问不通了。