UDP攻击作为分布式拒绝服务(DDoS)攻击的一种常见形式,通过发送大量的UDP数据包淹没目标服务器,导致网络拥塞、服务中断。本文旨在提供一套实用的策略与技术手段,帮助您识别、缓解乃至防御UDP攻击,确保服务器稳定运行。我们将探讨监测机制、应急响应、以及代码示例,展示如何利用技术手段自动处理部分安全任务。

一、识别UDP攻击迹象

监控指标

- 流量异常增长:监控服务器入站流量,异常突增是攻击的明显信号。

- CPU与内存负载:UDP洪水可能导致服务器资源紧张。

- 丢包率上升:大量无效UDP包可能导致正常数据包丢失。

工具推荐

- Netstat:查看当前网络连接状态,识别异常连接。

- Tcpdump:抓包分析,确认UDP流量来源及性质。

二、应急响应措施

1. 阻断恶意流量

- iptables:在Linux服务器上,可临时添加iptables规则阻断特定IP或端口的UDP流量。

sudo iptables -A INPUT -p udp --dport <port> -j DROP

替换<port>为受攻击的UDP端口号。

2. 启用云服务提供商的DDoS防护

大多数云服务商(如AWS、阿里云、腾讯云等)提供了DDoS防护服务,紧急时刻应立即启用。

3. 更换IP地址(临时)

在极端情况下,考虑更换服务器的公网IP地址,但这需谨慎考虑,因为会影响到合法用户。

三、长期防御策略

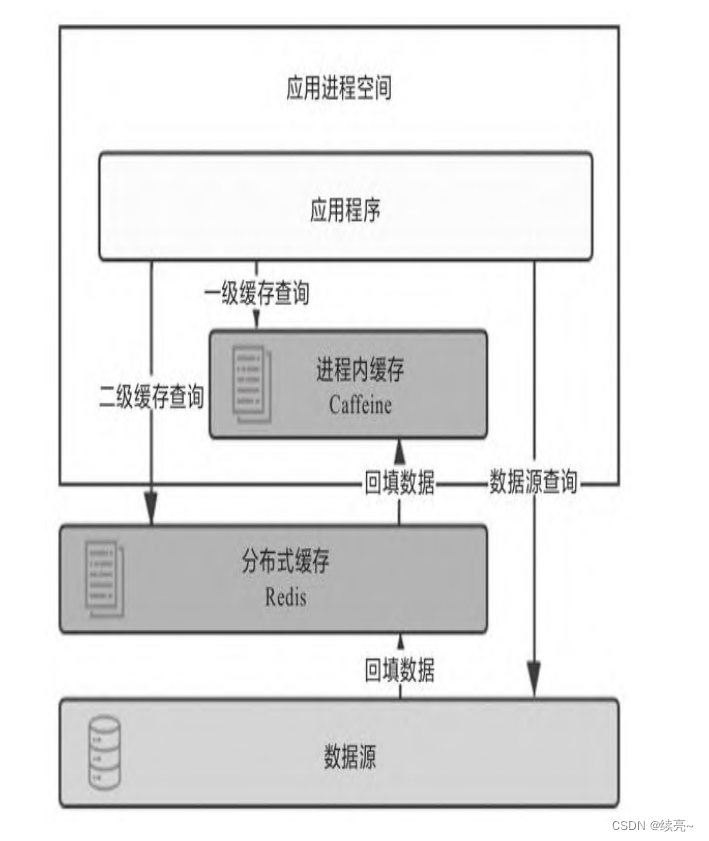

1. 高级DDoS防护服务

- 订阅专业的DDoS防护服务,如阿里云DDoS高防、Cloudflare,群联AI云防护等,它们能自动检测并清洗攻击流量。

2. 网络配置优化

- 限制开放的UDP端口,只开放业务必需的端口。

- 使用UDP黑洞路由策略,将非关键UDP服务的异常流量引流至黑洞。

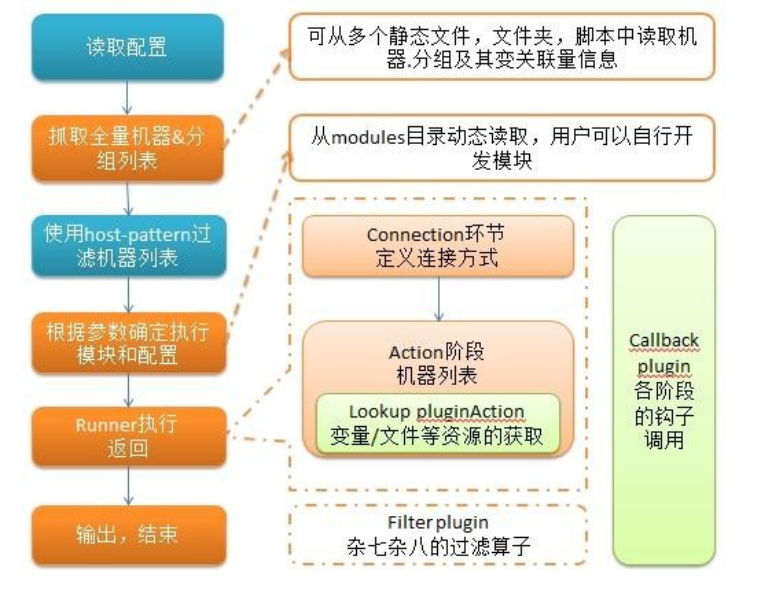

3. 自动化脚本辅助

编写自动化脚本,当监测到异常流量时自动执行防御动作,例如使用Python调用云API调整安全策略。

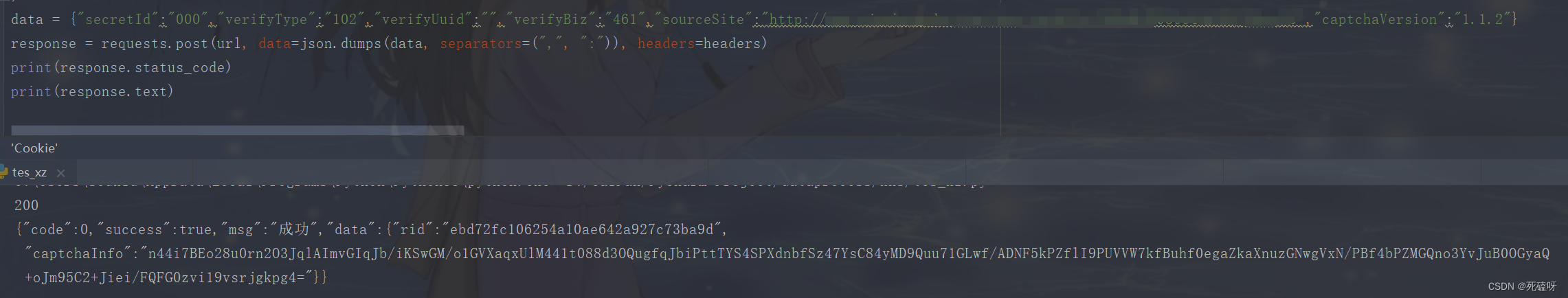

四、代码示例:使用Python调用阿里云API动态调整安全组规则

此示例展示如何使用Python SDK动态修改阿里云ECS实例的安全组规则,以临时关闭特定UDP端口。

首先安装阿里云Python SDK:

pip install aliyun-python-sdk-ecs

然后编写Python脚本:

from aliyunsdkcore.profile import region_provider

from aliyunsdkecs.request.v20140526 import DescribeSecurityGroupsRequest, AuthorizeSecurityGroupRequest, RevokeSecurityGroupRequest

# 配置AK信息

access_key_id = '<Your Access Key ID>'

access_key_secret = '<Your Access Key Secret>'

region_id = 'cn-hangzhou' # 根据实际情况调整

# 初始化客户端

client = AcsClient(access_key_id, access_key_secret, region_id)

def modify_security_group_rule(instance_id, port, action='Authorize'):

"""

动态修改安全组规则,允许或拒绝特定UDP端口的访问。

:param instance_id: ECS实例ID

:param port: UDP端口号

:param action: 'Authorize' 或 'Revoke'

"""

request = AuthorizeSecurityGroupRequest.AcsAuthorizeSecurityGroupRequest() if action == 'Authorize' else RevokeSecurityGroupRequest.AcsRevokeSecurityGroupRequest()

request.set_SecurityGroupId('<Your Security Group ID>') # 替换为你的安全组ID

request.set_PortRange(port)

request.set_IPProtocol('udp')

request.set_NicType('internet')

if action == 'Authorize':

request.set_SourceCidrIp('0.0.0.0/0')

response = client.do_action_with_exception(request)

return response

# 示例:关闭UDP端口53的外部访问

modify_security_group_rule('<Your Instance ID>', '53', 'Revoke')

请替换<Your Access Key ID>, <Your Access Key Secret>, <Your Security Group ID>, 以及<Your Instance ID>为实际的认证信息和资源ID。

五、结论

面对UDP攻击,快速响应与持续的防御准备是关键。结合自动化工具和云服务提供商的安全解决方案,可以有效提升服务器的抗攻击能力。定期审计安全配置,及时更新防护策略,是维护服务器安全的不二法门。