文章目录

- 车联网安全入门——ISCim模拟器使用

- 介绍

- 主要特点:

- 使用场景:

- 安装

- 使用

- 捕获can流量

- candump

- cansniffer

- wireshark

- SavvyCAN

- 主要特点:

- 使用场景:

- 重放can报文

- cansend

- SavvyCAN

- 总结

车联网安全入门——ISCim模拟器使用

🚀🚀孩子正在找实习,可以从事嵌入式,二进制安全,物/车联网安全,可私信或者联系rui6737321@gmail.com

🚀🚀最近对于车联网安全非常有兴趣,但是不知道怎么入门,无意间发现了ICSim,可以用来简单模拟一下汽车,学习了一段时间后决定写一下笔记,怕自己学完就忘记了(仅供学习参考)。

介绍

🚀🚀ICSim 是一个用于模拟车辆仪表集群的工具,专门为 SocketCAN 设计。SocketCAN 是 Linux 内核中的一个模块,用于支持控制器局域网(CAN)接口。

主要特点:

- 仪表集群模拟:ICSim 可以模拟车辆仪表盘,包括速度表、转速表、燃油表等。这对于开发和测试基于 CAN 总线的汽车电子系统非常有用。

- 与 SocketCAN 集成:ICSim 与 Linux 的 SocketCAN 接口集成,允许用户通过标准的 SocketCAN 工具与模拟器进行通信和调试。

- 教育和开发:它是汽车网络和协议学习的一个极佳工具,可以帮助工程师、研究人员和学生理解 CAN 总线的工作原理和应用。

使用场景:

- 软件开发:在开发车辆电子控制单元(ECU)时,可以使用 ICSim 进行初步测试,而无需实际的车辆硬件。

- 教学和培训:提供一个虚拟的车辆环境,便于教学 CAN 总线通信。

- 调试和验证:与实际车辆硬件的连接前,先在模拟环境中验证通信和功能。

项目地址如下所示:

zombieCraig/ICSim: Instrument Cluster Simulator (github.com)

安装

🚀🚀安装过程比较简单,首先是安装依赖:

sudo apt-get update

sudo apt-get install libsdl2-dev libsdl2-image-dev can-utils

🚀🚀然后克隆项目

git clone https://github.com/zombieCraig/ICSim.git

🚀🚀之后就是编译项目了:

cd ICSim

make

🚀🚀编译成功之后应该会多出这两个文件,这两个文件就是我们最后需要用到的程序,一个是仪表盘(icsim),一个是遥控器(control)。

使用

🚀🚀我们每次使用之前,都需要运行一下setup_vcan.sh程序,程序主要内容就是启用一个can0网络接口设备,我们可以输入ifconfig查看。

sudo modprobe can

sudo modprobe vcan

sudo ip link add dev vcan0 type vcan

sudo ip link set up vcan0

🚀🚀接下来就是启动模拟程序了,输入以下命令即可启动程序,我们就可以开始控制我们的仪表盘了,我把所有的命令都放在下方表格里面,当然了,也可以接入手柄进行操作。

./icsim vcan0 &

./controls vcan0 &

🚀🚀这边需要注意的是,左shift代表的是键盘左边的shift键,右shift代表的是键盘右边的shift键。

| 功能 | 按键 |

|---|---|

| 加速 | 上方向键 |

| 左转向 | 左方向键 |

| 右转向 | 右方向键 |

| 开/关左车门(前)锁 | 右/左shift+A |

| 开/关右车门(前)锁 | 右/左shift+B |

| 开/关左车门(后)锁 | 右/左shift+X |

| 开/关右车门(后)锁 | 右/左shift+Y |

| 开启所有车门锁 | 右shift+左shift |

| 关闭所有车门锁 | 左shift+右shift |

捕获can流量

candump

🚀🚀相信大家通过上面的步骤以及可以开始玩起来了,但是我们最终目的是为了学习,所以接下来我们来捕获我们的can流量。

🚀🚀我们输入下面的命令即可捕获我们的can流量,会以日志文件的方式保存下来(是哪个可怜的小朋友六一儿童节还在Kali,原来是我😂😂😂😂)

candump -l vcan0

🚀🚀报文的格式大概如下所示,前面是时间戳,后边是设备,最后就是我们的can报文,分为ID和数据,以#分割,这里先不详细介绍can报文的格式,后面可能专门写一篇文章,因为这篇文章主要介绍工具安装和使用。

(1717310792.256458) vcan0 294#040B0002CF5A003B

(1717310792.256509) vcan0 21E#03E8374522063E

(1717310792.256514) vcan0 183#0000000B0000103D

(1717310792.258528) vcan0 143#6B6B00FF

(1717310792.260244) vcan0 095#800007F400000026

(1717310792.262201) vcan0 166#D0320036

(1717310792.263237) vcan0 244#0000000120

cansniffer

🚀🚀cansniffer能够动态显示我们的can报文变化状态,对于can报文的逆向起到很大的帮助作用,使用命令如下所示:

🚀🚀一直在变化的会显示为红色,所以可以快速的定位can报文,比如当你开门的时候,就会多出来一条can报文,就很便于我们寻找can报文。(当然这不是cansniffer的完整功能,比如筛选功能就没展示,只是我们后面有强大的GUI工具,所以这里就不介绍了😂😂。)

wireshark

🚀🚀这个可太经典了,可以说流量分析必备了,但是分析CAN报文,我们有更专业的工具,但是不可否认wireshark非常的好用,每次打开都是一场酣畅淋漓的流量分析!!!

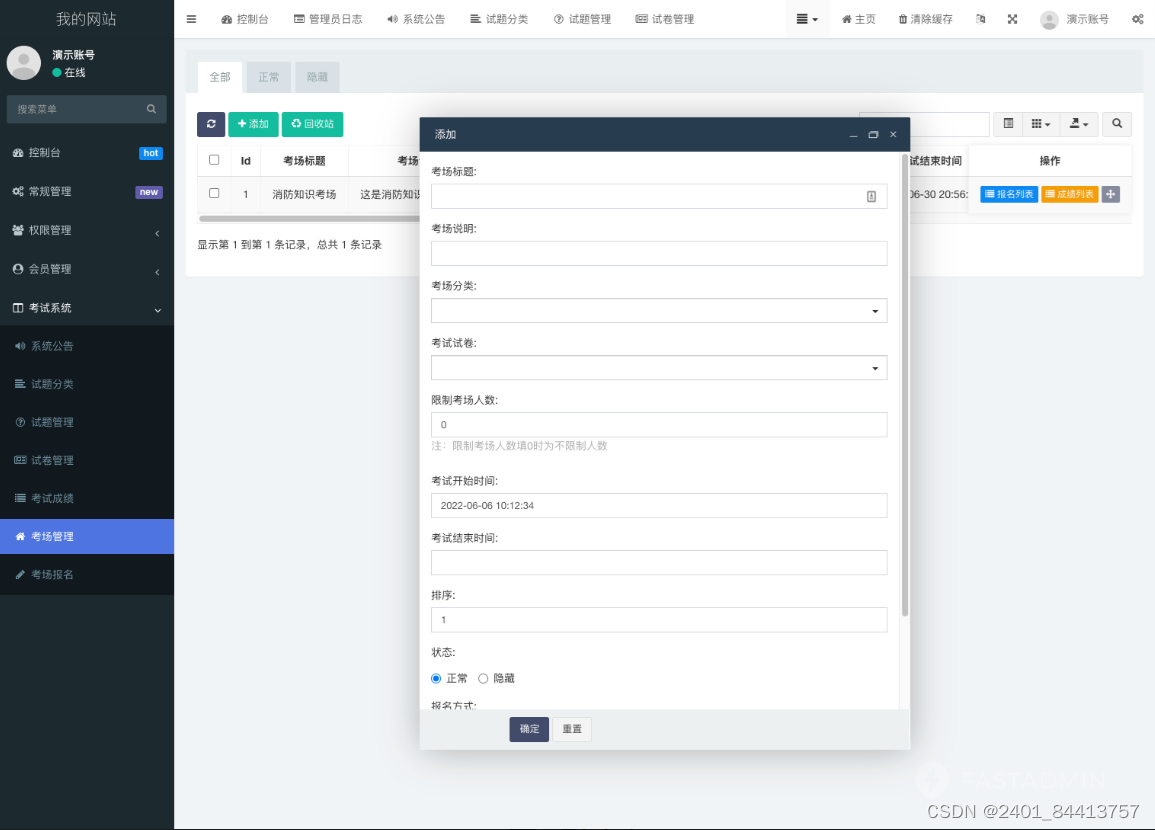

SavvyCAN

🚀🚀SavvyCAN 是一个功能强大的 CAN 总线分析工具,主要用于捕获、分析和记录 CAN 总线数据。它提供了一个图形用户界面,使用户可以直观地查看和分析 CAN 网络中的数据。

主要特点:

- 数据捕获:可以实时捕获 CAN 总线上的数据帧,并将其显示在用户界面中。

- 数据分析:提供多种分析工具,帮助用户理解和解析 CAN 数据。例如,数据过滤、信号解码和图形化显示。

- 数据记录和回放:能够记录 CAN 数据到文件,并可以在以后回放,以便于调试和验证。

- 与硬件兼容:支持多种 CAN 硬件接口,如 USB-CAN 适配器,兼容性广泛。

- 多平台支持:可以在 Windows、Linux 和 macOS 系统上运行。

使用场景:

- 实时监控:在车辆运行时实时监控 CAN 总线数据,帮助诊断和调试车辆系统。

- 数据记录:记录长时间的 CAN 总线活动,用于后期分析和验证。

- 协议逆向工程:分析未知的 CAN 协议和数据帧格式,进行逆向工程。

- 系统调试:与其他 CAN 工具一起使用,如 ICSim,进行系统级别的调试和验证。

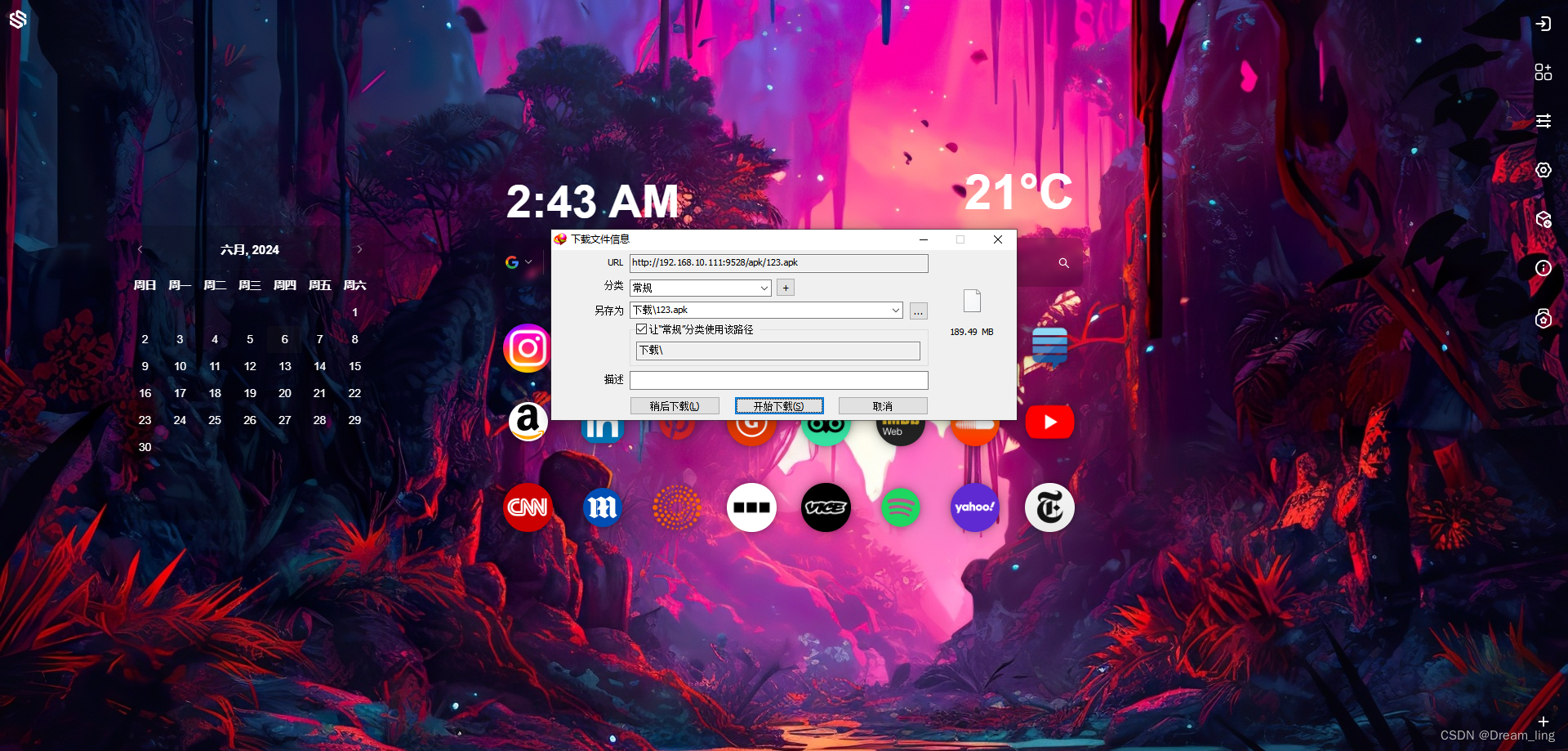

🚀🚀这个工具肥肠好用,也是开源工具,这里给出项目地址,collin80/SavvyCAN: QT based cross platform canbus tool (github.com)这些工具我都star了,因为非常好用。这个软件分为windows和Linux,这边建议大家使用Linux,因为ICSim安装在LInux,到时候我们需要接入ICSim玩波大的,哈哈哈!!!!当然了,再安装一个到windows静态分析也是很不错的。

🚀🚀但是这个在Linux安装有点复杂,需要自己编译一下,这里给出安装步骤,然后需要用到的文件我也放网盘里面便于大家下载。https://www.123pan.com/s/g8ibVv-3VQ8d.html 提取码:o7aU

!!!!!破案了哥们,新版有BUG,快回到2.13.!!!!!!

cd ~

# 克隆项目

git clone https://github.com/collin80/SavvyCAN.git

# 进入项目

cd SavvyCAN

# 使用qt编译,这里大家尽量选择5.14,因为qt版本太高可能不兼容(以自己的路径为准)

~/Qt/5.14/gcc_64/bin/qmake

# 编译,要很久

make

🚀🚀QT链接:https://download.qt.io/archive/qt/5.14/5.14.2/qt-opensource-linux-x64-5.14.2.run

🚀🚀安装qt的话,大家直接安装到一个目录就行(断网安装不用注册),比如我的是/home/kali/QT/,所以我编译SavvyCAN的时候使用的命令就是:

~/QT/5.14.2/gcc_64/bin/qmake

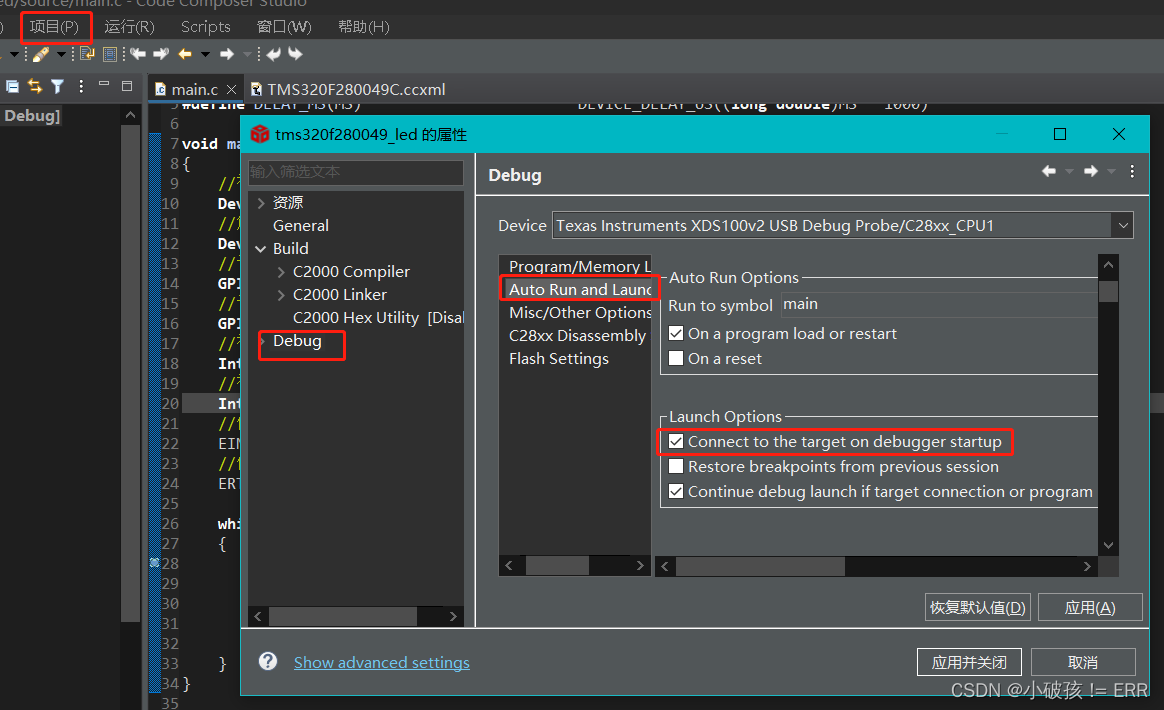

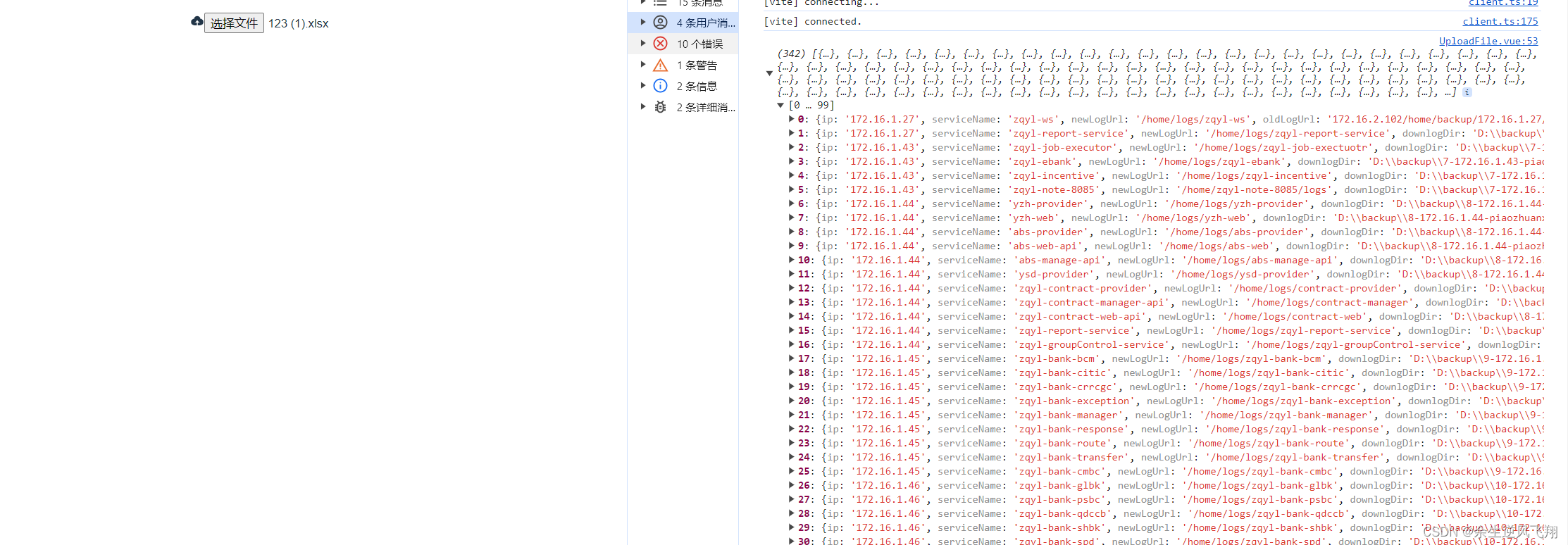

🚀🚀编译之后就开始连接我们的can设备了,下方图示很清楚了,就不再赘述了。

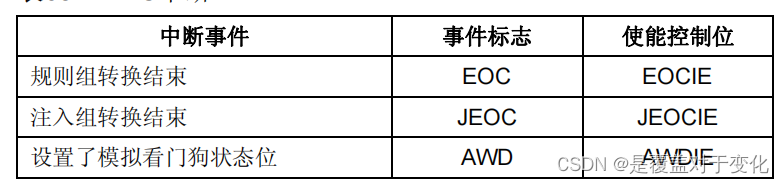

🚀🚀然后我们选择逆向工具里面的sniffer,就会发现和之前那个命令行工具cansniffer很相似,这个的话,红色是无规律变化,绿色是有规律变化,下方还能过滤报文,非常好用哈!

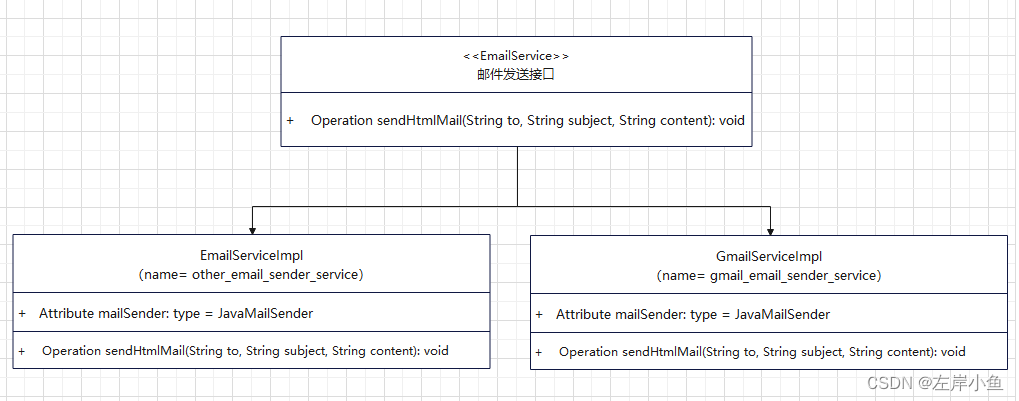

重放can报文

🚀🚀这里就需要使用另外一个命令行工具了,当然万能的SavvyCAN也能做到,接下来我就以重放攻击车门和转向灯为例,向大家展示一下。

cansend

🚀🚀输入如下命令,左前方车门便被打开。

cansend vcan0 19B#00000E000000

SavvyCAN

🚀🚀本来SavvyCAN有一个发送帧的功能,但是好像最近用不了了,我到时候看看老版的行不行。

!!!!!破案了哥们,原来是新版有BUG,快回到2.13!!!!!!

🚀🚀左转向灯打开了

🚀🚀然后这是重放报文攻击,是可以工作的,可以看到车门被我们打开了。

总结

🚀🚀本来准备写一点点的,结果写着写着就变多了,关键还没写完。主要是那个新版BUG卡我好久,那这篇文章就到这里了,后面的教程等我慢慢出(也可能没了,哈哈哈哈哈)。

参考:

【车联网安全-把玩汽车安全模拟器ICSim】 https://www.bilibili.com/video/BV1GF411K7iY/?share_source=copy_web&vd_source=17a2a1683f073ac2c4790f01f8992380

Hacking All The Cars - CAN总线逆向-安全客 - 安全资讯平台 (anquanke.com)