提到 “关键资产 ”,相信大家并不陌生,它是企业 IT 基础设施中对组织运作至关重要的技术资产。如果这些资产(如应用服务器、数据库或特权身份)出现问题,势必会对企业安全态势造成严重影响。

但每项技术资产都被视为关键业务资产吗?你对关键业务资产的风险真正了解多少?

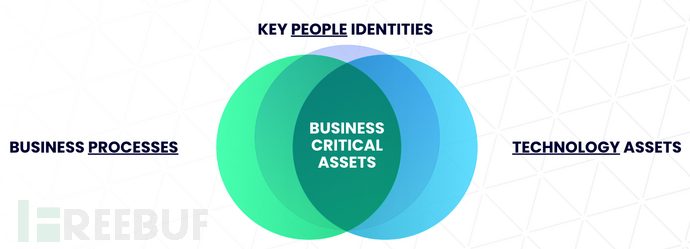

关键业务资产指的是企业的基础技术资产,而技术只是企业成功运营所需的三大支柱之一。为了实现完整的网络安全治理,应考虑以下因素: 1)技术;2)业务流程;3)关键人员。当这 3 个支柱结合在一起时,才能真正了解到哪些是关键业务资产或对企业成功运营至关重要的资产。

关注关键业务资产的重要性

如今,需要修复的问题实在是太多了——从 CVE 到错误配置,再到过度许可的身份等等,这些问题没法全部解决。在这种情况下,“应该首先把精力集中在哪里”是安全团队最常提出的问题。由于没有明确的方法来解决最重要的问题,也不知道真正重要的是什么,或者真正的业务影响是什么,他们往往采取“网络安全喷洒和祈祷方法”。他们试图解决所有问题,但这无疑是浪费时间、精力和资源。

幸运的是,Gartner 最近发布了一个新的框架,即持续威胁暴露管理框架(CTEM),该框架可以帮助安全团队了解在哪些方面做得更好以及如何确定工作的优先顺序,其声明如下: “CISO 必须考虑以下几点: 与业务流程相关的......哪些是最关键、最易暴露的 IT 系统。”

这就是为什么专注于影响业务的问题至关重要,它帮助安全团队工作变得更加高效和有效,确保更好地利用资源。

另外,CTEM 框架可以确保安全人员与公司高层领导最关心的问题保持一致,使得与业务目标的沟通和对齐更加顺畅。这证明了网络安全不仅仅是保护企业的数字足迹,而是一个真正的业务推动者。它可以确保企业覆盖并保护支撑最重要的业务流程的技术资产,保证与关键业务资产相关的风险持续降低,同时获得丰厚的投资回报。

如何保护关键业务资产

当涉及到保护关键业务资产时,有4个关键步骤:

第1步:确定业务流程

我们都知道关注关键业务资产很重要,但如何才能判定哪些是真正的关键业务资产,哪些不是?

如果安全团队没有进行适当的业务风险评估,那么确定最重要的业务流程可能具有挑战性。风险管理团队提供的此类报告能帮助企业了解最重要的业务驱动因素,从而从最大的风险领域入手。

假设安全团队已经有一段时间没有进行风险评估,或者从未进行过,要么进行风险评估,要么使用“跟随资金流向”的方法:

- 企业如何创收(资金流入),例如:销售产品、服务等。

- 企业如何花钱(资金流出),例如:运营成本、市场营销等方面的支出。

“跟随资金流向”可以很好地帮助企业初步发现业务流程及其相关的底层技术。

第2步:将业务流程映射到技术资产

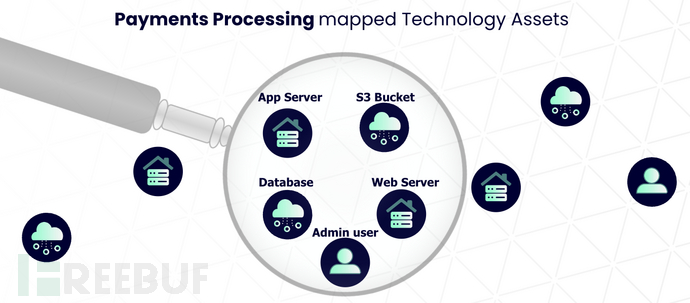

现在已经对最重要的业务流程有了更深入的了解,可以开始将每个流程映射到底层技术资产上,包括应用服务器、数据库、安全文件存储、特权身份等,这些都是企业的关键业务资产。

注意,最好将包含最敏感数据的文件存储视为业务关键资产。考虑好所有这些特定资产后,才能真正了解到哪些因素对企业的业务底线影响最大。

如果安全团队使用的是 XM Cyber 这样的解决方案,将自动获得本地环境和云环境的技术资产报告。否则,可能需要通过 CMDB 资产管理工具、ITSM 解决方案、SIEM 解决方案来实现,或者将其记录在普通的 Excel 电子表格中。

第3步:优先级排序

正如前文所提到的,安全团队不可能解决所有问题,这意味着必须对为确保业务安全而计划开展的任何工作进行优先排序。即使他们手中有所有宝贵资产的完整清单,仍然需要问自己:“最重要的前 3 - 5 个业务领域或流程是什么?”在这种情况下,应该与风险管理团队密切合作,收集此类信息。

此外,企业的主要利益相关者也会提供重要信息。用 Gartner 的话来说,“制定与高层领导的优先事项相一致的范围是成功的关键”。因此,了解 C 级高管和董事会认为什么是 P1-“游戏结束”,什么是 P2-高影响,以及什么是他们认为的 P3-低影响非常重要。

第4步:实施安全措施

到目前为止,对公司的顶级关键业务资产了解的差不多了。现在,安全团队需要收集相关的安全发现并生成修复活动列表。但是,由于不可能修复所有内容,从哪里开始并投入大量精力也需要仔细斟酌。

通常,可以先从漏洞管理解决方案或最近的 Pen 测试结果中收集相关输出。它可以作为有关 IT 基础架构内风险的宝贵信息,并将生成另一份修复活动列表,现在需要做的就是对其进行优先排序,这仍然是一项艰巨的工作。

如果企业使用的是 XM Cyber 这样的解决方案,将从场景框架中受益。

每个场景都会对特定范围的关键业务资产进行连续攻击模拟。例如,如果一个重要的业务流程是 “支付处理”,那么使用情景模拟就可以回答以下业务问题: “攻击者是否有可能破坏支付处理业务流程?”每个场景的执行都会产生一个风险评分,其中包含针对所有关键业务资产的攻击路径结果。此外,还将获得一份建议修复活动的优先级列表,以获得最高的投资回报率。

结论

安全团队花费了大量时间询问 “攻击者是否有可能破坏支付处理业务流程 ”或 “我们是否充分保护了最敏感的客户关系管理数据库、文件存储和管理员用户 ”等问题。如果不了解对业务影响最大的因素,这样的努力往往是徒劳的。

有了以上概述的方法,就可以摒弃那些会降低安全计划有效性的 “喷洒”和 “祈祷”工作,开始真正解决对业务最重要的问题——不仅是技术方面,还有对核心业务关系的影响。

通过将重点放在关键业务资产上,安全团队将大大提高工作效率。更进一步的是,安全团队可以站在企业的首席执行官和董事会的角度思考问题,将他们关心的问题作为自己的首要任务。这种协同作用将使沟通更加顺畅,优先事项更加一致,是企业成功运营的秘诀。

参考来源:

https://thehackernews.com/2024/05/4-step-approach-to-mapping-and-securing.html

![[数据集][目标检测]叶子计数检测数据集VOC+YOLO格式240张1类别](https://img-blog.csdnimg.cn/direct/fa8b709df1d244a4b03111351d73f050.png)

![正点原子[第二期]Linux之ARM(MX6U)裸机篇学习笔记-25 多点电容触摸屏实验](https://img-blog.csdnimg.cn/direct/615aa98d079b47c48025e1e8d26e49f4.png)