输入输出安全防护指南

在现代网络应用程序中,输入输出的安全性是至关重要的。未经验证的输入和未编码的输出可能导致严重的安全漏洞,如SQL注入、跨站脚本攻击(XSS)等。本文将详细讨论如何通过输入验证和输出编码来确保应用程序的安全性。

严格验证所有不受信任的输入参数

所有不受信任的输入参数(例如外部接口的输入)必须进行严格验证。这包括来自应用程序数据库的数据和所有URL请求的参数,如GET参数、POST参数、HIDDEN表单字段、COOKIES参数、HTTP请求头或环境变量。

为什么要严格验证?

未经验证的输入可能包含恶意代码,利用这些代码攻击者可以绕过安全机制,进行未授权的操作。例如,SQL注入攻击利用未验证的输入在数据库查询中插入恶意SQL代码,从而获取或修改数据库中的敏感信息。通过严格验证输入参数,可以有效防止这些潜在的攻击。

验证的具体措施

- 数据类型验证:确保输入的数据类型与预期的类型一致。例如,如果预期输入为整数类型,那么输入应当只能为整数。

- 长度验证:检查输入的长度是否在允许范围内。例如,用户名的长度可能需要限制在3到20个字符之间。

- 格式验证:使用正则表达式等工具检查输入是否符合预期格式。例如,电子邮件地址应符合标准的邮件格式。

- 范围验证:对于数值类型的输入,检查其是否在预期的数值范围内。例如,年龄应在0到120岁之间。

- 预期值验证:对于枚举类型的输入,检查其是否在允许的选项中。例如,性别字段应只能为“男”或“女”。

在服务器端进行安全相关的输入验证

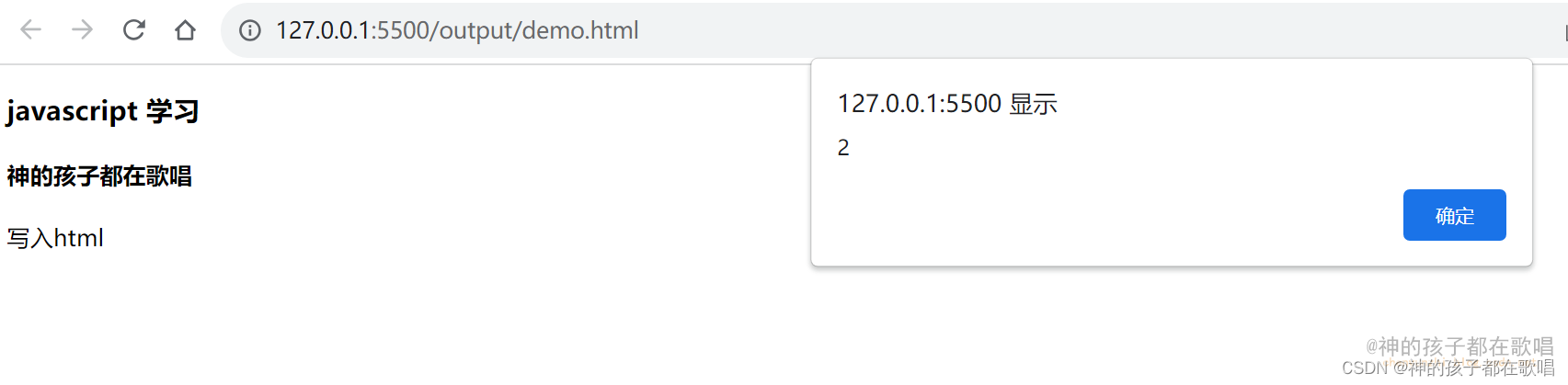

安全相关的输入验证必须在服务器端进行。虽然客户端验证(如JavaScript验证)可以提升用户体验,但它无法防止客户端的攻击,因为攻击者可以绕过或修改客户端脚本。因此,服务器端验证是确保输入安全的唯一有效方法。

服务器端验证的优势

- 不可绕过:服务器端验证是在服务器上进行的,攻击者无法通过修改客户端脚本来绕过验证。

- 集中管理:所有的验证逻辑集中在服务器端,更易于维护和更新。

- 兼容性:服务器端验证与所有客户端平台兼容,不受不同浏览器或设备的影响。

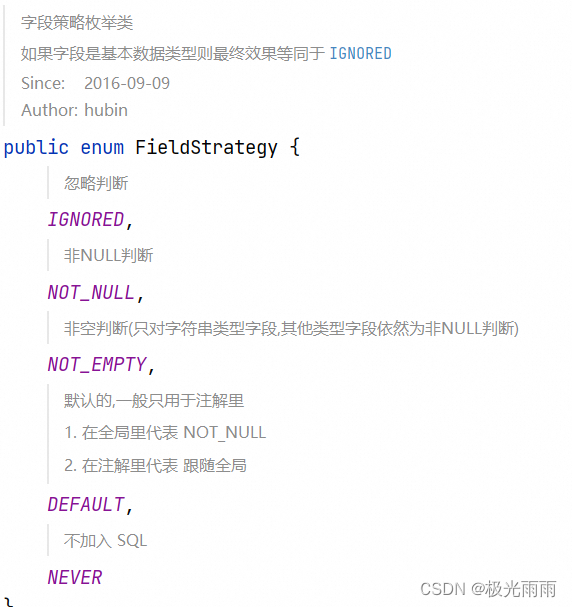

使用主动验证模型(白名单)进行输入验证

输入验证应该使用积极的验证模型(白名单),即只接受符合预期数据结构的数据,而不是仅仅拒绝恶意数据。具体需要根据业务功能进行检查,包括数据类型、大小、范围、格式和期望值等。

示例

- 数字类型:只接受数值类型的数据,而非字符串类型。例如,年龄字段应只接受整数输入。

- 大小限制:对数值类型进行限制,如年龄只能在0到120之间。

- 格式限制:字符串只允许特定字符,如仅允许字母“a-z”和“A-Z”。

- 预期值限制:对于枚举类型字段,如性别字段,应只能接受“男”或“女”。

通过这种方式,可以有效限制输入内容,防止恶意数据进入系统。

根据上下文进行输出编码

所有输出到页面上的数据都需要根据上下文进行输出编码,尤其是来自不受信任的输入。这可以防止各种输出编码相关的攻击,例如跨站脚本攻击(XSS)。

各种上下文的编码方法

- HTML上下文:使用HTML实体编码。例如,将

<编码为<,将>编码为>。这可以防止HTML标签被解析为实际的HTML元素。 - URL上下文:使用URL编码。例如,将空格编码为

%20。这可以确保URL中的特殊字符不会被错误解析。 - JavaScript上下文:使用JavaScript转义。例如,将

"编码为\"。这可以防止恶意JavaScript代码在页面上执行。 - CSS上下文:使用CSS转义。例如,将

<编码为\3C。这可以防止恶意CSS代码影响页面样式。

为什么需要输出编码?

输出编码可以确保即使恶意数据进入了系统,也不会被解释为代码执行。例如,如果用户输入包含<script>标签,而这些标签未被编码,那么当数据输出到网页时,浏览器会将其解析为实际的JavaScript代码并执行,导致XSS攻击。通过输出编码,可以将这些特殊字符转换为普通文本,避免其被解释为代码。

综合实例:输入验证和输出编码的实践

以下是一个综合实例,展示了如何在实际开发中应用输入验证和输出编码。

用户注册示例

假设我们有一个用户注册表单,包含以下字段:用户名、密码、电子邮件地址。

- 输入验证

- 用户名:只允许字母和数字,长度在3到20个字符之间。

- 密码:长度在8到20个字符之间,必须包含至少一个字母和一个数字。

- 电子邮件地址:必须符合标准的电子邮件格式。

import re

def validate_username(username):

if re.match("^[a-zA-Z0-9]{3,20}$", username):

return True

return False

def validate_password(password):

if re.match("^(?=.*[A-Za-z])(?=.*\d)[A-Za-z\d]{8,20}$", password):

return True

return False

def validate_email(email):

if re.match("^[a-zA-Z0-9_.+-]+@[a-zA-Z0-9-]+\.[a-zA-Z0-9-.]+$", email):

return True

return False

- 输出编码

在将用户输入的数据输出到网页时,进行相应的编码。

<!DOCTYPE html>

<html>

<head>

<title>用户注册</title>

</head>

<body>

<h1>欢迎,<%= escape_html(username) %>!</h1>

</body>

</html>

# escape_html函数的实现

def escape_html(text):

return text.replace("&", "&").replace("<", "<").replace(">", ">").replace("\"", """).replace("'", "'")

总结

通过以上措施,我们可以有效地防止输入输出相关的安全问题,确保应用程序的安全性。输入验证和输出编码是确保应用程序安全的两大关键步骤,开发者在实际开发中必须严格遵循这些原则。

希望本文能帮助开发者在实际开发中更好地理解和应用输入输出安全防护措施,构建更加安全可靠的网络应用程序。

参考链接

- OWASP Input Validation Cheat Sheet

- OWASP Output Encoding Cheat Sheet

- CWE-116: Improper Encoding or Escaping of Output

- W3C HTML Specification

- Mozilla Developer Network (MDN) Web Docs

![[.NET开发者的福音]一个方便易用的在线.NET代码编辑工具.NET Fiddle](https://img-blog.csdnimg.cn/img_convert/b9f31a048c2c9418a56cd9bb14a46d10.png)