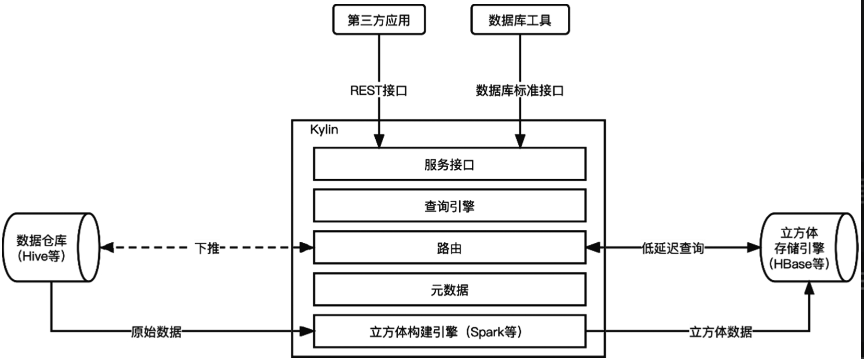

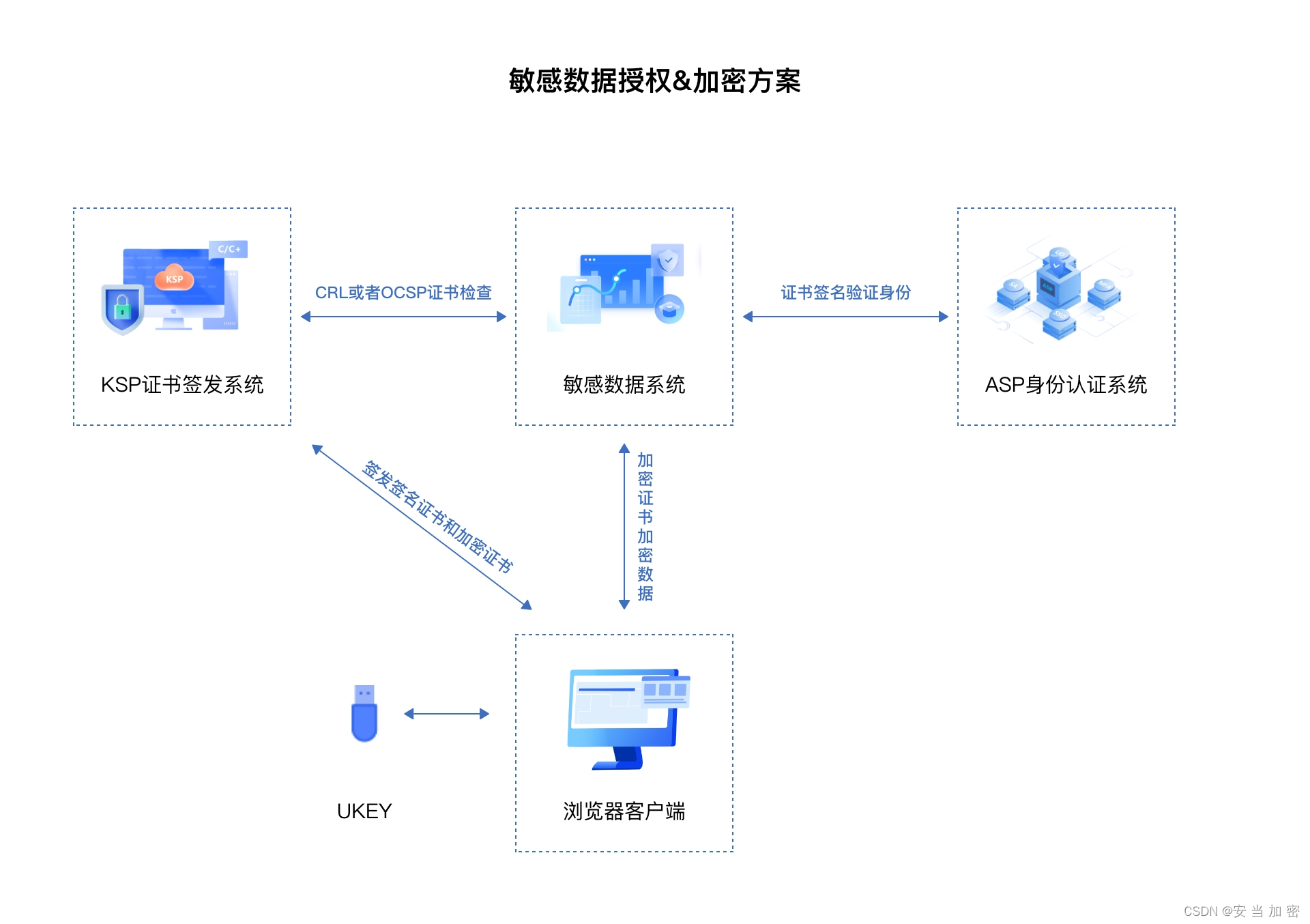

需求背景:解决敏感数据的访问授权和安全传输。

KSP密钥管理系统结合USB Key实现CA证书签发的过程可以大致分为以下几个步骤:

1. 生成密钥对:

- 用户首先使用USB Key生成一对密钥,包括公钥和私钥。公钥用于加密和验证数字签名,而私钥用于解密和生成数字签名。

2. USB Key存储私钥和证书:

- 生成的私钥被安全地存储在USB Key的硬件密码卡中,确保私钥永远不会被明文导出,具有最高级别的安全性。

- USB Key还可以存储数字证书,这是后续CA证书签发过程中的重要部分。

3. 用户向CA申请证书:

- 用户通过USB Key将公钥和一些个人信息(如姓名、电子邮件等)提交给CA(证书颁发机构)。

- 在此过程中,USB Key可以作为一种安全的认证手段,确保提交的信息来自真实的用户。

4. CA验证用户身份:

- CA会验证用户的身份,以确保用户的真实性和合法性。验证方式可能包括核实用户的身份证明文件、电话确认等。由于USB Key的参与,这个验证过程可以更加安全,因为USB Key提供了硬件级别的保护。

5. CA签发证书:

- 经过身份验证后,CA会使用自己的私钥对用户的公钥和个人信息进行数字签名,生成数字证书。

- 数字证书包含了用户的公钥、个人信息以及CA的数字签名,确保证书的真实性和合法性。

6. CA发布证书并存储于USB Key:

- CA将签发的数字证书发布到公共的证书库中,同时也可以通过安全的方式将证书写入USB Key。这样,用户就可以通过USB Key方便地携带和使用自己的数字证书了。

7. 用户使用数字证书:

- 用户在进行加密通信或进行数字签名时,可以使用USB Key中的私钥进行解密或生成数字签名。

- 同时,其他用户也可以通过USB Key中的公钥来验证数字签名的真实性,从而确认用户的身份和公钥的真实性。

综上所述,KSP密钥管理系统结合USB Key实现CA证书签发,可以确保密钥和证书的安全存储和传输,同时提高身份认证的安全性和便捷性。这种方案在网络安全领域具有重要的应用价值。

安当ASP身份认证系统作为身份认证网关,结合USB Key实现用户身份认证的过程可以清晰地分为以下几个步骤:

1. 注册与绑定:

- 用户首先需要在安当ASP身份认证系统中进行注册,并绑定其USB Key。这一过程中,系统可能会要求用户设置一些基本的账户信息,如用户名、密码等。

- 在绑定USB Key时,系统可能会要求用户插入USB Key,并通过特定的操作来验证USB Key的有效性,并建立用户与USB Key之间的关联关系。

2. 用户登录:

- 当用户需要访问受保护的资源时,他们会被重定向到安当ASP身份认证系统的登录页面。在登录页面,用户需要插入其USB Key,并输入用户名和密码进行登录。系统会首先验证用户名和密码的正确性。如果验证通过,系统会进一步读取USB Key中的证书信息,以进行更高级别的身份验证。

3. USB Key身份验证:

- 安当ASP身份认证系统会读取USB Key中的证书,并使用认证机构的公钥对证书进行验证,以确保证书的真实性和有效性。同时,系统还会检查USB Key的硬件标识符和其他安全特性,以确保USB Key的合法性和未被篡改。

- 如果USB Key的身份验证通过,系统会认为用户是合法的,并允许其访问受保护的资源。

4. 后续操作:

- 一旦用户通过USB Key身份验证,他们就可以访问受保护的资源,如应用程序、数据等。在整个会话期间,用户的身份都会由安当ASP身份认证系统持续验证,以确保只有合法的用户才能访问系统资源。

5. 安全性与优势:

- 使用USB Key进行身份认证提供了硬件级别的安全保护,因为私钥被存储在USB Key中,无法被轻易复制或窃取。

- 同时,USB Key还可以与用户的身份信息进行绑定,使得只有特定的用户才能使用特定的USB Key进行登录。

- 安当ASP身份认证系统作为身份认证网关,可以结合多种认证方式(如用户名密码、USB Key、生物识别等),提供灵活且安全的身份认证解决方案。

综上所述,安当ASP身份认证系统结合USB Key实现用户身份认证,通过硬件级别的安全保护和灵活的认证方式,为用户提供了高效、安全的身份验证服务。

国密加密证书对数据通信加密的过程可以清晰地分为以下几个步骤:

1. 密钥生成

- 会话秘钥生成:首先,系统会生成一个随机的对称密钥,这个密钥被称为会话秘钥。会话秘钥的长度可以是128位或256位,具体长度根据实际需求选择。

2. 加密数据

- 使用SM4算法:然后,使用SM4算法对需要进行通信的明文数据进行加密。SM4是一种分组密码算法,它将明文数据分为若干个块,每个块的长度为128位。接着,使用之前生成的会话秘钥对每个块进行加密。

3. 会话秘钥加密

- 使用SM2算法:由于会话秘钥是对称密钥,需要以一种安全的方式将其传递给接收方。这里,使用SM2算法对会话秘钥进行加密。SM2是一种非对称密码算法,它需要一个公钥和一个私钥。发送方首先获取接收方的公钥,然后使用这个公钥对会话秘钥进行加密。

4. 数据封装

- 封装数据包:将经过SM4算法加密的数据和经过SM2算法加密的会话秘钥封装成一个数据包。同时,还会在这个数据包中添加相关的校验码和其他参数,以确保数据在传输过程中的完整性和准确性。

5. 发送数据包

- 发送至接收方:最后,将封装好的数据包通过通信网络发送给接收方。

6. 接收方解密过程

- 获取会话秘钥:接收方在收到数据包后,首先使用自己的私钥对数据包中的会话秘钥进行解密,从而获取到用于解密数据的对称密钥。

- 解密数据:接着,接收方使用SM4算法和获取到的会话秘钥对数据包中的加密数据进行解密,得到原始的明文数据。

- 数据校验:最后,接收方还会对解密后的明文数据进行校验,确保数据的完整性和准确性。

7. 数据处理

- 存储或显示:根据实际需求,接收方可以对解密后的明文数据进行处理,例如将其存储到数据库中或显示在界面上。

- 这个过程充分利用了国密算法(如SM2和SM4)的优势,确保了数据在通信过程中的安全性和保密性。同时,通过密钥的生成、加密、封装和传输等步骤,实现了对数据的全方位保护。

文章作者:五台 ©本文章解释权归安当西安研发中心所有