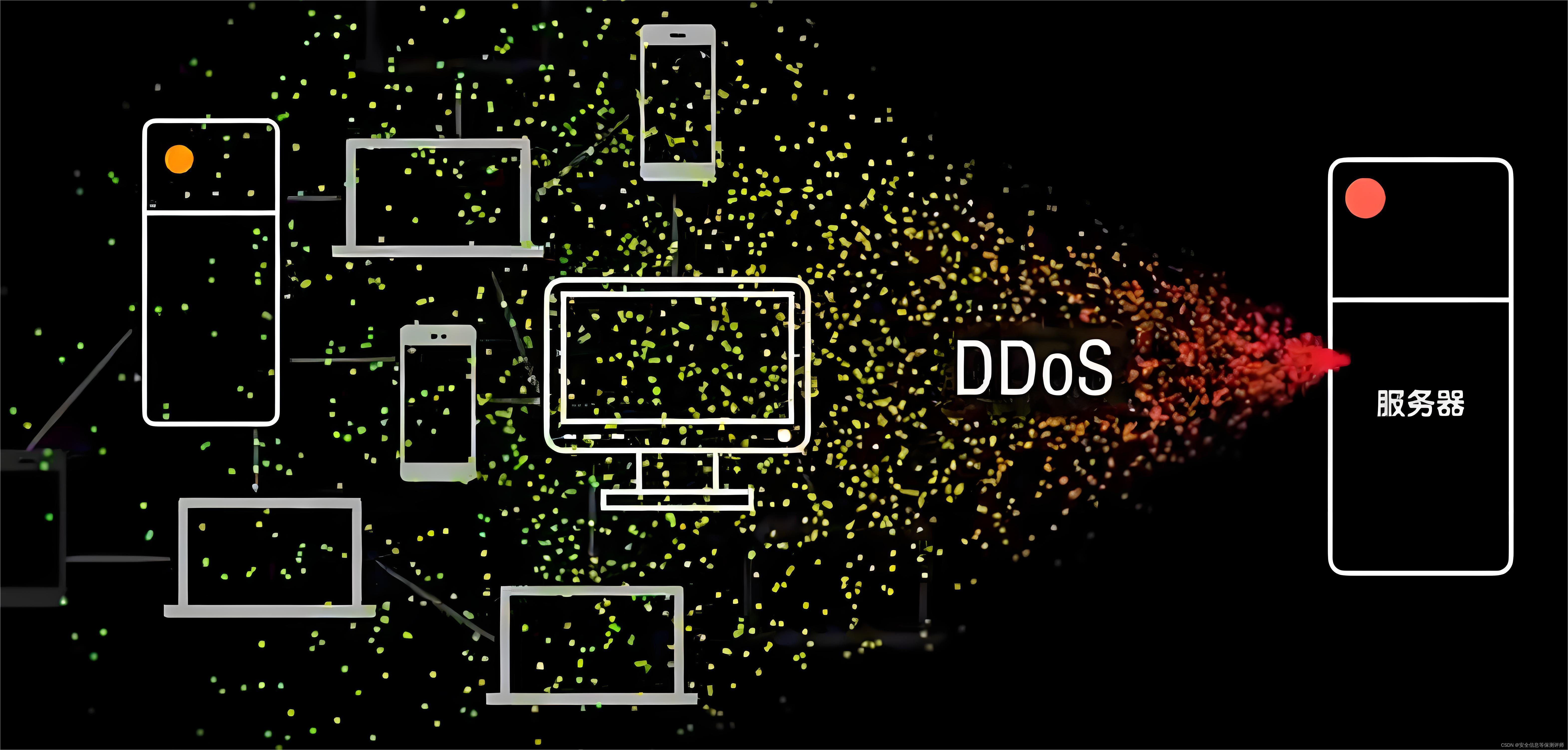

在数字化时代的浪潮中,网络攻击已成为一种新型的战争手段。其中,分布式拒绝服务攻击(DDoS)以其强大的破坏力和隐蔽性,成为网络安全领域的一大挑战。DDoS攻击通过发动海量的恶意流量,如同狂风暴雨般席卷目标服务器或网络资源,使其无法正常提供服务,给企业和个人用户带来巨大的经济损失和安全隐患。本文将深入剖析DDoS攻击的原理、危害以及应对策略,并结合具体案例,揭示这场“网络风暴”背后的真相。

DDoS攻击的原理:

DDoS攻击的核心原理是利用大量的“僵尸网络”(Botnet)发起攻击。黑客首先通过各种手段控制大量的计算机,使其成为“僵尸”机器,然后利用这些机器发起大量的网络请求,这些请求汇聚成庞大的流量,向目标服务器或网络资源发起冲击。由于这些请求来自众多不同的源,因此非常难以区分哪些是正常的用户请求,哪些是恶意的攻击流量。一旦目标服务器或网络资源无法承受如此巨大的流量冲击,就会出现响应迟缓、服务中断甚至崩溃的情况。

DDoS攻击的危害:

-

业务中断: DDoS攻击导致目标服务器或网络资源无法正常工作,从而使得相关的业务活动无法进行,造成直接的经济损失。例如,2016年,美国大型电信运营商Verizon遭受了严重的DDoS攻击,导致部分地区的网络服务瘫痪,给公司带来了巨大的经济损失。这次攻击不仅影响了Verizon的业务运营,还波及到了依赖其网络服务的其他企业和个人用户,造成了连锁反应。

-

数据泄露: 在某些情况下,DDoS攻击可能伴随着数据泄露。黑客在发起攻击的同时,可能会利用其他漏洞窃取服务器上的敏感数据,如用户信息、商业机密等。例如,2017年,Equifax遭受了一次大规模的数据泄露事件,攻击者利用了一个未公开的漏洞在Equifax的网站上上传了恶意软件,导致超过1.45亿用户的个人信息被盗取。这些泄露的数据包括姓名、社会安全号码、出生日期等敏感信息,给用户的隐私和财产安全带来了严重威胁。

-

信誉受损: DDoS攻击会严重影响企业的声誉和品牌形象。一旦用户无法访问服务或遭受攻击带来的不便,他们可能会失去对企业的信任,转而选择其他竞争对手。例如,2015年,著名的在线支付平台PayPal遭受了一次DDoS攻击,导致用户无法正常完成交易。这次攻击不仅影响了PayPal的业务运营,还引发了用户的不满和抱怨,对PayPal的声誉造成了负面影响。

应对DDoS攻击的策略:

-

预防措施: 企业应建立完善的网络安全防护体系,包括防火墙、入侵检测系统(IDS)、入侵防御系统(IPS)等,以识别和阻断潜在的恶意流量。此外,定期进行网络安全审计和漏洞扫描也是必要的措施。例如,某大型电商平台在遭遇DDoS攻击前,就通过加强网络安全防护措施,及时发现并修复了潜在的安全漏洞,从而有效抵御了攻击。

-

流量清洗: 对于已经发生的DDoS攻击,流量清洗是一种有效的应对策略。通过专业的流量清洗设备或服务,将恶意流量从正常流量中分离出来,从而保护目标服务器或网络资源不受攻击。例如,某金融机构在遭受DDoS攻击时,迅速启用了流量清洗服务,成功将恶意流量引导至专门的处理中心,从而减轻了攻击对业务系统的影响。

-

应急预案: 企业应制定详细的DDoS攻击应急预案,明确在攻击发生时各部门的职责和应对流程。这样在攻击发生时,可以迅速启动应急预案,减轻攻击带来的影响。例如,某云服务提供商在遭受DDoS攻击后,立即启动了预先制定的应急预案,迅速协调各方资源,成功缓解了攻击带来的影响,并确保了客户业务的稳定运行。

-

法律手段: 对于发起DDoS攻击的黑客,企业可以采取法律手段进行追究。通过收集证据并向执法机构报告,可以追究黑客的法律责任,从而起到一定的震慑作用。例如,某网络安全公司在协助客户应对DDoS攻击的过程中,成功追踪到了攻击者的藏身之处,并将相关证据提交给执法机构。最终,黑客被绳之以法,为受害者挽回了损失。

总结:

DDoS攻击作为网络安全领域的一大挑战,对企业和个人用户都构成了严重威胁。通过了解DDoS攻击的原理、危害及应对策略,我们可以更好地保护自己的网络安全,减少潜在的损失。同时,政府、企业和个人都应加强网络安全意识,共同维护网络空间的安全与稳定。只有这样,我们才能在数字化时代的浪潮中屹立不倒,共同构建一个安全、和谐的网络环境。