读人工智能时代与人类未来笔记14_管控人工智能

news2026/2/13 16:09:20

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.coloradmin.cn/o/1695548.html

如若内容造成侵权/违法违规/事实不符,请联系多彩编程网进行投诉反馈,一经查实,立即删除!相关文章

cnVcXsrv 21.1.13.1—VcXsrv 21.1.13中文版本简单说明~~

对于VcXsrv的使用目的和用途相信大家都很了解。前不久VcXsrv做了更新,并且将项目托管到github上了。链接如下:

VcXsrv: Windows X-server based on the xorg git sourceshttps://github.com/marchaesen/vcxsrv也可以简单查看如下链接:

VcXs…

python数据分析——字符串和文本数据2

参考资料:活用pandas库

1、字符串格式化

(1)格式化字符串 要格式化字符串,需要编写一个带有特殊占位符的字符串,并在字符串上调用format方法向占位符插入值。

# 案例1

varflesh wound

s"Its just a {}"

p…

AI大模型探索之路-实战篇7:Function Calling技术实战:自动生成函数

系列篇章💥

AI大模型探索之路-实战篇4:深入DB-GPT数据应用开发框架调研 AI大模型探索之路-实战篇5:探索Open Interpreter开放代码解释器调研 AI大模型探索之路-实战篇6:掌握Function Calling的详细流程 目录 系列篇章Ὂ…

Python自动化工具(桌面自动化、Web自动化、游戏辅助)

工具介绍

连点工具是一款可以模拟键鼠后台操作的连点器工具。支持鼠标连点、键鼠脚本录制,支持辅助您实现办公自动化以及辅助游戏操作。功能简洁易用,非常方便操作。连点工具让您在在玩游戏、网购抢购的时候全自动点击鼠标!主要功能有&#…

Amesim应用篇-制冷剂压焓图软件Coolpack简介与冷媒流量评估

前言

空调系统仿真不可避免的会涉及到冷媒的物性参数、压焓图等信息。冷媒的物性可以在Amesim中自带的模型中查看。而压焓图可以通过Coolpack软件绘制。

一 软件介绍

Coolpack是个独立的小程序,集成了各种冷媒的性能参数,可以直观查看冷媒工作工况曲线…

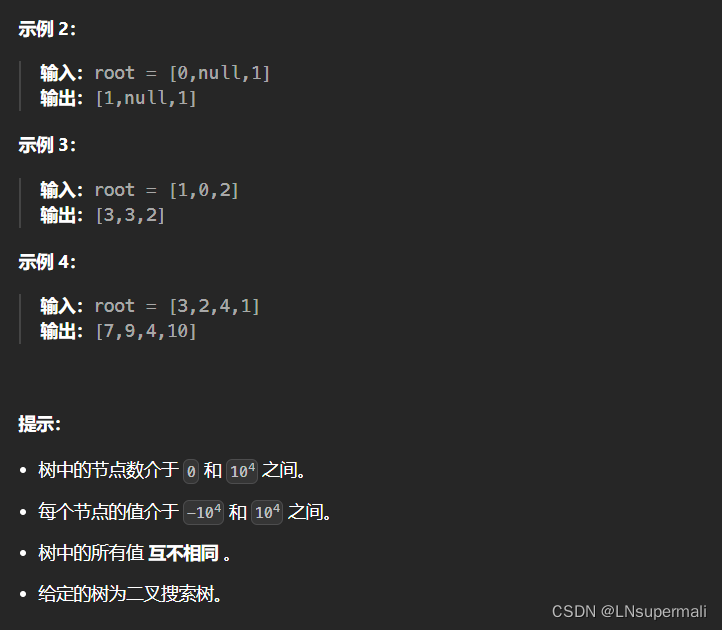

力扣538. 把二叉搜索树转换为累加树

Problem: 538. 把二叉搜索树转换为累加树 文章目录 题目描述思路复杂度Code 题目描述 思路 利用二叉搜索树中序遍历的特性,**降序遍历(此处是想表达先遍历其右子树再遍历其左子树这样遍历的过程中每个节点值得大小排序是降序得)**其节点&…

【css3】02-css3新特性之选择器篇

目录 1 属性选择器 2 结构伪类选择器

3 其他选择器

:target和::selection ::first-line和::first-letter

4 伪类和伪元素的区别

伪类(Pseudo-classes)

伪元素(Pseudo-elements)

伪类和伪元素的区别 1 属性选择器 ☞ 属性选…

揭秘《庆余年算法番外篇》:范闲如何使用维吉尼亚密码解密二皇子密信

❤️❤️❤️ 欢迎来到我的博客。希望您能在这里找到既有价值又有趣的内容,和我一起探索、学习和成长。欢迎评论区畅所欲言、享受知识的乐趣! 推荐:数据分析螺丝钉的首页 格物致知 终身学习 期待您的关注 导航: LeetCode解锁100…

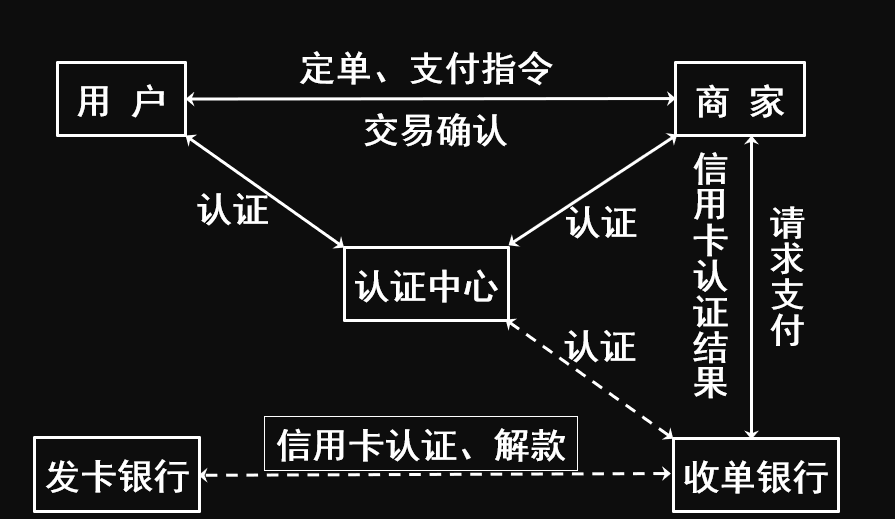

网络安全之安全协议浅谈

安全协议 安全协议概述安全协议分类IPSecIPSec安全协议IPSec架构IPSec封装模式AH协议ESP协议SET协议SET协议电子交易模型SET协议安全目标认证中心CA 安全协议概述

安全协议是信息交换安全的核心,它在网络不同层次上、针对不同应用,通过对各种密码学技术…

[SCTF2019]babyre

打开看看还是有花指令 解除后首先pass1是解maze,好像又是三维的 x是25,也就是向下跳五层,注意是立体的 得到 passwd1: ddwwxxssxaxwwaasasyywwdd

接着往下看

有一个加密函数IDA逆向常用宏定义_lodword-CSDN博客

unsigned __int64 __fastca…

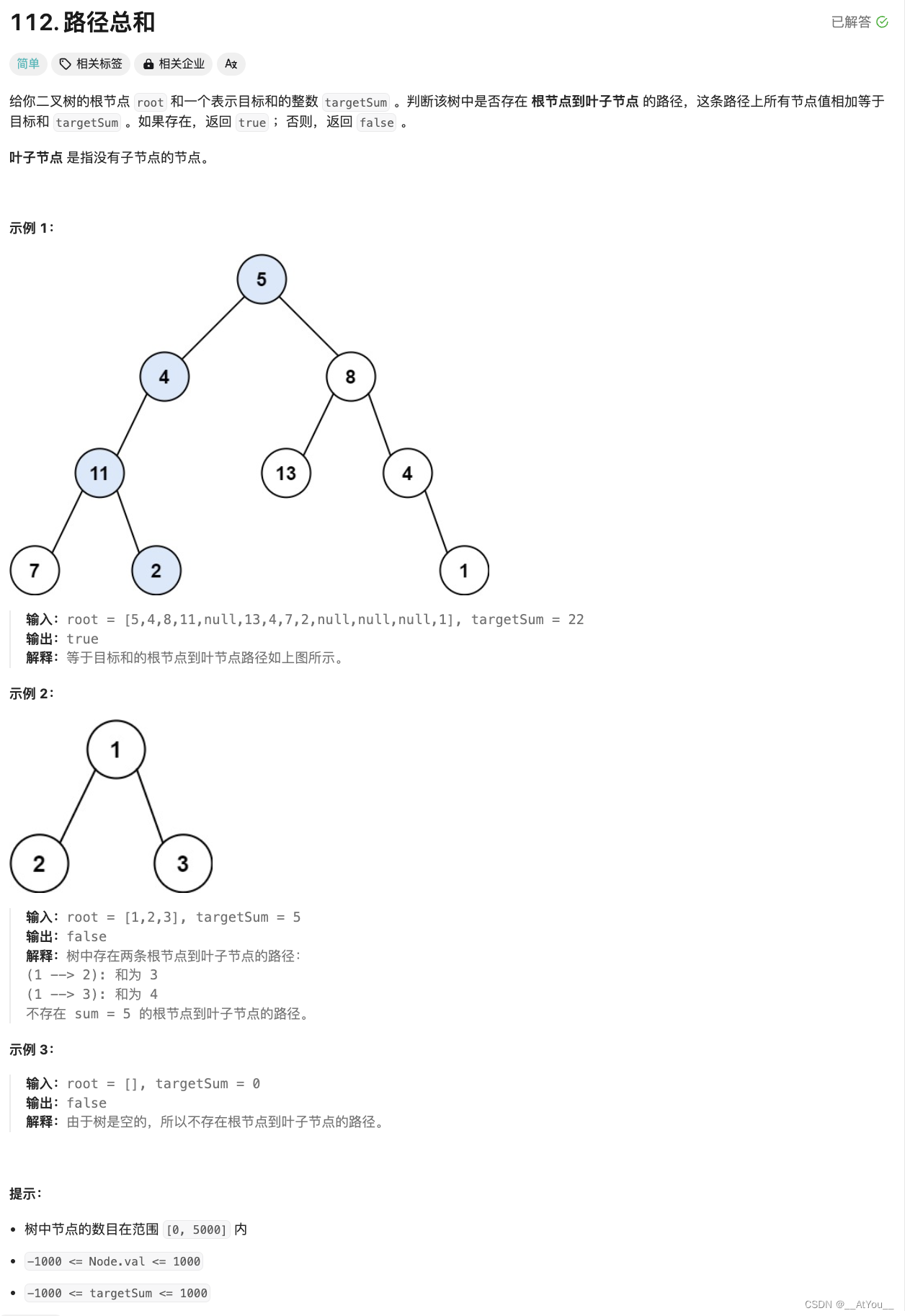

Golang | Leetcode Golang题解之第112题路径总和

题目: 题解:

func hasPathSum(root *TreeNode, sum int) bool {if root nil {return false}if root.Left nil && root.Right nil {return sum root.Val}return hasPathSum(root.Left, sum - root.Val) || hasPathSum(root.Right, sum - roo…

文件编码格式查看和转换

1、查看文件编码格式

记事本:打开文件后,点击“文件”--“另存为”,可查看文件的编码格式。**Notepad**:打开文件后,即可在右下角查看文件的编码格式。vim:打开文件后,输入“:set fileencoding…

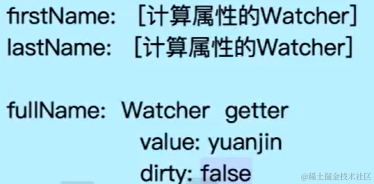

【Vue】computed 和 methods 的区别

概述

在使用时,computed 当做属性使用,而 methods 则当做方法调用computed 可以具有 getter 和 setter,因此可以赋值,而 methods 不行computed 无法接收多个参数,而 methods 可以computed 具有缓存,而 met…

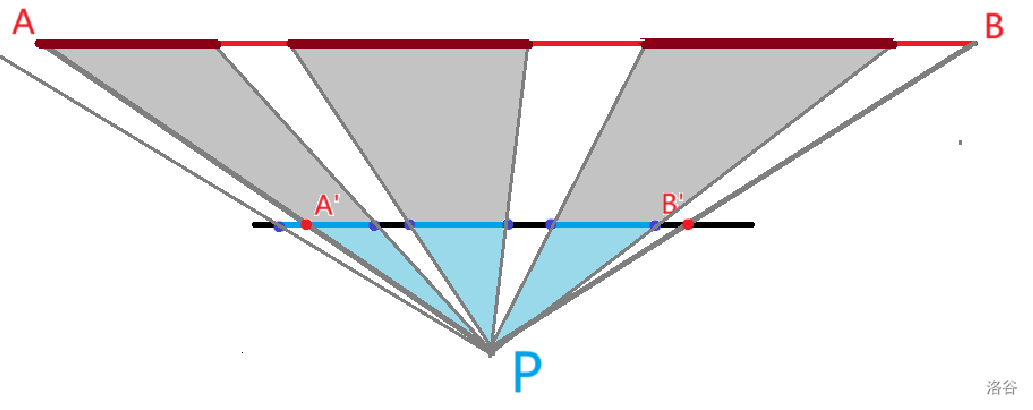

题解:CF1016E Rest In The Shades

题意 平面上有一个点光源 s s s 并以每秒 1 1 1 单位长度的速度从点 ( a , s y ) (a,sy) (a,sy) 移动到点 ( b , s y ) (b,sy) (b,sy),其中 s y < 0 sy<0 sy<0;在 x x x 轴正方向上有 n n n 不相交、不接触的挡板,第 i i i …

【DevOps】深入了解RabbitMQ:AMQP协议基础、消息队列工作原理和应用场景

目录

一、核心功能

二、优势

三、核心概念

四、工作原理

五、交换机类型

六、消息确认

七、持久性和可靠性

八、插件和扩展

九、集群和镜像队列

十、客户端库

十一、管理界面

十二、应用场景 RabbitMQ是一个基于AMQP协议的消息队列中间件,提供高可用、可…

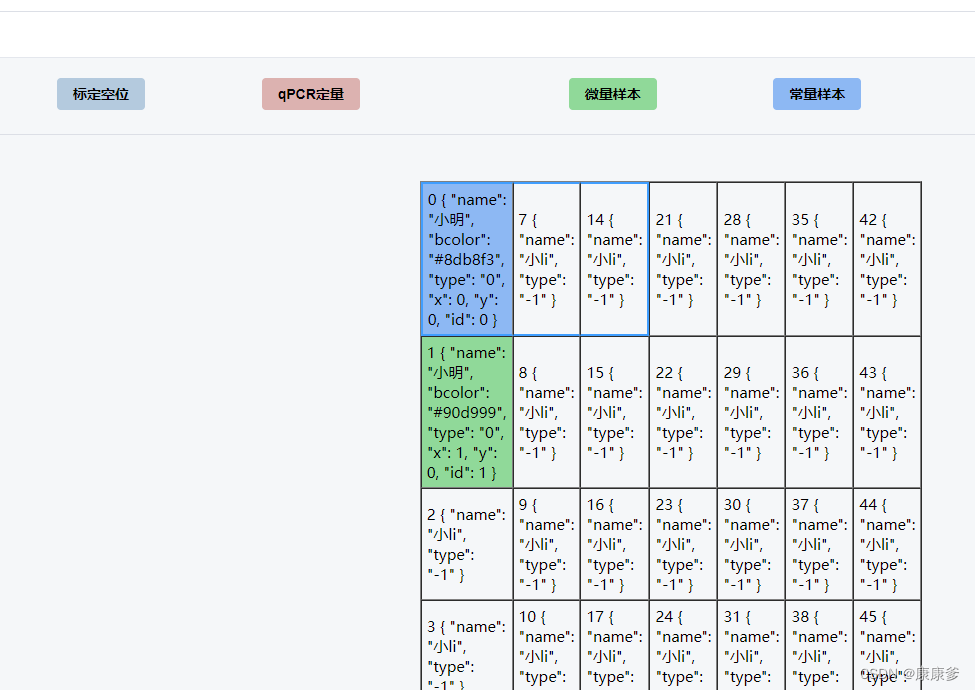

vue3 table 按住鼠标左键范围框选v2(选择逻辑优化,框选有值颜色不变,清空框选样式不变)

<template>{{ tabaleData }}<Params /><el-row><el-col :span"6"><el-button type"primary" click"loadData">导入样本表</el-button></el-col><el-col :span"2"><el-button type…

Qt for android 获取USB设备列表(一)Java方式 获取

简介 QtActivity 作为 Qt 应用程序的入口点,负责启动和配置 Qt 应用程序的信息, 后面我们继承 QtActivity 做自定义控制,了解一下 Activity 生命周期概念, 因为 QtActivity 继承自Android的activity,使用周期函数完成我…

![[SCTF2019]babyre](https://img-blog.csdnimg.cn/direct/60cc0cbdf2e64ca39118ca2bf8241b29.png)