前言:

非法BC植入网站安全应急,

在安全应急中,

总会需要大大小小的问题,

就像成长一样。

检测工具尽量使用轻量级的。。

本次演示环境 Windows Server 2008

问题排查步骤:

-

先判断服务器有没有被Rootkit

-

查看登录日志,任务计划,开机启动项

-

检测用户活动文件等

-

检查隐藏账户,注册表

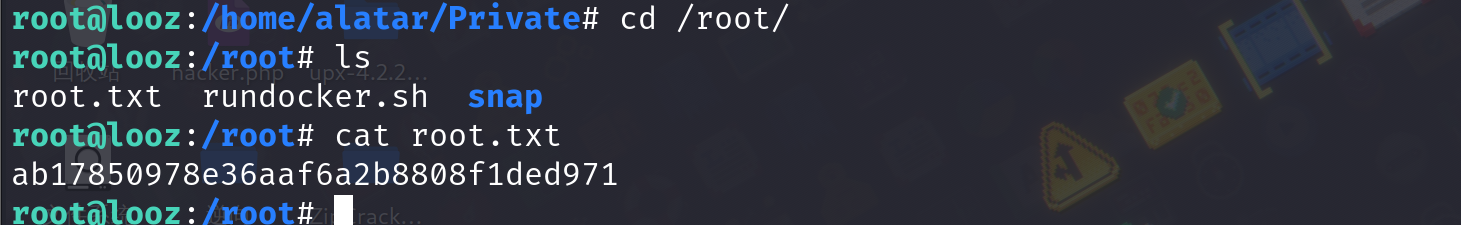

NO.1 检查服务器有没有被Rootkit

这一步很重要,如果被Rootkit(相当于被提权了),那只能重装系统了。

这里推荐两款检测工具,

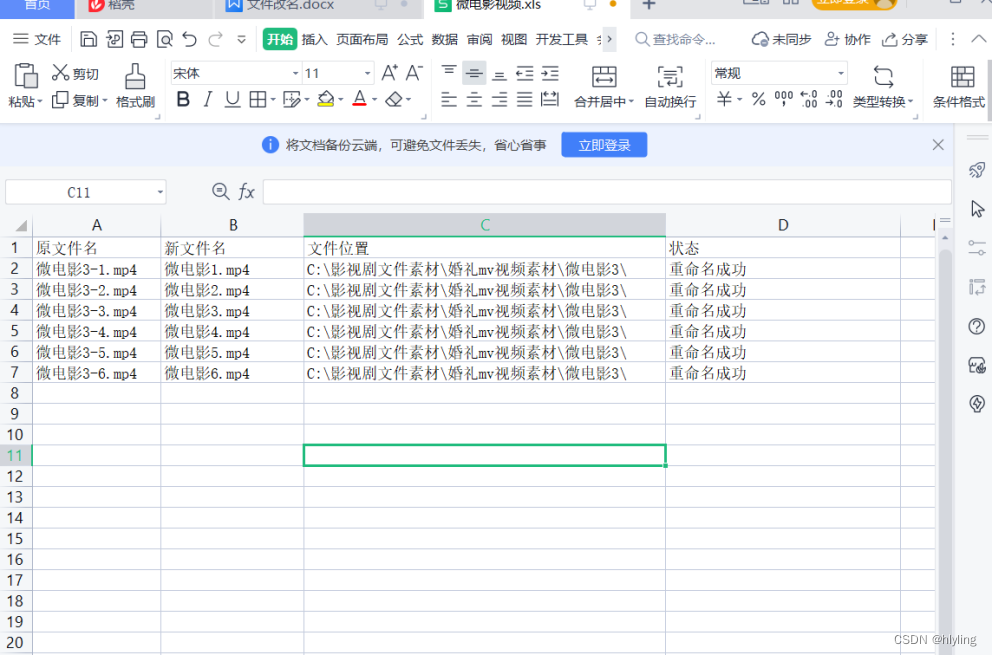

1. PCHunter

这款工具还是很强大的,

检测项也很多,方便判断各项有没有异常,

看的这基本可以判断服务器没有被Rootkit。

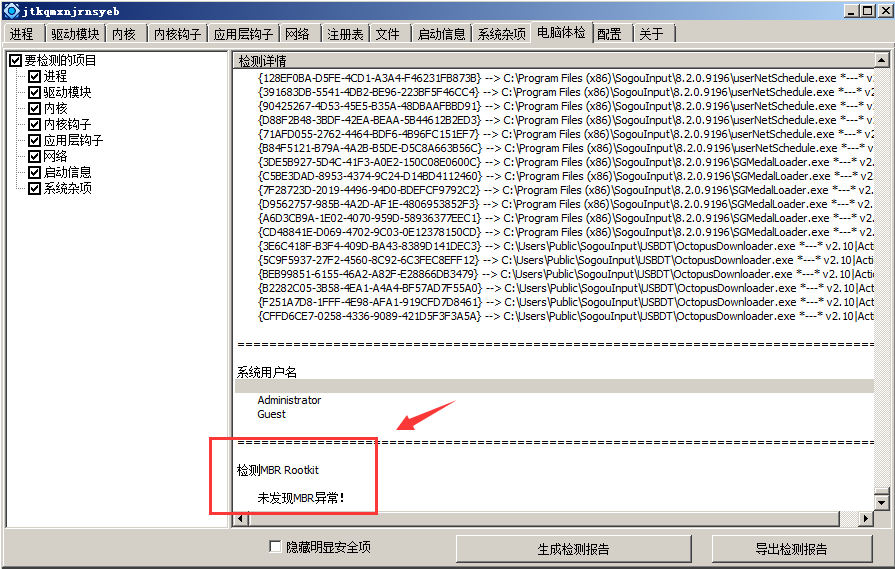

2. RootkitRevealer

这款工具也OK,问题就是版本有点老了,高版本服务器可能跑不起来,

这里也方便查看各项,

除了使用工具排查,最好再手动检测看看,

当然目前本菜还不会,/手动捂脸。

NO.2 检查登录日志,任务计划,开机启动项

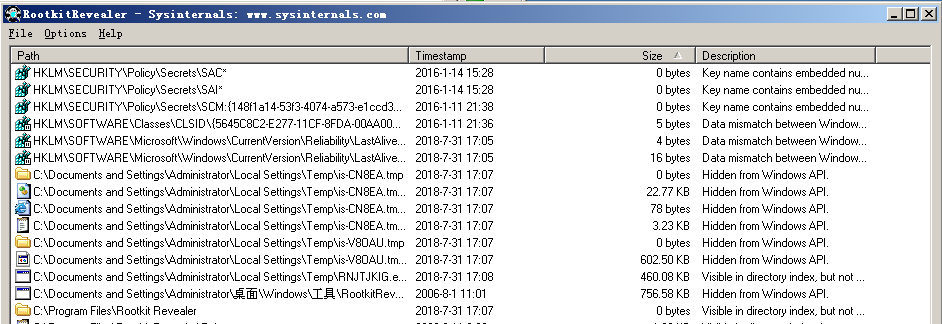

1.检查有没有异常登录情况

控制面板 -> 查看事件日志 -> Windows日志 -> 安全

可以根据登录日志去排查入侵日期,

也可以判断攻击者是不是通过爆破口令入侵的。

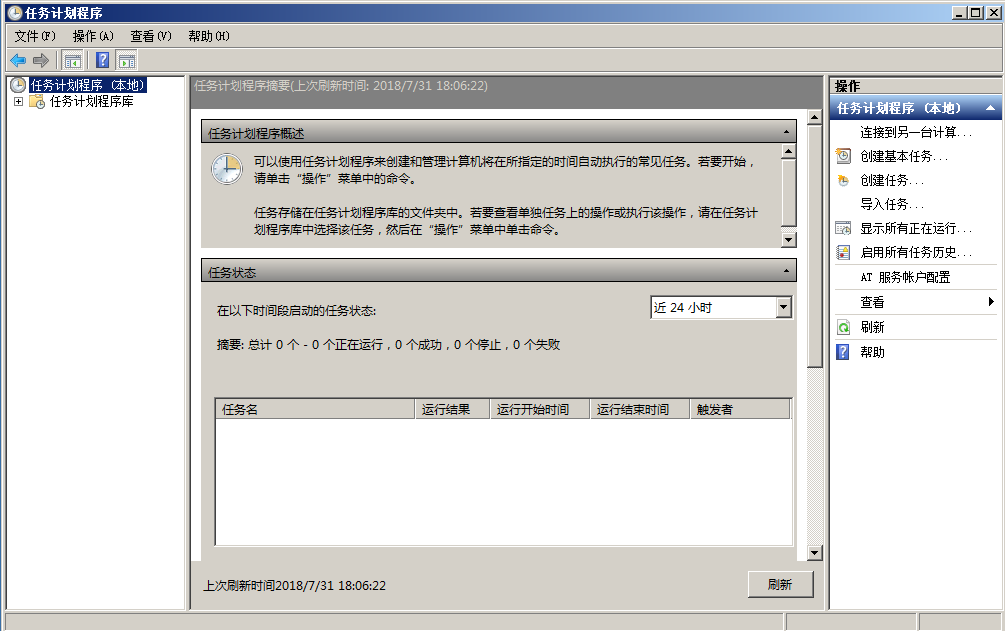

2.任务计划

主要目的是检查攻击者有没有设置定时任务运行恶意程序,

很多攻击者为了躲避管理员,设置凌晨运行恶意程序,到早上再自动关闭。

管理工具 -> 任务计划程序

3.开机启动项

这个好像没什么好解释了,

很多安全软件能够更准确的判断出恶意启动项,

然后找出程序,干掉。

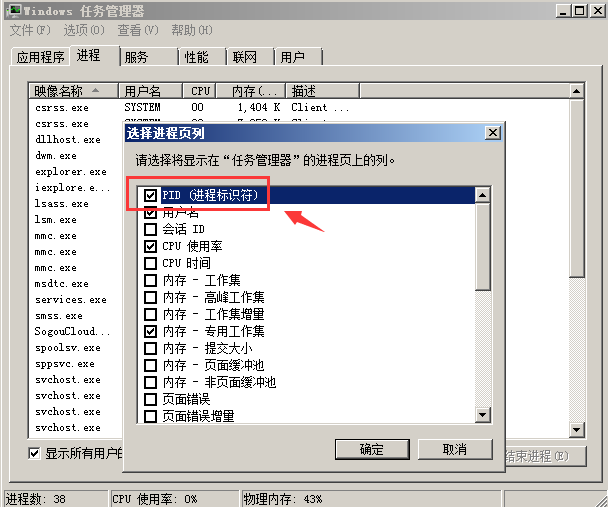

在任务管理器这里勾选PID,能够更快速的定位恶意进程。

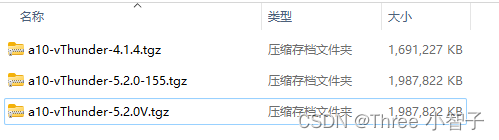

NO.3 检查活动文件

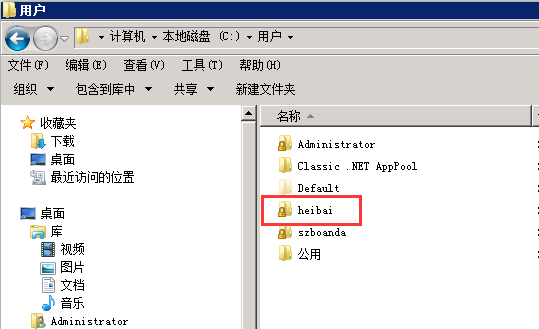

1.用户桌面文件

只要攻击者创建用户,或者用administrator账号在服务器上活动,就会留下痕迹。

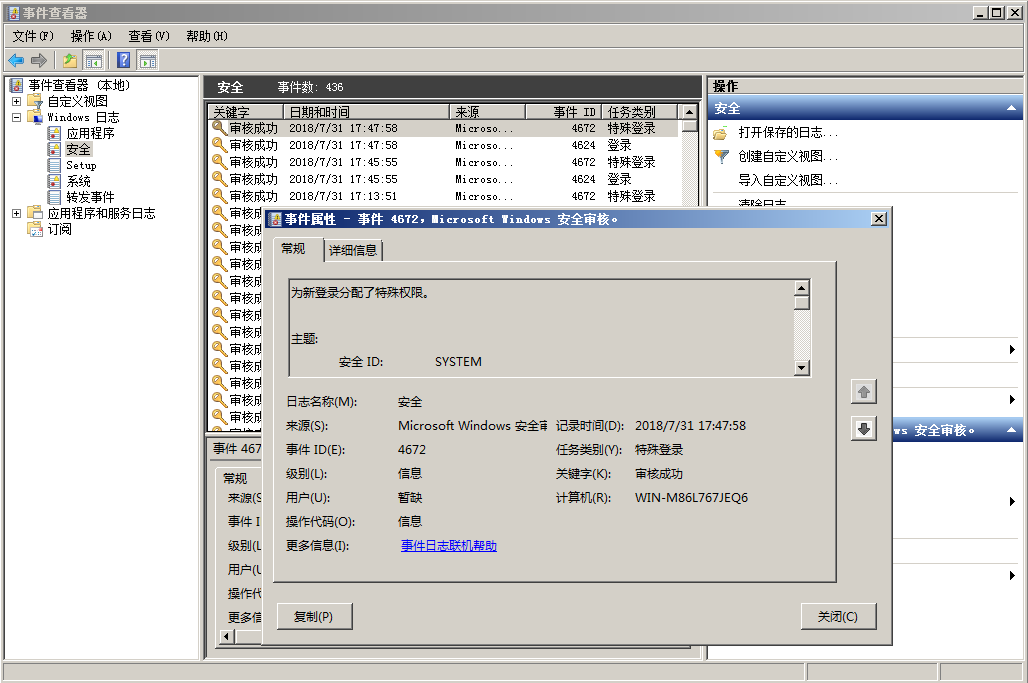

放一张之前应急的截图,

可以看到,heibai这个账号的遗留痕迹,

可以通过这些遗留文件获取攻击者的一些活动范围

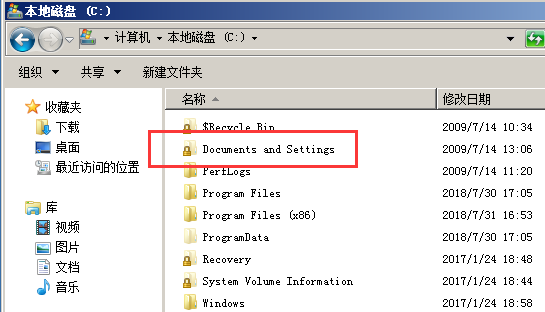

2.下载文件

路径:C:\Documents and Settings\cracker\桌面

用户的桌面,可能放有一些临时文件或下载的文件

这个文件夹一般是隐藏的,需要在文件夹选项设置显示,

通常情况下是拒绝访问的,可以参考一下这篇文章

https://jingyan.baidu.com/article/c910274bc7530acd361d2dca.html

3.用户的网络访问情况

路径:C:\Documents and Settings\cracker\Cookies

用户的网络访问情况,cookie 文件中可能会记录一些敏感信息

跟上面一样,也是隐藏的。。

4.程序安装的临时文件

路径:C:\Documents and Settings\cracker\Local Settings\Temp

一些程序安装、解压缩等操作可能会在该目录产生临时文件

5.最近浏览痕迹

路径:C:\Documents and Settings\cracker\Recent

用户最近访问过哪些文件或文件夹

6.上网的历史记录

路径:C:\Documents and Settings\cracker\Local Settings\History

用户上网的历史记录

7.临时文件

路径:C:\Documents and Settings\cracker\Local Settings\Temporary Internet Files

上网时产生的临时文件,不但会存储网页页面内容,还可能以临时文件的方式存储 一些下载的文件

NO.4 检查隐藏账号,注册表

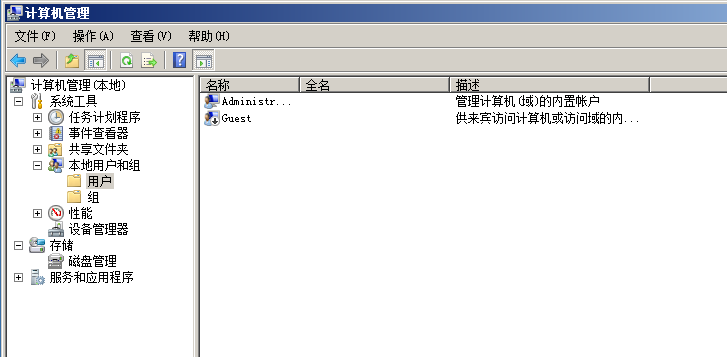

一些攻击者通常使用 $ 符号来创建隐藏账户,

这些账户输入 net user无法查看到,

我们可以通过 管理工具 -> 计算机管理 -> 用户

查看到这些隐藏用户。

关于注册表隐藏用户可以看看这里

https://www.cnblogs.com/wjvzbr/p/7906855.html

注册表也很重要,账户可以修改注册表来达到隐藏,

一些文件可以通过修改注册表达到再生,

前面说的一些安全工具都可以检查注册表,

这里推荐一个轻量级安全检查脚本,需要管理员权限运行

https://www.jb51.net/bat/498789.html

检查之后可以手工再去看看。