常见的网络安全攻击类型有很多,其中包括DOS和DDOS攻击、中间人攻击、SQL注入攻击、勒索攻击、网络攻击、蛮力攻击等,接下来这篇文章为大家介绍一下{BANNED}最佳常见的11种网络安全攻击类型,快来看看吧。

1、DOS和DDOS攻击

拒绝服务攻击旨在使系统资源不堪重负,以至于无法回复合法服务请求。分布式拒绝服务攻击与此类似,因为它也试图耗尽系统的资源。DDoS攻击由攻击者控制的大量受恶意软件感染的主机发起。这些被称为拒绝服务攻击,因为受害网站无法为想要访问它的人提供服务。

2、MITM攻击

中间人类型的网络攻击是指网络安全漏洞,使攻击者有可能窃听两个人、网络或计算机之间来回发送的数据。它被称为中间人攻击,因为攻击者将自己定位在中间或试图通信的两方之间。实际上,攻击者正在监视两方之间的交互。

在MITM攻击中,涉及的两方感觉就像他们正常进行通信一样。他们不知道的是,实际发送消息的人在消息到达目的地之前非法修改或访问了消息。保护您和您的组织免受MITM攻击的一些方法是在接入点上使用强加密或使用虚拟专用网络。

3、网络钓鱼攻击

当恶意行为者发送看似来自可信、合法来源的电子邮件以试图从目标获取敏感信息时,就会发生网络钓鱼攻击。网络钓鱼攻击结合了社会工程和技术,之所以如此命名,是因为攻击者实际上是在使用看似值得信赖的发件人的“诱饵”“钓鱼"进入禁区。

为了执行攻击,攻击者可能会发送一个链接,将您带到一个网站,然后欺骗您下载病毒等恶意软件,或向攻击者提供您的私人信息。在许多情况下,目标可能没有意识到他们已被入侵,这使得攻击者可以在没有任何人怀疑恶意活动的情况下追踪同一组织中的其他人。

4、钓鱼攻击

网络钓鱼攻击之所以如此命名,是因为它针对的是组织的“大鱼”或鲸鱼,通常包括{BANNED}最佳高管理层或其他负责组织的人员。这些人可能拥有对攻击者有价值的信息,例如有关企业或其运营的专有信息。

5、鱼叉式网络钓鱼攻击

鱼叉式网络钓鱼是指一种特定类型的有针对性的网络钓鱼攻击。攻击者花时间研究他们的预期目标,然后编写目标可能认为与个人相关的消息。由于攻击者针对一个特定目标的方式,这些类型的攻击被恰当地称为“鱼叉式”网络钓鱼。该消息看起来是合法的,这就是为什么很难发现鱼叉式网络钓鱼攻击的原因。

6、勒索软件

在勒索软件攻击中,目标从网站或电子邮件附件中下载勒索软件。该恶意软件旨在利用系统制造商或IT团队尚未解决的漏洞。勒索软件然后加密目标的工作站。有时,勒索软件可通过拒绝访问多台计算机或对业务运营至关重要的中央服务器来攻击多方。

7、密码攻击

密码是大多数人选择的访问验证工具,因此找出目标的密码对黑客来说是一个有吸引力的提议。这可以使用几种不同的方法来完成。通常,人们将密码副本保存在纸片或便签纸上或办公桌上。攻击者可以自己找到密码,也可以向内部人员付费以获取密码。

攻击者还可能试图拦截网络传输以获取未经网络加密的密码。他们还可以使用社会工程学,说服目标输入密码来解决看似“重要”的问题。在其他情况下,攻击者可以简单地猜测用户的密码,特别是如果他们使用默认密码或容易记住的密码,例如“1234567”。

8、SQL注入攻击

结构化查询语言(SQL)注入是利用依赖数据库为其用户提供服务的网站的常用方法。客户端是从服务器获取信息的计算机,SQL攻击使用从客户端发送到服务器上的数据库的SQL查询。该命令被插入或“注入”到数据平面中,以代替通常在那里的其他内容,例如密码或登录名。保存数据库的服务器然后运行命令并且系统被渗透。

9、URL解释

通过URL解释,攻击者可以更改和伪造某些URL地址,并使用它们来访问目标的个人和专业数据。这种攻击也称为URL中毒。“URL解释”这个名称来自于攻击者知道需要输入网页的URL信息的顺序这一事实。然后攻击者“解释”这个语法,用它来弄清楚如何进入他们无法访问的区域。

为了执行URL解释攻击,黑客可能会猜测他们可以用来获得站点管理员权限或访问站点后端以进入用户账户的URL。一旦他们到达他们想要的页面,他们就可以操纵网站本身或访问有关使用它的人的敏感信息。

10、DNS欺骗

通过域名系统(DNS)欺骗,黑客可以更改DNS记录,以将流量发送到虚假或“欺骗”网站。一旦进入欺诈网站,受害者可能会输入黑客可以使用或出售的敏感信息。黑客还可能构建具有贬义或煽动性内容的劣质网站,以使竞争对手公司看起来很糟糕。

在DNS欺骗攻击中,攻击者利用了用户认为他们正在访问的站点是合法的这一事实。这使攻击者能够以无辜公司的名义犯罪,至少从访问者的角度来看是这样。

11、会话劫持

会话劫持是多种MITM攻击之一。攻击者接管客户端和服务器之间的会话。攻击中使用的计算机将其Internet协议地址替换为客户端计算机的地址,并且服务器继续会话而不会怀疑它正在与攻击者而不是客户端进行通信。这种攻击是有效的,因为服务器使用客户端的IP地址来验证其身份。如果攻击者的IP地址在会话的中途插入,则服务器可能不会怀疑存在违规行为,因为它已经参与了受信任的连接。

网络安全学习路线 (2024最新整理)

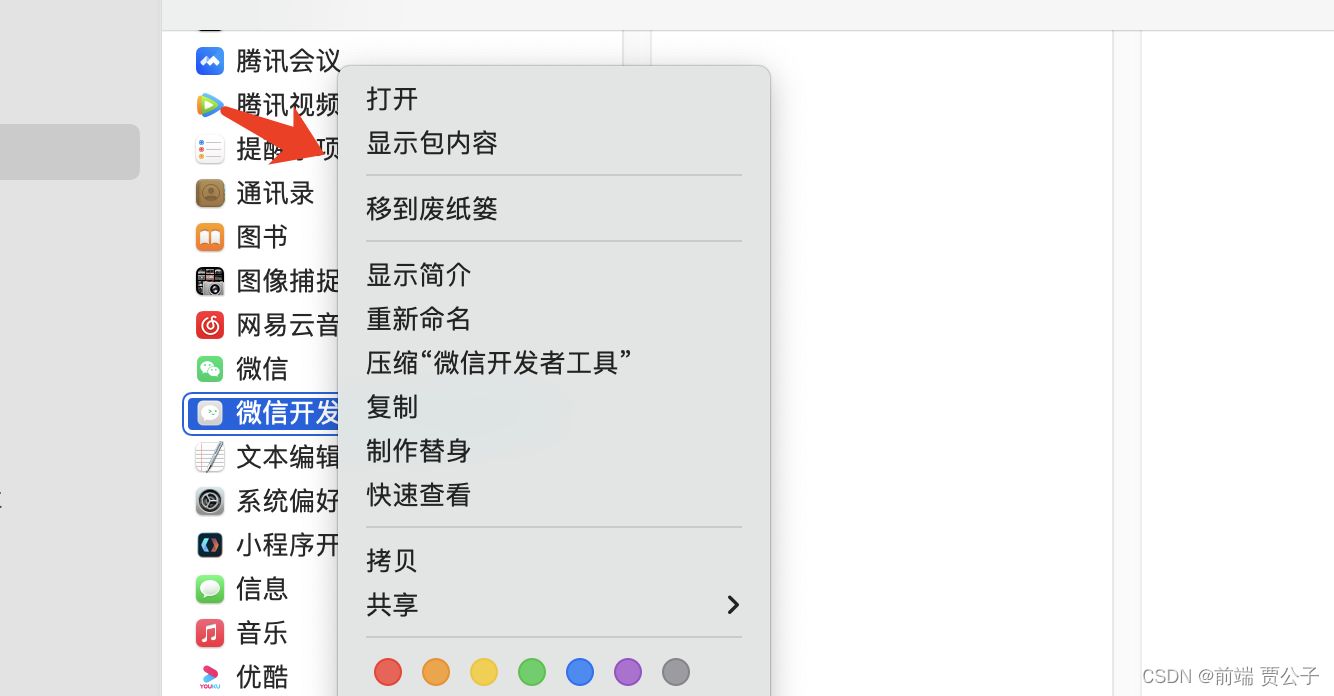

如图片过大被平台压缩导致看不清的话,评论区点赞和评论区留言扣1或者关注我我后台会主动发给你!

第一阶段:安全基础

网络安全行业与法规

Linux操作系统

计算机网络

HTML PHP Mysql Python基础到实战掌握

第二阶段:信息收集

IP信息收集

域名信息收集

服务器信息收集

Web网站信息收集

Google hacking

Fofa网络安全测绘

第三阶段:Web安全

SQL注入漏洞

XSS

CSRF漏洞

文件上传漏洞

文件包含漏洞

SSRF漏洞

XXE漏洞

远程代码执行漏洞

密码暴力破解与防御

中间件解析漏洞

反序列化漏洞

第四阶段:渗透工具

MSF

Cobalt strike

Burp suite

Nessus Appscea AWVS

Goby XRay

Sqlmap

Nmap

Kali

第五阶段:实战挖洞

漏洞挖掘技巧

Src

Cnvd

众测项目

热门CVE漏洞复现

靶场实战

学习资料的推荐

学习框架已经整理完毕,现在就差资料资源了,我这里整理了所有知识点对应的资料资源文档,大家不想一个一个去找的话,可以参考一下这些资料!

1.视频教程

2.SRC技术文档&PDF书籍

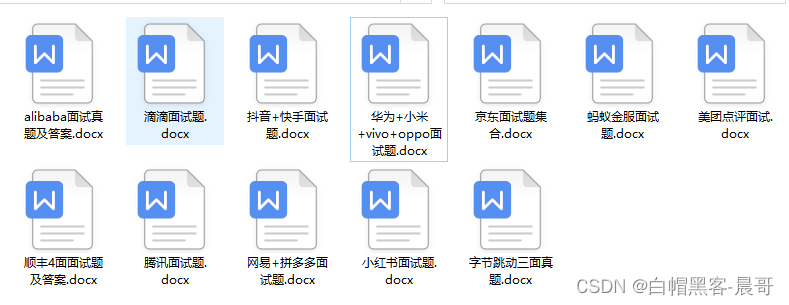

3.大厂面试题

特别声明:

此教程为纯技术分享!本教程的目的决不是为那些怀有不良动机的人提供及技术支持!也不承担因为技术被滥用所产生的连带责任!本教程的目的在于最大限度地唤醒大家对网络安全的重视,并采取相应的安全措施,从而减少由网络安全而带来的经济损失。