Seal^_^【送书活动第4期】——《Web渗透测试技术》

- 一、参与方式

- 二、本期推荐图书

- 2.1 前 言

- 2.2 关于本书

- 2.3 本书读者

- 2.4 图书简介

- 2.5 作者荐语

- 2.6 编辑推荐

- 2.7 目 录

- 三、正版购买

掌握Web渗透测试技术,提高Web应用安全性。

一、参与方式

1、关注博主的账号。

2、点赞、收藏、评论博主的文章。

3、在文章下留下评论,每位参与者最多可以评论三次。

4、加入粉丝群,通过小程序自动抽奖。

📚 本次将 送出3本 书籍。

🕚 活动截止时间为 2024年5月21日晚上8点整。

⚡注意:活动结束后,请留意查看您的私信消息。

加入粉丝群,通过小程序自动抽奖。

二、本期推荐图书

2.1 前 言

“没有网络安全,就没有国家安全”。近年来,网络勒索和攻击越来越多,国家及企事业单位对网络安全也越来越重视,国家开展护网行动,各级企事业单位组织各类各级的CTF比赛,促进了网络安全人才需求越来越大,培养网络安全人才已经成为当前非常紧迫的事情。目前,网络安全教材,尤其是面向应用型人才培养的教材比较匮乏,对课程体系也没有形成共识。

2.2 关于本书

本书以网络空间安全常见的Web渗透测试技术为主线,详细介绍Web漏洞的成因、利用方法及防范思路,为读者学习和研究Web渗透测试技术以及提高Web应用安全性提供有价值的参考。

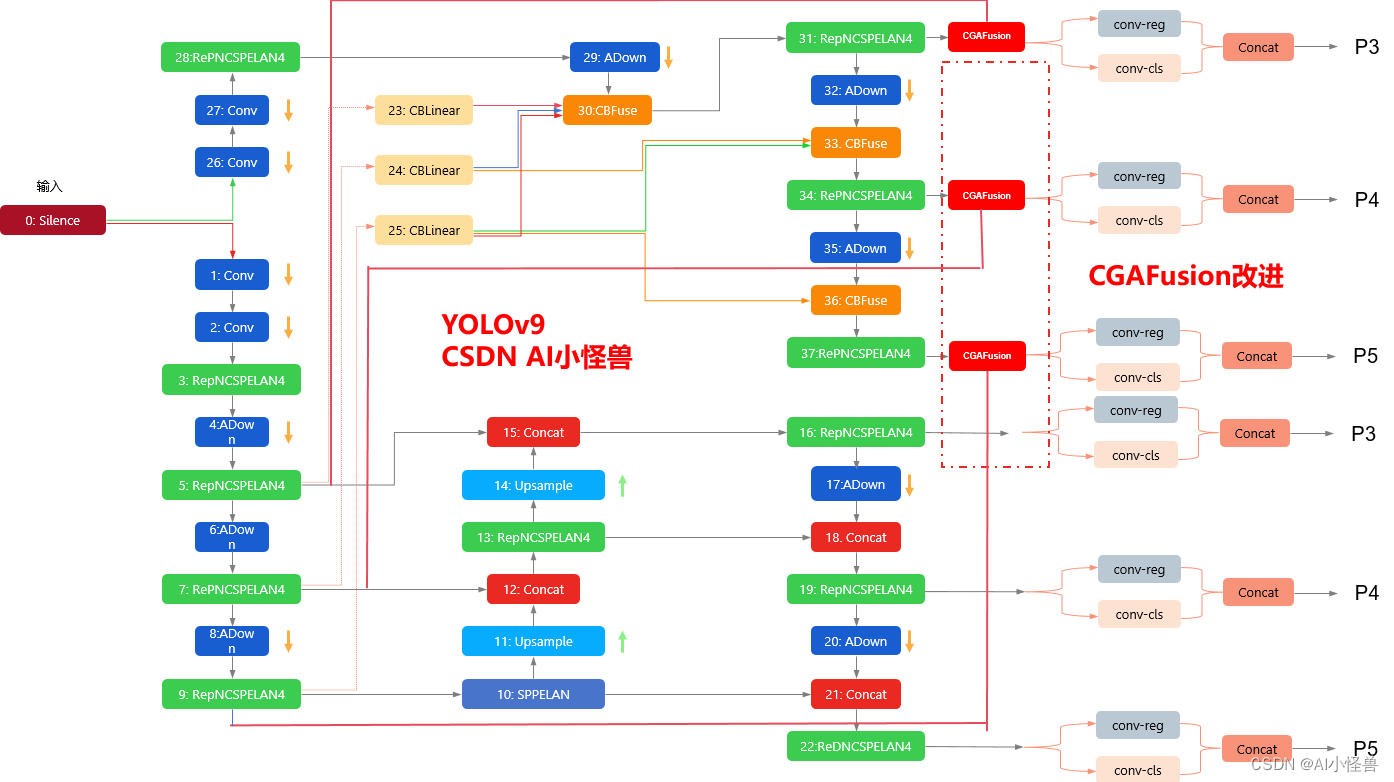

全书共分为12章,内容主要包括Web开发技术概述、Web渗透测试技术概述、SQL注入漏洞、RCE漏洞、XSS漏洞、CSRF漏洞、SSRF漏洞、文件上传漏洞、文件包含漏洞、暴力破解漏洞、反序列化漏洞、XXE漏洞、越权漏洞、CMS漏洞、Web框架漏洞等,以及相应的防御手段。

本书内容安排由浅入深、循序渐进,注重实践操作。在操作过程中,按需讲解涉及的理论知识,抛开纯理论说教,做到因材施教。

2.3 本书读者

本书适合Web渗透测试初学者、Web应用开发人员、Web应用系统设计人员、网络安全运维人员,可以作为企事业单位网络安全从业人员的技术参考用书,也可以作为应用型高等院校信息安全、网络空间安全及其相关专业的本科生和专科生的教材。

2.4 图书简介

本书为Web渗透测试知识普及与技术推广教材,不仅能为Web渗透测试技术的初学者提供全面、实用的技术和理论基础知识,而且能有效培养和提高读者的Web安全防护能力。本书所有案例均在实验环境下进行,并配套示例源码、PPT课件、教学大纲、习题答案、作者答疑服务。

本书共分12章,通过DVWA、Pikachu等靶场以及在线CTF实战演练平台,分析Web漏洞原理,掌握漏洞利用方法,并结合CTF实战演练,使读者能够充分掌握Web渗透测试技术。本书重点介绍SQL注入、XSS、CSRF、SSRF、RCE、文件上传、文件包含、暴力破解、反序列化、Web框架、CMS等常见的Web漏洞及其防御手段。

本书适合Web渗透测试初学者、Web应用开发人员、Web应用系统设计人员、Web应用安全测试人员,可以作为企事业单位网络安全从业人员的技术参考用书,也可以作为应用型本科、高职高专网络空间安全、信息安全类专业的教材。

2.5 作者荐语

郑天明,周口师范学院计算机学院讲师、教研室副主任。拥有多年软件开发、渗透测试教学经验。希望撰写此书对有志于Web渗透测试的初学者们有所帮助。

2.6 编辑推荐

针对5种常见的Web框架体系,详解13种Web漏洞及其防御方法。

本书配套示例源码、PPT课件、教学大纲、习题答案、作者邮件答疑。

本书适合Web渗透测试初学者、Web应用开发人员、Web应用系统设计人员、Web应用安全测试人员。

本书可以作为企事业单位网络安全从业人员的技术参考用书,也可以作为应用型本科、高职高专网络空间安全、信息安全类专业的教材。

2.7 目 录

第1章 Web开发技术概述 1

1.1 Web基本概念 1

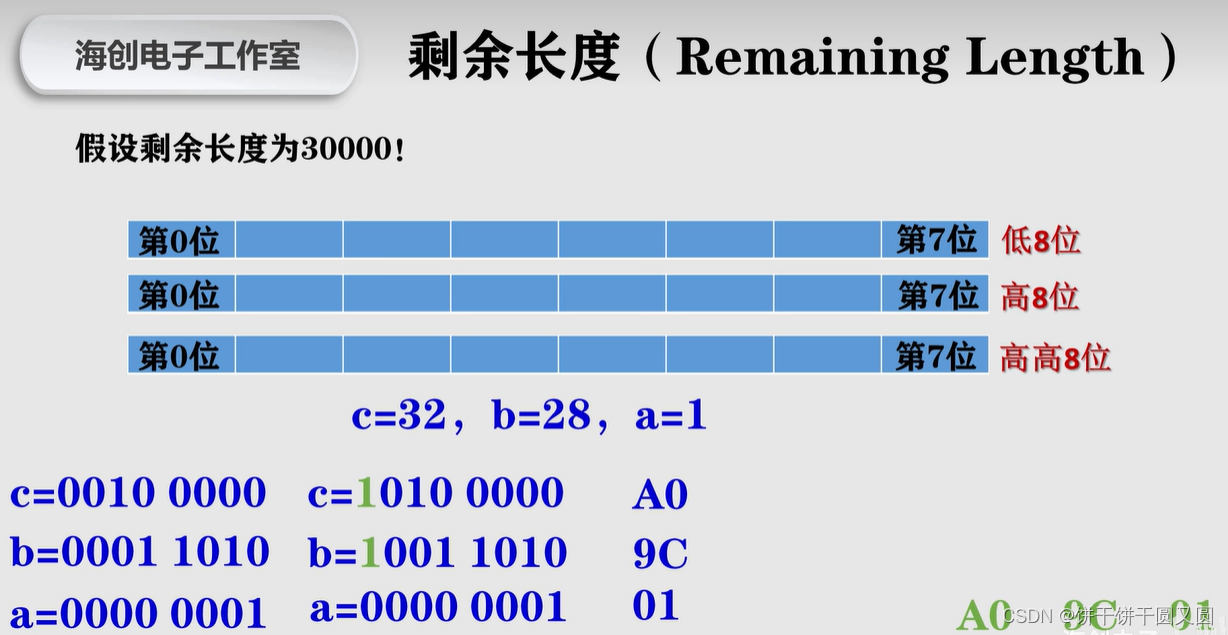

1.1.1 HTTP协议 1

1.1.2 Web服务器 5

1.1.3 浏览器 7

1.1.4 网络程序开发体系结构 8

1.2 常见Web开发技术体系 8

1.2.1 PHP体系 9

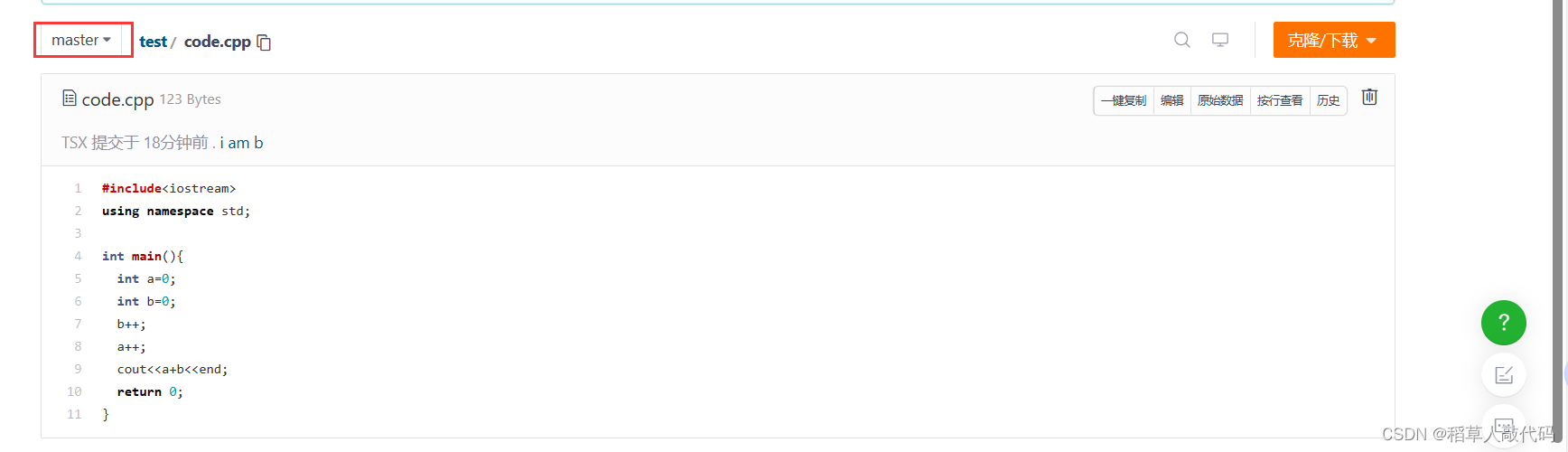

1.2.2 Java Web体系 11

1.2.3 ASP.NET体系 17

1.2.4 Python体系 20

1.2.5 Node.js体系 21

1.3 本章小结 24

1.4 习题 24

第2章 Web渗透测试技术概述 25

2.1 渗透测试基本概念 25

2.1.1 渗透测试定义 25

2.1.2 常见Web漏洞 25

2.1.3 渗透测试分类 26

2.2 渗透测试基本流程 27

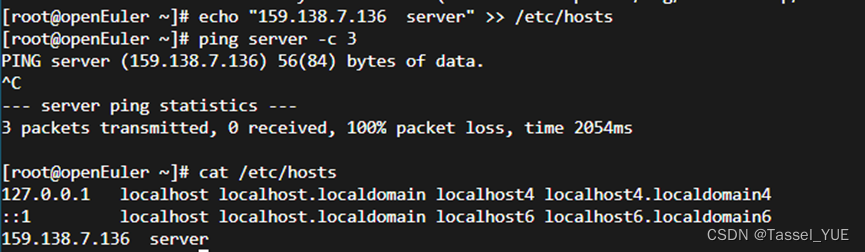

2.3 渗透测试靶场搭建 28

2.3.1 法律 28

2.3.2 DVWA靶场 29

2.3.3 Pikachu靶场 31

2.3.4 Vulhub靶场 32

2.4 CTF实战演练平台 36

2.5 渗透测试常用工具 37

2.5.1 Burp Suite 37

2.5.2 Proxy SwitchyOmega插件 39

2.5.3 AWVS 40

2.5.4 Kali Linux 44

2.5.5 MSF 44

2.5.6 CS 49

2.6 本章小结 53

2.7 习题 53

第3章 SQL注入漏洞 54

3.1 漏洞概述 54

3.2 SQL注入常用函数 54

3.2.1 concat函数 54

3.2.2 length函数 55

3.2.3 ascii函数 55

3.2.4 substr函数 55

3.2.5 left、right函数 56

3.2.6 if函数 56

3.2.7 updatexml函数 56

3.3 漏洞分类及利用 57

3.3.1 基于联合查询的SQL注入 57

3.3.2 盲注 60

3.3.3 宽字节 66

3.3.4 insert/update/delete注入 66

3.3.5 header注入 69

3.4 sqli-labs训练平台 71

3.5 SQLMap 76

3.6 CTF实战演练 79

3.7 漏洞防御 83

3.7.1 使用过滤函数 83

3.7.2 预编译语句 84

3.7.3 输入验证 84

3.7.4 WAF 84

3.8 本章小结 84

3.9 习题 85

第4章 RCE漏洞 87

4.1 漏洞概述 87

4.2 漏洞分类 87

4.2.1 管道符 87

4.2.2 命令执行漏洞 88

4.2.3 代码注入漏洞 89

4.3 漏洞利用 90

4.4 CTF实战演练 93

4.5 漏洞防御 96

4.6 本章小结 96

4.7 习题 96

第5章 XSS漏洞 98

5.1 漏洞概述 98

5.2 漏洞分类 98

5.2.1 反射型 98

5.2.2 存储型 100

5.2.3 DOM型漏洞 101

5.3 漏洞利用 102

5.3.1 盗取Cookie 103

5.3.2 钓鱼 104

5.3.3 键盘记录 105

5.4 Beef 107

5.5 绕过XSS漏洞防御方法 110

5.5.1 大小写混合 110

5.5.2 利用过滤后返回语句 110

5.5.3 标签属性 110

5.5.4 事件 111

5.5.5 利用编码 111

5.5.6 实例演示 112

5.6 CTF实战演练 116

5.7 漏洞防御 120

5.8 本章小结 121

5.9 习题 121

第6章 CSRF漏洞 123

6.1 漏洞概述 123

6.2 漏洞原理 123

6.3 漏洞利用 124

6.3.1 CSRF_GET类型 124

6.3.2 CSRF_POST类型 126

6.4 漏洞防御 127

6.5 本章小结 128

6.6 习题 128

第7章 SSRF漏洞 129

7.1 漏洞概述 129

7.2 漏洞原理 129

7.2.1 file_get_contents函数 130

7.2.2 fsockopen函数 130

7.2.3 curl_exec函数 130

7.3 漏洞挖掘 131

7.4 伪协议 131

7.4.1 file://协议 131

7.4.2 dict://协议 132

7.4.3 sftp://协议 132

7.4.4 gopher://协议 132

7.5 漏洞利用 132

7.5.1 curl函数 132

7.5.2 file_get_content函数 133

7.6 CTF实战演练 135

7.7 漏洞防御 138

7.8 本章小结 139

7.9 习题 139

第8章 文件上传漏洞 140

8.1 漏洞概述 140

8.2 Web服务器解析漏洞 140

8.2.1 IIS解析漏洞 141

8.2.2 Apache解析漏洞 141

8.2.3 Nginx解析漏洞 141

8.3 漏洞测试 141

8.4 文件上传验证 145

8.4.1 白名单和黑名单规则 145

8.4.2 前端验证 145

8.4.3 服务端防御 146

8.5 文件上传验证绕过 147

8.5.1 绕过前端验证 147

8.5.2 绕过服务端验证 149

8.6 upload-labs训练平台 152

8.7 CTF实战演练 158

8.8 漏洞防御 161

8.9 本章小结 161

8.10 习题 161

第9章 文件包含漏洞 164

9.1 漏洞概述 164

9.2 文件包含函数 164

9.3 漏洞利用涉及的伪协议 165

9.3.1 测试模型 165

9.3.2 file://协议 165

9.3.3 http://协议 165

9.3.4 zip://、phar://协议 166

9.3.5 php://协议 167

9.3.6 data://协议 169

9.4 漏洞利用 170

9.4.1 图片木马利用 170

9.4.2 Access.log利用 171

9.5 CTF实战演练 173

9.6 漏洞防御 177

9.7 本章小结 177

9.8 习题 177

第10章 暴力破解漏洞 179

10.1 漏洞概述 179

10.2 漏洞利用 179

10.2.1 基于表单的暴力破解 179

10.2.2 基于验证码绕过(on client) 184

10.2.3 基于验证码绕过(on server) 185

10.2.4 基于Token验证绕过 186

10.3 CTF实战演练 189

10.4 漏洞防御 191

10.5 本章小结 191

10.6 习题 191

第11章 其他漏洞 193

11.1 反序列化漏洞 193

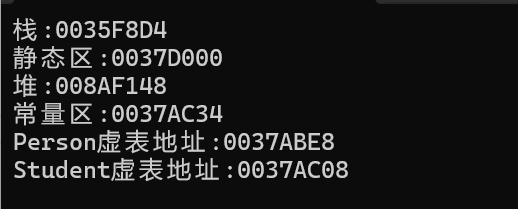

11.1.1 基本概念 193

11.1.2 漏洞概述 194

11.1.3 漏洞利用 194

11.1.4 CTF实战演练 195

11.2 XXE漏洞 196

11.2.1 基本概念 196

11.2.2 漏洞利用 198

11.2.3 CTF实战演练 199

11.2.4 漏洞防御 201

11.3 任意文件下载漏洞 201

11.3.1 漏洞概述 201

11.3.2 漏洞利用 201

11.3.3 CTF实战演练 202

11.3.4 漏洞防御 204

11.4 越权漏洞 205

11.4.1 漏洞概述 205

11.4.2 漏洞利用 205

11.4.3 漏洞防御 207

11.5 本章小结 208

11.6 习题 208

第12章 综合漏洞 209

12.1 CMS漏洞 209

12.1.1 基本概念 209

12.1.2 漏洞案例 209

12.1.3 CTF实战演练 220

12.2 Web框架漏洞 230

12.2.1 基本概念 230

12.2.2 漏洞案例 230

12.3 Web第三方组件漏洞 240

12.3.1 基本概念 240

12.3.2 漏洞案例 240

12.4 Web服务器漏洞 246

12.5 CTF实战演练 253

12.6 本章小结 262

12.7 习题 262

三、正版购买

有兴趣的朋友可以前往查看。 JD搜索关键词:

✨Web渗透测试技术,渗透测试技术 ✨

🛒 链接直达:https://item.jd.com/13784202.html)