保险欺诈一直是保险行业面临的重要挑战之一,尤其随着技术的进步,欺诈者也在不断更新其手段,利用AI技术,包括生成式模型、机器学习和数据分析工具等欺骗保险公司,而AI技术的应用正成为他们的新工具,使其犯罪行为更加隐蔽和复杂,挑战保险行业的防欺诈措施。

1、语音克隆。欺诈者获取社交媒体上的声音样本,通过AI技术生成可信的声音克隆。这些克隆可用于伪装成客户与保险代理人交流,提出虚假的索赔要求。

2、深度伪造照片和视频。欺诈者利用AI技术制作虚假的照片和视频,通过社交网络或视频通话进行欺诈活动。这些深度伪造的媒体让保险业务人员更难以被辨认。

3、伪造医学证据。AI驱动的图像生成器可创建逼真的医学证据,如CT扫描或X射线。这些虚假证据可用于提交虚假医疗索赔。

4、伪造钓鱼邮件。欺诈者利用AI机器人如ChatGPT,生成逼真的网络钓鱼尝试和电子邮件诈骗消息,以欺骗受害者。

5、盗取数据申请保险。过去,欺诈者需要手动填写虚假信息来提交保险申请,但现在他们可以利用AI技术自动化这一过程。通过数据提取工具,他们可以从多个来源获取客户数据,并自动填写申请表。这使得欺诈者能够提交大量的虚假申请,扩大其欺诈规模,并使其更难以被发现。

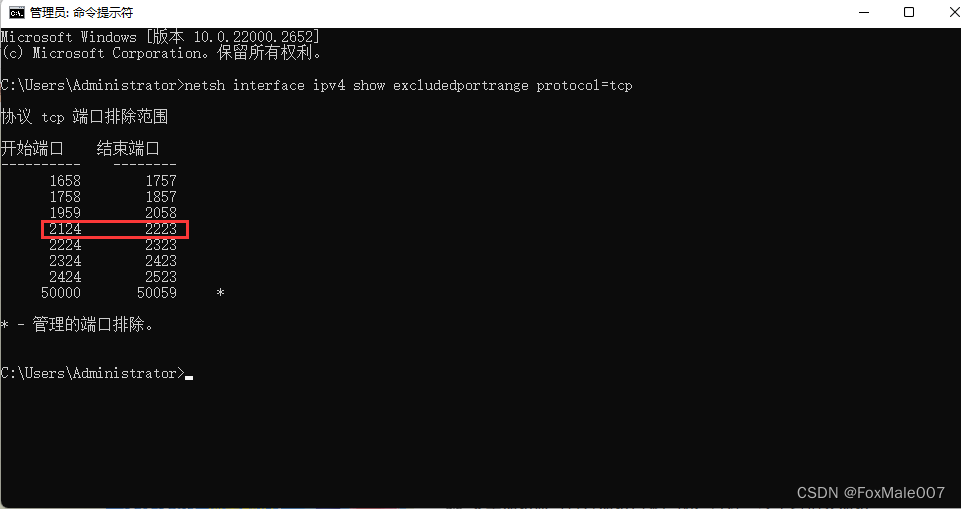

6、绕过安全防护体系。保险公司通常依靠安全系统来检测异常数据,以识别潜在的欺诈行为。然而,欺诈者利用人工智能技术,如IP地址和设备ID的操纵工具,绕过这些安全触发器。他们可以快速切换IP地址或更改设备ID,使其看起来像是来自不同来源的合法请求。这使得保险公司更难以检测和阻止欺诈行为。

![]()

常见的汽车保险欺诈

汽车保险欺诈乃世界常见且昂贵的保险欺诈类型之一。仅在美国,每年便约有 20%的汽车保险公司赔付落入欺诈者之手,致使每个家庭年均多花费 400-700 美元的保费。

汽车保险欺诈可划分为软欺诈与硬欺诈。软欺诈通常涉及对事件或索赔的夸大,例如将因刮擦车库墙壁导致的保险杠凹痕谎称为肇事逃逸事故所致。硬欺诈则通常更为严重,涉及更大支出,如伪造事故或谎称汽车被盗。具体如下:

虚假索赔:个人可能对汽车、财产或健康保险中实际并未发生的损失或损害提出虚假或夸大的索赔。

伪造事故:部分人故意引发事故或碰撞,以欺诈手段索取人身伤害或财产损失赔偿。

身份盗用:欺诈者可能使用被盗身份,以他人名义申请保险单或提出索赔。

故意纵火:于财产保险中,纵火是常见的欺诈形式,投保人故意纵火以索取保险金。

夸大损失:投保人在提出索赔时可能夸大其损失程度,以谋求超出合理成本的赔付。

为了应对这些挑战,保险公司需要不断加强技术防范措施,提高欺诈检测的准确性和效率。同时,也需要加强与其他行业的合作,共同打击保险欺诈行为。

保险欺诈是一个不断演变的问题,而人工智能技术的出现使其变得更加复杂和普遍。要有效应对这一挑战,保险公司需要不断改进其防欺诈技术,并利用先进的数据分析和机器学习算法来识别和阻止潜在的欺诈行为。同时,监管机构和行业协会也需要加强对保险欺诈的监管和合作,以共同应对这一日益严重的问题。

![]()

保险机构的防御策略

《“AI换脸”威胁研究与安全策略》 情报专刊认为,要防范打击AI欺诈,一方面需要有效识别检测出AI伪造的内容,另一方面防范AI欺诈的利用和扩散。这不仅需要技术对策,更需要复杂的心理战和公众安全意识的提升。

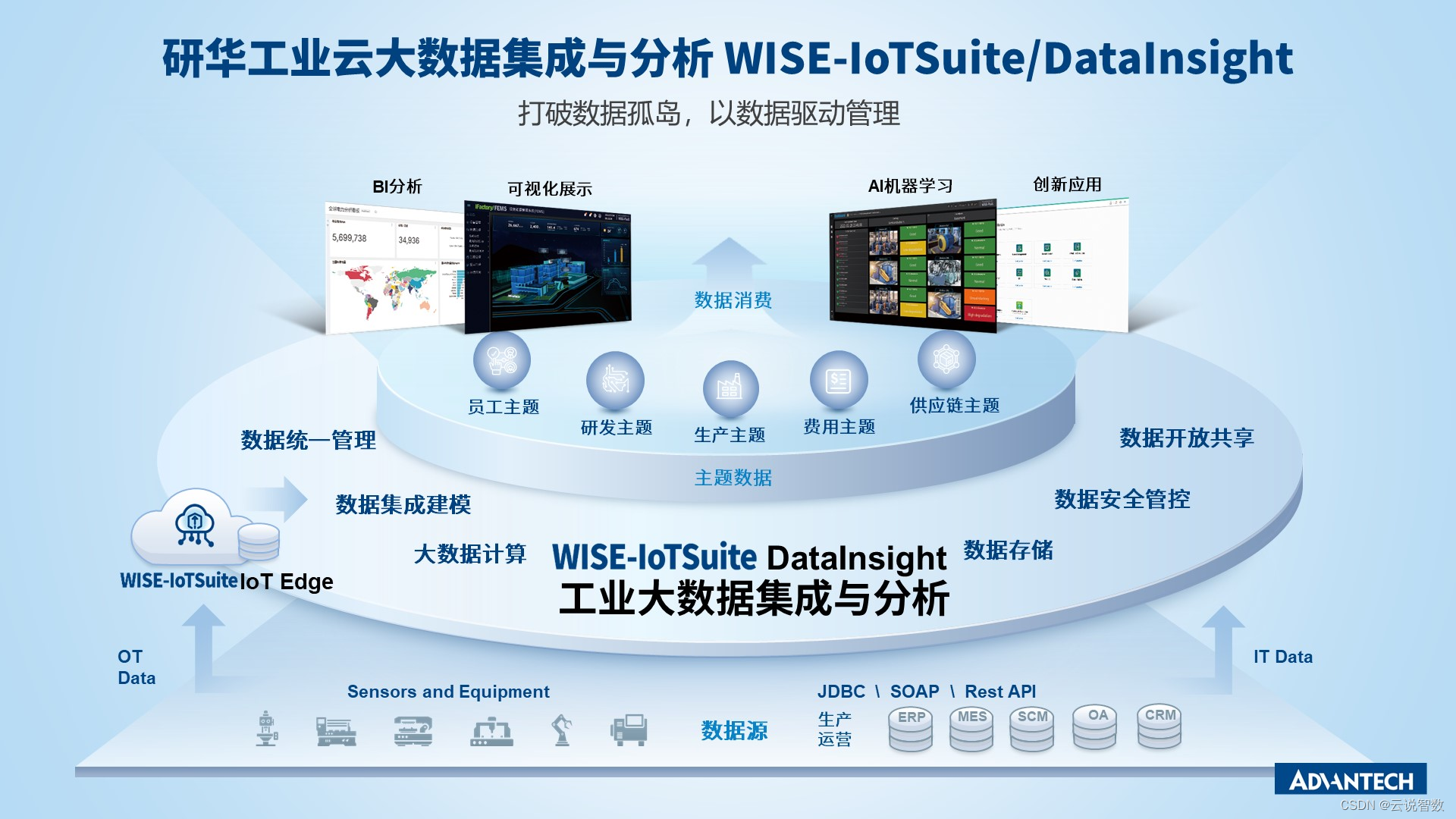

1、数据分析与模式识别。数据分析和模式识别能够帮助保险公司发现潜在的异常模式和行为,从而提高欺诈检测的准确性。借由 AI 技术对大量数据加以分析,找出异常模式与行为。通过对客户历史数据及行为模式的监测,能更便捷地发觉潜在的欺诈活动。

2、行为识别与分析。运用机器学习算法解析客户的行为模式,涵盖购买行为、索赔历史以及与保险公司的交互形式。异常行为或许暗示着欺诈的存在。行为分析可以揭示客户的异常行为,为识别欺诈提供重要线索。

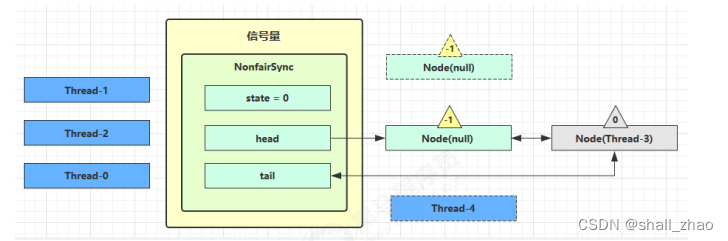

顶象设备指纹通过将多端设备信息的内部打通,对每个设备生成统一且唯一设备指纹。并搭建基于设备、环境、行为的多维度识别策略模型,识别出虚拟机、代理服务器、模拟器等被恶意操控等风险设备,分析设备是否存在多账号登录、是否频繁更换IP地址、频是否繁更换设备属性等出现异常或不符合用户习惯的行为,追踪和识别欺诈者的活动,帮助企业实现全场景各渠道下同一ID的运营,助力跨渠道的风险识别与管控。

3、身份真伪验证。采用生物识别技术或其他先进的身份验证方法,以确保客户身份的真实性,进而降低冒名顶替与身份盗窃的风险。身份验证技术可以减少身份盗窃和冒名顶替的风险。

顶象无感验证基于AIGC技术,能够防止AI的暴力破解、自动化攻击和钓鱼攻击等威胁,有效防止未经授权的访问、账户被盗用和恶意操作,从而保护系统的稳定性。它集成了13种验证方式和多种防控策略,汇集了4380条风险策略、112类风险情报、覆盖24个行业和118种风险类型。其防控精准度高达99.9%,并能快速实现从风险到情报的转化。同时支持安全用户无感通过,实时对抗处置能力也缩减至60s内,进一步提高了数字登录服务体验的便捷性和效率。

4、图像与人脸识别。针对索赔所涉及的图像和照片展开分析,以确认索赔的真实性。例如,借助图像识别技术能够检测图像的编辑痕迹或修改迹象。图像识别技术能够验证索赔中图像的真实性。

顶象全链路全景式人脸安全威胁感知方案通过设备环境、人脸信息、图像鉴伪、用户行为、交互状态等多维度信息进行智能核验,快速识别注入攻击、活体伪造、图像伪造、摄像头劫持、调试风险、内存篡改、Root/越狱、恶意Rom、模拟器等运行和系统类等30多类恶意攻击行为,及时发现伪造视频、虚假人脸图片、异常交互行为后,可自动阻断操作。同时能够灵活配置视频

5、自然语言处理。利用自然语言处理技术来剖析索赔文件、申请表以及其他文字信息,以探寻任何不一致或可疑的语言模式。自然语言处理有助于发现文字信息中的可疑模式。

6、实时监控与预警系统。构建实时监控系统,实时洞察可能的欺诈行为,并采取相应举措。预警系统能依据预先设定的规则与模式,自动发出警报。实时监控和预警系统能够及时发现潜在的欺诈行为,以便采取措施。

顶象Dinsight实时风控引擎帮助企业进行风险评估、反欺诈分析和实时监控,提高风控的效率和准确性。Dinsigh的日常风控策略的平均处理速度在100毫秒以内,支持多方数据的配置化接入与沉淀,能够基于成熟指标、策略、模型的经验储备,以及深度学习技术,实现风控自我性能监控与自迭代的机制。与Dinsight搭配的Xintell智能模型平台,能够对已知风险进行安全策略自动优化,基于风控日志和数据挖掘潜在风险,一键配置不同场景支持风控策略。其基于关联网络和深度学习技术,将复杂的数据处理、挖掘、机器学习过程标准化,提供从数据处理、特征衍生、模型构建到最终模型上线的一站式建模服务。

7、合作反欺诈网络。和其他保险公司、金融机构以及政府部门构建合作关系,共享信息与经验,共同应对欺诈行为。合作反欺诈网络通过信息共享和协同工作,增强了防范欺诈的能力。

通过采用上述手段,搭建多渠道全场景多阶段防护的安全体系,系统对抗AI带来新威胁,保险公司能够更高效地预防 AI 带来的欺诈风险,守护自身与客户的利益。

![[windows系统安装/重装系统][step-2]BIOS设置UEFI引导、磁盘分区GPT分区、安装系统[含完整操作拍照图片]](https://img-blog.csdnimg.cn/img_convert/003e678357e3aaf599d591c2d94b9b4f.png)