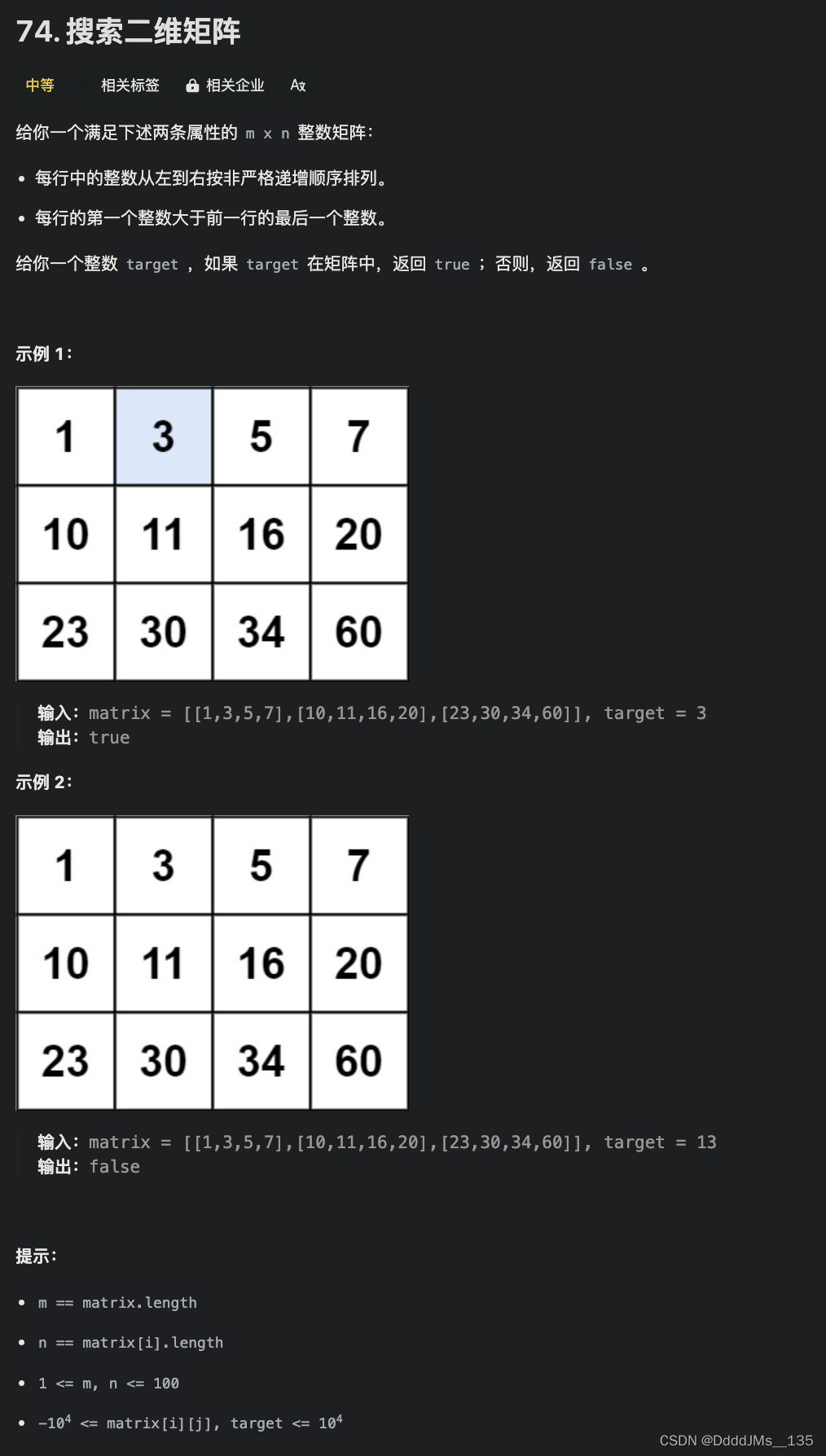

挖掘目标的部署在微信的资产(减少信息的收集,毕竟一般web站点没有账号密码不好进入后台,挖掘功能点少)

-

1. 寻找目标的微信小程序(非原图)

-

1. 招生小程序打不开,只能挖掘管理系统

进入后发现存在上报安全隐患功能,可以上传图片

-

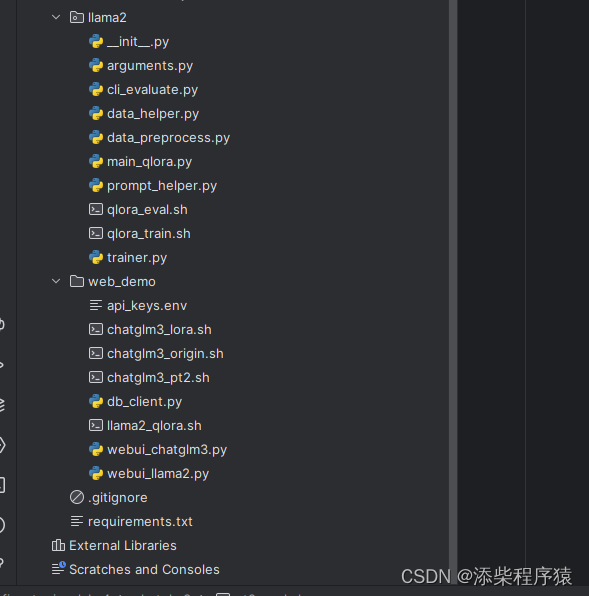

1. 准备上传shell

发现控制上传名字参数为name,不是filename

修改后成功上传php脚本

-

1. 放在浏览器发现不解析,直接下载,只能尝试上传xss

存储型xss加1

-

1. 弱口令尝试失败,但是发现为Nginx搭建的(使用Wappalyer扩展)

-

1. 因为之前有文件上传的漏洞, 又是Nginx搭建的,通过Nginx的目录穿越漏洞去尝试任意文件覆盖(为了防止这个平台崩溃,只覆盖自己进行目录穿越后的文件)

覆盖前: (看上传文件路径,为uploads下,原为日期20240312下)

覆盖后:

任意文件覆盖加1,扩大危害(可以覆盖网站配置文件导致网站崩溃,也可以覆盖登录页面的js文件来进行钓鱼)

-

1. 微信小程序测试完了(没有授权,不敢扩大危害获取账号密码),就去试试公众号上的服务

没有账号密码可以进入的只有这个预约系统,直接bp启动(公众号图片不是原图,原图特征太明显了)

-

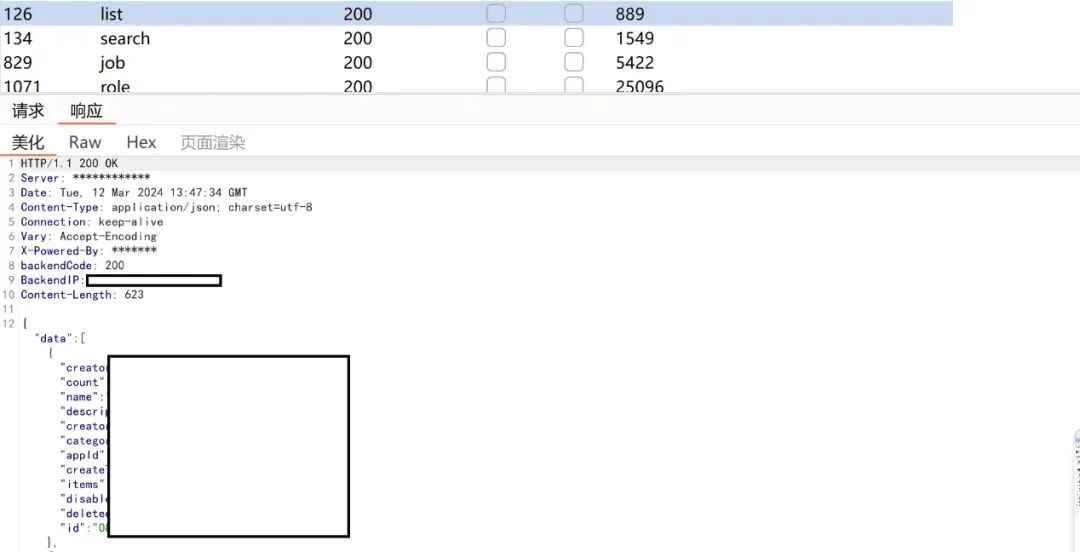

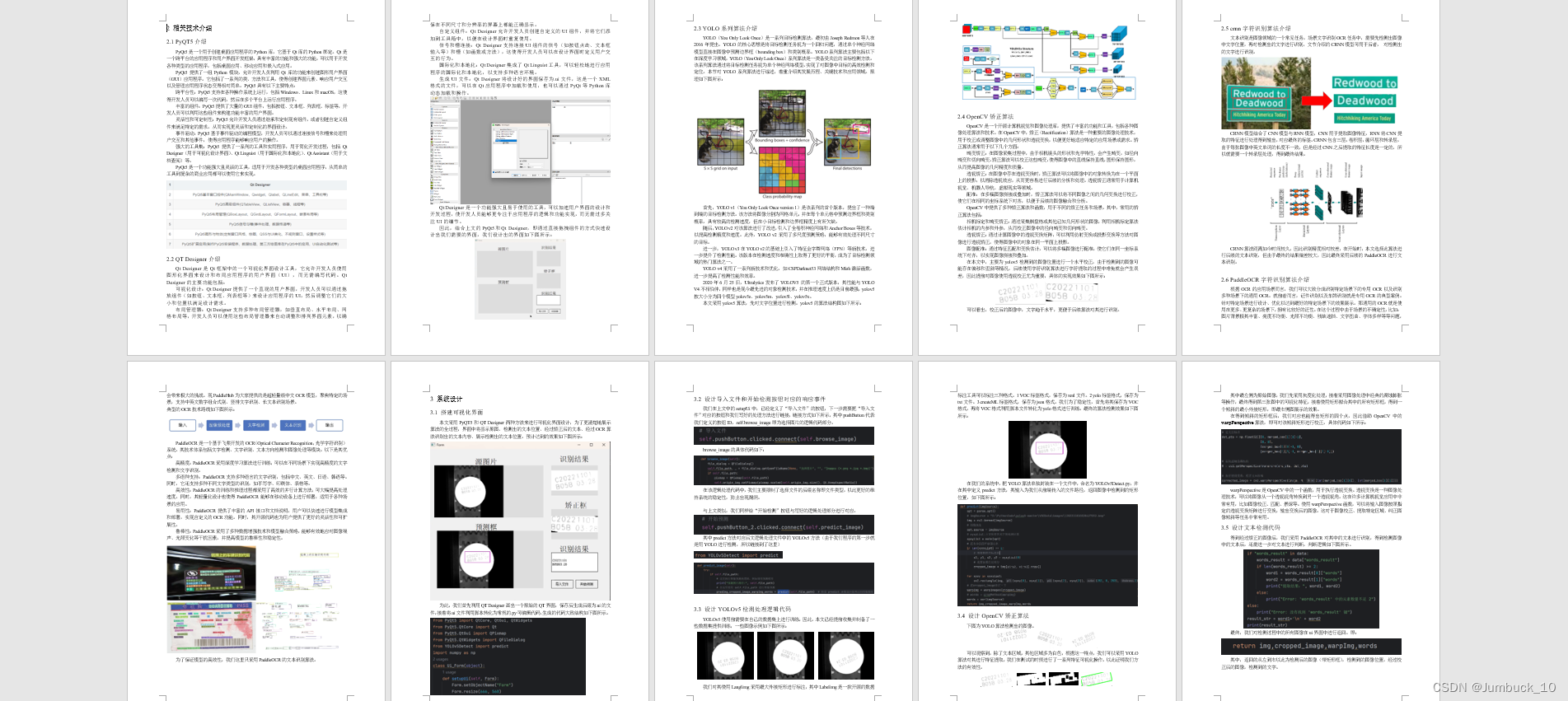

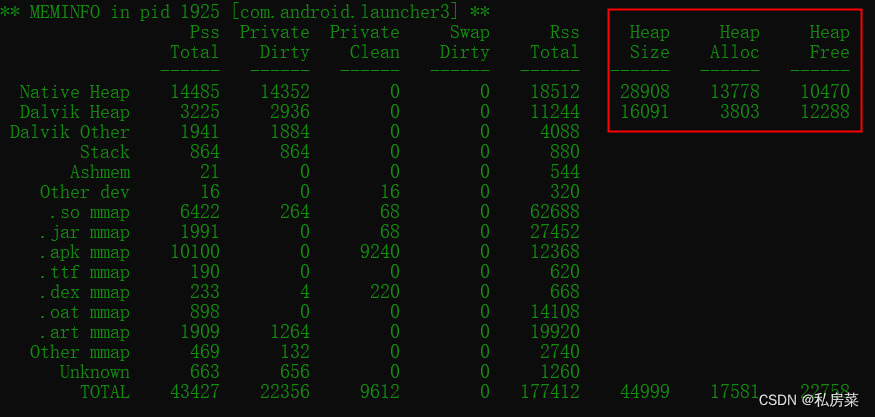

1. 进入后没有什么功能点,成功fuzz出信息

尝试userid遍历,没有反应

直接寻找get请求放在Intruder模块进行接口fuzz(/api/user/下)

成果:

creatorId对应值为身份证,敏感信息泄露加1

-

1. 对fuzz出来的role接口进行拼接尝试

简单尝试下发现g了(没有权限)

-

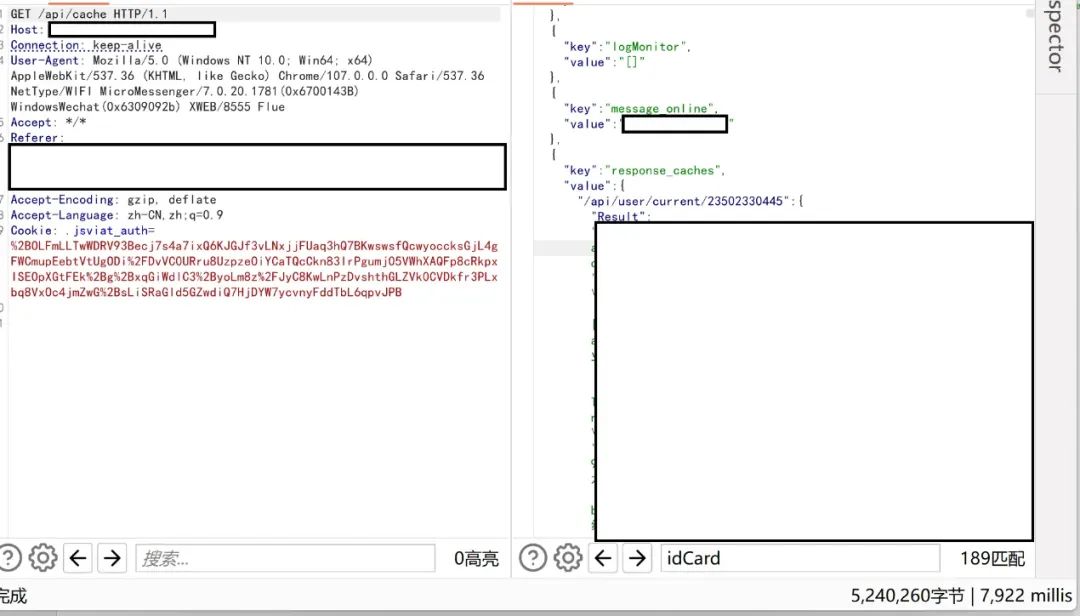

1. 峰回路转,之前测试这个没有写报告,重新测试时,接口fuzz的接口记错了,结果在上一级目录下又进行了一次fuzz(/api/下),发现

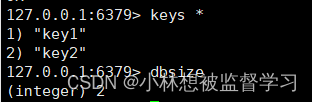

微信ak-sk加access_token

身份证等敏感信息

主要这个接口的值还是实时刷新的,信息会变(看前后idCard匹配对比)