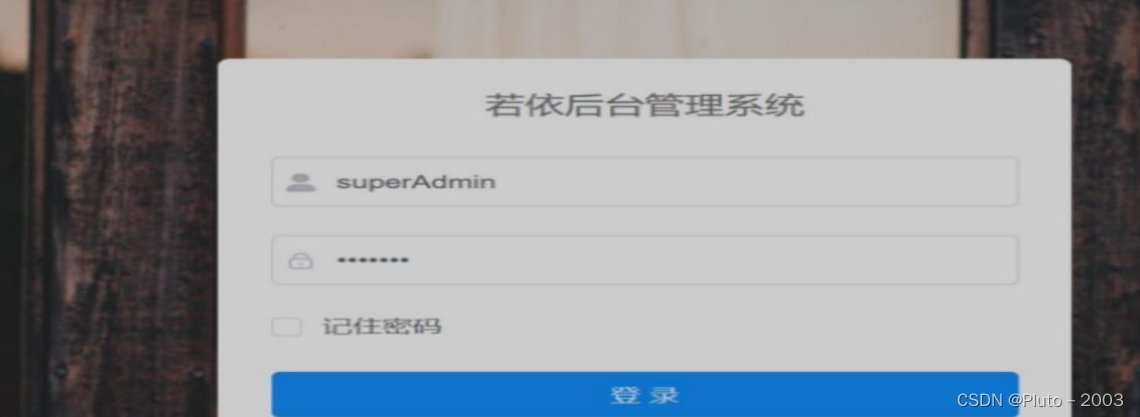

若依识别

黑若依

:icon hash="-1231872293

绿若依

:icon hash="706913071”

body="

请通过前端地址访

"

body="

认证失败,无法访问系统资源

"

如果页面访问显示不正常,可添加默认访问路径尝试是否显示正常

/login?redirect=%2Findex

/xxx/login?redirect=%2Findex

图标和登录页面及验证码处的样式识别出若依

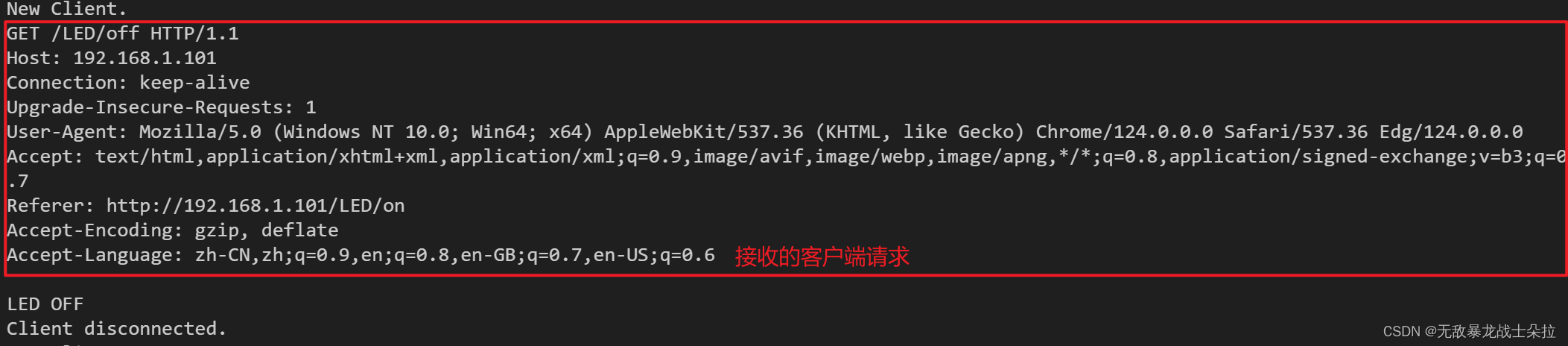

未授权访问

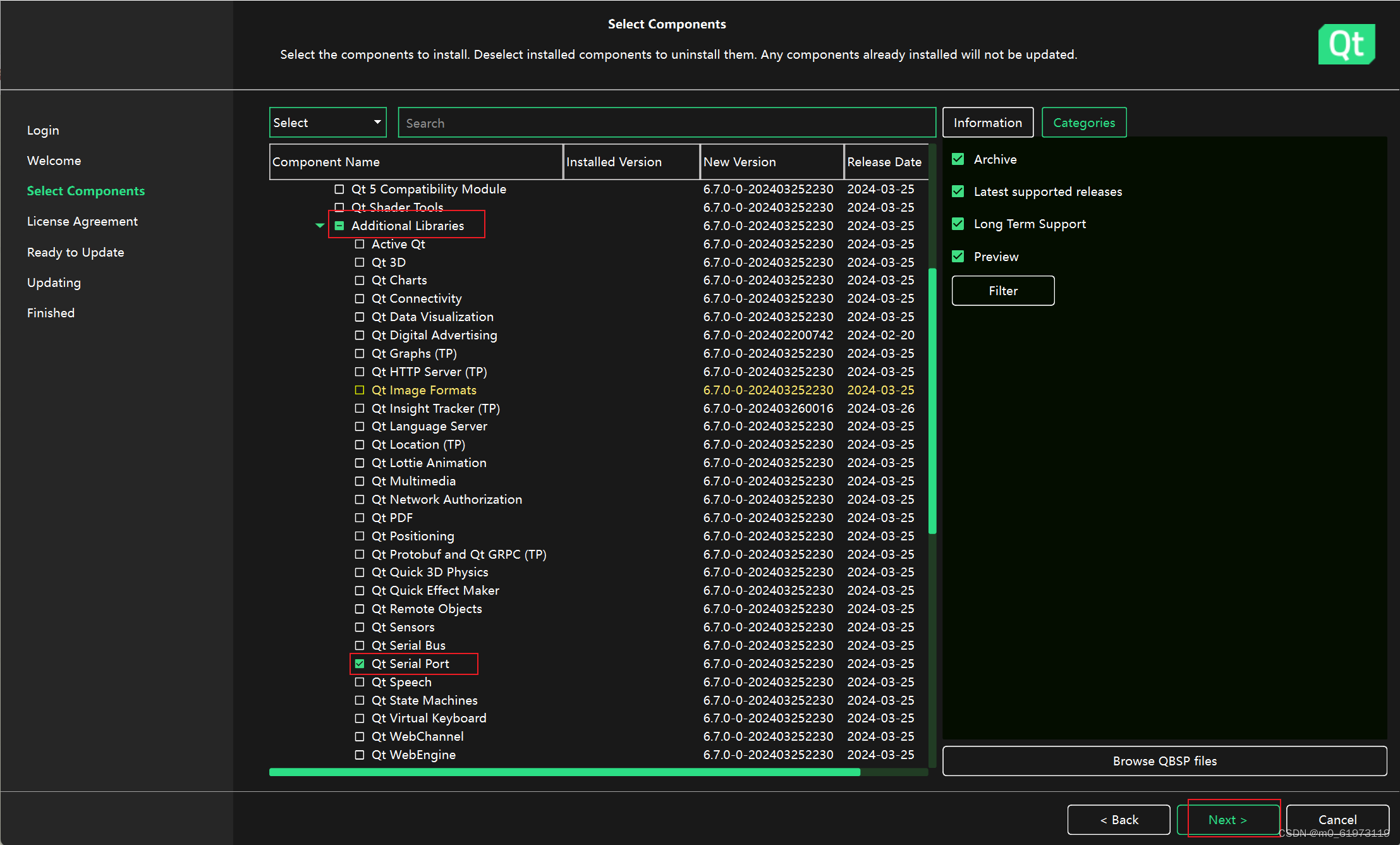

未授权接口查找:

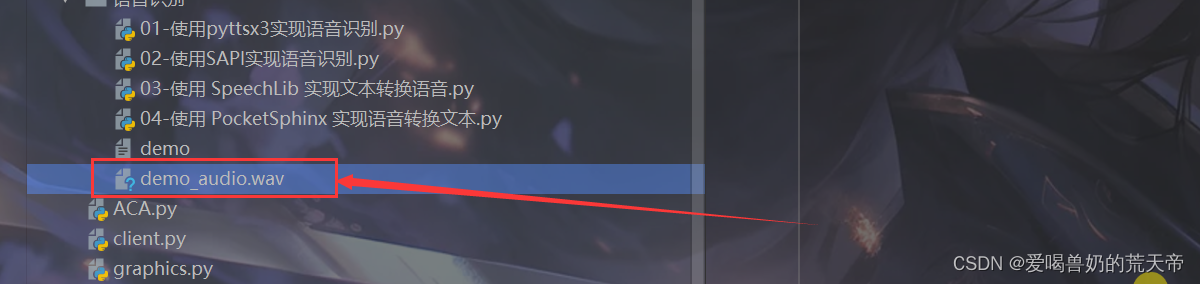

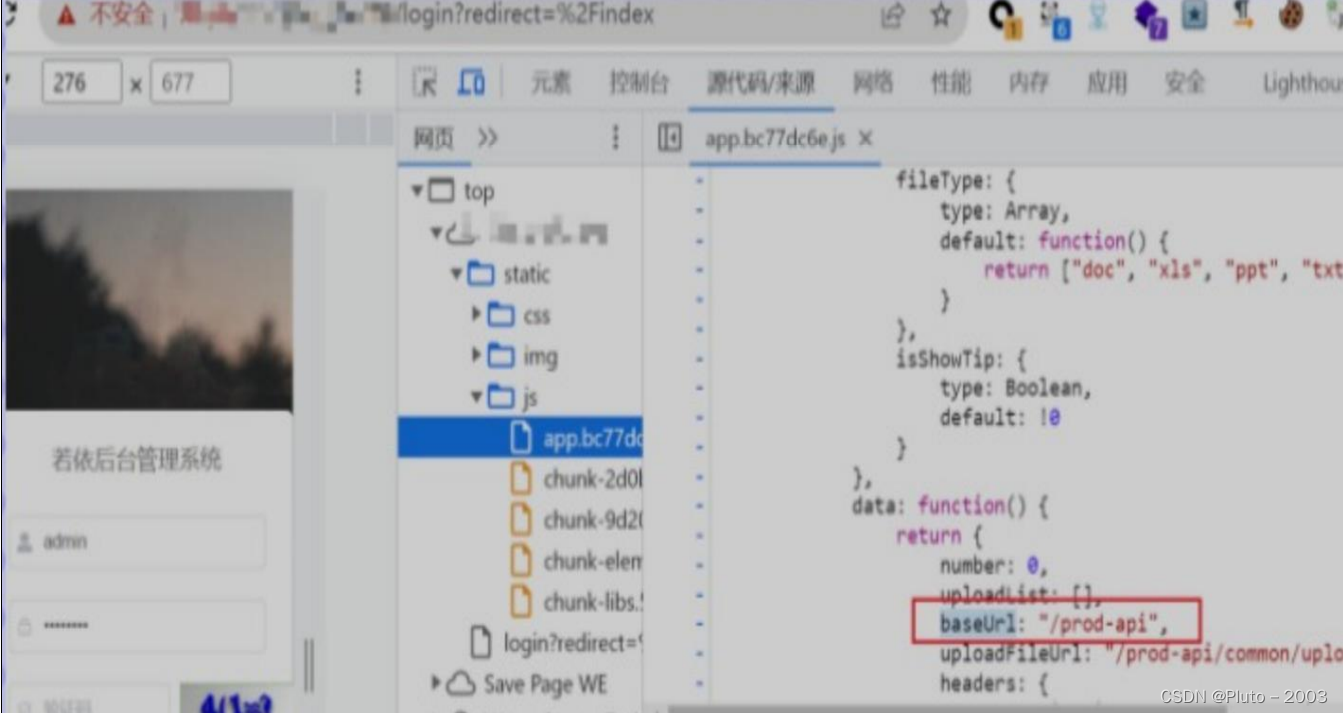

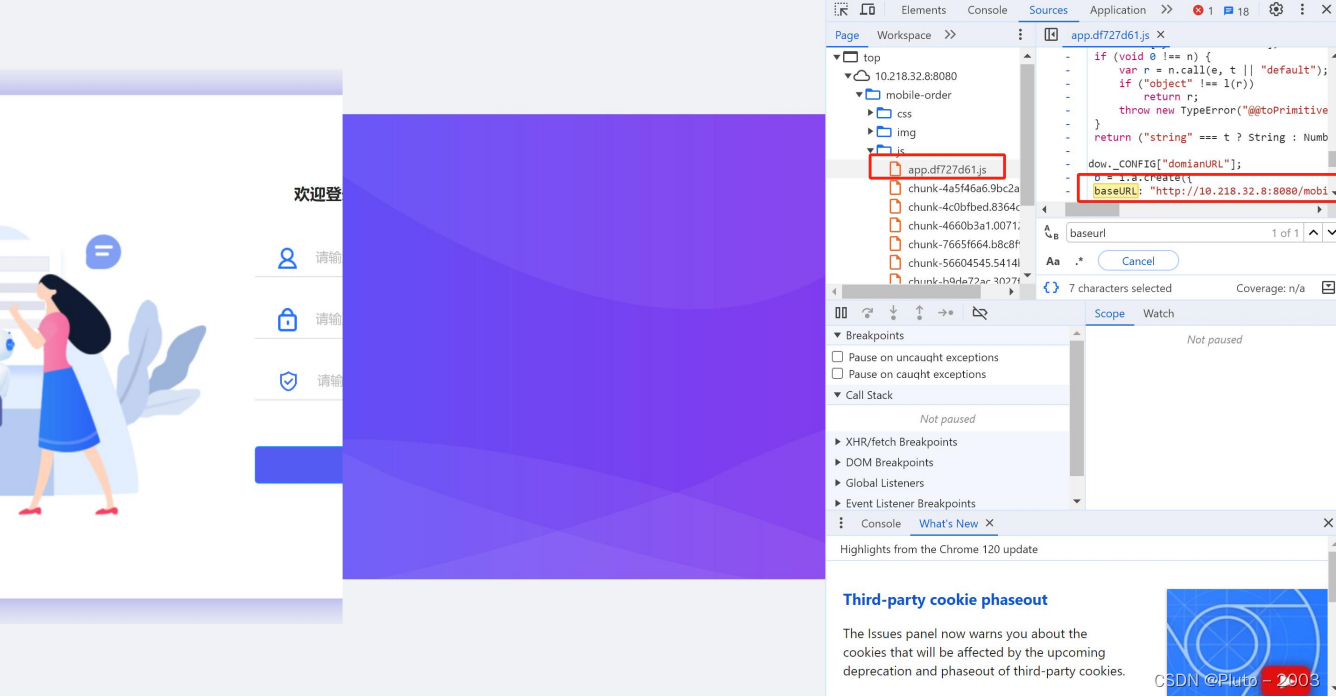

js 下面有个 app.xxxxxx(一些个字母数字).js,直接里面搜

baseurl 就有了,有的是全的 url,大多数是只给个 baseurl:prod-api,这类

的拼接就好。

之后在接口后拼接

没查到的情况下尝尝试拼接经典接口路径:

/prod-api/druid/login.html

/dev-api/druid/login.html

/api/druid/login.html

/admin/druid/login.html

/admin-api/druid/login.html

尝试弱口令进入后着重观察:

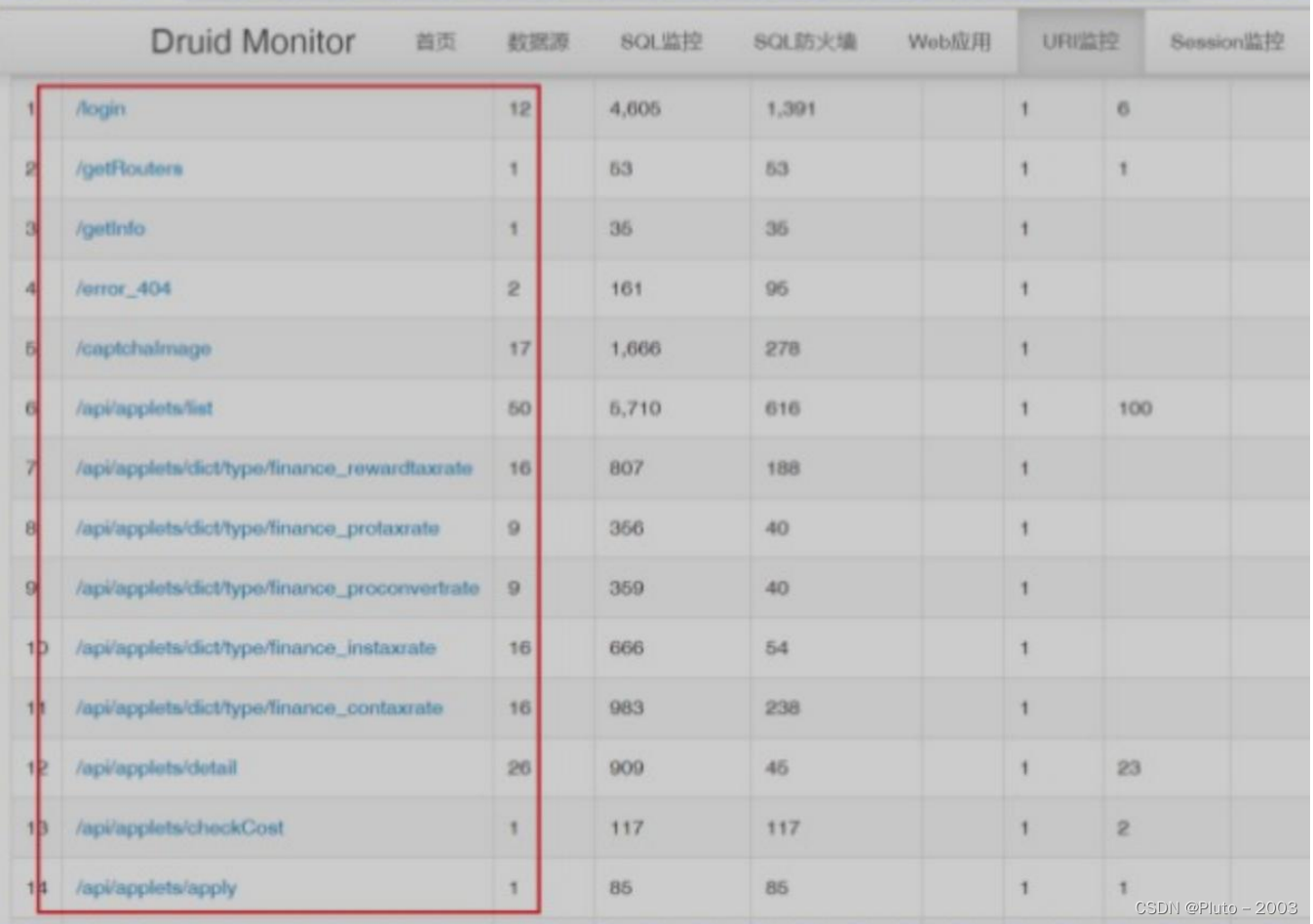

/druid/weburi.html

/druid/websession.html

在

URI

监控中存在大量接口路径,可通过未授权获取更多敏感信息在

session

中可获取

历史最近的

session

值,可用

session

进行替换实现登录系统。

Swagger

未授权:

在接口后面拼接经典路径:

/swagger-ui/index.html

/v2/api-docs

/v3/api-docs

Redis

未授权访问漏洞

(

端口

: 6379)

若依会用到

mysql

和

redis

数据库,

redis

数据库存在未授权访问

zookeeper

未授权访问漏洞

(

端口

2181)

里面有可能也会出现

zookeeper

集群部署

shiro 反序列化漏洞

若依用到了

rememberMe

字段,如果默认

key

值未修改可实现

shiro

反序列化漏洞。

逻辑缺陷漏洞配合弱口令

若依有个特点,密码可能在前台直接显示,点击并能够成功登录

配合弱口令:

admin/admin123 ry/admin123

Druid

经典弱口令:

ruoyi/123456

admin/123456

admin/admin