在网络安全领域,DDoS攻击一直是热门话题,随着网络技术的不断发展和网络环境的复杂化演变,DDoS攻击变得愈加频繁、更具破坏性。根据2023年网络安全态势研判分析年度综合报告,全年全网网络层的DDoS攻击次数达2.51亿次!本文将探讨什么是DDoS攻击、DDoS攻击原理,以及怎么防御DDoS攻击。

一、什么是DDoS攻击?

DDoS攻击,即分布式拒绝服务攻击(Distributed Denial of Service),是指攻击者利用一台或多台不同位置的计算机对一个或多个目标同时发动攻击,消耗目标服务器性能或网络带宽,使服务器运行缓慢或者宕机,从而造成服务器无法正常地提供服务的网络攻击类型。

DDoS攻击是一种常见的网络攻击类型,也是当前最主要的互联网安全威胁之一。

DDoS攻击类型

DDoS攻击有多种形式,常见的类型包括流量攻击、应用层攻击、协议攻击等。

- 流量攻击:通过大量的数据包(如TCP、UDP)冲击目标系统,消耗大量的网络带宽。

- 应用层攻击:直接针对网站的应用层,破坏主机之间的数据传输,比如HTTP请求,这种攻击较难被发现。

- 协议攻击:利用协议栈的弱点造成服务中断,如TCP协议的SYN洪波,使得目标系统资源耗尽。

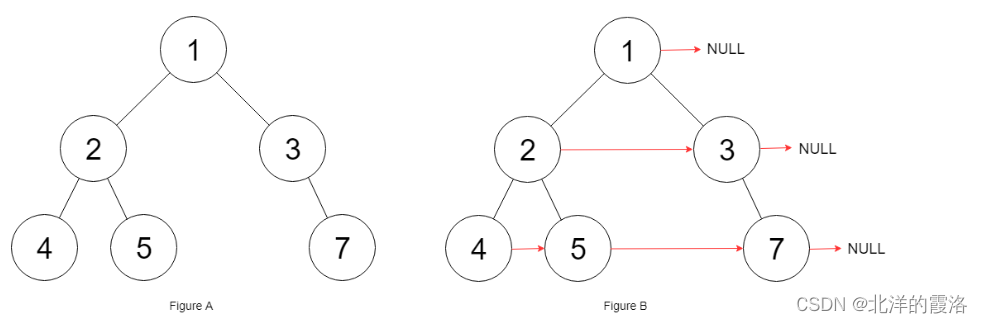

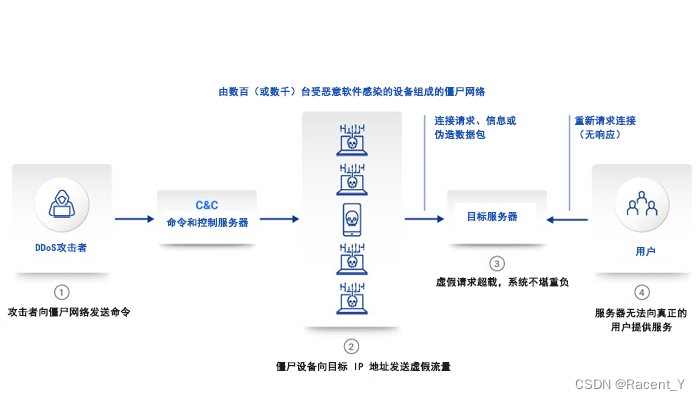

DDoS攻击原理

攻击者利用蠕虫或者病毒程序感染大量计算机,而后通过控制这些受感染的计算机向目标服务器发送大量HTTP请求和流量,使得目标服务器无法处理这些请求,从而导致服务延迟、中断或不可用。

(DDoS攻击原理图)

二、DDoS攻击的危害

1、服务中断

DDoS攻击会导致服务器消耗大量资源,造成运行缓慢或者宕机的情况,从而导致企业的在线服务如网站、应用等出现无法访问的情况。

2、经济损失

服务中断意味着潜在的交易或销售机会的丧失。对于电商平台来说,一次严重的DDoS攻击可能意味着数百万甚至数千万的直接经济损失。

3、品牌声誉损害

频繁的攻击会使用户对企业的安全性和稳定性产生怀疑,长此以往,企业的品牌信誉将受到严重影响。

4、数据泄露

在DDoS攻击期间,黑客可能会入侵数据库,访问敏感数据,造成数据泄露的风险。

三、DDoS攻击的安全事件

近年来,政府机构,以及互联网、金融、游戏业等行业企业均发生过因DDoS攻击造成的服务中断、数据泄露等安全事件,比如:

- 2024年,OpenAI API 和 ChatGPT 服务因DDoS 攻击导致“周期性中断”;俄罗斯金融组织俄罗斯联邦储蓄银行(Sberbank)遭受100 万 RPS DDoS 攻击。

- 2023年,暴雪娱乐因DDoS攻击,造成其网站无法登入、连线缓慢等问题;Microsoft遭遇DDoS攻击,3000万客户数据遭窃。

- 2022年,美国密西西比州的多个政府网站在中期选举中因遭受DDoS攻击而被迫关闭。

DDoS攻击危害巨大,相关安全事件又层出不穷,由此,企业应该采取适当的防御措施来抵御DDOS攻击,尤其那些一直是DDoS攻击主要目标的行业,比如游戏业、零售业、金融业等。那么企业应该怎么防御DDoS攻击?

四、怎么防御DDoS攻击?

有效防御DDoS攻击涉及多个方面的技术和策略,以下是一些常用的防御措施:

1、使用高宽带

网络带宽直接决定了网络抵抗攻击的能力。高宽带支持大量数据传输和高速互联网连接,能够在能够在有大量流量涌入网站时提供强大的流量吞吐,减少网络的拥堵。

2、采用安全防御产品

采用诸如锐安盾等安全防御产品,提供DDoS防护,可有效防御畸形报文攻击、SYN Flood、ACK Flood、UDP Flood、ICMP Flood等网络层攻击以及SSL、DNS等应用层攻击。

不仅如此,锐安盾还可提供 WAF、Bot、API安全防护服,节点识别并拦截 L3/L4/L7层各类攻击请求;支持将静态资源缓存到边缘节点,达到加速效果,确保网站的安全与加速。

3、增强边缘防御

部署在网络边缘的防火墙和入侵检测系统(IDS)可以在一定程度上识别并过滤攻击流量。防火墙可以配置规则来阻止未经授权的访问,而IDS可以分析通过网络传递的数据包以识别恶意活动。

4、设计冗余和备份计划

准备好恢复计划和业务连续性是对抗DDoS攻击的关键。确保关键数据和应用程序有冗余备份,并分布在多个地理位置,可以在攻击影响到一处资源时快速恢复服务。

以上就是关于DDoS攻击的相关内容,总而言之,面对DDoS攻击等网络攻击,我们必须保持警惕,不断强化防护措施,才能守护网络环境的安全与稳定。网络安全是一场没有硝烟的战争,借助专业的安全服务和最新的技术手段,我们可以更加有力地应对网络安全挑战。如您有更多疑问或需求,请联系我们获得支持。