随着容器化技术的快速发展,尤其是Docker与Kubernetes(K8s)的广泛应用,企业IT架构正经历着从传统虚拟机向轻量级容器的深刻变革。容器化技术为提升资源利用率、加速应用部署及维护提供了强大支持,但同时也给网络安全带来了新的挑战与机遇。本文将探讨容器化技术在网络安全领域的应用,并揭示其所面临的挑战以及应对策略。

一、容器化技术在网络安全中的应用

-

增强隔离性:容器通过Linux命名空间和控制组(cgroups)技术,为每个应用提供独立的运行环境,有效提升了系统的隔离性。这种隔离机制有助于防止恶意代码在不同容器间扩散,降低了安全风险。

-

标准化安全配置:通过使用Dockerfile和Kubernetes清单文件,可以标准化容器镜像构建过程和部署配置,确保所有容器在创建时即遵循统一的安全基线,如设置最小权限、禁用不必要的端口和服务等。

-

安全自动化:结合DevOps流程,容器化技术能够实现安全策略的自动化集成。例如,在CI/CD管道中集成漏洞扫描、镜像签名验证、合规性检查等步骤,确保只有安全合规的容器才能进入生产环境。

-

快速响应与修复:由于容器的轻量化特性,当发现安全漏洞或需要紧急打补丁时,可以迅速重建或更新受影响的容器,无需重启整个虚拟机,大大缩短了响应时间。

二、容器化环境面临的网络安全挑战

-

容器逃逸:尽管容器提供了隔离机制,但若存在漏洞或配置不当,攻击者仍有可能突破容器边界,影响宿主机或其他容器。这要求对容器运行时安全进行严密监控和防护。

-

镜像供应链安全:公开的容器镜像仓库可能存在被篡改、植入恶意代码的风险。使用未经验证的第三方镜像可能导致安全风险潜入生产环境。

-

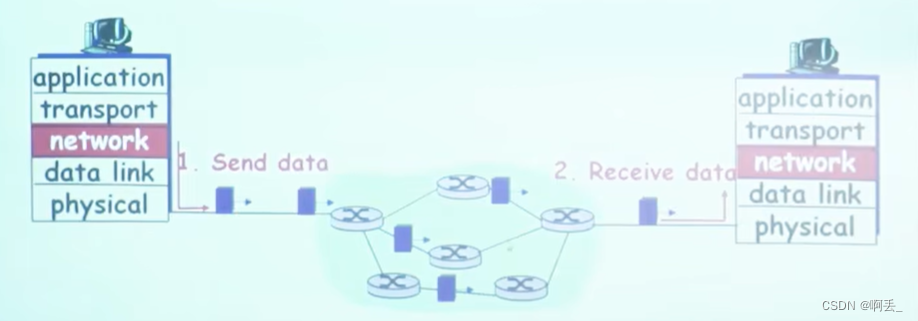

网络策略复杂性:在Kubernetes集群中,服务网格、网络策略的复杂性可能导致安全规则配置错误或疏漏,为攻击者创造可乘之机。

-

日志与监控难题:在大规模容器环境中,日志分散且数量庞大,有效收集、分析日志以及时发现安全事件是一项挑战。

三、应对容器化环境网络安全挑战的策略

-

强化容器运行时安全:

-

使用安全增强型运行时:如gVisor、 Kata Containers等,它们提供了更深层次的隔离机制,进一步减少容器逃逸风险。

-

实施容器安全策略:如使用Seccomp、AppArmor等工具限制容器内进程权限,启用Pod Security Policies(PSP)或Open Policy Agent (OPA)等进行细粒度的策略管控。

-

-

保障镜像供应链安全:

-

使用官方或可信源的镜像:优先选用官方或经过社区广泛验证的镜像,避免使用来源不明的镜像。

-

实施镜像签名与验证:利用Notary、Cosign等工具对镜像进行签名,确保镜像在拉取和运行前经过验证。

-

定期扫描镜像漏洞:集成 Clair、Trivy、Aqua Security等工具进行镜像漏洞扫描,及时修复发现的问题。

-

-

优化网络策略管理:

-

实施网络策略即代码:使用Calico、Cilium等网络插件,以声明式的方式管理网络策略,确保策略的一致性和可审计性。

-

采用服务网格技术:如Istio、Linkerd等,它们提供细粒度的流量管理和安全控制,简化网络策略管理。

-

-

增强日志与监控能力:

-

集中化日志管理:使用EFK(Elasticsearch、Fluentd、Kibana)堆栈或商业日志管理平台,集中收集、存储、分析容器日志。

-

部署专门的日志审计工具:如Falco、Sysdig Secure等,它们能实时监控容器行为,检测异常活动。

-

结论:容器化技术在网络安全领域展现出显著的优势,但也引入了新的安全挑战。通过合理设计与实施安全策略,充分利用容器技术的特性,并结合先进的安全工具与最佳实践,我们可以有效应对这些挑战,构建更加安全、可靠的容器化环境。在持续演进的技术浪潮中,网络安全专业人士应紧跟容器化技术发展,不断提升安全防护能力,为企业数字化转型保驾护航。