伴随着全球互联网业务和云计算的快速发展,作为一种破坏力巨大的攻击方式,DDoS攻击正以超出服务器承受能力的流量淹没网站,导致服务器宕机、企业营业额下跌,甚至企业品牌形象受损。越是面对复杂的攻击,就需要性能更强的解决方案。在实际中,怎样识别DDoS攻击手段,并做好服务器DDoS防护呢?相信本文能给你带来更多思考。

DDoS攻击手段知多少

DDoS攻击者会使用爬取服务来侦察网站,为了掩人耳目,他们会采用一种非常缓慢的速度,持续几天或几周。攻击者将按照完成时间或文件大小对列表进行排序,并重复请求列表中的第一个URL(每秒100次或更多)。

他们发动的小规模GET请求不需要花费任何费用,但一个5兆字节的PDF文件会在一分钟内启动6,000次,足以让毫无准备的网站陷入瘫痪。如果被防御者拦截了对目标对象的请求,对攻击者来说不过只是针对列表中的下一个URL。但防御者几乎无法得知会针对哪个URL。如果该URL是一个数据库查询,重复的请求可以使业务停摆,且不会触发“警报”。

总而言之,DDoS攻击者利用分布式的客户端,向目标发起大量看上去合法的请求,消耗或者占用大量资源,从而达到拒绝服务的目的。只要能够达到目的,就会尽其所能展开攻势。

如何做好服务器DDoS防护?

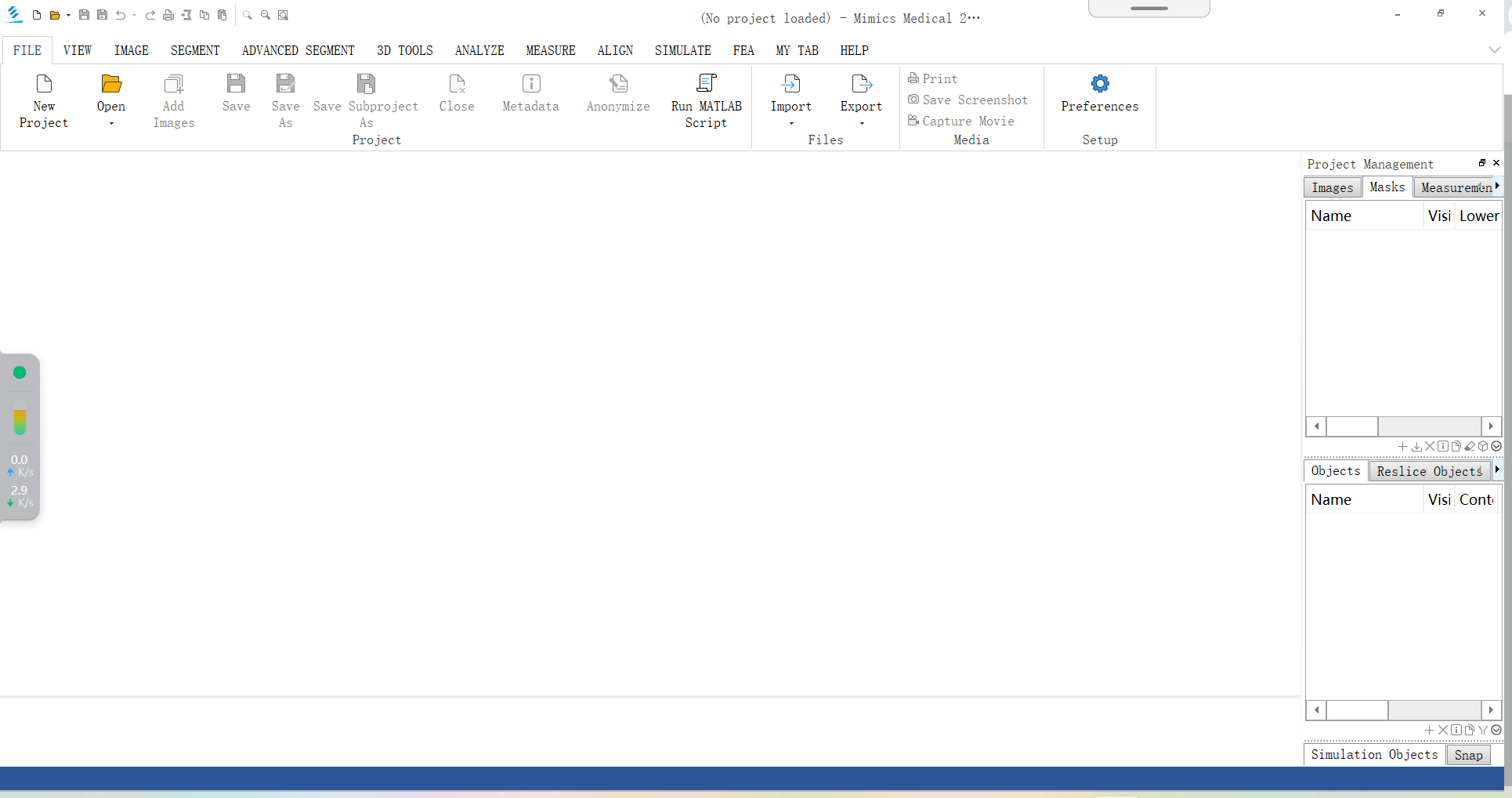

在过去的十年里,应用DDoS一直是计算机科学领域中致命的问题之一。最早的DDoS防御产品,一般是直接安装在PC、服务器的操作系统上,也可以是软件防火墙附加的DDoS防御属性。这类产品起到简单的异常流量识别、限制的作用。但其性能较差,对于洪水攻击等高强度DDoS攻击束手无策。而作为一家提供多云应用安全和应用交付服务的公司,F5几乎发现过所有类型的应用层DDoS攻击。

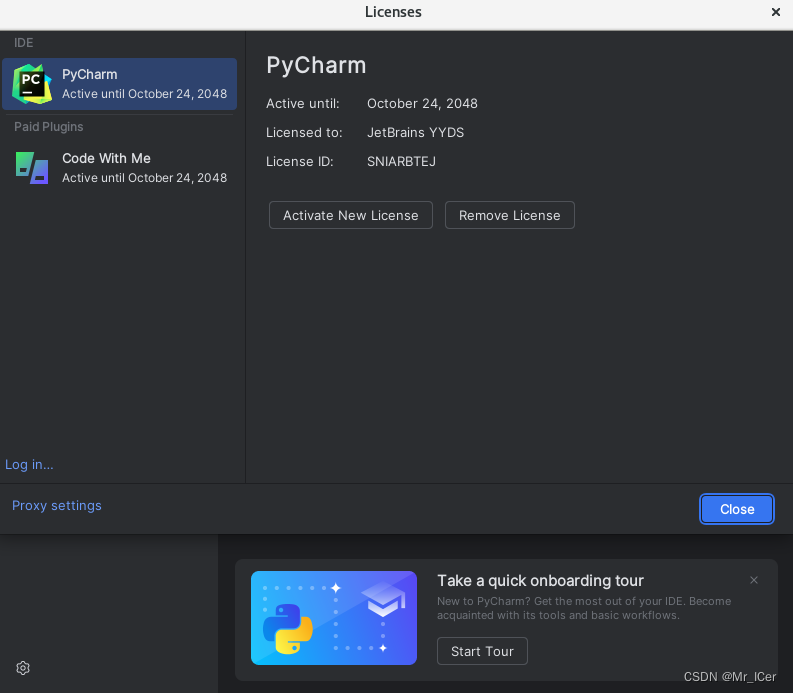

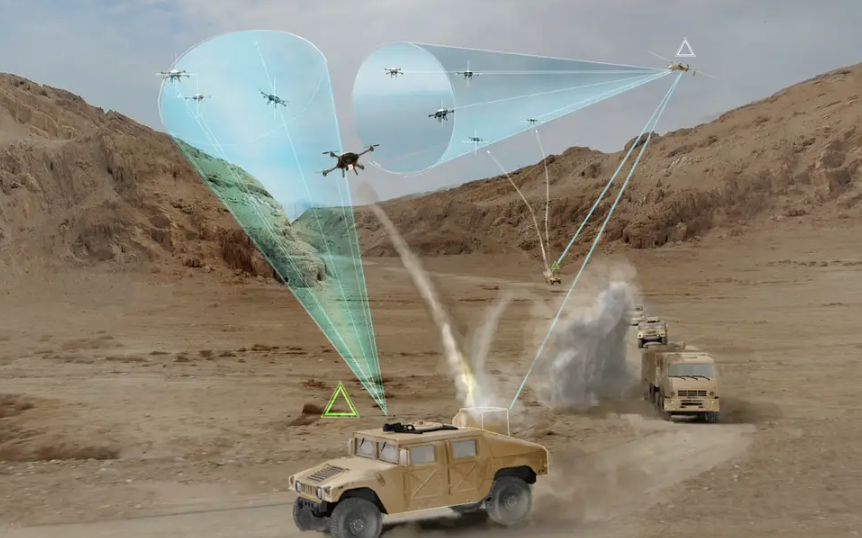

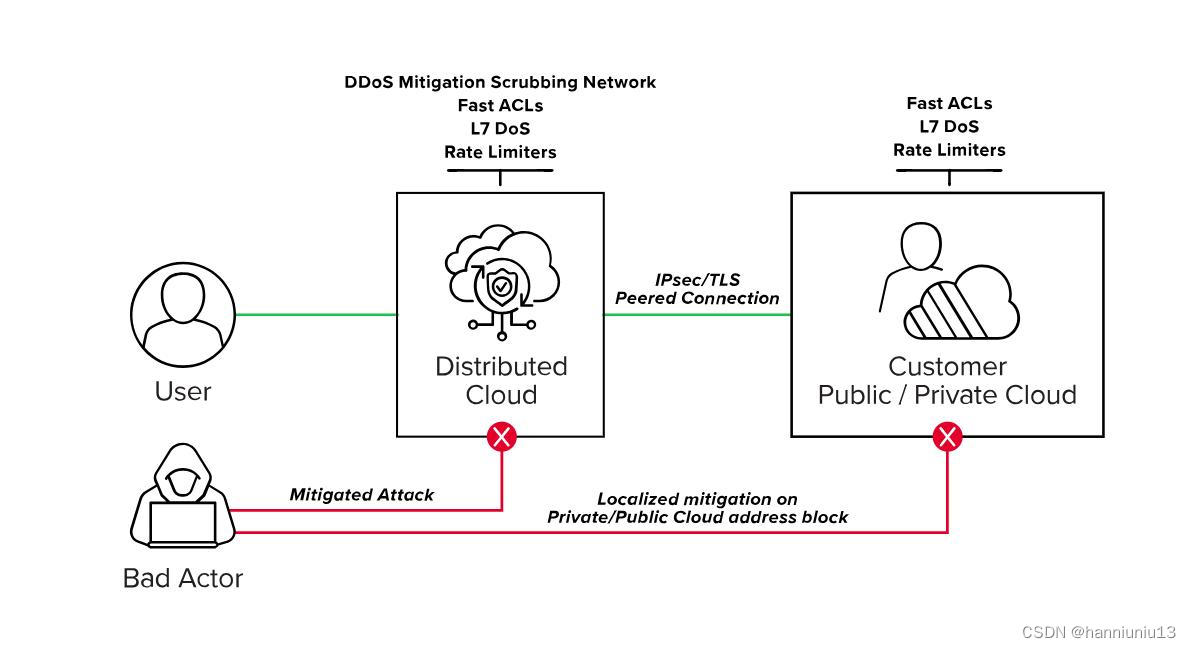

F5拥有基于云SaaS服务的云清洗,也可以在客户本地建立清洗的服务中心,将安全流量或DDoS流量进行清洗。在动态对抗方面,将所有的安全组件通过遥测技术分享给数据智慧大脑,来进行分析,保护网络和应用免受L3-L7攻击。更大的层面来看,F5 已形成“纵深防御、动态对抗”的整体安全架构,保护每一次访问,保卫每一个入口,保障每一个应用。

DDoS攻击是拒绝服务攻击的特殊形式,因其攻击成本低、隐蔽性较高、防御成本高等特点,已成为互联网攻击的常态化武器。F5有着强大的综合防御力,能为用户提供精准的服务器DDoS防护,突破“战或逃”反应模式,获得安全策略的一致性。