title: HMAC:Introduction History and Applications

date: 2024/4/22 18:46:28

updated: 2024/4/22 18:46:28

tags:

- HMAC

- 哈希

- 消息认证

- 安全协议

- 数据完整性

- 身份验证

- 密钥管理

第一章:介绍

1. 什么是Hash-based Message Authentication Code (HMAC)?

Hash-based Message Authentication Code (HMAC) 是一种基于哈希函数和密钥的消息认证码算法。它用于验证消息的完整性和真实性,同时防止消息被篡改或伪造。HMAC结合了哈希函数的不可逆性和密钥的安全性,能够提供高强度的消息认证保护。

2. HMAC的历史和发展

HMAC最初由Mihir Bellare、Ran Canetti和Hugo Krawczyk于1996年提出,并被收录在RFC 2104标准中。HMAC最初被设计用于增强传统的消息认证码(MAC)算法的安全性。随着时间的推移,HMAC已经成为广泛应用于网络通信、数据完整性验证、数字签名等领域的重要安全算法之一。

3. HMAC的应用领域

HMAC在信息安全领域有着广泛的应用,包括但不限于:

- 网络通信:用于验证数据包的完整性和真实性,防止数据篡改和伪造。

- 数字签名:用于生成和验证数字签名,确保数据的身份认证和完整性。

- 身份认证:用于用户身份验证,防止身份伪装和欺骗。

- 数据库安全:用于验证数据库中数据的完整性,防止数据被篡改。

- 软件更新:用于验证软件更新包的完整性,确保软件更新的安全性。

- 金融领域:用于保护金融交易数据的完整性和安全性。

HMAC在各个领域都发挥着重要作用,为数据通信和存储提供了可靠的安全保障。

第二章:基础知识

1. 哈希函数的基本概念:

- 概念:哈希函数是一种将任意长度的输入数据映射为固定长度输出的函数,通常用于数据完整性验证、密码学等领域。

- 特点:输出长度固定、雪崩效应(输入微小变化导致输出巨大变化)、不可逆性(难以从哈希值反推原始数据)等。

- 应用:密码学中的数字签名、消息认证码(MAC)、密码存储等。

2. 对称加密算法的基本概念:

- 概念:对称加密算法使用相同的密钥进行加密和解密,常见算法包括DES、AES、RC4等。

- 特点:加密解密速度快、适合大数据量加密、密钥管理复杂。

- 应用:数据加密、数据传输安全、VPN等领域。

3. HMAC的基本原理和设计思想:

- 概念:HMAC(Hash-based Message Authentication Code)是一种基于哈希函数和密钥的消息认证码算法,用于验证消息的完整性和真实性。

- 原理:HMAC将消息与密钥进行混合后,通过哈希函数(如SHA-256)生成认证码,接收方使用相同密钥和哈希函数验证认证码。

- 设计思想:HMAC的设计思想是结合哈希函数的不可逆性和密钥的保密性,提供更高的安全性和防抵赖性。

- 应用:网络通信中的消息认证、数字签名、API认证等领域。

第三章:HMAC算法

1. HMAC算法的详细步骤:

- 准备工作:选择适当的哈希函数和密钥。

- 密钥补齐:如果密钥长度超出哈希函数的块长度,对密钥进行哈希运算;否则直接使用密钥。

- 内部填充:将补齐后的密钥与常数

ipad(内部填充)异或,得到内部密钥k1。 - 内部哈希计算:将消息与

k1进行哈希运算。 - 外部填充:将补齐后的密钥与常数

opad(外部填充)异或,得到外部密钥k2。 - 最终哈希计算:将内部哈希计算结果与

k2进行哈希运算,得到最终的HMAC值。

2. HMAC中使用的哈希函数选择:

- 常用哈希函数:HMAC可以使用多种哈希函数,如SHA-256、SHA-384、SHA-512等。

- 安全性考量:选择哈希函数时应考虑其安全性和性能,通常选用抗碰撞性较强的哈希函数。

3. HMAC中的密钥管理:

- 密钥长度:密钥长度通常与哈希函数的块长度相同或更长。

- 密钥生成:密钥可以由安全的随机数生成器生成,也可以是用户自定义的密码。

- 密钥分发:密钥的安全分发是保证HMAC算法安全性的关键,通常使用安全的密钥交换协议或者提前约定好的密钥。

- 密钥更新:定期更新密钥可以增强安全性,应该采取安全的密钥更新机制,避免密钥泄露或过期问题。

以上是关于HMAC算法的详细步骤、哈希函数选择和密钥管理的介绍。

第四章:HMAC的安全性分析

1. HMAC的安全性特点:

- 随机性:HMAC中使用的密钥增加了一定的随机性,使得攻击者难以推断出内部密钥。

- 适应性:HMAC适用于各种哈希函数,因此可以根据具体需求选择合适的哈希函数。

- 防篡改:HMAC可以有效防止消息被篡改,因为攻击者不知道内部密钥,无法重新计算正确的HMAC值。

2. HMAC的抗碰撞能力:

- HMAC算法的抗碰撞性主要依赖于所选用的哈希函数。

- 如果所选哈希函数是抗碰撞性强的,那么HMAC也具有很高的抗碰撞性。

- 哈希函数的抗碰撞性指的是很难找到两个不同的输入,它们的哈希值相同,即使在给定哈希值的情况下也是如此。

3. HMAC的抗预图攻击能力:

- 预图攻击是指攻击者在未知密钥的情况下,试图找到一个消息,使得该消息的HMAC与已知的HMAC相匹配。

- HMAC的设计目标之一是抵御预图攻击。由于HMAC的内部密钥是未知的,攻击者无法有效地构造出与已知HMAC匹配的消息。

综上所述,HMAC具有随机性、适应性和防篡改等安全性特点,同时其抗碰撞性和抗预图攻击能力取决于所选用的哈希函数的性质。

第五章:HMAC的实际应用

1. HMAC在网络通信中的应用:

- 消息完整性验证:在网络通信中,发送方可以使用HMAC对消息进行签名,接收方可以使用相同的密钥和哈希函数验证消息的完整性,确保消息在传输过程中没有被篡改。

- 防止重放攻击:通过在消息中包含时间戳或随机数,并将其纳入HMAC计算中,可以有效防止重放攻击。

2. HMAC在数字签名中的应用:

- 数字签名:HMAC可以用于生成消息的数字签名,用于验证消息的真实性和完整性。发送方使用私钥对消息计算HMAC,接收方使用相同的密钥验证HMAC,从而确认消息的来源和完整性。

3. HMAC在身份验证中的应用:

- 身份验证:HMAC可以用于用户身份验证过程中。例如,服务器可以向客户端发送一个随机数,客户端使用该随机数和预共享密钥计算HMAC,并发送给服务器进行验证,从而实现身份验证。

综上所述,HMAC在网络通信中常用于消息完整性验证和防止重放攻击,在数字签名中用于验证消息的真实性和完整性,在身份验证中用于确认用户身份。通过合理应用HMAC,可以提高通信安全性和身份验证的可靠性。

第六章:HMAC的编程实现

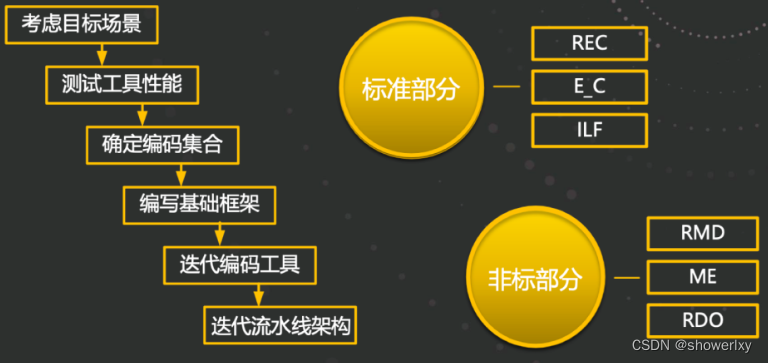

1. HMAC的标准实现方法:

-

HMAC的标准实现方法是通过在哈希函数的基础上结合密钥进行计算,具体步骤包括:

- 对密钥进行适当的处理(通常是补齐或截断)。

- 将密钥与内部填充值进行异或运算,得到内部密钥。

- 将内部密钥与消息进行哈希运算。

- 将结果与内部密钥再次进行哈希运算。

- 最终得到的结果即为HMAC。

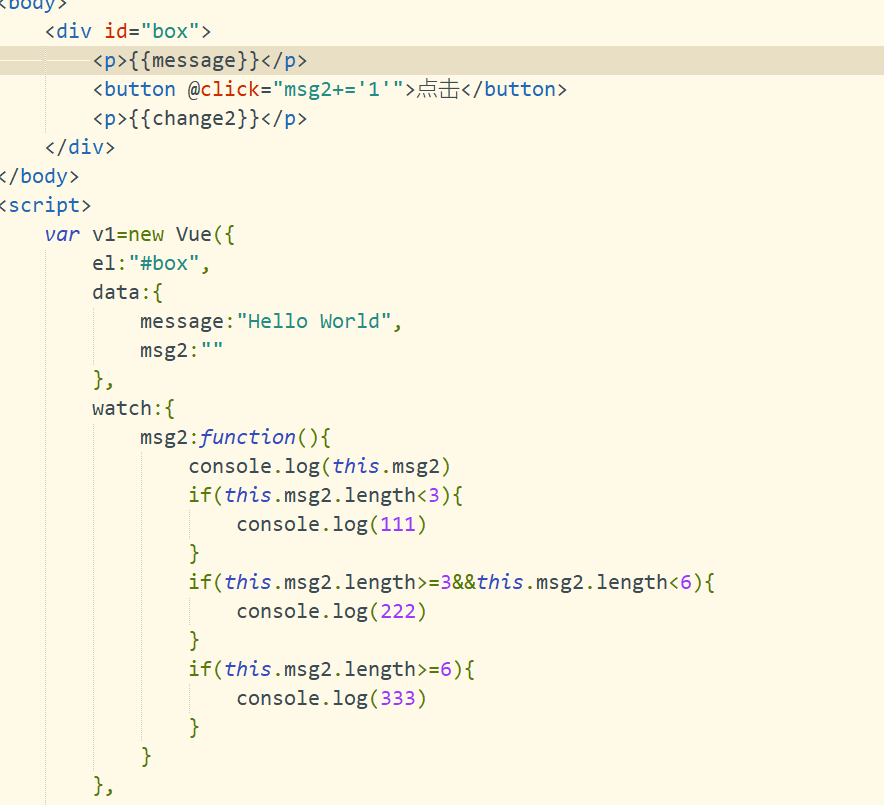

2. HMAC在不同编程语言中的实现示例:

-

下面是HMAC在几种常见编程语言中的实现示例:

-

Python:

import hmac import hashlib key = b'secret_key' message = b'Hello, HMAC!' h = hmac.new(key, message, hashlib.sha256) print(h.hexdigest()) -

Java:

import javax.crypto.Mac; import javax.crypto.spec.SecretKeySpec; import java.security.NoSuchAlgorithmException; import java.security.InvalidKeyException; String key = "secret_key"; String message = "Hello, HMAC!"; String algorithm = "HmacSHA256"; Mac mac = Mac.getInstance(algorithm); mac.init(new SecretKeySpec(key.getBytes(), algorithm)); byte[] result = mac.doFinal(message.getBytes()); System.out.println(javax.xml.bind.DatatypeConverter.printHexBinary(result));

3. HMAC的性能优化和最佳实践:

- 密钥管理:确保密钥的安全性,定期更换密钥以增强安全性。

- 选择合适的哈希算法:根据需求选择适当的哈希算法,如SHA-256、SHA-512等。

- 消息预处理:对消息进行适当的预处理,如填充、截断等,以确保消息的一致性。

- 避免泄露信息:避免在日志、输出等地方输出HMAC的敏感信息,防止信息泄露。

- 性能优化:可以通过并行计算、缓存密钥等方式优化HMAC的性能,提高系统效率。

综上所述,HMAC的标准实现方法是通过结合哈希函数和密钥计算得到结果。在不同编程语言中可以使用相应的库来实现HMAC功能,同时在实际应用中需要注意密钥管理、哈希算法选择、消息预处理等方面的最佳实践以及性能优化策略。

第七章:HMAC与其他身份验证技术的比较

1. HMAC与数字签名的区别与联系:

-

区别:

- HMAC是一种基于密钥的消息认证码算法,用于验证消息的完整性和真实性,但不提供非否认性。数字签名是一种基于非对称加密的技术,除了验证完整性和真实性外,还能提供非否认性。

- HMAC使用对称密钥进行计算,速度较快,适用于对称加密场景。数字签名使用公钥和私钥进行加密和解密,安全性更高,适用于公钥加密场景。

-

联系:

- HMAC和数字签名都用于验证消息的完整性和真实性,防止消息被篡改。

- 二者都可以用于身份验证和数据完整性验证。

2. HMAC与其他MAC算法的比较:

-

HMAC与其他MAC算法的比较:

- HMAC相对于一般的MAC算法,如CBC-MAC、CMAC等,具有更好的安全性和抗攻击性,因为HMAC结合了哈希函数的特性,增加了安全性。

- HMAC使用两次哈希运算,增加了安全性,防止了一些攻击,如长度扩展攻击。

- HMAC在实现上更容易,且在各种编程语言中有成熟的库支持。

3. HMAC与公钥基础设施(PKI)的关系:

-

HMAC与公钥基础设施(PKI)的关系:

- HMAC和PKI是两种不同的安全技术,各自在不同场景下发挥作用。

- HMAC适用于对称加密场景,用于验证消息的完整性和真实性。

- PKI适用于非对称加密场景,用于建立安全通信、数字签名和身份认证等。

- 在一些场景下,可以将HMAC与PKI结合使用,如在HTTPS协议中,用HMAC验证消息完整性,同时使用PKI建立安全通信。

综上所述,HMAC与数字签名在功能上有区别但也有联系,HMAC相对于其他MAC算法具有更好的安全性,同时HMAC与PKI可以在不同场景下发挥各自的作用,也可以结合使用以提高安全性。

第八章:HMAC的未来发展趋势

1. HMAC的未来发展趋势:

- 持续的安全性研究:随着计算机安全领域的不断发展,对HMAC及其相关算法的安全性分析和研究将持续进行,以应对不断涌现的安全威胁和攻击。

- 性能优化:未来可能会出现更快速、更高效的HMAC变种或实现,以适应大规模数据处理和高速通信的需求。

- 标准化进程:HMAC的标准化将继续推进,以确保其在各种应用场景下的互操作性和安全性。

2. HMAC在新兴技术领域的应用前景:

- 云计算:HMAC在云计算中的应用前景广阔,可用于验证云服务提供商和客户之间的通信完整性和真实性,保护云中数据的安全性。

- 边缘计算:随着边缘计算的发展,HMAC可用于在边缘设备和云之间建立安全通信,保护边缘设备与中心系统之间的数据传输。

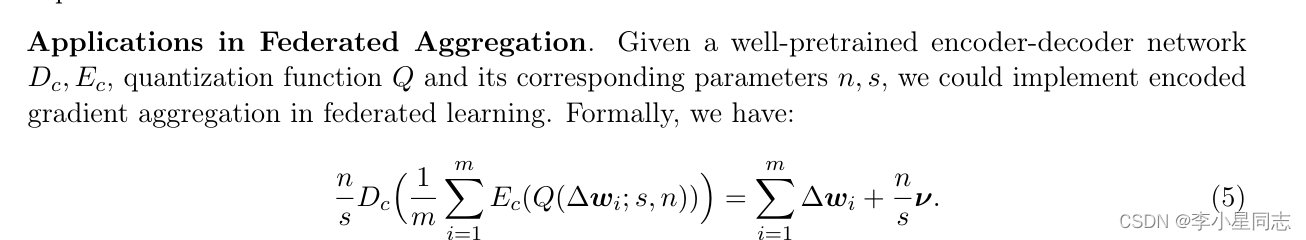

- 人工智能和机器学习:在人工智能和机器学习领域,HMAC可用于验证模型参数更新的完整性和真实性,防止模型被篡改或恶意修改。

3. HMAC在区块链、物联网等领域的发展趋势:

- 区块链:在区块链中,HMAC可以用于验证区块链节点之间的通信,确保区块链网络的安全性和完整性。

- 物联网:在物联网中,HMAC可用于设备之间的身份验证和数据完整性验证,保护物联网设备和传感器的通信安全。

4. HMAC在安全协议设计中的作用:

- 保障数据完整性:在安全协议设计中,HMAC被广泛应用于验证消息的完整性和真实性,防止数据被篡改或伪造。

- 身份验证:HMAC可用于验证通信双方的身份,确保通信双方的合法性和可信度。

- 密钥派生:HMAC还可用于派生密钥,用于加密通信过程中的数据,保障通信的安全性。

综上所述,HMAC在未来的发展趋势包括持续的安全性研究、性能优化和标准化进程。在新兴技术领域,如云计算、边缘计算、人工智能和机器学习等,以及在区块链、物联网等领域,HMAC都有广阔的应用前景。在安全协议设计中,HMAC将继续发挥重要作用,保障通信数据的安全性和完整性。

结论

HMAC在线加密

https://amd794.com/hmac

HMAC(Hash-based Message Authentication Code)作为一种基于哈希函数的消息认证码,在计算机安全领域中扮演着至关重要的角色。其重要性和应用前景可以从以下几个方面总结:

-

重要性:

- 数据完整性保障:HMAC用于验证消息的完整性,防止数据被篡改或伪造,确保通信数据的可靠性。

- 身份验证:HMAC可用于验证通信双方的身份,确保通信双方的合法性和可信度。

- 安全协议设计:在安全协议设计中,HMAC是一种常用的工具,用于确保通信过程中数据的安全性和完整性。

-

应用前景:

- 新兴技术领域:在云计算、边缘计算、人工智能和机器学习等新兴技术领域,HMAC有广泛的应用前景,可以保护数据通信的安全性和完整性。

- 区块链和物联网:在区块链和物联网领域,HMAC可以用于验证节点之间的通信,确保网络的安全性和数据的完整性。

-

未来发展方向:

- 安全性研究:未来将继续对HMAC及其相关算法进行安全性研究,以应对不断涌现的安全威胁和攻击。

- 性能优化:未来可能会出现更快速、更高效的HMAC变种或实现,以适应大规模数据处理和高速通信的需求。

- 标准化进程:HMAC的标准化将继续推进,以确保其在各种应用场景下的互操作性和安全性。

综上所述,HMAC在信息安全领域的重要性不可低估,其在各种领域的广泛应用和未来的发展方向表明,HMAC将继续发挥重要作用,保障通信数据的安全性和完整性。